-

- Aperçu des menaces : cyberattaques

- Types de cyberattaques en bref

- Tendances mondiales en matière de cyberattaques

- Taxonomie des cyberattaques

- Paysage des acteurs de la menace

- Cycle de vie des attaques et méthodologies

- Explorations techniques avancées

- Études de cas sur les cyberattaques

- Outils, plateformes et infrastructure

- L’effet des cyber-attaques

- Détection, réponse et cyberintelligence

- Tendances émergentes en matière de cyberattaques

- Tests et validation

- Mesures et amélioration continue

- FAQ sur les cyberattaques

Qu’est-ce qu’une cyberattaque ?

Sommaire

Les cyberattaques sont des actions délibérées et malveillantes visant à compromettre les systèmes numériques. Ciblant les vulnérabilités des réseaux, des logiciels, des identités et des supply chains, les cyberattaques enchaînent souvent plusieurs techniques pour échapper à la détection. Le paysage des menaces modernes évolue chaque jour, façonné par l’automatisation, la monétisation et les tensions géopolitiques.

Aperçu des menaces : cyberattaques

Les cyberattaques sont des opérations orchestrées qui exploitent les vulnérabilités des systèmes numériques pour atteindre les objectifs d’un attaquant. Les attaquants cherchent à perturber l’activité et à tirer des gains financiers pour obtenir un effet de levier stratégique ou diffuser un message idéologique.

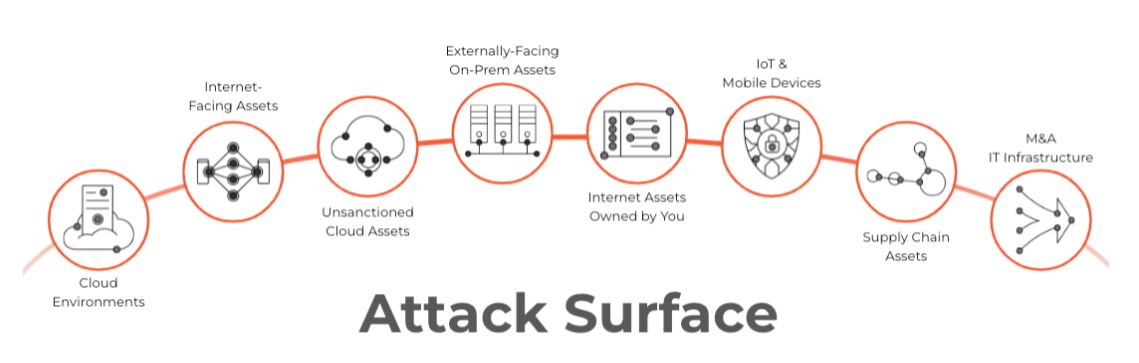

La surface d’attaque moderne englobe tout élément disposant d’une adresse IP, d’un terminal d’API, d’un stockage de jetons ou d’autorisations mal configurées. Les attaquants n’ont pas besoin de franchir les pare-feu lorsqu’ils peuvent exploiter les intégrations SaaS, manipuler les pipelines CI/CD ou voler des identités des machines pour se faire passer pour des automates fiables. Une fois l’accès obtenu, ils exploitent des outils natifs et des accès légitimes, évitant souvent la détection en contournant les signatures de malwares classiques.

Le degré de sophistication varie : certains groupes misent sur l’automatisation brute et des identifiants réutilisés, d’autres mènent des campagnes multifactorielles mêlant hameçonnage, abus de protocoles et altération de la supply chain. La plupart disposent d’outils comparables à des plateformes de niveau entreprise.

Les cyberattaques ont évolué, passant d’intrusions ponctuelles à des campagnes continues. Les organisations ne subissent plus des incidents isolés, mais font face à des sondages persistants d’acteurs motivés financièrement ou politiquement. Les prévenir exige une visibilité étendue et une mise en œuvre des politiques tenant compte des identités, complétées par une posture défensive consciente des exploits et une architecture de réponse coordonnée tenant compte des tactiques connues et émergentes.

Types de cyberattaques en bref

| Cyberattaques basées sur des malwares | Cyberattaques en réseau |

|---|---|

|

|

| Cyberattaques des applications web | Cyberattaques par mot de passe |

|---|---|

|

|

| Cyberattaques par ingénierie sociale | Autres cyberattaques |

|---|---|

|

|

Tendances mondiales en matière de cyberattaques

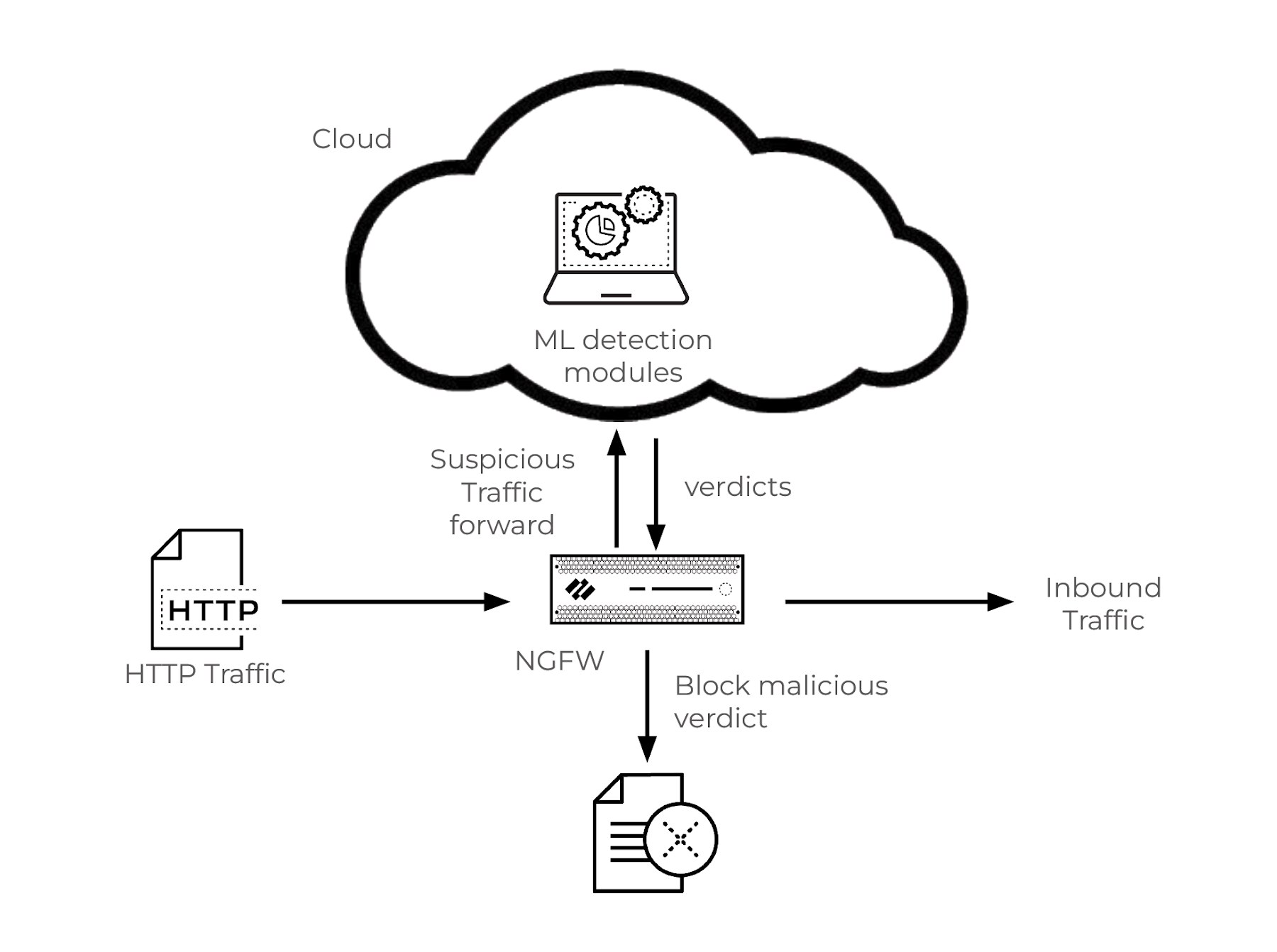

Les acteurs menaçants opèrent désormais à une échelle et à un rythme qui mettent à l’épreuve chaque couche de défense traditionnelle. Les équipes de sécurité de Palo Alto Networks détectent 1,5 million de nouvelles attaques chaque jour : des menaces qui n’existaient pas la veille. Sur l’ensemble de ses plateformes, 8,6 milliards de tentatives d’attaques sont bloquées chaque jour. Mais la fréquence seule n’explique pas ce changement. Les attaquants ont adopté des méthodes plus rapides et adaptatives qui échappent à la détection et exploitent ce que les équipes de sécurité jugent le plus fiable, c’est-è-dire des identifiants légitimes, des outils natifs et des accès mal configurés.

Les payloads ne dominent plus. Près d’un tiers des intrusions observées en 2024 ont débuté par des identifiants valides. Les escrocs ont infecté 4,3 millions d’appareils et récolté 330 millions de noms d’utilisateur et de mots de passe, ainsi que 17,3 milliards de cookies. Ces jetons de session permettaient aux attaquants d’accéder en toute transparence aux plateformes cloud, aux applications de messagerie et aux portails internes. Nombre d’entre eux ont contourné complètement les protections des terminaux.

Les chaînes d’attaque s’étendent sur plusieurs domaines. Dans 70 % des incidents, le chemin vers la compromission a traversé trois surfaces ou plus, combinant principalement l’accès aux terminaux, le déplacement latéral dans le cloud, la manipulation de l’identité et le ciblage humain. les défenses mono‑couches ont perdu de leur pertinence : les programmes de sécurité doivent désormais détecter les tactiques interdomaines et bloquer la progression le plus tôt possible.

L’IA a amplifié l’avantage des attaquants. Les modèles génératifs rédigent désormais des e‑mails d’hameçonnage qui reflètent le ton interne et automatisent le développement de malwares avec des variantes obfusquées intégrées. Le pic début 2025 des campagnes d’hameçonnage, en hausse de 180 % par rapport à l’année précédente, montre comment l’automatisation a remplacé le travail manuel. Gartner prévoit qu’en 2027, 17 % des attaques utiliseront des techniques pilotées par IA et que des agents IA réduiront de moitié le temps nécessaire pour exploiter des expositions de comptes.

La télémétrie mondiale a enregistré 6,06 milliards d’attaques par malware en 2023. Bien que leur comportement a évolué, les malwares restent prolifiques. Les signatures traditionnelles ne suffisent plus : de nombreuses souches s’exécutent désormais sans fichier, se fondent dans les processus en mémoire et utilisent des tactiques d’évitement temporelles pour devancer les détections temporelles.

Les ransomwares sont devenus une menace quasi universelle. En 2023, 72,7 %des organisations ont subi au moins un incident de ransomware. Les attaques visant les infrastructures critiques américaines ont augmenté de 9 % en 2024. Contrairement aux formes précédentes, les ransomwares actuels intègrent souvent la double extorsion, la découverte latérale et l’accès à distance intégré, transformant le confinement en une course contre des dégâts irréversibles.

Impact économique mondial

Alors que les équipes de sécurité prennent du retard, le coût des cyberattaques réussies continue de grimper. La cybercriminalité a causé 9,22 milliards de dollars de dommages dans le monde en 2024. Les prévisions divergent sur le rythme mais s’accordent sur la direction à prendre, prévoyant des pertes annuelles de 13,82 à 23,84 milliards de dollars d’ici 2027. La courbe de croissance dépasse désormais celle du PIB mondial. Les programmes de sécurité, pour la plupart, n’étaient pas conçus pour un tel niveau d’assaut.

Sur le même thème: Unit 42 Threat Frontier Report: Face aux risques émergents, soyez prêt

Taxonomie des cyberattaques

Les attaques modernes suivent une logique opportuniste : exploiter ce qui oppose le moins de résistance pour le rendement le plus élevé. Pour préparer une défense efficace, les organisations doivent comprendre l’approche des attaquants.

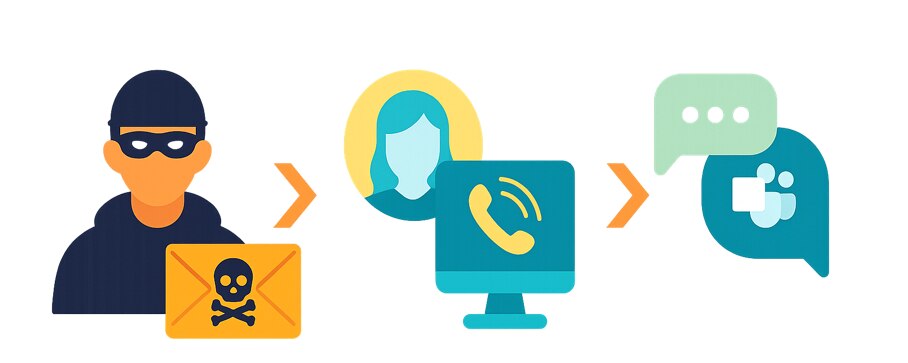

Ingénierie sociale

L’ingénierie sociale reste le point d’entrée le moins coûteux pour les attaquants. Ceux‑ci contournent les défenses techniques en exploitant le comportement humain. Les kits d’hameçonnage comprennent désormais la capture de jetons par proxy, ce qui rend l’AMF inefficace à moins que des politiques de liaison de session et de rotation des jetons ne soient en place. Le quishing (hameçonnage basé sur un code QR) et l’hameçonnage par rappel (pretexting basé sur la voix) ont également augmenté, notamment via l’usurpation des services d’assistance.

Abus du Web et des API

Les attaquants ciblent de plus en plus les applications web et les API exposées comme vecteurs principaux. Les failles de l’OWASP Top 10 restent des points d’entrée dominants, notamment les contrôles d’accès défaillants et la désérialisation non sécurisée. Parallèlement, les attaquants exploitent également les erreurs de routage des API, les entrées non validées, l’exposition excessive des données et l’élévation des privilèges dans les interfaces GraphQL et REST. Les outils de découverte automatisés recherchent les terminaux non documentés, puis les failles logiques derrière les portes d’authentification.

Intrusion sur le réseau

Les intrusions au niveau réseau commencent désormais plus souvent par l’abus d’identifiants que par des chaînes d’exploit. Lorsqu’ils utilisent des exploits, les attaquants privilégient des dispositifs périphériques non corrigés et des RCE pré‑authentifiés. Ensuite, ils emploient des attaques au niveau protocole (relai SMB, spoofing ARP, manipulation de tickets Kerberos) pour étendre l’accès. Les déplacements latéraux suivent fréquemment une architecture d’entreprise prévisible, où des VLAN plats et des domaines d’identité partagés accélèrent la compromission.

Compromission des terminaux

Les terminaux représentent toujours des cibles visibles, mais les compromissions modernes dépendent rarement de la diffusion de malwares détectables. Les attaquants exécutent du code en mémoire ou abusent des frameworks de script natifs. Certaines subvertissent des applications de confiance par le biais de DLL sideloading. Le détournement de sessions navigateur a supplanté le ransomware comme précurseur à de grosses brèches dans la sécurité de l’entreprise. Sans visibilité au niveau du noyau, la plupart des EDR ne parviennent pas à détecter les chemins d’exécution qui n’activent pas la télémétrie basée sur les fichiers.

Exploitation de configurations erronées du cloud

Buckets S3 publics, identités gérées sans restriction, tableaux de bord Kubernetes ouverts – les attaquants considèrent désormais la configuration erronée du cloud comme une opportunité permanente. Les outils GPSC mettent en évidence les risques, mais noient souvent les équipes sous des alertes de faible priorité. Les cyberattaquants vont plus vite, scannant l’Internet à la recherche de services fraîchement déployés avec des paramètres par défaut ou des jetons divulgués.

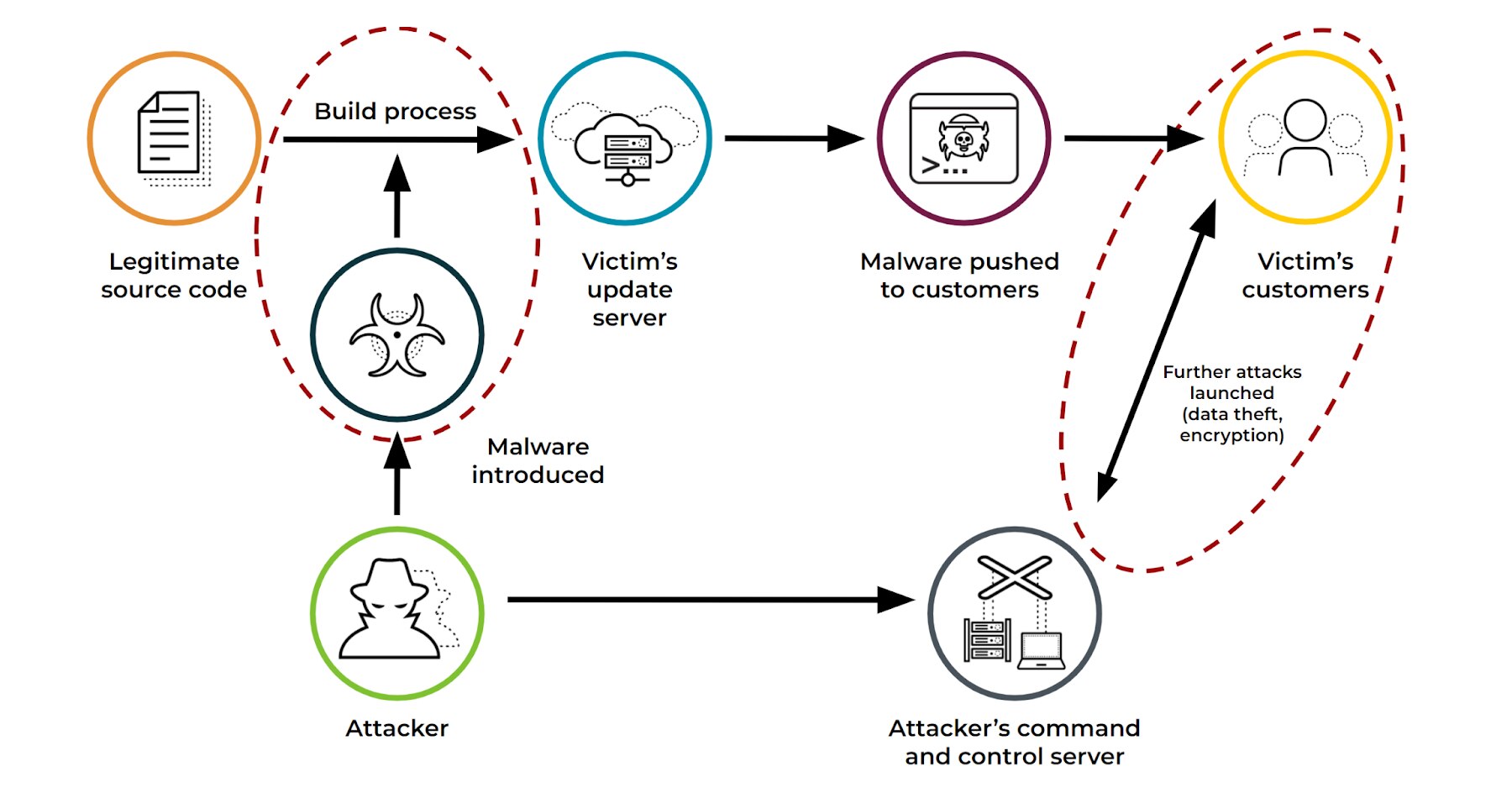

Manipulation de la supply chain

Les supply chains logicielles constituent des cibles à fort levier. Les attaquants compromettent les dépendances en amont, les registres de packages ou l’automatisation CI/CD pour empoisonner les artefacts de confiance. La confusion des dépendances, le typo-squatting et l’injection de mises à jour malveillantes ont affecté des composants largement utilisés dans NPM, PyPI et Docker Hub. Au cours du processus de build, les attaquants manipulent souvent des identifiants stockés dans des variables d’environnement ou remplacent des workflows via des fichiers de configuration GitHub Actions ou GitLab CI.

Objectifs des attaques

Les attaquants compromettent rarement les environnements sans raison. Chaque intrusion vise une ou plusieurs finalités, qui déterminent les techniques employées et l’urgence de l’opération.

- Le vol de données comprend l’exfiltration massive de propriété intellectuelle, de secrets d’authentification, de fichiers clients ou de cibles de surveillance. Les malwares voleurs, l’utilisation abusive de la synchronisation dans le cloud et l’exfiltration par HTTPS ou tunnel DNS soutiennent cet objectif.

- Le gain financier est à l’origine des ransomwares, de la compromission de messagerie professionnelle (BEC), du cryptomining et de l’extorsion basée sur l’affiliation. Les attaquants surveillent les flux financiers internes pour intercepter ou rediriger des paiements, ciblant souvent la paie, les fournisseurs ou les plateformes ERP.

- Les perturbations de service se manifestent souvent par des attaques DDoS, des malwares destructeurs ou une altération de l’infrastructure. Des groupes alignés sur des États utilisent ces tactiques pour dégrader la confiance publique ou perturber des secteurs critiques en période de conflit géopolitique.

- L’espionnage motive l’établissement d’un accès persistant et les déplacements latéraux vers les services sensibles. Les acteurs façonnent le trafic et dissimulent des implants dormants pour siphonner des mémos politiques, des stratégies de négociation ou de la R&D en matière de défense.

- Le sabotage destructeur se traduit par des attaques visant à dégrader les systèmes de manière permanente. Des wipers comme AcidRain, WhisperGate ou CaddyWiper effacent des firmwares, réécrivent des MBR ou rendent inopérants des dispositifs embarqués. Dans le cas des infrastructures critiques, l’objectif est de perturber le monde physique.

Alignement avec les frameworks

Le framework MITRE ATT&CK v17.1 reste le catalogue le plus complet et le plus structuré des comportements des attaquants. Il classe les tactiques, ainsi que les techniques et sous-techniques qui soutiennent chacune d’elles :

|

|

La mise en correspondance de l’activité observée avec ATT&CK permet un triage structuré, la threat hunting et l’ingénierie de détection. Par exemple, l’utilisation de PowerShell pour le vidage d’identifiants (T1003.001), l’exploitation d’applications exposées au public (T1190) ou l’abus de comptes cloud valides (T1078.004) doit orienter à la fois les contrôles de prévention et de réponse.

MITRE ATT&CK aide également les équipes à aligner les exercices de l’équipe rouge, la couverture de détection du SOC et la mise en œuvre des politiques sur le comportement réel des attaquants. Ses matrices Enterprise, Mobile, Cloud et ICS continuent de s’élargir, reflétant les évolutions du paysage des menaces à chaque mise à jour trimestrielle.

Paysage des acteurs de la menace

Aucune stratégie de sécurité n’a de poids si l’on ne comprend pas bien qui est à l’origine des attaques. Les acteurs de la menace diffèrent largement en termes de capacités, d’intentions, de logique de ciblage et de tolérance au risque. Les organisations qui ne parviennent pas à faire la distinction entre ces groupes risquent de mal répartir leurs défenses, dépensant trop face au bruit tout en laissant des ressources critiques exposées.

Groupes soutenus par l’État

Les acteurs étatiques opèrent avec des plans à long terme, des infrastructures dédiées et souvent une sensibilité nulle aux coûts opérationnels. Soutenus par des services de renseignement ou des unités militaires, ces groupes mènent des campagnes d’espionnage, de prépositionnement et de sabotage alignées sur les intérêts nationaux. L’APT41 (Chine), l’APT28 (Russie), le Lazarus Group (Corée du Nord) et l’OilRig (Iran) ont chacun des TTP distinctes mais partagent de plus en plus de chaînes d’outils, ainsi que des infrastructures C2 et des méthodes de blanchiment.

Leurs campagnes visent souvent les télécommunications, l’énergie, les entreprises de défense, les organisations politiques et les semi-conducteurs. L’accès initial implique généralement lespear phishing, l’exploitation de type zero-day ou le vol d’identifiants. Ces groupes investissent ensuite dans la furtivité et peuvent maintenir une présence pendant des mois. Le déplacement latéral privilégie les contrôleurs de domaine d’identité et les plateformes collaboratives ou environnements SaaS susceptibles de contenir des politiques ou des plans de supply chain.

Cybercriminalité organisée

Les groupes cybercriminels fonctionnent comme des entreprises professionnalisées. Certains opèrent des filières de ransomware basées sur des affiliés, d’autres se spécialisent dans la récolte d’identifiants ou la fraude financière. La plupart opèrent depuis des régions à faible risque d’extradition et collaborent souvent via des marchés d’accès et des forums avec recours à un séquestre.

Les brokers d’accès initial vendent des points d’appui à un prix variable selon le secteur, la géographie et le niveau de privilège. Une fois l’accès obtenu, les acteurs utilisent des kits post‑exploitation tels que Cobalt Strike, Sliver ou des loaders personnalisés. Leur objectif est la monétisation rapide via extorsion ou vol. De nombreux groupes criminels rivalisent aujourd’hui en cadence opérationnelle et en rigueur technique avec des menaces persistantes avancées.

Hacktivistes

L’activité hacktiviste suit des lignes idéologiques. Bien que des groupes comme Anonymous n’aient pas la même maturité technique que des acteurs étatiques ou criminels, ils provoquent néanmoins des impacts via des attaques par déni de service distribuées, des défacements de sites et des fuites de données, sans oublier l’amplification sociale. Leurs opérations culminent lors de conflits géopolitiques, notamment autour de lois médiatisées touchant aux libertés civiles.

Ces dernières années, le hacktivisme s’est fragmenté en collectifs à vocation régionale. Des hacktivistes pro‑russes ou pro‑ukrainiens, par exemple, ont perturbé des infrastructures critiques, divulgué des informations sensibles et inondé les plateformes médiatiques de désinformation. Souvent sous‑estimées, leurs actions restent difficiles à ignorer, grâce à l’accès à des outils vulnérables et à des identifiants volés.

Menaces internes

Les acteurs internes représentent une catégorie de menace à la fois unique sur le plan technique et perturbatrice sur le plan structurel. Les initiés contournent les défenses périmétriques et disposent souvent d’un accès légitime, d’une connaissance opérationnelle approfondie et d’un mobile. Ils peuvent agir de manière malveillante ou inconsciente, motivés par la détresse financière, la revanche ou la coercition.

La plupart des incidents d’initiés n’ont pas pour origine les administrateurs système ou ingénieurs privilégiés. Ce sont fréquemment les équipes commerciales, les prestataires ou le support qui exposent des données sensibles via des transferts non autorisés, le partage de sessions ou la contournement de contrôles pour respecter des délais. La détection dépend des lignes de base comportementales et de la surveillance des sessions.

Motivations et comportements

Le comportement d’un attaquant est en corrélation avec ce qu’il espère obtenir. Cartographier les motivations permet aux équipes de sécurité d’anticiper la durée de présence, les cibles et la tolérance au risque de détection.

Incitations financières

La majorité des intrusions vise un gain financier. Le ransomware-as-a-service (RaaS), la compromission de messagerie professionnelle (BEC) et la collecte d’identifiants dominent l’économie criminelle. Les acteurs financiers cherchent une monétisation rapide et adoptent des structures corporatives (affiliés, QA, support, partage des revenus). Nombre d’entre eux exploitent des zones grises juridiques liées aux paiements cryptos, à l’hébergement « bulletproof » et au blanchiment.

Threat Intelligence stratégique

Les groupes étatiques recherchent un levier géopolitique. Ils ciblent conseillers politiques, sous‑traitants de la défense, instituts de recherche et opérateurs d’infrastructures publiques. Ces acteurs persistent, évitent souvent la détection pendant des mois pour exfiltrer des matériaux sensibles ou s’implanter dans des firmwares ou couches administratives.

Objectifs idéologiques

Les objectifs idéologiques incitent les hacktivistes et les groupes extrémistes. Leurs cibles sont généralement des symboles publics tels que les portails gouvernementaux et les entreprises considérées comme contraires à l’éthique. La réussite repose moins sur le plan technique que sur celui de l’amplification, des perturbations programmées et de l’atteinte à la réputation.

Griefs personnels

Des griefs personnels animent certains initiés et attaquants marginaux. Les licenciements, les discriminations perçues ou les promotions refusées précèdent souvent le sabotage, le vol de données ou l’exposition de communications sensibles. Bien que de faible ampleur, ces attaques peuvent entraîner des dommages disproportionnés, en particulier dans les secteurs réglementés.

Il est indispensable de comprendre le paysage des acteurs de la menace. Sans clarté sur l’identité et les objectifs de vos attaquants, la prévention se réduit à une atténuation aveugle.

Cycle de vie des attaques et méthodologies

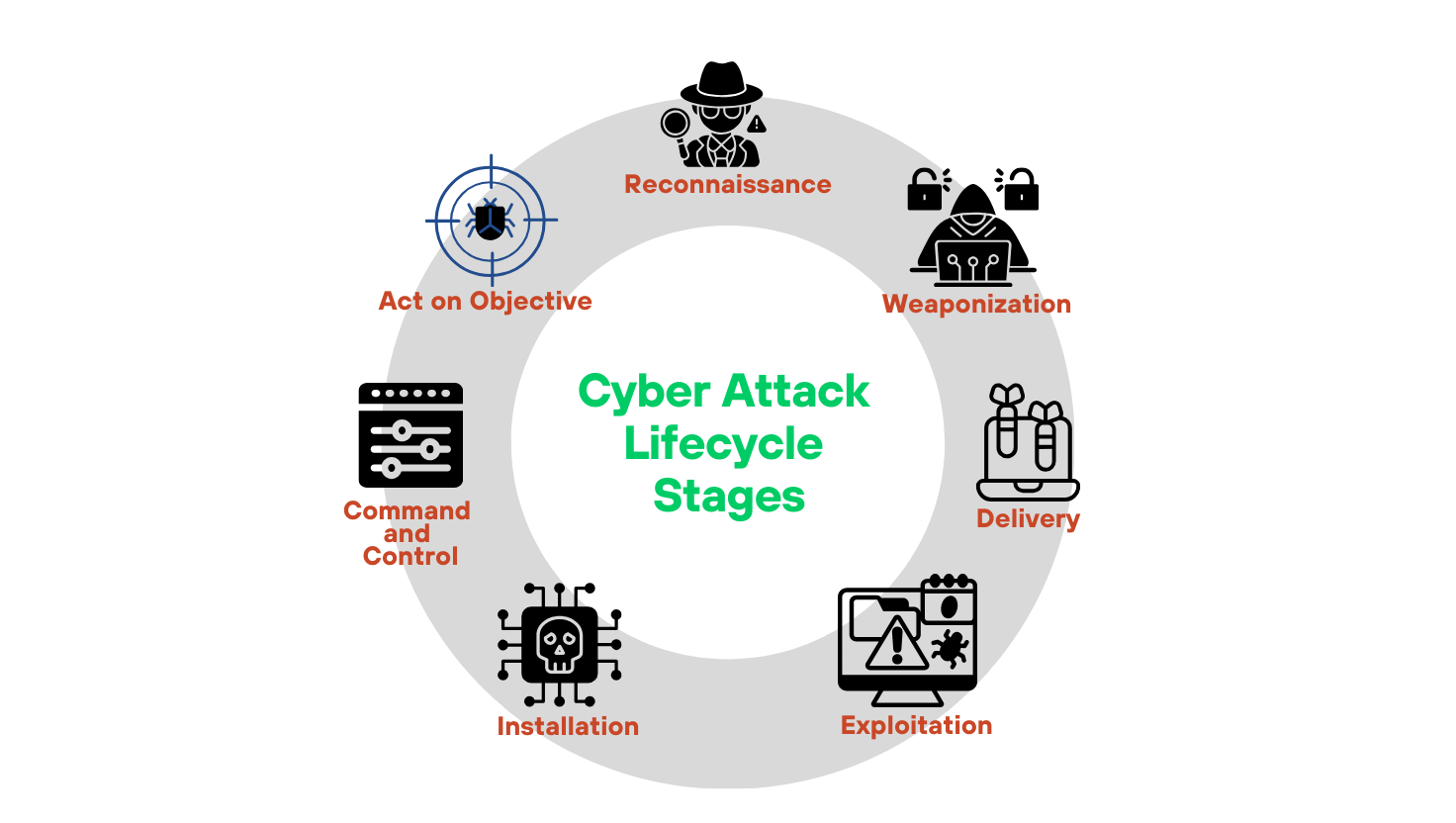

Les attaquants ne compromettent pas les environnements en un seul mouvement. Ils progressent par étapes définies, chacune préparant la suivante. Comprendre la structure d’une attaque permet aux équipes de sécurité d’introduire des frictions, de briser les chaînes en cours et de repérer des indicateurs avant l’impact.

Reconnaissance

Les attaquants commencent par collecter des informations. Les enregistrements de domaines, les profils LinkedIn des employés, les référentiels GitHub exposés et les métadonnées des ressources cloud révèlent souvent l’architecture interne, les conventions de dénomination et les schémas d’identité.

Les outils de renseignement à source ouverte (OSINT) tels que Maltego, SpiderFoot et Recon-ng agrègent ces données à grande échelle. Les scrapers automatisés extraient des modèles de réutilisation des identifiants à partir de bases de données de violations. Les attaquants cartographient les terminaux VPN, les sous-domaines et les surfaces d’application avant de s’engager.

Le profilage des cibles resserre la focale. Les attaquants classent les cibles par ordre de priorité en fonction de l’exposition aux privilèges, des configurations externes erronées et de la présence d’identifiants ou de fonctions de traitement des données de grande valeur.

Probabilité d’exploitation

Une fois le profil établi, les attaquants élaborent le payload. Les kits d’exploits prêts à l’emploi incluent loaders, obfuscateurs et modules préconfigurés pour la diffusion via navigateur, documents ou mémoire. Les générateurs prennent en charge le chiffrement, l’évasion du sandbox et le déploiement de plusieurs vecteurs.

La personnalisation des malwares permet aux payloads de contourner la détection basée sur les signatures. Des outils tels que Shellter, Veil et des droppers C2 personnalisés prennent en charge le polymorphisme, les couches de chiffrement et le déploiement en étapes. Dans les groupes de haut niveau, les payloads sont ajustés à l’architecture système, à la posture de sécurité du terminal et à la cadence opérationnelle.

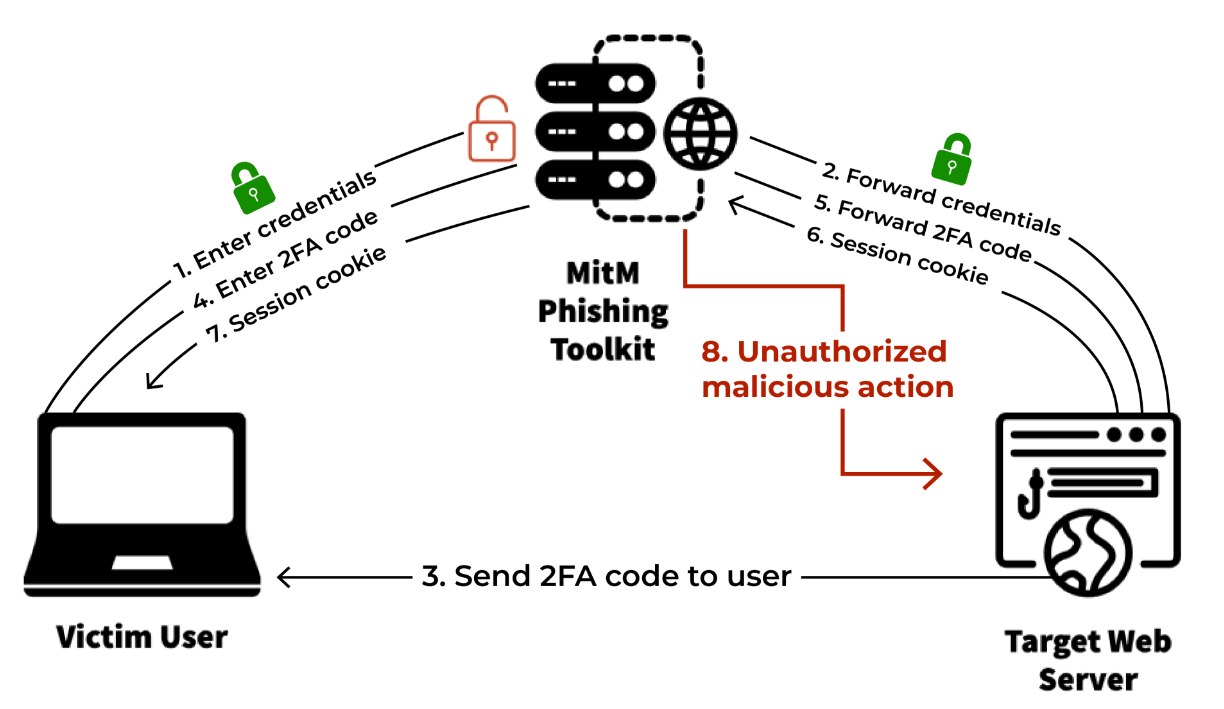

Diffusion

L’hameçonnage reste la principale méthode de diffusion. Des liens intégrés, des pièces jointes piégées, de fausses prompts MFA et des codes QR incitent les cibles à exécuter des scripts ou à divulguer des identifiants. Les proxies d’hameçonnage avancés interceptent les jetons en temps réel et passent les contrôles MFA en utilisant le transfert de session.

Les campagnes de smishing (hameçonnage par SMS) et d’hameçonnage par rappel augmentent la crédibilité en déclenchant une interaction en direct. L’usurpation de la voix sur IP (VoIP spoofing) et les fausses lignes d’assistance restent courantes dans les chaînes de compromission initiale.

Les téléchargements intempestifs exploitent les configurations faibles des navigateurs ou les infrastructures publicitaires malveillantes. Les kits d’exploits inspectent l’agent utilisateur et ne délivrent des payloads spécifiques à la plateforme qu’après avoir rempli les conditions préalables d’exploitation. Certains utilisent des exploits de type « zero-click » qui sont délivrés par des vulnérabilités dans l’analyse d’images ou le rendu de polices.

Exploitation

L’abus d’identifiants devance désormais les vulnérabilités logicielles dans l’exploitation initiale. Les jetons volés et les clés API faiblement protégées permettent un accès direct sans déclencher les signatures IDS. Les environnements cloud souffrent de configurations par défaut où la possession d’une identité valide contourne les contrôles périmétriques.

L’exploitation d’attaques zero‑day cible des vulnérabilités non corrigées ou non divulguées. Bien que rares, ces attaques deviennent souvent exploitables en quelques jours après leur découverte, surtout lorsqu’elles sont révélées sous embargo partiel. Les attaquants privilégient les RCE à distance sur des dispositifs périphériques, les contournements d’authentification sur des plateformes SaaS et les échappements de sandbox des moteurs de navigation.

Installation

Après l’exploitation, les attaquants déploient des implants pour maintenir l’accès. Les chevaux de Troie d’accès à distance (RAT) s’installent discrètement et se connectent à des serveurs de commande via des tunnels chiffrés, souvent déguisés en processus légitimes ou utilisant des binaires signés pour échapper à la détection.

Dans les environnements conteneurisés, les attaquants cherchent souvent à s’échapper. Des autorisations runtime mal configurées ou des images de conteneurs non sécurisées permettent d’accéder à l’hôte, d’élever les privilèges ou de compromettre les plateformes d’orchestration. Les attaquants injectent des sidecars malveillants, modifient le comportement des kubelets ou pivotent via une gestion laxiste des secrets.

Commande et contrôle

Une fois la présence établie, les attaquants mettent en place des canaux de commande et contrôle (C2). Le tunnel DNS est fréquemment utilisé en raison de son omniprésence et de l’absence d’inspection. Les payloads malveillants encodent des instructions dans des requêtes TXT ou A et exfiltrent des données en sens inverse.

Les infrastructures C2 hébergées dans le cloud se fondent dans des services fiables : Dropbox, GitHub Gists, Google Docs ou pastebins servent à héberger payloads et commandes. Le trafic vers ces fournisseurs déclenche rarement des alertes, surtout chiffré et masqué par des agents utilisateurs mimant des processus automatisés.

Les groupes avancés déploient des frameworks C2 sur mesure avec protocoles de secours, intervalles de beaconing et configurations dynamiques. Certains maintiennent une infrastructure à plusieurs niveaux, routant via des couches proxy ou des nœuds infectés pour brouiller l’attribution.

Poursuite des objectifs

L’exfiltration de données s’opère via blobs compressés et chiffrés envoyés sur HTTPS, WebDAV ou SFTP. Dans les campagnes furtives, les attaquants synchronisent directement sur des services de stockage cloud ou encodent les données exfiltrées dans la télémétrie légitime des applications.

Les déplacements latéraux s’appuient sur le vol d’identifiants, l’usurpation d’identité et les outils de gestion à distance déjà approuvés dans l’environnement. Les techniques courantes incluent pass‑the‑hash, la falsification de tickets Kerberos et l’abus des protocoles de bureau à distance ou MDM. Dans les contextes cloud-native, les attaquants énumèrent les rôles IAM, détournent les pipelines d’automatisation ou traversent les frontières des ressources via des services de métadonnées partagés.

La création d’impact varie selon le motif : le ransomware chiffre systèmes et données puis supprime sauvegardes et logs ; les wipers réécrivent les en‑têtes de disque ou les firmware pour rendre les systèmes irréparables ; dans les campagnes de fraude, les attaquants réorientent des transactions financières, altèrent la paie ou orchestrent des BEC crédibles en interne. Les acteurs politiques font fuir des documents sensibles pour influencer le discours public ou nuire à leur réputation.

Explorations techniques avancées

Les attaquants ciblent les infrastructures là où les équipes de sécurité configurent mal les contrôles ou n’appliquent pas le principe du moindre privilège. Comprendre les outils actuels utilisés contre les terminaux et les réseaux permet aux responsables de la sécurité d’aligner les investissements sur le comportement des attaquants.

Attaques visant les terminaux

Les terminaux servent à la fois de points d’appui initiaux et de points de transit latéraux. Leur exploitation ne nécessite pas de jour zéro lorsque les attaquants peuvent contourner le contrôle par l’enchaînement d’exécutions, l’utilisation d’outils natifs ou le vol temporaire de jetons.

Évolution des ransomwares

Les ransomwares modernes fonctionnent rarement de manière isolée. Les groupes suivent des playbooks structurés pour le vol de données, la monétisation d’accès et la destruction. Les modèles à double extraction dominent. Avant de crypter les données, les attaquants exfiltrent des téraoctets de dossiers internes, de contrats, de notes juridiques et de données clients. Ils menacent alors de rendre l’information publique et les négociations commencent avant même que la demande de rançon n’arrive.

Les écosystèmes RaaS ont abaissé la barrière technique : les affiliés louent des payloads, partagent les profits et bénéficient d’infrastructures C2, de services de paiement et de playbooks de négociation. Des familles telles que Black Basta, 8Base et LockBit évoluent rapidement, dépassant souvent les signatures statiques de détection.

L’accès est généralement acheté auprès de brokers d’accès initial. Le déploiement passe par l’abus de RDP, des VPN compromis ou des pièces jointes contenant des macros. Le chiffrement vise disques locaux et lecteurs mappés ; de nombreuses souches désactivent les sauvegardes et altèrent les hyperviseurs pour corrompre les snapshots.

Techniques sans fichier

Les malwares sans fichier éliminent le besoin de fichiers persistants en s’exécutant directement dans la mémoire. PowerShell, WMI et .NET sont les plateformes préférées. Les attaquants chargent des payloads sous forme de DLL réfléchissants, utilisent des LOLBins pour préparer des outils secondaires ou injectent du shellcode dans des processus de confiance via le process hollowing.

Les binaries « living‑off‑the‑land » (LOLBins) servent au vidage d’identifiants (rundll32, regsvr32) comme au déplacement latéral (wmic, mshta). La plupart des plateformes de protection des terminaux les autorisent par défaut, ce qui fait du contexte comportemental la seule stratégie de détection viable. Les attaquants enchaînent ces binaires avec des scripts natifs pour rester silencieux, rapides et difficiles à attribuer.

Attaques contre les réseaux et les infrastructures

Si l’identité est devenue le nouveau périmètre, l’infrastructure réseau centrale reste une cible privilégiée.

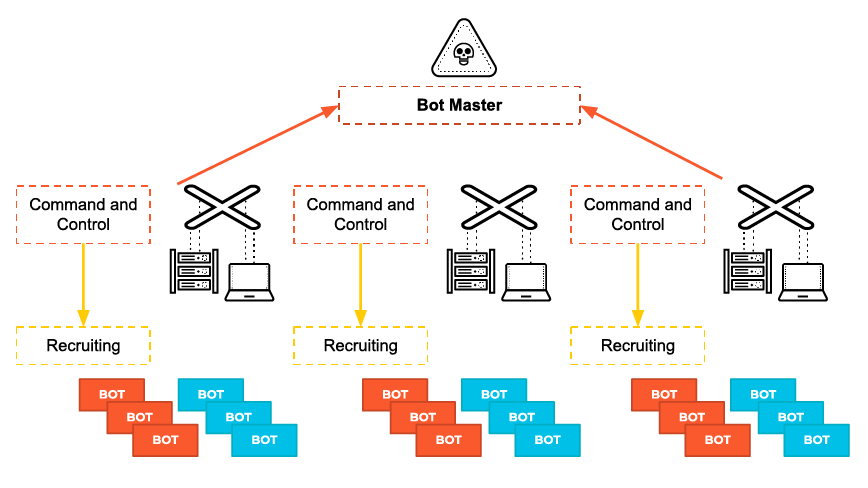

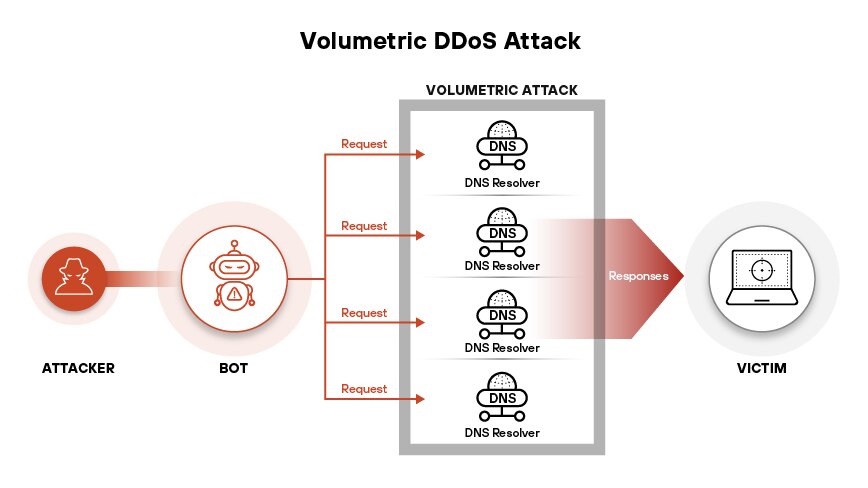

Déni de service distribué (DDoS)

Les attaques DDoS sont redevenues des outils politiques et financiers de premier plan. Les campagnes volumétriques dépassent souvent 2 Tbps. Les attaquants utilisent des botnets constitués de dispositifs IoT compromis, d’API exposées et de VM cloud louées. L’atténuation se complique lorsque les attaques proviennent de sources géographiquement dispersées et utilisent des payloads aléatoires.

Les plateformes d’orchestration comme certaines variantes de Mirai, Condi ou Pandora fournissent aux attaquants des tableaux de bord prêts à l’emploi et des plug-in pour un ciblage dynamique. On observe un glissement des inondations réseau vers des techniques de couche applicative (Layer 7), submergeant des terminaux précis par une forte concurrence de requêtes et une saturation des ressources backend.

Les inondations de la couche 7 ciblent souvent les processus d’authentification, les fonctions de recherche ou les paniers d’achat – des domaines où l’interaction avec la base de données est importante. Ces attaques ne demandent pas forcément beaucoup de bande passante, mais provoquent latence et échec en épuisant les ressources côté serveur.

Attaques Man-in-the-Middle

Les attaques de type « Man-in-the-middle » (MitM) exploitent des canaux de communication non sécurisés ou mal configurés pour intercepter ou modifier le trafic. Les déploiements Wi-Fi en entreprise restent particulièrement vulnérables lorsque l’épinglage des certificats ou le TLS mutuel ne sont pas appliqués.

Les attaques par rétrogradation TLS exploitent le comportement de repli de version. L’attaquant intercepte la négociation, force l’utilisation d’une suite de chiffrement obsolète et chiffre à nouveau le trafic avec des clés qu’il contrôle. En l’absence de TLS, l’interception en clair permet la capture d’identifiants, de jetons de session ou de données opérationnelles sensibles.

Les points d’accès malveillants imitent des SSID de confiance et établissent des connexions par proxy via des passerelles contrôlées par l’attaquant. Les appareils non suspects se connectent automatiquement et routent leur trafic via une infrastructure hostile. Des outils comme WiFi Pumpkin ou Bettercap automatisent la mise en place de portails captifs pour phisher des identifiants ou injecter des payloads dans les flux.

Les attaques de niveau réseau échappent souvent aux systèmes de détection cloud‑native car le vecteur opère sous la couche applicative. La défense exige, outre la segmentation réseau, une surveillance des protocoles, l’application stricte de transports chiffrés et la détection d’anomalies de session à la périphérie.

Attaques contre les sites web et les applications

Les applications web restent une surface d’attaque majeure : elles exposent logique métier et systèmes backend privilégiés. La plupart des entreprises ne disposent pas d’inventaire exhaustif de leurs ressources web ni de validation en contexte complet des entrées API ou du comportement de session. Les attaquants exploitent cette lacune via injections directes, altérations logiques ou workflows en chaîne contournant la mise en œuvre des contrôles.

Failles d’injection

L’injection SQL perdure malgré vingt ans de sensibilisation : des entrées malicieuses modifient des requêtes backend pour extraire des schémas entiers ou altérer des enregistrements. Les techniques SQLi aveugles restent efficaces lorsque les messages d’erreur sont supprimés, recourant à des inférences temporelles bit à bit. Les piles web modernes reposant sur des ORM obsolètes échouent souvent à assainir les payloads limites.

La falsification des requêtes côté serveur (SSRF) force l’application à lancer des requêtes sortantes vers des destinations arbitraires. Les attaquants exploitent le SSRF pour accéder aux services de métadonnées internes, aux rôles IAM et aux terminaux d’administration non exposés publiquement. Dans les environnements cloud-native, le SSRF entraîne souvent une escalade des privilèges ou une exposition des données entre locataires, surtout si le service abuse d’autorisation basée sur la confiance ou permet les redirections récursives.

Manipulation de la logique

Un contrôle d’accès défaillant ne signifie plus seulement « page de connexion manquante » : il s’agit d’échecs d’autorisation – accès mal appliqués selon des en‑têtes ou paramètres d’URL. Les attaquants manipulent les structures de requêtes pour élever des rôles ou réutiliser des jetons API liés à des sessions à privilèges élevés. Les configurations cloud erronées reproduisent ces schémas, où des frontières d’autorisation existent en documentation mais pas en pratique.

La manipulation de la logique métier exploite les lacunes entre ce que l’application autorise et ce qu’elle devrait empêcher : conditions de course, erreurs de calcul (remises, conversions) ou incohérences temporelles. Dans les systèmes financiers, la manipulation de la conversion des devises, de la génération des factures ou des limites de transfert entraîne des pertes directes. Les failles de ce type échappent aux scanners et nécessitent une modélisation contradictoire.

Abus d’identité et d’identifiants

Toute campagne impliquant déplacement latéral, escalade de privilèges ou usurpation repose sur l’accès aux identifiants. L’identité est le vecteur dominant dans les environnements cloud, hybrides et SaaS.

Variantes d’hameçonnage

L’hameçonnage ne s’arrête plus aux fausses pages de connexion. Les attaques « MFA fatigue » inondent les utilisateurs de demandes d’authentification jusqu’à ce que l’une d’entre elles soit approuvée. Certaines campagnes utilisent des proxies inversés pour intercepter les jetons en temps réel, ce qui permet une réutilisation immédiate sans déclencher d’alertes.

Les faux appels vocaux sont devenus opérationnels. Les cybercriminels synthétisent la voix d’un responsable à partir de quelques minutes d’audio pour demander des réinitialisations ou approbations urgentes, souvent combinés à un spoofing de l’ID appelant et des échanges email fabriqués.

Bourrage d’identifiants

Les attaques de type « credential stuffing » exploitent les mots de passe réutilisés dans les différents services. Des plateformes d’automatisation, comme OpenBullet, SentryMBA et des outils Python personnalisés, testent des milliers de combinaisons de noms d’utilisateur et de mots de passe par minute contre portails, API mobiles et flux OAuth. Les campagnes modernes injectent des techniques d’évasion (en-têtes aléatoires, empreintes d’appareil) pour contourner les limites de débit et la détection.

Les attaquants récoltent des identifiants auprès de voleurs d’informations, d’archives de brèches et de malwares de collecte de jetons ; beaucoup incluent cookies de session ou clés cloud stockés localement. Les équipes de sécurité doivent présumer la réutilisation, faire pivoter agressivement les secrets et détecter les anomalies : l’authentification n’est efficace que couplée au contexte comportemental.

Attaques cloud-native

La plupart des compromissions cloud résultent de configurations erronées évitables ou d’hypothèses de confiance implicite.

Exploits de configurations erronées

Les buckets publics, autorisations héritées et l’absence de chiffrement au repos restent des vecteurs fréquents. L’accès en lecture publique, les autorisations héritées et l’absence de contrôles du chiffrement au repos permettent aux attaquants d’énumérer et d’extraire des données sensibles en une seule demande non authentifiée. Les attaquants automatisent la découverte via Grayhat Warfare, S3Scanner ou APIs CSP spécifiques.

Les rôles surprivilégiés sont plus préjudiciables que les buckets exposés. De nombreuses organisations ne respectent pas le principe du moindre privilège et accordent aux comptes de service ou aux fonctions lambda des autorisations de type « wildcard » (iam:PassRole ou s3:*). Une identité compromise peut enchaîner des escalades via appels légitimes : attendez-vous à des enchaînements de rôles, à des prises en charge transversales et à des déplacements latéraux.

Exploits de la supply chain

Les pipelines CI/CD offrent aux attaquants un accès sécurisé à la production. Les systèmes de build compromis permettent l’insertion de code malveillant, la fuite de secrets d’environnement ou la modification d’artefacts poussés vers des registres de production. Jenkins, GitHub Actions, GitLab Runners et les agents auto-hébergés s’exécutent souvent avec des privilèges élevés et une surveillance limitée des sorties.

L’insertion de packages malveillants exploite la confiance dans les dépendances de tiers. Les attaquants trojanisent les bibliothèques en utilisant le typo-squatting, le repo-jacking ou l’usurpation de l’identité d’un contributeur, puis les publient dans des référentiels ouverts. Si les packages sont consommés par des projets en aval, le code malveillant s’exécute pendant la phase de build ou d’installation, atteignant souvent la production sans être examiné.

Sur le même thème: Anatomie d’une attaque sur le pipeline de supply chain cloud

Les compromissions de la supply chain contournent les défenses en runtime en opérant dans les limites des artefacts signés et vérifiés. Les équipes de sécurité doivent faire respecter la provenance, appliquer des builds reproductibles et adopter la validation de la nomenclature des logiciels (SBOM) afin de réduire l’exposition. Les secrets de pipeline, notamment ceux donnant accès au cloud, doivent être automatiquement renouvelés et strictement limités à l’étendue minimale nécessaire.

Attaques de dispositifs OT et IoT

La convergence IT/OT a exposé les environnements industriels à des acteurs de la menace qui, auparavant, se limitaient aux systèmes numériques. Parallèlement, les écosystèmes IoT croissent plus vite que la capacité des organisations à les sécuriser, exposant souvent des firmwares peu testés et des API non managées.

Systèmes de contrôle industriels (ICS)

La manipulation de protocoles vise des protocoles OT déterministes et non authentifiés tels que Modbus, DNP3 ou Profinet. Ces protocoles manquent de chiffrement et d’authentification, permettant aux attaquants d’injecter des commandes, de lire des états de processus ou de modifier des valeurs de capteurs avec des conséquences physiques. Dans des environnements où les PLC sont accessibles depuis des réseaux plats, les adversaires peuvent manipuler vannes, relais ou boucles de contrôle en temps réel.

La corruption de firmware approfondit l’attaque en implantant du code malveillant au niveau du bootloader ou du contrôleur. Par le biais de serveurs de mise à jour compromis ou de protocoles de mise à jour non sécurisés, les attaquants implantent un code qui persiste après les redémarrages et échappe à la détection conventionnelle. Certaines variantes retardent les arrêts d’urgence ou interfèrent avec les verrouillages de sécurité.

Les environnements ICS modernes contiennent souvent des hôtes passerelles, c’est-à-dire des machines Windows dotées d’une double connectivité avec les réseaux OT et IT. Ces points deviennent des pivots. Sans une segmentation stricte, les attaquants peuvent passer d’un e-mail d’hameçonnage au contrôle de l’usine en quelques déplacements latéraux.

Botnets IoT

Les botnets remain a dominant force in large-scale DDoS attacks and bourrage d’identifiants. Les variantes de Mirai prédominent en raison de la disponibilité du code source, de la facilité de modification et de la logique de scan des mots de passe par défaut. Une fois compromis, des appareils comme routeurs, DVR ou capteurs intelligents relaient les instructions des serveurs C2 et submergent les cibles par des inondations HTTP ou des amplifications DNS.

L’exploitation des API donne aux attaquants accès au plan de gestion. De nombreuses plateformes IoT exposent des API sans authentification, permettant l’escalade de privilèges ou la restitution d’une métadonnée trop verbeuse. Les attaquants exploitent ces terminaux pour localiser des appareils, rejouer de la télémétrie ou pousser des rétrogradations de firmware réintroduisant des vulnérabilités connues.

Les écosystèmes IoT n’imposent presque jamais d’onboarding sécurisé, ni de mise à jour ou gestion à distance robustes. Un appareil qui rejoint le réseau devient partie de la surface d’attaque, sauf si visibilité et politiques suivent immédiatement, ce qui est rarement le cas, et les attaquants le savent.

Études de cas sur les cyberattaques

Les attaques récentes révèlent comment les acteurs de la menace exploitent des contrôles mal alignés, des architectures plates ou des hypothèses de confiance utilisateur pour créer des faiblesses structurelles.

Brèches MOVEit et exfiltration massive

En mai 2023, le groupe Clop a exploité une faille zero‑day dans MOVEit Transfer de Progress Software, lançant l’une des plus vastes campagnes de vol de données de ces dernières années. Cette faille permettait une injection SQL non authentifiée, ce qui permettait aux attaquants de déployer des web shells et d’exfiltrer des fichiers des serveurs MOVEit en masse.

En l’espace de quelques semaines, des centaines d’organisations (agences gouvernementales, universités et institutions financières) ont vu leurs serveurs MOVEit exploités. Les attaquants ont automatisé l’accès à grande échelle, puis ont proféré des menaces d’extorsion par le biais de sites de fuite. Parmi les victimes figuraient Shell, la BBC et le Département de l’Énergie des États-Unis.

La fuite de données a révélé un risque systémique dans les services de transfert de fichiers gérés par des tiers. De nombreuses organisations n’ont pas réussi à isoler les serveurs MOVEit des segments sensibles du réseau, ce qui a permis aux attaquants d’accéder directement aux systèmes internes après la compromission.

Sur le même thème: Vulnérabilités d’injection SQL dans MOVEit Transfer : CVE-2023-34362, CVE-2023-35036 et CVE-2023-35708

Intrusion par ingénierie sociale chez MGM Resorts

En septembre 2023, MGM Resorts a subi une attaque après que des acteurs ont utilisé des profils LinkedIn pour identifier des techniciens du service IT et ont obtenu des identifiants par ingénierie sociale téléphonique. Après l’accès, le groupe a déployé un ransomware et perturbé les opérations de plusieurs casinos et hôtels.

Les attaquants, affiliés au groupe Scattered Spider, ont exploité des outils RMM légitimes pour se déplacer latéralement et désactiver des protections. Les pannes ont affecté les clés numériques des chambres, les systèmes de jeu et les terminaux de paiement pendant plus d’une semaine. Les déclarations publiques font état d’un impact financier supérieur à 100 millions de dollars.

Cet incident a mis en évidence deux points : les attaquants utilisent désormais le pretexting téléphonique et l’analyse comportementale pour contourner les contrôles d’identité, et de nombreux SOC d’entreprise ne détectent pas l’utilisation abusive d’outils d’administration légitimes en cours d’attaque.

Ransomware dans le secteur de la santé : vague 2024

Tout au long de 2024, les attaques de ransomware ont augmenté dans le secteur de la santé. ALPHV, LockBit et Rhysida ont ciblé hôpitaux, assureurs et fournisseurs de dossiers médicaux électroniques. Les points d’entrée fréquents incluaient l’exposition RDP, des vulnérabilités VPN et des identifiants récoltés par des infostealers sur postes du personnel.

Ces attaques comprenaient souvent une exfiltration préalable au chiffrement, les dossiers patients volés étant publiés pour accroître la pression. Dans certains cas, les systèmes de soins intensifs ont cessé de fonctionner. Les temps de récupération se sont étirés sur des semaines en raison des dépendances à des logiciels existants et l’absence de sauvegardes immuables.

Les organismes de santé ont souffert car ils exploitaient des réseaux internes plats, s’appuyaient sur des logiciels de terminal obsolètes et ne disposaient pas d’une segmentation au niveau applicatif. Les opérateurs de ransomware ont tiré parti de ces conditions avec une précision chirurgicale, montrant que conformité sectorielle ne rime pas avec résilience opérationnelle.

Hameçonnage assisté par IA lors d’élections mondiales

Début 2024, des campagnes d’hameçonnage coordonnées ont exploité l’IA générative pour usurper l’identité de responsables électoraux et de personnalités de confiance. Les faux messages audio et les e-mails rédigés par l’IA ont ciblé des travailleurs électoraux, des bases de données d’électeurs et des équipes de campagne dans de nombreux pays, dont les États-Unis, l’Inde et plusieurs États membres de l’Union européenne (AP News).

Les campagnes utilisaient des modèles linguistiques pour créer des messages convaincants en dialectes locaux, ajustés dynamiquement selon l’actualité. Certaines opérations combinèrent e‑mails et appels générés par IA pour renforcer urgence et crédibilité. Les attaquants ont extrait des identifiants pour manipuler des systèmes d’information électorale et divulguer des documents de planification sensibles.

Ces attaques ont montré comment les modèles génératifs réduisent le coût et augmentent l’efficacité de l’ingénierie sociale. Les institutions publiques, même protégées, restent vulnérables en raison des réponses humaines et de procédures d’identification incohérentes entre juridictions.

Sur le même thème: DeepSeek incité à générer du code pour l’injection SQL et le déplacement latéral

Outils, plateformes et infrastructure

Les attaquants n’écrivent plus d’exploits à partir de zéro ni ne construisent leur infrastructure manuellement. Ils opèrent au sein d’un écosystème mature d’outils et de services qui reflètent les pratiques légitimes de développement de logiciels.

Familles de malwares

Cobalt Strike reste le framework post‑exploitation le plus imité et détourné. Conçu à l’origine pour les équipes rouges, il permet la mise en place des payloads, l’exécution de commandes, le déplacement latéral et le beaconing via HTTP, DNS ou pipes nommés. Les acteurs de la menace déploient régulièrement des versions piratées avec des intervalles de sommeil modifiés, une obfuscation personnalisé et des IoC désactivés.

Sliver, une alternative open-source, gagne en popularité auprès des équipes de sécurité et des attaquants. Écrit en Go, il compile sur plusieurs architectures, supporte un C2 pair‑à‑pair chiffré et offre une personnalisation rapide. Son architecture modulaire complique son empreinte et rend sa détection plus difficile sur des systèmes hétérogènes.

Havoc représente la dernière génération de boîtes à outils post-exploitation conçues pour contourner les systèmes modernes de protection contre les intrusions. Lancé publiquement fin 2023, Havoc comprend la génération de payloads en mémoire, l’évasion de sandbox et des canaux C2 cryptés conçus pour se fondre dans les protocoles réseau courants. Son adoption rapide par des groupes affiliés au ransomware s’explique par le peu de recoupement de signatures avec Cobalt Strike.

Sur le même thème: Groupes d’acteurs de la menace suivis par Unit 42 de Palo Alto Networks

Frameworks de sécurité offensive

Metasploit continue de servir de base à l’exploitation automatisée et à la fourniture de payloads. Il prend en charge l’enchaînement d’exploits, la génération de shells inversés et la mise en place en mémoire. Les mises à jour régulières des modules de Metasploit en font une ressource fiable pour les attaquants qui recherchent des voies d’accès faciles aux systèmes obsolètes.

Empire, initialement développé en PowerShell puis porté en Python 3, se spécialise dans les attaques sans fichier sous Windows. Il prend en charge l’escalade des privilèges, le vidage des identifiants et la manipulation des tickets Kerberos, le tout à l’aide d’outils natifs. S’appuyant sur le remoting PowerShell, l’évasion AMSI et les scripts modulaires, Empire reste pertinent dans les campagnes d’hameçonnage favorisant l’exécution native.

De tels frameworks réduisent le délai entre découverte de vulnérabilité et exploitation : les attaquants peuvent rapidement passer du scan à la compromission grâce à des bibliothèques et modules préconçus ciblant les faiblesses d’entreprise.

Courtiers d’accès initial

L’accès en tant que service est devenu une supply chain formelle. Les courtiers compromettent les systèmes, extraient des identifiants, valident la présence réseau et mettent aux enchères des accès pour équipes de ransomware, mineurs de données ou groupes d’espionnage. Les niveaux d’accès incluent RDP, VPN, passerelles Citrix, Active Directory et consoles de gestion cloud.

Les marchés du dark web facilitent ces échanges. Des forums tels qu’Exploit, BreachForums (avant sa disparition) et RuTOR publiaient des annonces avec garanties de disponibilité, verticales industrielles et même aperçus d’environnements compromis. De nombreux courtiers opèrent selon des modèles de réputation stricts, en utilisant un séquestre et des intermédiaires pour garantir l’intégrité de la transaction.

Les acheteurs agissent souvent dans les heures qui suivent. La rapidité de monétisation réduit drastiquement les fenêtres de détection : dès l’apparition d’identifiants sur ces places, les délais de réaction s’effondrent. De nombreuses organisations ignorent leur exposition jusqu’à ce que le déplacement latéral débute ou qu’une exfiltration déclenche une notification externe.

Économie des exploits

Les courtiers de zero-day comblent le fossé entre chercheurs indépendants et acheteurs étatiques ou commerciaux. Ces entreprises offrent des dizaines à centaines de milliers de dollars pour des RCE dans des plateformes largement déployées. iOS, Android, Chrome et les hyperviseurs figurent parmi les cibles les plus prisées.

Les vulnérabilités par le biais de courtiers permettent souvent de contourner la coordination des fournisseurs. Les acheteurs demandent des droits exclusifs sur l’exploit pour une utilisation opérationnelle sans divulgation publique. Certains courtiers se spécialisent par région, d’autres fournissent plusieurs gouvernements, entraînant des réutilisations.

Les plateformes de prime au bug telles que HackerOne et Bugcrowd remplissent une fonction différente : elles encouragent la divulgation responsable, mais certains chercheurs s’en remettent aux primes après avoir décliné des offres privées. Parfois, des vulnérabilités signalées via ces plateformes réapparaissent dans des chaînes grises lorsqu’elles manquent de détails exploitables.

L’infrastructure d’attaque évolue vers la modularité, la revente et l’automatisation. Les équipes de sécurité qui négligent ce paysage seront inévitablement à la traîne.

L’effet des cyber-attaques

Le rapport d’IBM « Cost of a Data Breach » 2025 évalue le coût moyen d’une violation de données à 4,45 millions de dollars, avec une moyenne de 9,48 millions de dollars pour les organisations basées aux États-Unis. Le calcul exclut les amendes réglementaires, les règlements juridiques et les hausses de primes d’assurance, qui doublent souvent l’exposition totale.

Perturbations opérationnelles

Pour 86 % des organisations, les cyberattaques ont un impact sur les opérations commerciales, avec des temps d’arrêt de plus en plus longs et lourds de conséquences. Pour les fournisseurs SaaS ou les opérateurs logistiques en temps réel, une panne de quatre heures suffit à provoquer un effet domino dans l’écosystème client.

Les perturbations commencent généralement en amont : la disponibilité, la qualité ou l’intégrité des données des fournisseurs se dégradent à la suite d’une violation. Une attaque ciblant l’OT peut retarder la production pendant des mois. Dans les écosystèmes cloud, les interdépendances amplifient les pannes : l’indisponibilité d’une plateforme impacte les services qui en dépendent.

La contention d’un incident perturbe fréquemment les opérations clés : pour isoler la propagation, les équipes de sécurité doivent révoquer des jetons, réimager des systèmes, couper des segments réseau et suspendre des pipelines CI/CD. Même sans ransomware effectif, la contention stoppe des fonctions génératrices de revenus.

Atteinte à la réputation

Les organisations voient leur crédibilité s’effondrer après des titres de presse sur des fuites et la divulgation de données clients. Les parties prenantes s’interrogent non seulement sur la défaillance technique, mais aussi sur la posture éthique de la réponse apportée.

La perte de confiance se matérialise rapidement : les sociétés cotées subissent des baisses de cours après divulgation, avec une sous‑performance prolongée dans des secteurs comme la santé et la finance. Sur les marchés privés, les investisseurs retardent les levées ou abaissent les valorisations si les contrôles de sécurité paraissent insuffisants.

La perte de confiance s’étend aux partenaires et tiers : son impact dépasse ce qui peut se chiffrer.

Exigences de notification des violations au niveau mondial

Détails du RGPD

En vertu du règlement général sur la protection des données (RGPD), les organisations doivent informer leur autorité de contrôle dans les 72 heures suivant la découverte d’une violation impliquant des données personnelles de résidents de l’UE. Le non-respect de ce délai, même involontaire, expose les entreprises à des amendes pouvant atteindre 4 % du chiffre d’affaires annuel mondial.

Le règlement impose également une notification rapide aux personnes concernées si la violation crée un risque élevé pour leurs droits et libertés (vol d’identifiants, profilage comportemental ou toute donnée susceptible d’alimenter d’autres exploitations). La plupart des organisations tardent à agir parce qu’elles ne savent pas clairement si l’incident présente un seuil de risque élevé. Les régulateurs montrent peu de tolérance pour l’ambiguïté lorsque les données consommateurs sont en jeu.

Obligations CIRCIA

Aux États‑Unis, le Cyber Incident Reporting for Critical Infrastructure Act (CIRCIA) sera pleinement applicable en 2026, mais des exigences fondamentales s’appliquent déjà. Les entités couvertes doivent signaler les cyberincidents importants à la CISA (Cybersecurity and Infrastructure Security Agency) dans les 72 heures et déclarer les paiements de ransomware dans les 24 heures.

CIRCIA s’applique à 16 secteurs d’infrastructures critiques, dont l’énergie, la finance, les transports et la santé publique. Les rapports doivent inclure les éléments suivants :

- Portée de l’incident

- Vulnérabilités exploitées

- Types de ressources concernés

- Mesures d’atténuation prises

Règles sectorielles

Résilience financière et cadre réglementaire

Dans le secteur des services financiers, les régulateurs considèrent désormais la cybersécurité comme un risque systémique. L’Office of the Comptroller of the Currency (OCC) aux États‑Unis, le Comité de Bâle et l’Autorité bancaire européenne exigent que les conseils d’administration prennent en charge la supervision de la sécurité, conservent des playbooks de récupération et démontrent la continuité des fonctions critiques.

La loi sur la résilience opérationnelle numérique (Digital Operational Resilience Act, DORA), en vigueur dans toute l’UE depuis janvier 2025, formalise ces exigences : classification des incidents, notification obligatoire dans les heures suivant la détection et tests continus de résilience opérationnelle, incluant des équipes rouges sur les prestataires tiers. Le non-respect de ces règles expose à des sanctions de supervision et à un examen public.

Application HIPAA dans la santé

Aux États-Unis, la loi Health Insurance Portability and Accountability Act (HIPAA) demeure le cadre central de protection des informations de santé. L’Office for Civil Rights (OCR) exige la notification des personnes affectées dans les 60 jours suivant la découverte d’une brèche et attend des entités couvertes des journaux d’audit, des contrôles d’accès et des normes de chiffrement conformes aux recommandations du NIST.

Les enjeux vont au-delà des amendes. En vertu de la loi HITECH (Health Information Technology for Economic and Clinical Health), les organisations s’exposent à des poursuites civiles, des enquêtes multi‑agences et une surveillance de conformité à long terme, entraînant souvent des dépenses en capital accélérées pour moderniser les contrôles cybersécurité.

Détection, réponse et cyberintelligence

Prévenir l’impact commence par la préparation : capacité à détecter les anomalies, investiguer des signaux à travers les environnements et perturber l’activité malveillante avant qu’elle n’atteigne ses objectifs.

Threat hunting basé sur des hypothèses

Le threat hunting efficace met en regard le comportement des attaquants avec la télémétrie d’entreprise et recherche des preuves d’activité qui n’activeraient pas autrement une détection automatisée. Une hypothèse peut présumer qu’un compte de service compromis est réutilisé pour des déplacements latéraux via des outils de gestion à distance. Les traqueurs testent cette théorie à partir des journaux d’authentification, des transcriptions PowerShell et du comportement des ressources au fil du temps. Les détections issues de hunts validés sont ensuite opérationnalisées dans les workflows du SOC.

Pivot d’indicateurs

Le fait de pivoter à partir d’indicateurs connus accélère la découverte de compromissions associées. Les traqueurs ingèrent les IoC et les mettent en corrélation avec la télémétrie des terminaux, du réseau et du cloud. Un seul hachage lié à un chargeur peut exposer plusieurs hôtes infectés ou une infrastructure C2 partagée.

Les attaquants réutilisent souvent leurs tactiques au fil des campagnes. Le pivot permet de découvrir des empreintes opérationnelles communes et révèle une portée dépassant la compromission initiale. Associé à des sources d’enrichissement telles que VirusTotal, PassiveTotal ou GreyNoise, le pivot peut isoler le comportement d’un attaquant avant que l’impact ne se fasse sentir.

Évaluation de la réponse à incident

Développement d’un playbook

Les playbooks RI définissent la manière dont les organisations réagissent sous la pression. Qu’il s’agisse de compromettre des identifiants ou d’abuser de la supply chain, un vecteur d’attaque nécessite une séquence adaptée de détection et de validation, d’étapes de confinement, de déclenchements d’escalade et de workflows de récupération. Les playbooks évitent aux équipes de perdre du temps à improviser.

Un playbook efficace inclut :

- Systèmes de référence

- Attribution de rôles

- Points de contact juridiques et réglementaires

- Critères déclenchant des communications externes

Les scripts rigides échouent en situation réelle, d’où l’importance de tester les playbooks, de les versionner et de les lier à des sources de télémétrie réelles. La réponse doit tenir compte des variations de comportement des attaquants, des dépendances internes et de la réalité des environnements dégradés.

Canaux de communication de crise

Les communications de crise nécessitent des canaux internes et externes prédéfinis, des porte-parole exécutifs, une cadence d’examen juridique et des messages clairs. Les dirigeants doivent coordonner avec les équipes juridiques, opérationnelles et les relations publiques : une déclaration erronée peut violer les règles de divulgation de la SEC ou déclencher une enquête réglementaire Les communications doivent refléter l’état forensique actuel, préciser ce qui est confirmé, ce qui est en cours d’examen et quand des mises à jour seront fournies.

Renseignements sur les cybermenaces

Les renseignements sur les menaces de haute fidélité proviennent de la télémétrie interne, des flux commerciaux, des ISAC et des canaux open-source. Ils doivent inclure des détails contextuels (utilisation des infrastructures, TTP, logique de ciblage, degré de confiance d’attribution). Les flux fournissant des adresses IP sans contexte dégradent le signal et submergent les SOC de faux positifs.

Les programmes efficaces distinguent trois types de renseignements :

- Les renseignements stratégiques éclairent la planification défensive à long terme.

- Les renseignements tactiques permettent une ingénierie de détection immédiate.

- Les renseignements opérationnels permettent de relier les intrusions aux campagnes, aux chevauchements d’infrastructures ou à la technique de l’acteur de la menace.

Les centres de fusion associent le renseignement à la détection, à l’investigation et à la réaction. Sans intégration inter‑domaines des télémétries de terminaux, cloud, réseau, identité et tierces parties, les corrélations manquent.

Les équipes matures enrichissent la télémétrie lors de l’ingestion, étiquetant les sessions, les artefacts ou les flux avec des scores de risque et des étiquettes contextuelles. Les analystes passent d’une couche à l’autre, des requêtes DNS au comportement de l’identité en passant par les journaux d’administration SaaS sans perdre de temps.

Tendances émergentes en matière de cyberattaques

Les surfaces d’attaque évoluent plus rapidement que la plupart des organisations ne peuvent mettre à jour leurs playbooks. Les stratégies défensives élaborées en fonction des risques actuels échouent souvent face à la vélocité de l’avenir. Le paysage comprend désormais des attaquants qui évoluent avec la puissance de calcul, s’adaptent via des modèles et exploitent des transitions structurelles avant que les équipes de sécurité n’aient fini d’analyser.

Bots automatisés d’ingénierie sociale

Les attaquants déploient désormais des agents IA qui ingèrent des données OSINT et s’adaptent aux réponses en temps réel. Ces bots génèrent des leurres d’hameçonnage sur mesure, usurpent l’identité des cadres en contexte multilingue et automatisent la création de prétextes à partir de communications récupérées, améliorant leur ciblage à chaque échec.

Certains opèrent sur plusieurs canaux : un même agent envoie un e‑mail d’hameçonnage, relance par faux appel vocal et fait pivoter vers Slack/Teams en réutilisant des cookies de session. Les attaquants affinent les large language models (LLM) avec prompts ciblées pour manipuler le support client et les procédures de réinitialisation.

Malwares générés par code

Le développement de malwares assisté par l’IA est passé de la théorie à l’opérationnel. Les attaquants entraînent des modèles pour produire des payloads obfusqués évitant détections statiques et heuristiques. Ils alimentent les LLM en règles de détection et itèrent jusqu’à ce que le code généré évite les occurrences YARA ou les signatures EDR.

Les outils de génération de code créent également des droppers polymorphes, des scripts de chargement et des exploits spécifiques à un domaine qui ciblent des cas limites dans les plateformes cloud ou des SDK mal utilisés. Combinée aux tests de fuzz automatisés, l’IA accélère la découverte et la probabilité d’exploitation à grande échelle, fragilisant les modèles de correction classique.

Sur le même thème: Now You See Me, Now You Don’t: Using LLMs to Obfuscate Malicious JavaScript

Vers auto-apprenants

Des vers autonomes s’adaptent à l’environnement, choisissent des modules selon configuration système, structure de domaine ou feedback télémétrique, et peuvent passer de la collecte d’identifiants à un comportement wiper selon la probabilité de détection. En notant les résultats, ils évoluent à chaque nœud compromis.

Scénarios d’impact à l’échelle du cloud

Les vers autonomes cloud-native exploitent les plans de contrôle partagés, les privilèges latéraux dans les rôles IAM et les comptes de service sur‑privilegiés pour se propager entre locataires et régions. Un seul microservice vulnérable, une fois exploité, permet de déployer des propagateurs sans agent qui se répliquent via des API d’orchestration, des jetons CI/CD mal configurés ou des secrets exposés de l’IaC.

Dans les environnements multicloud, ces vers utilisent des SDK standard pour énumérer les ressources, remonter dans les hiérarchies d’identité et détruire les outils d’observabilité avant l’exécution du payload. L’impact devient multiplicatif, affectant télémétrie, redondance et procédures de récupération.

Conclusion : la prochaine génération de menaces mise moins sur la force brute que sur conscience contextuelle, logique adaptative et vitesse d’inférence. La cyberdéfense doit évoluer. La défense doit évoluer : anticipation, instrumentation et durcissement architectural sont la voie à suivre.

Tests et validation

Aucun contrôle ne fonctionne tel que prévu s’il n’est pas testé en conditions réelles. Les simulations, les équipes rouges et les exercices de validation exposent les hypothèses. La maturité se mesure à la préparation validée sous pression.

Opérations de l’équipe rouge

Engagements basés sur des objectifs

Les exercices en équipe rouge simulent des attaques réelles avec des objectifs, des délais et des contraintes opérationnelles définis. Contrairement aux tests de pénétration génériques, les équipes rouges poursuivent les objectifs métier via des tactiques alignées sur les acteurs connus de la menace.

Les équipes rouges partent souvent d’informations minimales, font de la reconnaissance, évitent la détection, pivotent et exploitent des configurations erronées réelles. Leur réussite/échec valide l’efficience d’éléments clés :

- Télémétrie des terminaux

- Seuils d’alerte

- Workflows analystes

- Voies d’escalade des incidents

Collaboration avec l’équipe violette

L’équipe violette combine l’attaque et la défense en temps réel. Les équipes rouges et bleues travaillent côte à côte pour exécuter des techniques spécifiques, valider la couverture de détection et mettre au point les processus de réponse, ce qui accélère les boucles de rétroaction entre les opérateurs et les équipes de sécurité.

Plutôt que d’évaluer la réussite sur la base des résultats de la violation, les équipes violettes mesurent la qualité de la télémétrie, le rapport signal/bruit et le temps de réponse du SOC. Chaque action de l’équipe rouge devient une opportunité d’apprentissage pour créer ou ajuster une règle de détection, un playbook ou une procédure d’escalade.

Bien exécutée, l’équipe violette renforce la mémoire opérationnelle, les hypothèses de modélisation des menaces et l’alignement entre détection, SOC et renseignements sur les menaces.

Simulation de l’attaque

Plans d’émulation ATT&CK

Les simulations basées sur les techniques MITRE ATT&CK permettent aux organisations de tester la couverture des contrôles par rapport à un modèle comportemental connu. Plutôt que d’exécuter des kill chains complètes, les outils simulent des techniques spécifiques (vidage d’identifiants, altération de registre, transferts de fichiers distants) et mesurent si elles déclenchent télémétrie, alertes ou réponses automatisées.

Outre les règles de détection, les simulations permettent de tester l’intégrité des flux de données et des seuils d’alerte. Avec le mappage des résultats des tests avec les matrices ATT&CK, les responsables de la sécurité peuvent identifier les tactiques couvertes et les lacunes défensives.

Plateformes breach‑and‑attack (BAS)

Les plateformes BAS automatisent les tests continus via l’exécution de parcours d’attaque prédéfinis en production ou en préparation. Des outils comme SafeBreach, AttackIQ ou Cymulate simulent événements au niveau réseau, terminal et cloud pour valider la préparation défensive.

Les plateformes BAS reproduisent le vol d’identifiants et l’exfiltration sous contraintes réalistes. Contrairement aux tests ponctuels, elles autorisent des validations récurrentes, des tests de régression après changements de contrôles et une évaluation comparative cohérente entre équipes.

Mesures et amélioration continue

Savez-vous où vos défenses fonctionnent, où elles échouent et où les attaquants vont frapper ? C’est là que les KPI deviennent du renseignement. Les organisations matures traitent les métriques comme un levier opérationnel.

Indicateurs clés de risques

Fréquence des attaques

La fréquence des attaques mesure la fréquence à laquelle les acteurs de la menace ciblent votre environnement : scans observés, bourrage d’identifiants, tentatives d’hameçonnage, sondages d’API et tentatives d’exploitation contre des ressources exposées. Le suivi temporel révèle des tendances.

Une forte fréquence n’indique pas toujours un risque de compromission, mais signale une attractivité. Les pics peuvent traduire une inscription dans des archives de brèches, la réutilisation d’identifiants divulgués ou la présence dans des boucles d’automatisation d’attaquants. Une faible visibilité est souvent due à des angles morts dans la télémétrie en périphérie ou à une consignation fragmentée dans le cloud.

Temps moyen jusqu’à la compromission

Le temps moyen jusqu’à la compromission (MTTC) mesure la durée moyenne entre l’accès initial et l’escalade des privilèges de l’attaquant ou le déplacement latéral. Il révèle non seulement des retards de détection, mais aussi des faiblesses architecturales comme la réutilisation de jetons ou des comptes surprivilégiés.

Pour mesurer le MTTC, il faut reproduire l’activité de l’équipe rouge et les délais après l’incident. Les organisations dont le MTTC est faible s’appuient généralement sur des alertes basées sur les signatures sans corréler les signaux d’identité ou de comportement. En augmentant le MTTC de quelques minutes, on peut réduire la réussite du payload de l’attaquant de plusieurs heures, voire l’empêcher totalement.

Modèles de maturité du programme

Étapes de progression des capacités

Les modèles de maturité mesurent l’évolution de votre programme en matière de détection, de prévention, d’intervention et de récupération. Ils passent de réactifs à proactifs, de manuels à automatisés, de cloisonnés à orchestrés. Le NIST Cybersecurity Framework, le MITRE C2M2 et les CIS Controls Implementation Groups fournissent des benchmarks à plusieurs niveaux.

La progression se mesure par la profondeur de couverture, la vitesse opérationnelle et l’intégrité du signal. Une organisation peut disposer d’outils de pointe et rester peu mature si les alertes manquent de contexte ou si les playbooks ne sont pas utilisés.

Les lacunes se concentrent souvent sur la visibilité des déplacements latéraux, l’application des rôles cloud, la surveillance SaaS et la logique de réponse automatisée. La maturité progresse quand les équipes comblent ces lacunes de façon vérifiable.

Évaluation comparative entre pairs

L’évaluation comparative entre pairs positionne votre performance par rapport à des organisations similaires (industrie, taille, géographie, profil de menace). Il guide les investissements stratégiques en montrant où vous êtes en avance, en retard ou aligné avec les standards.

L’évaluation comparative doit tenir compte de la complexité de la surface d’attaque : une fintech disposant de 300 microservices, 5 000 rôles IAM et 12 intégrations tierces ne se compare pas directement à un fournisseur de santé régional. Des comparaisons efficaces normalisent ces différences.

Les responsables de la sécurité utilisent l’évaluation comparative pour justifier des réallocations (p. ex. de la détection des terminaux vers la gouvernance des identités) ou pour accélérer des cycles de validation de l’équipe violette. Sans point de référence, l’amélioration reste subjective.

FAQ sur les cyberattaques

L’hameçonnage par rappel est une tactique d’ingénierie sociale basée sur la voix où un e‑mail apparemment anodin (confirmation d’abonnement, facture) incite la victime à appeler un numéro. Le numéro redirige vers un centre d’appel contrôlé par l’attaquant ; des opérateurs y usurpent le support pour extraire des identifiants, convaincre d’installer des outils d’accès à distance ou autoriser des virements. Cette méthode contourne les contrôles e‑mail et exploite la confiance humaine via l’interaction en temps réel.

L’empoisonnement des pipelines de données consiste à injecter des données falsifiées ou manipulées dans les systèmes qui alimentent les moteurs de détection, les modèles de machine learning ou les outils d’observabilité. Les attaquants exploitent des agents de journalisation, des collecteurs de télémétrie ou des API d’ingestion non sécurisées pour introduire des enregistrements trompeurs qui suppriment des alertes, faussent les analyses ou entraînent des modèles défensifs à ignorer des activités malveillantes. Cette technique dégrade la précision de la détection des menaces et peut retarder ou détourner la réponse à incident.

Le déplacement latéral via l’API graphique consiste à abuser de l’API pour énumérer et accéder à des identités, ressources et autorisations après la compromission d’un compte initial. Les attaquants utilisent des jetons OAuth ou des identifiants volés pour pivoter entre boîtes mail, sites SharePoint, canaux Teams et répertoires OneDrive via des appels API. Comme ces actions se déroulent via des interfaces légitimes, elles contournent souvent la détection des terminaux et l’inspection par pare‑feu.

Le malvertising‑as‑a‑service est un modèle de marché criminel où des acteurs vendent ou louent des campagnes publicitaires malveillantes clés en main. Ces campagnes exploitent des réseaux publicitaires légitimes pour diffuser des payloads malveillants ou rediriger les utilisateurs vers des kits d’exploits et des sites d’hameçonnage. Les acheteurs choisissent des modèles préconfigurés, des critères de ciblage et des méthodes de diffusion, permettant une distribution à grande échelle de malwares via des plateformes par ailleurs fiables.

L’enchaînement d’injections d’invites est une technique d’attaque contre les LLM qui utilise des instructions superposées, intégrées ou obscurcies pour contourner les restrictions de contenu ou détourner le comportement du modèle. Les attaquants conçoivent des prompts contenant des références indirectes, substitutions de variables ou encodages pour échapper à la désinfection et amener le modèle à générer des sorties non autorisées. L’aspect d’enchaînement permet d’intégrer une logique à plusieurs étapes dans un seul payload qui ne se déploie que pendant l’exécution.

Le contournement CAE (Continuous Access Evaluation) exploite des lacunes dans les systèmes de révocation des jetons en temps réel utilisés par des plateformes d’identité cloud. Les attaquants tirent parti de clients, API ou applications qui ne prennent pas en charge les événements CAE, permettant à des jetons volés de rester valides après l’invalidation de session ou une élévation du risque utilisateur. Ainsi, l’accès perdure même lorsqu’un compte légitime est désactivé, suspendu ou signalé.

Le pivot cloud post‑exploitation consiste à utiliser des identités cloud ou des jetons compromis pour se déplacer latéralement au sein des services et comptes cloud. Après avoir pris pied, les attaquants énumèrent les API accessibles, assument des rôles et passent d’un projet à l’autre, d’un locataire à l’autre ou d’un service à l’autre à l’aide des interfaces cloud-native. Les déplacements se produisent dans les plans de contrôle cloud, ce qui les rend invisibles pour les défenses périmétriques traditionnelles.

L’abus des finalizers exploite le champ finalizers des ressources Kubernetes, qui retarde la suppression tant que des opérations de nettoyage ne sont pas exécutées. Les attaquants ajoutent ou modifient des finalizers pour bloquer la suppression de rôles, pods ou espaces de nom, forçant une intervention manuelle des opérateurs. Dans des scénarios avancés, des finalizers malveillants peuvent déclencher l’exécution de code lors de la désinstallation, permettant la persistance ou la réinfection via des chemins de contrôleurs de confiance.

La fixation de session via une mauvaise liaison OIDC cible une liaison de session incorrecte dans les flux d’authentification OpenID Connect (OIDC). Les attaquants manipulent les URI de redirection, les paramètres d’état ou la gestion des jetons pour associer la session authentifiée d’une victime à une identité contrôlée par l’attaquant. Une fois la connexion terminée, l’attaquant obtient l’accès à une session ou un jeton valide, sans compromettre directement les identifiants.