Qu'est-ce que le contrôle d'accès ?

Le contrôle d'accès est un mécanisme complet de sécurité des données qui détermine qui est autorisé à accéder à des ressources numériques spécifiques, telles que les données, les applications et les systèmes. Elle repose sur des procédures telles que l'authentification, qui vérifie l'identité d'un utilisateur à l'aide d'informations d'identification, et l'autorisation, qui accorde ou refuse l'accès à l'utilisateur sur la base de critères ou de politiques prédéfinis.

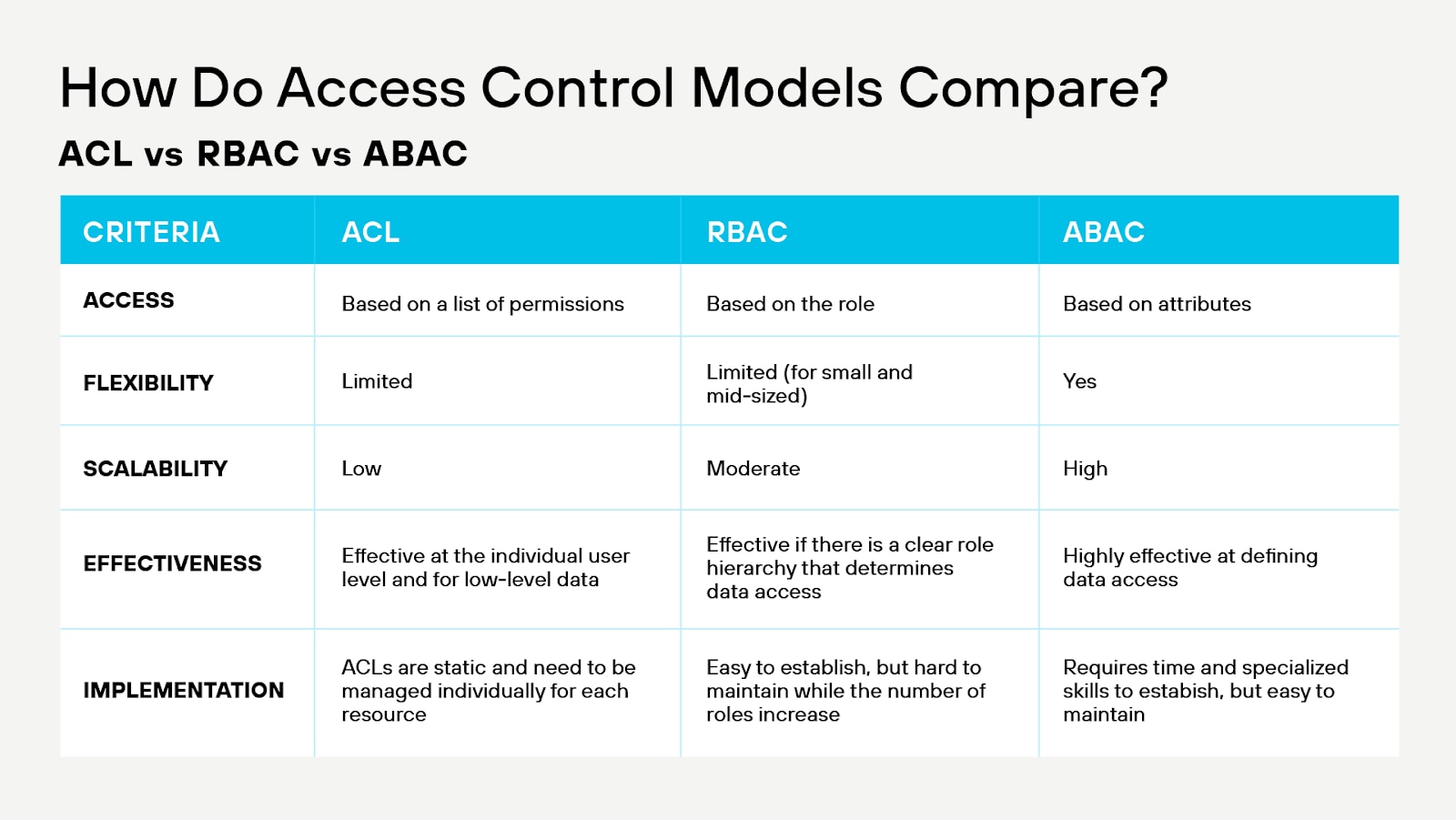

Ces politiques peuvent être modélisées de différentes manières, notamment par des méthodes discrétionnaires (DAC), obligatoires (MAC), basées sur les rôles (RBAC) et basées sur les attributs (ABAC). L'objectif premier du contrôle d'accès est de protéger les données sensibles contre les accès non autorisés, en veillant à ce que seules les personnes ou entités autorisées puissent accéder à des ressources spécifiques dans les circonstances appropriées.

Figure 1: Aperçu des principaux modèles de contrôle d'accès

Le contrôle d'accès expliqué

Le contrôle d'accès est le gardien. Pensez-y comme à un videur très organisé lors d'un événement exclusif. L'événement représente les données et les ressources de votre organisation, tandis que les participants représentent les utilisateurs qui peuvent avoir besoin d'accéder à diverses parties de l'événement.

Lorsqu'une personne (utilisateur) s'approche de l'entrée du lieu (vos données et ressources), le videur (contrôle d'accès) vérifie d'abord son invitation (authentification) pour s'assurer qu'elle a le droit d'entrer. L'invitation peut comprendre un code unique, un nom ou des informations biométriques telles qu'une empreinte digitale.

Une fois que le videur a vérifié l'identité de la personne, il consulte une liste d'invités (autorisation) pour déterminer les zones de l'événement auxquelles la personne peut accéder. Cette liste d'invités tient compte du rôle ou de la fonction de la personne. Un membre du personnel peut avoir accès à plus de zones qu'un participant régulier, par exemple.

Au fur et à mesure que l'événement se déroule, le videur (contrôle d'accès) surveille constamment les participants, s'assurant qu'ils ne visitent que les zones autorisées et n'essaient pas d'entrer dans les zones restreintes. Le videur tient également un registre détaillé des personnes qui entrent et sortent de chaque zone, ce qui permet de suivre la fréquentation et d'identifier d'éventuels problèmes de sécurité.

La diligence du videur à vérifier les invitations, à consulter la liste des invités et à contrôler les participants représente les différents aspects du contrôle d'accès qui servent à protéger les données et les ressources d'une organisation contre les accès non autorisés.

Quels sont les différents types de contrôle d'accès ?

Les modèles de contrôle d'accès définissent comment les autorisations sont déterminées et qui a accès à des ressources spécifiques. Ils offrent des cadres pour guider le développement et la mise en œuvre des politiques de contrôle d'accès au sein d'un système.

Contrôle d'accès discrétionnaire (DAC)

- Dans les modèles DAC, c'est le propriétaire de l'objet qui décide qui peut y accéder.

- Les propriétaires ont toute latitude pour accorder les droits d'accès.

- Exemples : Permissions de fichiers définies par les utilisateurs dans un système de fichiers, propriété des enregistrements de la base de données.

Contrôle d'accès obligatoire (MAC)

- Les droits d'accès sont réglementés par une autorité centrale.

- Les entités (comme les utilisateurs) bénéficient d'autorisations et les objets (comme les fichiers) de classifications.

- Les décisions d'accès sont prises sur la base des habilitations et des classifications.

- Ce modèle prévaut dans les environnements qui requièrent un haut niveau de sécurité, comme les environnements gouvernementaux ou militaires.

Contrôle d'accès basé sur les rôles (RBAC)

- Les décisions d'accès sont basées sur les rôles au sein d'une organisation.

- Les utilisateurs se voient attribuer des rôles et les rôles sont associés à des autorisations.

- Par exemple, dans un hôpital, une "infirmière" peut avoir accès aux dossiers des patients, mais pas aux systèmes financiers.

Avantages d'un système de contrôle d'accès efficace

Le contrôle d'accès offre aux organisations de nombreux avantages, en renforçant la sécurité et l'efficacité opérationnelle.

Sécurité renforcée

La mise en œuvre du contrôle d'accès dans les environnements cloud renforce la sécurité en limitant l'accès aux ressources sensibles, réduisant ainsi le risque de violation des données et d'accès non autorisé. Les mécanismes d'authentification et d'autorisation garantissent que seuls les utilisateurs légitimes peuvent accéder à des ressources spécifiques, ce qui protège efficacement contre les menaces potentielles et crée une infrastructure cloud plus sûre.

Conformité réglementaire

Le respect des meilleures pratiques en matière de contrôle d'accès aide les organisations à se conformer aux réglementations et normes du secteur, notamment GDPR, HIPAA, PCI DSS, SOC 2 et ISO 27001. Le contrôle de l'accès aux informations sensibles et le respect de politiques prédéfinies permettent aux organisations de démontrer leur conformité lors des audits, d'éviter d'éventuelles amendes ou pénalités et de conserver la confiance de leurs clients et partenaires.

Restriction sélective

Dans les environnements cloud, le contrôle d'accès permet une gestion précise de l'accès aux ressources en accordant un accès différencié en fonction des rôles, des responsabilités ou des attributs. La restriction sélective garantit que les utilisateurs n'accèdent qu'aux ressources nécessaires à leurs fonctions, minimisant ainsi le risque de fuite de données ou d'actions non autorisées et promouvant le principe du moindre privilège.

Audit et suivi

Les systèmes de contrôle d'accès dans les environnements cloud offrent des fonctionnalités de journalisation, de suivi de l'accès des utilisateurs aux ressources et d'enregistrement des activités. Une piste d'audit s'avère inestimable pour les contrôles de sécurité, les enquêtes et la surveillance du comportement des utilisateurs. Ensemble, ces éléments permettent aux organisations de détecter les anomalies, de maintenir une infrastructure cloud sécurisée et de répondre rapidement aux incidents de sécurité potentiels.

Efficacité opérationnelle

Le contrôle d'accès rationalise la gestion des autorisations des utilisateurs dans les environnements cloud, ce qui simplifie les tâches administratives et réduit les erreurs humaines. En automatisant l'attribution des rôles et des privilèges, les organisations peuvent minimiser les interventions manuelles, améliorer la productivité et s'assurer que les bons utilisateurs ont accès aux ressources nécessaires.

Intégrité et confidentialité des données

La mise en œuvre d'un contrôle d'accès permet de préserver l'intégrité et la confidentialité des données en empêchant l'accès non autorisé à des informations sensibles. En restreignant l'accès sur la base de politiques prédéfinies, les organisations peuvent protéger leurs données critiques contre la falsification ou la divulgation non autorisée, protéger leur propriété intellectuelle et préserver leur avantage concurrentiel.

Réduction du risque de menaces d'initiés

Le contrôle d'accès atténue le risque de menaces initiées en appliquant le principe du moindre privilège, en veillant à ce que les utilisateurs n'aient accès qu'aux ressources nécessaires à l'exercice de leurs exigences professionnelles. En surveillant de près les activités des utilisateurs et en examinant régulièrement les autorisations, les organisations peuvent identifier les vulnérabilités potentielles et y remédier, minimisant ainsi le risque d'actions non autorisées ou de fuites de données.

Sécurité multicouche avec MFA

La combinaison du contrôle d'accès avec l'authentification multifactorielle (MFA) ajoute une couche de sécurité supplémentaire aux environnements cloud. L'AMF exige des utilisateurs qu'ils fournissent plusieurs formes d'identification avant d'accéder aux ressources, ce qui rend plus difficile la compromission des comptes par les attaquants. Cette approche de la sécurité à plusieurs niveaux renforce la protection globale et réduit la probabilité d'un accès non autorisé.

Sécurité physique

Les mécanismes de contrôle d'accès contribuent à la sécurité physique de l'infrastructure cloud en limitant l'accès aux centres de données et aux salles de serveurs. En n'accordant l'entrée qu'au personnel autorisé, les organisations peuvent protéger leur matériel et leurs équipements de réseau critiques contre les accès non autorisés, la falsification ou le vol, garantissant ainsi l'intégrité de leur infrastructure cloud.

Flexibilité et évolutivité

Les systèmes de contrôle d'accès dans les environnements cloud offrent flexibilité et évolutivité, ce qui permet aux organisations de gérer efficacement l'accès des utilisateurs en fonction de l'évolution de leurs besoins. Au fur et à mesure de l'arrivée de nouveaux utilisateurs ou de l'évolution des rôles, les politiques de contrôle d'accès peuvent être facilement mises à jour pour tenir compte de ces changements, ce qui garantit une sécurité constante sans entraver la croissance ou la productivité.

Économies de coûts

La mise en œuvre d'un contrôle d'accès efficace dans les environnements cloud peut permettre de réaliser des économies en réduisant les risques liés aux violations de données, aux accès non autorisés et aux sanctions pour non-conformité. En minimisant ces risques, les organisations peuvent éviter les pertes financières, protéger leur réputation et conserver la confiance de leurs clients, ce qui se traduit en fin de compte par une stratégie de sécurité plus rentable.

Commodité pour l'utilisateur

Des fonctionnalités telles que l'authentification unique (SSO) permettent aux utilisateurs d'accéder à plusieurs applications ou plateformes à l'aide d'un seul jeu d'identifiants, ce qui améliore l'expérience de l'utilisateur sans compromettre la sécurité.

Cas d'utilisation du contrôle d'accès

Comme le montrent divers cas d'utilisation, le contrôle d'accès entre domaines permet de protéger les informations, les ressources et les systèmes contre les accès non autorisés.

Protection des données

- Description : Protéger les données sensibles telles que les informations sur les clients, les données financières, la propriété intellectuelle et les informations commerciales exclusives.

- Exemples : Les banques protègent les données financières de leurs clients, les hôpitaux sécurisent les dossiers médicaux des patients et les entreprises protègent leurs secrets commerciaux.

Sécurité du cloud

- Description : Protéger les données et les applications dans les environnements cloud.

- Exemples : Restreindre qui peut accéder à des données spécifiques dans le stockage en nuage, configurer des autorisations pour les utilisateurs d'une application en nuage.

Commerce électronique et transactions en ligne

- Description : Veiller à ce que les transactions en ligne soient sécurisées et ne puissent être initiées et réalisées que par des utilisateurs autorisés.

- Exemples : Comptes protégés par mot de passe pour les plateformes d'achat en ligne et les passerelles de paiement sécurisées.

Sécurité physique

- Description : Limiter ou contrôler l'accès physique à des zones ou bâtiments spécifiques.

- Exemples : Les employés utilisant des badges pour accéder aux immeubles de bureaux, aux communautés fermées exigeant des codes PIN ou des cartes pour entrer, et aux zones restreintes des laboratoires de recherche.

Sécurité du réseau

- Description : Empêcher les utilisateurs non autorisés d'accéder au réseau ou de lui nuire.

- Exemples : Des pare-feu qui bloquent le trafic entrant ou sortant non autorisé, des réseaux privés virtuels (VPN) qui permettent un accès à distance sécurisé.

Sécurité des applications et des systèmes

- Description : Veiller à ce que seuls les utilisateurs autorisés puissent accéder à des applications logicielles ou à des systèmes spécifiques.

- Exemples : Un système de gestion de contenu (CMS) auquel seuls les rédacteurs autorisés peuvent publier des articles, un logiciel de comptabilité auquel seul le département des finances a accès.

Gestion des flux de travail et des tâches

- Description : Octroi d'un accès en fonction des tâches ou des étapes d'un flux de travail.

- Exemples : Un processus d'examen des documents où les différents niveaux d'examen ont des niveaux d'accès différents, des processus de fabrication où les travailleurs n'ont accès qu'à leurs domaines de travail spécifiques.

Conformité réglementaire

- Description : Répondre aux exigences fixées par les normes gouvernementales ou industrielles en matière d'accès et de protection des données.

- Exemples : Les réglementations HIPAA pour les données des patients dans le secteur des soins de santé et GDPR pour la protection des données et de la vie privée dans l'UE.

Gestion des appareils et des ressources

- Description : Contrôler qui peut utiliser ou modifier des appareils ou des ressources spécifiques.

- Exemples : Contrôles administratifs sur les ordinateurs portables de l'entreprise, opérateurs de machines ayant besoin d'un accès spécial pour utiliser des machines spécifiques.

Ces cas d'utilisation soulignent l'importance du contrôle d'accès pour maintenir la sécurité, assurer l'efficacité des opérations et répondre aux exigences réglementaires dans différents secteurs et contextes.

DSPM et contrôle d'accès

La gestion de la sécurité des données (DSPM) avec la détection et la réponse aux données (DDR) permet aux organisations de scanner, d'analyser et de catégoriser les données structurées et non structurées dans le cloud. En identifiant les informations sensibles et en les classant de manière appropriée, les équipes peuvent affiner le contrôle d'accès afin d'améliorer la protection des données.

DSPM avec DDR augmente la visibilité de l'infrastructure de sécurité des données d'une organisation, permettant à celle-ci d'identifier les vulnérabilités potentielles en matière de contrôle d'accès. Grâce au processus de découverte, de classification et de catégorisation des données, les organisations peuvent comprendre la sensibilité de leurs informations. En plus de permettre aux équipes de mettre en œuvre des politiques de contrôle d'accès granulaires, la surveillance en temps réel de l'accès aux données et des schémas d'utilisation de DDR détecte les anomalies et les activités suspectes qui pourraient indiquer un accès non autorisé. Le DDR permet alors aux organisations de réagir rapidement aux violations potentielles du contrôle d'accès, minimisant ainsi le risque de violation des données.

FAQ sur le contrôle d'accès

La gestion du contrôle d'accès désigne le processus de création, de mise en œuvre et de maintien des politiques de contrôle d'accès visant à protéger les ressources numériques, telles que les données, les applications et les systèmes. Il s'agit de définir les rôles des utilisateurs, d'attribuer des autorisations, de mettre en place des mécanismes d'authentification et de contrôler l'accès aux ressources.

Une gestion efficace du contrôle d'accès garantit que seules les personnes autorisées peuvent accéder à des ressources spécifiques dans des circonstances appropriées, protégeant ainsi les informations sensibles d'un accès non autorisé et renforçant la sécurité globale. En outre, la gestion du contrôle d'accès aide les organisations à rationaliser les tâches administratives, ce qui contribue grandement à réduire le risque de violation des données et d'incidents de sécurité.

Un inventaire des données est une liste exhaustive de tous les actifs de données d'une organisation et de leur emplacement. Il aide les organisations à comprendre et à suivre :

- Types de données qu'ils collectent, stockent et traitent ;

- les sources, les finalités et les destinataires de ces données.

Les inventaires de données peuvent être gérés manuellement ou automatiquement. Les raisons de maintenir un inventaire des données varient - et pourraient inclure la gouvernance des données, la gestion des données, la protection des données, la sécurité des données et la conformité des données.

Par exemple, disposer d'un inventaire des données peut aider les organisations à identifier et à classer les données sensibles, à évaluer les risques associés aux différents types de données et à mettre en œuvre des contrôles appropriés pour protéger ces données. Il peut également aider les organisations à comprendre de quelles données elles disposent pour soutenir les objectifs de l'entreprise ou pour générer des types spécifiques de rapports d'analyse.

Le cycle de vie des données décrit les étapes d'un projet de données, comprenant souvent la génération, la collecte, le traitement, le stockage, la gestion, l'analyse, la visualisation et l'interprétation des données.

Comprendre comment les données sont traitées, stockées et consultées est essentiel pour la sécurité des données et la reprise après sinistre. De même, la gestion des politiques de gouvernance, de classification et de conservation des données joue un rôle essentiel dans la gestion du cycle de vie des données.

Les données en cours d'utilisation font référence aux données activement stockées dans la mémoire de l'ordinateur, comme la RAM, les caches de l'unité centrale ou les registres de l'unité centrale. Parce qu'elles ne sont pas stockées passivement dans un endroit stable mais circulent dans différents systèmes, les données en cours d'utilisation peuvent être vulnérables et faire l'objet de tentatives d'exfiltration, car elles peuvent potentiellement contenir des informations sensibles telles que des données PCI ou PII.

Pour protéger les données en cours d'utilisation, les organisations peuvent utiliser des techniques de chiffrement telles que le chiffrement de bout en bout (E2EE) et des approches matérielles telles que l'informatique confidentielle. Au niveau des politiques, les organisations doivent mettre en œuvre des contrôles d'authentification et d'autorisation des utilisateurs, revoir les autorisations des utilisateurs et surveiller les événements liés aux fichiers.

Les logiciels de prévention des fuites de données (DLP) peuvent identifier et alerter les équipes de sécurité que des données en cours d'utilisation sont attaquées. Dans les déploiements de cloud public, la meilleure façon d'assurer la DLP est d'utiliser une solution de détection et de réponse aux données.