-

Qu’est-ce qu’une cyberattaque ?

- Aperçu des menaces : cyberattaques

- Types de cyberattaques en bref

- Tendances mondiales en matière de cyberattaques

- Taxonomie des cyberattaques

- Paysage des acteurs de la menace

- Cycle de vie des attaques et méthodologies

- Explorations techniques avancées

- Études de cas sur les cyberattaques

- Outils, plateformes et infrastructure

- L’effet des cyber-attaques

- Détection, réponse et cyberintelligence

- Tendances émergentes en matière de cyberattaques

- Tests et validation

- Mesures et amélioration continue

- FAQ sur les cyberattaques

Qu'est-ce qu'une attaque par commandement et contrôle ?

Les attaques de réseaux malveillants se sont multipliées au cours de la dernière décennie. L'une des attaques les plus préjudiciables, souvent exécutée par DNS, est réalisée par le biais du commandement et du contrôle, également appelé C2 ou C&C. Le commandement et le contrôle se définissent comme une technique utilisée par les acteurs de la menace pour communiquer avec des appareils compromis sur un réseau.

Le C2 implique généralement un ou plusieurs canaux secrets, mais selon l'attaque, les mécanismes spécifiques peuvent varier considérablement. Les attaquants utilisent ces canaux de communication pour donner des instructions à l'appareil compromis afin de télécharger d'autres logiciels malveillants, de créer des réseaux de zombies ou d'exfiltrer des données.

Selon le cadre MITRE ATT&CK, il existe plus de 16 tactiques différentes de commandement et de contrôle utilisées par les adversaires, y compris de nombreuses sous-techniques :

- Protocole de la couche application

- Communication par le biais de supports amovibles

- Encodage des données

- Obfuscation des données

- Résolution dynamique

- Canal crypté

- Canaux de repli

- Transfert d'outils d'infiltration

- Canaux à plusieurs étages

- Protocole de la couche non applicative

- Port non standard

- Tunnels de protocole

- Proxy

- Logiciel d'accès à distance

- Signalisation routière

- Service Web

Comment fonctionne une attaque par commandement et contrôle

L'attaquant commence par prendre pied pour infecter la machine cible, qui peut se trouver derrière un Pare-feu nouvelle génération. Cela peut se faire de différentes manières :

- Par le biais d'un hameçonnage qui :

- incite l'utilisateur à suivre un lien vers un site web malveillant

ou - l'ouverture d'une pièce jointe qui exécute un code malveillant.

- incite l'utilisateur à suivre un lien vers un site web malveillant

- Par le biais de failles de sécurité dans les plugins des navigateurs.

- Via d'autres logiciels infectés.

Une fois la communication établie, la machine infectée envoie un signal au serveur de l'attaquant, à la recherche de sa prochaine instruction. L'hôte compromis exécute les commandes du serveur C2 de l'attaquant et peut installer des logiciels supplémentaires. De nombreux attaquants tentent de mélanger le trafic C2 avec d'autres types de trafic légitime comme HTTP/HTTPS ou DNS. L'objectif est d'éviter d'être détecté.

L'attaquant a maintenant le contrôle total de l'ordinateur de la victime et peut exécuter n'importe quel code. Le code malveillant se propage généralement à d'autres ordinateurs, créant ainsi un botnet - un réseau d'appareils infectés. De cette manière, un pirate peut obtenir le contrôle total d'un réseau d'entreprise.

Le commandement et le contrôle constituent l'une des dernières étapes de la chaîne de la mort (selon l'expression de Lockheed Martin). Elle se produit juste avant que les acteurs de la menace n'atteignent leurs objectifs. Cela signifie que l'attaquant a déjà contourné les autres outils de sécurité éventuellement mis en place. Il est donc essentiel que les professionnels de la sécurité découvrent et préviennent rapidement les C2.

Types de techniques de commandement et de contrôle

Il existe trois modèles différents d'attaques C2C. Ces modèles dictent la manière dont la machine infectée communiquera avec le serveur de commande et de contrôle. Chacun d'entre eux a été conçu pour échapper le plus efficacement possible à la découverte.

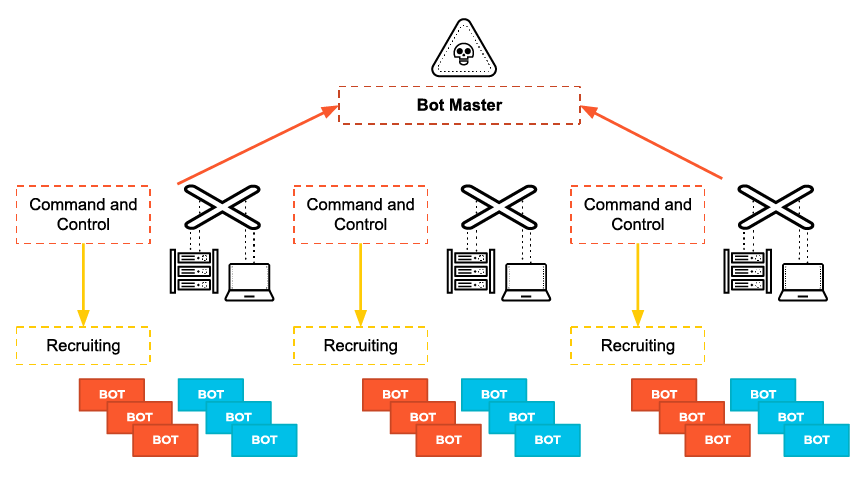

1. Architecture centralisée

Il s'agit probablement du modèle le plus courant, à l'instar de l'architecture transactionnelle client-serveur. Lorsqu'un nouvel ordinateur est infecté par un bot, il rejoint le botnet en établissant une connexion avec le serveur C&C. Une fois qu'il a rejoint le canal, le bot attend sur le serveur C&C les ordres du botmaster. Les attaquants utilisent souvent des services d'hébergement prévalents pour les serveurs C2c.

Ce modèle peut être facile à détecter et à bloquer, car les commandes proviennent d'une seule source. L'IP peut donc être rapidement détectée et bloquée. Cependant, certains cybercriminels ont adapté leur approche en employant des balances de charge, des redirecteurs et des Proxy dans leur configuration. Dans ce cas, la détection est plus difficile.

2. Architecture peer to peer (P2P)

Ce modèle est décentralisé. Plutôt que de s'appuyer sur un serveur central, les membres du botnet transfèrent les commandes entre les nœuds. Le modèle P2P est donc beaucoup plus difficile à détecter. Même s'il est détecté, il n'est généralement possible d'abattre qu'un seul nœud à la fois.

Le modèle pair-à-pair est souvent utilisé en tandem avec le modèle centralisé pour une configuration hybride. L'architecture P2P sert de solution de repli lorsque le serveur principal est compromis ou mis hors service.

3. Architecture aléatoire

Le modèle d'architecture aléatoire est de loin le plus difficile à détecter. C'est un choix délibéré. L'objectif est d'empêcher le personnel de sécurité de tracer et d'arrêter le serveur C&C ou d'identifier la chaîne de commandement du réseau de zombies. Ce modèle fonctionne en transmettant à l'hôte infecté (ou au réseau de zombies) des communications provenant de sources disparates :

- Salons de discussion IRC

- CDN

- Commentaires sur les médias sociaux

- Courriel

Les cybercriminels augmentent leurs chances de réussite en sélectionnant des sources fiables et couramment utilisées.

Appareils ciblés par C&C

Les attaques de commandement et de contrôle peuvent viser pratiquement n'importe quel dispositif informatique, y compris, mais sans s'y limiter.

- Téléphones intelligents

- Tablettes

- Ordinateurs de bureau

- Ordinateurs portables

- dispositifs IoT

Les dispositifs IoT présentent potentiellement un risque accru de C&C pour diverses raisons :

- Ils sont difficiles à contrôler en raison d'interfaces utilisateur limitées.

- Les dispositifs IoT sont généralement peu sûrs par nature.

- Les objets intelligents sont rarement corrigés, voire jamais.

- Les appareils de l'Internet des objets partagent de grandes quantités de données via Internet.

Ce que les pirates informatiques peuvent accomplir grâce au commandement et au contrôle

- Délivrance de logiciels malveillants: En prenant le contrôle d'une machine compromise au sein du réseau d'une victime, les adversaires peuvent déclencher le téléchargement de logiciels malveillants supplémentaires.

- Vol de données: Des données sensibles, telles que des documents financiers, peuvent être copiées ou transférées sur le serveur d'un pirate.

- Shutdown: Un attaquant peut mettre hors service une ou plusieurs machines, voire mettre hors service le réseau d'une entreprise.

- Reboot: Les ordinateurs infectés peuvent s'éteindre et redémarrer de manière soudaine et répétée, ce qui peut perturber le fonctionnement normal de l'entreprise.

- Défense évasion: Les adversaires tentent généralement d'imiter le trafic normal et attendu afin d'éviter d'être détectés. En fonction du réseau de la victime, les attaquants établissent un commandement et un contrôle avec différents niveaux de furtivité pour contourner les outils de sécurité.

- Déni de service distribué: Les attaques DDoS submergent les serveurs ou les réseaux en les inondant de trafic internet. Une fois qu'un réseau de zombies est établi, un attaquant peut demander à chaque zombie d'envoyer une requête à l'adresse IP ciblée. Cela crée un embouteillage de demandes pour le serveur ciblé.

Le résultat est comparable à un bouchon sur une autoroute : le trafic légitime vers l'adresse IP attaquée se voit refuser l'accès. Ce type d'attaque peut être utilisé pour faire tomber un site web. En savoir plus sur les attaques DDoS réelles.

Les attaquants d'aujourd'hui peuvent personnaliser et reproduire le code C2 malveillant, ce qui leur permet d'échapper plus facilement à la détection. Cela s'explique par les outils d'automatisation sophistiqués qui sont désormais disponibles, bien qu'ils soient traditionnellement utilisés par les équipes rouges de sécurité.

Comment empêcher les attaquants d'utiliser les DNS contre vous ? Lisez notre livre blanc pour connaître les mesures que vous pouvez prendre.

FAQ sur le commandement et le contrôle

Les attaquants utilisent diverses méthodes pour établir des canaux C2, notamment :

- Intégrer un code malveillant dans les pièces jointes ou les liens des courriels.

- Exploiter les vulnérabilités d'un logiciel ou d'un matériel.

- Utilisation de sites web compromis pour diffuser des logiciels malveillants.

- Employer des techniques d'ingénierie sociale pour inciter les utilisateurs à exécuter des charges utiles malveillantes.

- L'utilisation de services et de protocoles légitimes tels que HTTP/HTTPS, DNS et les médias sociaux pour échapper à la détection.

Les organisations peuvent se défendre contre les attaques C2 en mettant en œuvre des mesures de sécurité solides, notamment :

- Utiliser des outils de détection des menaces avancés pour identifier et bloquer les activités suspectes.

- Utiliser la segmentation du réseau pour limiter la propagation des logiciels malveillants.

- Mettez régulièrement à jour et corrigez les systèmes pour éliminer les vulnérabilités.

- surveiller et enregistrer constamment le trafic sur le réseau.

- Sensibiliser les employés aux attaques de hameçonnage et d'ingénierie sociale.

- Utiliser les renseignements sur les menaces pour rester informé des tactiques et infrastructures C2 émergentes.