- 1. Pourquoi les logiciels de sécurité des terminaux sont-ils importants ?

- 2. Avantages des logiciels de sécurité des terminaux

- 3. Sécurité des terminaux et antivirus

- 4. Fonctionnement des logiciels de sécurité des terminaux

- 5. Plateformes de protection des terminaux (EPP)

- 6. Technologies avancées de protection des terminaux

- 7. Choisir la bonne solution de sécurité pour les terminaux

- 8. FAQ sur les logiciels de sécurité des terminaux

- Pourquoi les logiciels de sécurité des terminaux sont-ils importants ?

- Avantages des logiciels de sécurité des terminaux

- Sécurité des terminaux et antivirus

- Fonctionnement des logiciels de sécurité des terminaux

- Plateformes de protection des terminaux (EPP)

- Technologies avancées de protection des terminaux

- Choisir la bonne solution de sécurité pour les terminaux

- FAQ sur les logiciels de sécurité des terminaux

Qu'est-ce qu'un logiciel de sécurité des terminaux ?

- Pourquoi les logiciels de sécurité des terminaux sont-ils importants ?

- Avantages des logiciels de sécurité des terminaux

- Sécurité des terminaux et antivirus

- Fonctionnement des logiciels de sécurité des terminaux

- Plateformes de protection des terminaux (EPP)

- Technologies avancées de protection des terminaux

- Choisir la bonne solution de sécurité pour les terminaux

- FAQ sur les logiciels de sécurité des terminaux

Les logiciels de sécurité des terminaux sont un élément essentiel du cadre de cybersécurité de toute organisation. Elle cible spécifiquement les appareils connectés au réseau de l'entreprise, appelés terminaux, notamment les ordinateurs portables, les ordinateurs de bureau, les smartphones, les tablettes, les serveurs et même les dispositifs de l'Internet des objets (IoT).

La fonction première de ce logiciel est de détecter, de prévenir et de répondre aux menaces auxquelles ces appareils peuvent être confrontés. Compte tenu de la diversité et du nombre de terminaux dans les entreprises modernes, le défi que représente leur sécurisation est considérable.

Pourquoi les logiciels de sécurité des terminaux sont-ils importants ?

Les cybermenaces évoluent rapidement, avec l'apparition constante de nouveaux logiciels malveillants, ransomwares et attaques par hameçonnage. Les logiciels Endpoint Security Manager utilisent diverses techniques pour lutter contre ces menaces, notamment la protection antivirus et antimalware, la gestion des pare-feu et les systèmes de détection des menaces.

Elle intègre aussi souvent des fonctionnalités avancées comme l'apprentissage automatique et l'analyse comportementale pour identifier et neutraliser les menaces zero-day - de nouvelles attaques inédites que les mesures de sécurité traditionnelles risquent de manquer.

Une sécurité efficace des terminaux va au-delà de la simple défense contre les menaces externes. Il est essentiel pour garantir l'intégrité des données et la conformité aux normes réglementaires. La surveillance et le contrôle de l'accès aux données et de leur transfert entre les appareils permettent d'éviter les violations de données et la perte d'informations sensibles. Cet aspect est particulièrement crucial dans les secteurs soumis à des réglementations strictes en matière de protection des données, tels que les soins de santé et la finance.

Alors que les organisations continuent d'adopter le travail à distance et la Transformation numérique, le nombre et la variété des terminaux augmentent, élargissant la surface d'attaque pour les cybermenaces potentielles. L'adoption et la mise à jour constante de solutions de sécurité résilientes pour les terminaux sont donc indispensables pour protéger les actifs de l'organisation et maintenir la continuité opérationnelle.

Avantages des logiciels de sécurité des terminaux

Déployer un logiciel de sécurité des terminaux est essentiel pour préserver l'intégrité et la confidentialité des données. Il réduit considérablement le risque de cyberattaque en fournissant un mécanisme de défense robuste contre diverses formes de logiciels malveillants tels que les ransomwares et les tentatives de hameçonnage.

Un autre avantage clé est l'amélioration de la conformité réglementaire. De nombreux secteurs d'activité sont soumis à des réglementations strictes en matière de protection des données et de la vie privée. Les logiciels de sécurité des terminaux permettent aux organisations de répondre à ces exigences en fournissant des outils de chiffrement des données, de transfert sécurisé des données et des pistes d'audit détaillées. Cela permet d'éviter de lourdes amendes et d'instaurer un climat de confiance avec les clients et les parties prenantes en démontrant un engagement en faveur de la sécurité des données.

Les solutions de sécurité des terminaux jouent également un rôle essentiel dans le maintien de l'efficacité opérationnelle. En prévenant les perturbations causées par les cyberattaques, les organisations peuvent s'assurer que leurs opérations se déroulent sans heurts et sans les temps d'arrêt liés à la gestion des failles de sécurité. C'est particulièrement important dans l'environnement commercial actuel, qui évolue rapidement, où même des interruptions mineures peuvent avoir des conséquences financières importantes.

En outre, la capacité d'adaptation des logiciels de sécurité des terminaux à l'évolution du paysage des cybermenaces offre aux organisations un mécanisme de défense dynamique. L'intégration de technologies avancées comme l'apprentissage automatique permet à ces systèmes d'apprendre des nouvelles menaces, améliorant constamment leurs capacités de détection et de prévention.

Sécurité des terminaux et antivirus

Traditionnellement, les logiciels antivirus constituent la solution de référence pour la détection et la suppression des logiciels malveillants sur les appareils individuels. En ce qui concerne les distinctions fondamentales, les logiciels antivirus constituent la première ligne de défense contre les logiciels malveillants connus, grâce à des méthodes de détection basées sur les signatures.

Cette approche, bien qu'essentielle, est souvent insuffisante face aux exploits de type "zero-day" et aux cybermenaces sophistiquées qui évoluent constamment. Les programmes antivirus, de par leur conception, se concentrent sur l'identification et l'éradication immédiates des virus sur un seul appareil, ce qui laisse une lacune dans le dispositif de sécurité du réseau au sens large.

La sécurité des terminaux comble cette lacune en adoptant une stratégie globale allant au-delà de la suppression des logiciels malveillants. Il intègre une suite d'outils de sécurité, y compris des fonctions antivirus traditionnelles. Les pare-feu et les systèmes de prévention des intrusions renforcent le périmètre du réseau, tandis que les mécanismes de détection et de réponse des terminaux (EDR) permettent de mieux comprendre les schémas et les comportements des menaces. Cette stratégie de défense multicouche garantit la détection des menaces connues et l'identification des activités anormales qui pourraient indiquer une violation.

Une autre différence essentielle réside dans l'étendue de la protection. Alors que les solutions antivirus sont généralement installées sur des appareils individuels, la sécurité des terminaux offre une plateforme de gestion centralisée qui supervise tous les appareils connectés. Cette vision globale permet aux administrateurs d'appliquer les politiques de sécurité, d'effectuer la gestion des correctifs et de répondre aux incidents de manière plus efficace sur l'ensemble du réseau.

Intégration et protection complète

L'adoption de la synergie entre l'antivirus et la sécurité des terminaux ouvre la voie à un environnement numérique plus fortifié.

Grâce à leur détection basée sur les signatures, les logiciels antivirus traditionnels excellent dans la lutte contre les logiciels malveillants connus. Associée aux capacités avancées des systèmes de sécurité des terminaux, la protection va au-delà de la simple suppression des logiciels malveillants et se traduit par une position proactive contre les cyberattaques sophistiquées.

Les systèmes de sécurité des terminaux renforcent cette couche de protection en intégrant des pare-feu et des systèmes de prévention des intrusions, qui agissent comme des gardiens contre les accès non autorisés.

L'inclusion de mécanismes de détection et de réponse des terminaux (EDR) enrichit encore ce cadre de sécurité. Les outils EDR plongent dans les méandres des modèles et des comportements des menaces, offrant ainsi des informations cruciales pour anticiper les violations potentielles. Cette profondeur d'analyse et cette capacité de réponse marquent une évolution significative par rapport à la nature réactive des solutions antivirus traditionnelles.

La gestion centralisée est une autre pierre angulaire de cette approche intégrée. Contrairement aux solutions antivirus qui fonctionnent en silos, les systèmes de sécurité du terminal offrent une plateforme unifiée pour superviser tous les appareils connectés au réseau. Cette supervision centralisée facilite une mise en œuvre plus cohérente et plus efficace des politiques de sécurité, de la gestion des correctifs et de la réponse aux incidents. Il permet aux administrateurs d'identifier rapidement les vulnérabilités et d'orchestrer des défenses coordonnées, réduisant ainsi considérablement la marge de manœuvre des cyber-attaquants.

Fonctionnement des logiciels de sécurité des terminaux

Les logiciels de sécurité des terminaux établissent un périmètre défensif autour de chaque terminal connecté à un réseau, protégeant ainsi efficacement ces nœuds contre les activités malveillantes. Il examine minutieusement le trafic réseau entrant et sortant à la recherche de signes de menaces, en utilisant des méthodes de détection basées sur les signatures, heuristiques et comportementales pour identifier et bloquer les logiciels malveillants et autres cyberattaques.

La détection basée sur les signatures s'appuie sur une base de données de signatures de menaces connues, tandis que les méthodes heuristiques et basées sur le comportement analysent les modèles et les anomalies qui pourraient indiquer une menace nouvelle ou en évolution.

Ce cadre stratégique permet de se défendre contre un large éventail de cybermenaces et de soutenir les efforts de conformité réglementaire et de protection des données, ce qui en fait une pierre angulaire des stratégies modernes de cybersécurité.

Mécanismes de protection

Les logiciels de sécurité pour terminaux offrent divers mécanismes de protection, notamment des analyses en temps réel pour intercepter les menaces dès leur apparition et des analyses programmées pour assurer une vigilance permanente à l'égard des vulnérabilités potentielles.

Le chiffrement est essentiel pour protéger les données en transit et au repos, en les rendant inintelligibles pour les utilisateurs non autorisés. En outre, le contrôle des applications empêche l'exécution de programmes non approuvés, ce qui réduit le risque d'infiltration de logiciels malveillants.

Gestion et contrôle centralisés

La gestion et le contrôle centralisés permettent aux administrateurs de déployer des politiques, de gérer les mises à jour de sécurité et de répondre aux incidents à partir d'une seule console, ce qui garantit la cohérence et la facilité de gestion sur tous les terminaux. En centralisant la supervision, les organisations bénéficient d'une visibilité complète de leur niveau de sécurité, ce qui permet une détection et une correction rapides des menaces.

Plateformes de protection des terminaux (EPP)

Les plateformes de protection des terminaux (EPP) offrent une solution unifiée pour sécuriser les terminaux contre les activités malveillantes et les accès non autorisés. En intégrant diverses technologies de sécurité, les EPP offrent une approche holistique de la protection du périmètre numérique d'une organisation.

L'adoption de PPE est cruciale pour fortifier la défense d'une organisation contre le paysage en constante évolution des cybermenaces. En assurant une protection complète et en s'adaptant à des environnements changeants, les PPE jouent un rôle essentiel dans le maintien de l'intégrité et de la disponibilité des actifs de l'organisation.

Composants et caractéristiques

Les EPP englobent généralement plusieurs composants et fonctionnalités essentiels, notamment la protection contre les logiciels malveillants en temps réel, les renseignements sur les menaces et les capacités de détection et de réponse des terminaux (EDR). Ces éléments fonctionnent en tandem pour détecter, prévenir et répondre aux menaces, assurant ainsi une couverture complète de tous les terminaux.

L'intégration des fonctionnalités EDR dans les EPP marque une évolution significative par rapport aux solutions antivirus traditionnelles, en offrant des capacités avancées de chasse aux menaces et d'atténuation, essentielles pour identifier et neutraliser les attaques sophistiquées.

Modèles de déploiement

Choisir le bon modèle de déploiement pour les plateformes de protection des terminaux (EPP) est crucial pour maximiser leur efficacité et assurer une intégration transparente avec l'infrastructure informatique existante. Les organisations ont généralement le choix entre des modèles de déploiement sur place, basés sur le cloud ou hybrides, chacun présentant des avantages et des considérations distincts.

Déploiement sur place

Le déploiement sur place permet un contrôle total de l'infrastructure EPP, offrant une personnalisation et une sécurité accrues. Les organisations qui répondent à des exigences strictes en matière de conformité réglementaire ou qui disposent d'importantes ressources informatiques internes sont particulièrement favorables à ce modèle. La principale difficulté réside dans l'importance de l'investissement initial en matériel et dans les coûts de maintenance permanents.

Déploiement dans le cloud

D'autre part, le déploiement dans le cloud offre flexibilité et évolutivité, ce qui en fait une option intéressante pour les entreprises de toutes tailles. Il élimine la nécessité d'un investissement initial substantiel en matériel et réduit la charge des équipes informatiques internes, puisque le fournisseur EPP gère l'infrastructure.

Le modèle cloud facilite un déploiement et des mises à jour plus rapides, ce qui garantit que les mesures de protection sont toujours à jour. Toutefois, les organisations doivent évaluer soigneusement les politiques de sécurité et de confidentialité du fournisseur choisi afin d'atténuer tout risque potentiel.

Déploiement hybride

Les modèles de déploiement hybrides combinent le meilleur des deux mondes, permettant de gérer les opérations sensibles sur place tout en tirant parti du cloud pour l'évolutivité et la facilité de gestion. Ce modèle est idéal pour les organisations en transition vers le cloud ou celles dont les besoins opérationnels sont diversifiés.

Le choix du modèle de déploiement approprié nécessite une compréhension approfondie des besoins de l'organisation, des exigences réglementaires et des menaces spécifiques auxquelles elle est confrontée. Cette décision a un impact direct sur l'efficacité du PPE dans la protection des terminaux contre des cybermenaces de plus en plus sophistiquées.

Technologies avancées de protection des terminaux

Les technologies de protection avancées permettent de détecter les incidents et d'y répondre, ainsi que de prévoir et de prévenir les attaques potentielles avant qu'elles ne se produisent.

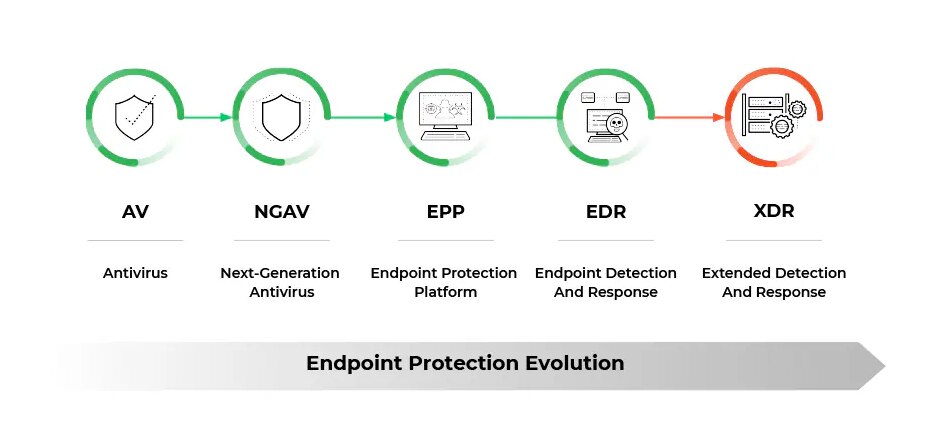

Détection et réponse des terminaux (EDR)

Endpoint Detection and Response (EDR) se distingue par la surveillance et l'analyse en temps réel des données relatives aux terminaux. Les solutions EDR sont conçues pour identifier les activités suspectes, fournissant aux équipes de sécurité les informations nécessaires pour réagir rapidement aux menaces.

Détection et réponse étendues (XDR)

Développant les capacités de l'EDR, Extended Detection and Response (XDR) intègre des données provenant de diverses sources au-delà des terminaux, telles que les réseaux et les services cloud. Cette approche holistique améliore la visibilité sur l'ensemble de l'environnement numérique, ce qui permet une détection plus précise des menaces et un mécanisme de réponse coordonné. Les systèmes XDR tirent parti de l'interconnexion des différents composants de sécurité pour offrir une stratégie de défense globale contre les attaques complexes.

Détection et réponse gérées (MDR)

Les services de détection et de réponse gérés (MDR) adoptent une approche différente en associant la technologie à l'expertise humaine. Les organisations qui optent pour le MDR bénéficient d'une surveillance et d'une analyse constantes de leur posture de sécurité, en profitant des connaissances spécialisées d'analystes de sécurité externes. Ce modèle permet d'identifier et d'atténuer rapidement les menaces, soulageant ainsi les équipes internes du fardeau des opérations de sécurité quotidiennes. Les fournisseurs de MDR adaptent leurs solutions aux besoins spécifiques de chaque organisation, garantissant ainsi une solution de sécurité flexible et efficace.

Choisir la bonne solution de sécurité pour les terminaux

Le choix de la bonne solution de sécurité des terminaux est essentiel pour protéger l'écosystème numérique d'une organisation. Le processus consiste à évaluer différentes solutions en fonction de critères adaptés aux besoins spécifiques et au contexte opérationnel de l'organisation. Pour les petites entreprises, les considérations peuvent différer sensiblement de celles des grandes entreprises, souvent en raison de contraintes de ressources et de profils de risque différents.

Les critères d'évaluation sont les suivants :

- Efficacité des capacités de détection et de réaction aux menaces

- Facilité d'intégration à l'infrastructure informatique existante

- l'évolutivité et le rapport coût-efficacité. En outre

- Capacité à fournir une visibilité complète sur l'ensemble des terminaux.

- Soutenir les efforts de conformité réglementaire

Compte tenu de la nature évolutive des cybermenaces et de la complexité croissante des environnements informatiques, il est primordial de choisir une solution capable de s'adapter et d'évoluer avec l'organisation. Cette décision a une incidence sur le dispositif de sécurité immédiat de l'organisation et sur sa résilience à long terme face aux cybermenaces.