-

- Renseignements sur les menaces : Pourquoi c'est important

- Les avantages du renseignement sur les cybermenaces

- Les défis du renseignement sur les cybermenaces

- Types de renseignements sur les cybermenaces

- Sources de renseignements sur les menaces

- Outils et services dans le domaine des renseignements sur les menaces

- Mise en œuvre pratique des renseignements sur les menaces

- Le cycle de vie des renseignements sur les menaces : Une vue d'ensemble

- Mise en place d'un programme efficace de renseignements sur les menaces

- FAQ sur les renseignements sur les menaces

Sommaire

-

Que sont les outils de renseignement sur les cybermenaces ?

- Types de renseignements sur les menaces

- Fonctionnement des outils de renseignements sur les menaces

- Principales fonctions des outils de renseignements sur les menaces

- Qu'est-ce qu'une plateforme de renseignements sur les menaces (TIP) ?

- Bonnes pratiques pour la mise en œuvre d'outils de renseignements sur les menaces

- Nouvelles tendances en matière de renseignements sur les menaces

- FAQ sur les outils de renseignement sur les menaces

- Qu'est-ce que le cycle de vie des renseignements sur les menaces ?

Qu'est-ce que le renseignement sur les cybermenaces ?

Sommaire

Dans un monde où pratiquement tous les secteurs d'activité, toutes les organisations et tous les individus dépendent de plus en plus de systèmes numériques, l'identification et la réduction du risque de cyberattaque constituent une mesure de sécurité proactive cruciale.

Les renseignements sur les cybermenaces (CTI) représentent les informations qu'une organisation recueille et analyse sur les menaces potentielles et actuelles qui pèsent sur la cybersécurité et l'infrastructure.

Les renseignements sur les menaces donnent aux responsables de la sécurité des informations (CISO) et aux équipes de sécurité des indications précieuses sur les motivations et les méthodes des acteurs de cybermenaces potentielles, afin d'aider les équipes de sécurité à anticiper les menaces, à renforcer les programmes de cyberdéfense, à améliorer la réponse aux incidents, à diminuer la cyber vulnérabilité et à réduire les dommages potentiels causés par les cyberattaques.

Renseignements sur les menaces : Pourquoi c'est important

Le renseignement sur les cybermenaces est un élément essentiel de la cyberrésilience d'une organisation, qui comprend "la capacité d'anticiper, de résister, de récupérer et de s'adapter" aux menaces, aux attaques ou aux compromissions des systèmes, selon le NIST.

Les renseignements sur les menaces alimentent les programmes de cybersécurité en fournissant de puissants renseignements tactiques que les organisations peuvent utiliser pour mieux identifier les cyberattaques et y répondre. Le processus de collecte de ces informations contribue également à la gestion des risques en mettant au jour les vulnérabilités des systèmes de cybersécurité. Les équipes de sécurité sont alors en mesure de mieux allouer les ressources pour répondre aux cybermenaces les plus pertinentes pour leur secteur et protéger les données, les actifs et la propriété intellectuelle de valeur.

Les avantages du renseignement sur les cybermenaces

Un programme CTI solide, doté d'un analyste expérimenté en renseignements sur les menaces, peut améliorer la cybersécurité et la résilience à plusieurs niveaux, notamment :

- Établir une cyberdéfense proactive: Contrairement à la cyberdéfense réactive traditionnelle (répondre aux menaces connues), la CTI donne aux organisations les moyens de comprendre les acteurs potentiels des menaces et d'anticiper les attaques potentielles.

- Améliorer le plan de gestion des risques: La CTI fournit des informations exploitables sur les motivations, les moyens et les méthodes utilisés par les acteurs de la menace. Les RSSI et les SOC peuvent utiliser ces informations lors de l'évaluation des profils de risque et de l'allocation des ressources de cybersécurité afin de maximiser la détection des menaces et la protection.

- Améliorer la réponse aux incidents: En plus de soutenir la prévention des attaques, la CTI fournit des informations qui permettent à une organisation d'être mieux préparée à répondre à une cyberattaque et à s'en remettre. Une bonne compréhension des circonstances d'une infraction peut en réduire considérablement l'impact.

- Sensibilisation des employés: Les organisations peuvent utiliser la CTI pour sensibiliser les employés aux cybermenaces et mettre en place des procédures opérationnelles et des formations axées sur la sécurité.

Les défis du renseignement sur les cybermenaces

La collecte de données CTI est devenue de plus en plus importante dans le paysage numérique moderne, mais elle n'est pas exempte de défis. Voici quelques-uns des défis les plus courants :

- Surcharge d'informations: Outre la collecte, le traitement et l'analyse d'immenses volumes de données, les équipes CTI doivent faire la distinction entre les activités "normales" et "malveillantes". Les menaces doivent également être évaluées afin de déterminer quelles sont les informations les plus pertinentes en fonction du secteur d'activité, de la taille et du profil de risque de l'organisation, entre autres facteurs.

- Mise à jour des informations: L'efficacité d'un programme CTI dépend de l'actualité des informations analysées. Les décisions prises sur la base d'une CTI obsolète peuvent entraver la détection des menaces par une organisation et accroître sa vulnérabilité aux cyberattaques.

- Conformité: Le CTI implique souvent des informations personnelles identifiables (PII). Les organisations doivent s'assurer que tous les systèmes CTI sont conformes aux réglementations applicables en matière de protection des données.

Types de renseignements sur les cybermenaces

La CTI couvre un large éventail d'informations et d'analyses relatives à la cybersécurité. On peut toutefois les classer en trois catégories générales en fonction du type d'information et de l'application. Un programme CTI bien équilibré contiendra différents niveaux de chaque type afin de répondre aux besoins uniques de l'organisation en matière de cybersécurité.

Intelligence stratégique

Les renseignements sur les menaces stratégiques (RMS) proviennent d'une analyse de haut niveau des grandes tendances en matière de cybersécurité et de la manière dont elles pourraient affecter une organisation. Elle permet de connaître les motivations, les capacités et les cibles des acteurs de la menace, et aide les cadres et les décideurs en dehors du secteur informatique à comprendre les cybermenaces potentielles. Généralement moins techniques et moins spécifiques aux incidents que les autres types de CTI, les renseignements sur les menaces stratégiques sont souvent utilisés pour formuler des stratégies et des programmes de gestion des risques afin d'atténuer l'impact de futures cyberattaques.

Renseignement tactique

Comme son nom l'indique, les renseignements sur les menaces tactiques (TTI) se concentrent sur les tactiques, techniques et procédures (TTP) des acteurs de la menace et cherchent à comprendre comment un acteur de la menace pourrait attaquer une organisation. Les renseignements sur les menaces tactiques explorent également les vulnérabilités des menaces à l'aide de la chasse aux menaces, qui recherche de manière proactive les menaces initialement non détectées au sein du réseau d'une organisation. Le TTI est plus technique que le STI et est généralement utilisé par les équipes informatiques ou SOC pour renforcer les mesures de cybersécurité ou améliorer les plans de réponse aux incidents.

Intelligence opérationnelle

Plus détaillés, plus spécifiques aux incidents et plus immédiats que les STI et les TTI, les renseignements sur les menaces opérationnelles (OTI) sont des données en temps réel utilisées pour faciliter la détection des menaces et la réponse aux incidents en temps opportun. Les RSSI, les DSI et les membres des SOC utilisent souvent l'OTI pour identifier et contrecarrer les attaques probables.

Sources de renseignements sur les menaces

Les sources de renseignements sur les menaces sont presque aussi variées que le paysage de la cybersécurité lui-même. Il existe cependant plusieurs sources communes de CTI.

- Données internes: informations qu'une organisation recueille à partir de ses propres données, journaux de réseau, réponses aux incidents, etc.

- Renseignement de source ouverte (OSINT): informations provenant de ressources considérées comme relevant du domaine public.

- Services de sources fermées: informations non disponibles pour le grand public.

- Centres de partage et d'analyse de l'information (ISAC): organisations spécifiques à un secteur d'activité qui collectent, analysent et partagent des informations exploitables sur les menaces avec les organisations membres.

- Avis gouvernementaux: informations publiées par des agences telles que le FBI (États-Unis), le National Cyber Security Centre (Royaume-Uni) ou l'Agence de cybersécurité de l'Union européenne (ENISA).

- Renseignement sur le web profond et sombre: informations cryptées et anonymes qui fournissent des renseignements sur la cybercriminalité et les activités, des alertes précoces sur les attaques imminentes et des informations sur les motivations et les méthodes des cybercriminels.

Exploiter les renseignements sur les menaces externes et internes

Les CTI provenant de sources internes et externes offrent des informations différentes, mais tout aussi importantes, sur le paysage des menaces d'une organisation.

L'analyse des données internes crée un "CTI contextuel" qui aide une organisation à identifier et à confirmer les menaces les plus pertinentes en fonction des circonstances individuelles, des systèmes d'entreprise, des produits et des services. L'examen des informations relatives à des incidents antérieurs peut révéler des indicateurs de compromission (IOC), détailler les causes et les effets d'une violation et fournir des occasions d'améliorer les plans de réponse aux incidents. Le CTI interne crée également une meilleure compréhension des vulnérabilités d'une organisation, ce qui permet aux RSSI et aux SOC d'élaborer des mesures de cybersécurité plus adaptées et plus ciblées.

La CTI externe fournit les informations nécessaires pour garder une longueur d'avance sur les acteurs de la menace actuels et à venir. Des TTP mondiaux aux renseignements sur les secteurs spécifiques provenant de sources telles que les ISAC et les groupes de pairs de l'industrie, la CTI externe accroît la sensibilisation aux menaces et améliore la capacité d'une organisation à créer un programme de cybersécurité plus puissant.

La valeur des renseignements sur les menaces dans la détection des menaces

Élément crucial de tout programme de détection et de réponse aux cybermenaces, les renseignements sur les menaces alimentent une posture de défense proactive qui aide les organisations à mieux comprendre leurs vulnérabilités, à anticiper les cybermenaces, à concentrer leurs ressources sur les menaces les plus importantes et à élaborer un plan de réponse aux incidents qui minimisera l'impact des cyberattaques.

Les données fondées sur l'intelligence peuvent également permettre de mieux comprendre les questions de gestion des risques et de conformité, réduisant ainsi les dommages financiers et de réputation potentiels résultant d'une violation de données.

Outils et services dans le domaine des renseignements sur les menaces

Il existe une gamme croissante d'outils permettant de générer des renseignements sur les cybermenaces, chacun ayant des formes et des fonctions uniques pour s'adapter aux besoins d'une organisation en matière de cybersécurité.

La combinaison des fonctions de plusieurs outils et plateformes de renseignements sur les menaces permet de créer le programme de détection et de prévention des menaces le plus complet et le plus approfondi.

Aperçu des outils de renseignement sur les menaces et de leurs fonctions

- Plateformes de renseignements sur les menaces ( TIP) : collectent, agrègent et analysent automatiquement les données sur les menaces externes.

- Security Information and Event Management (SIEM) Systems : recueillir et analyser les données sur les menaces internes composées de journaux de systèmes, de données d'événements et d'autres sources contextuelles.

- Threat Intelligence Feeds: fournissent des flux d'informations en temps réel liés aux cybermenaces actuelles ou en cours, souvent axés sur un domaine d'intérêt particulier (adresses IP, domaines, signatures de logiciels malveillants, etc.)

- Outils de sandboxing: fournissent des environnements contrôlés dans lesquels les organisations peuvent analyser ou ouvrir des fichiers ou des programmes potentiellement dangereux sans risque pour les systèmes internes de l'organisation.

- Outils de renseignement de source ouverte (OSINT): recueillir des données à partir de sources publiques (médias sociaux, blogs, forums de discussion ouverts, etc.).

Services de renseignements sur les menaces : Comment ils renforcent la cybersécurité

Les services de renseignements sur les menaces soutiennent les efforts de cybersécurité des organisations en fournissant aux RSSI et aux SOC les outils nécessaires à l'élaboration et à l'optimisation des programmes d'analyse, de prévention et de récupération des cybermenaces. Un soutien CTI efficace augmente la connaissance globale des menaces, permet des mesures de défense proactives, améliore les plans de réponse aux incidents, ainsi que la prise de décision et la gestion des risques.

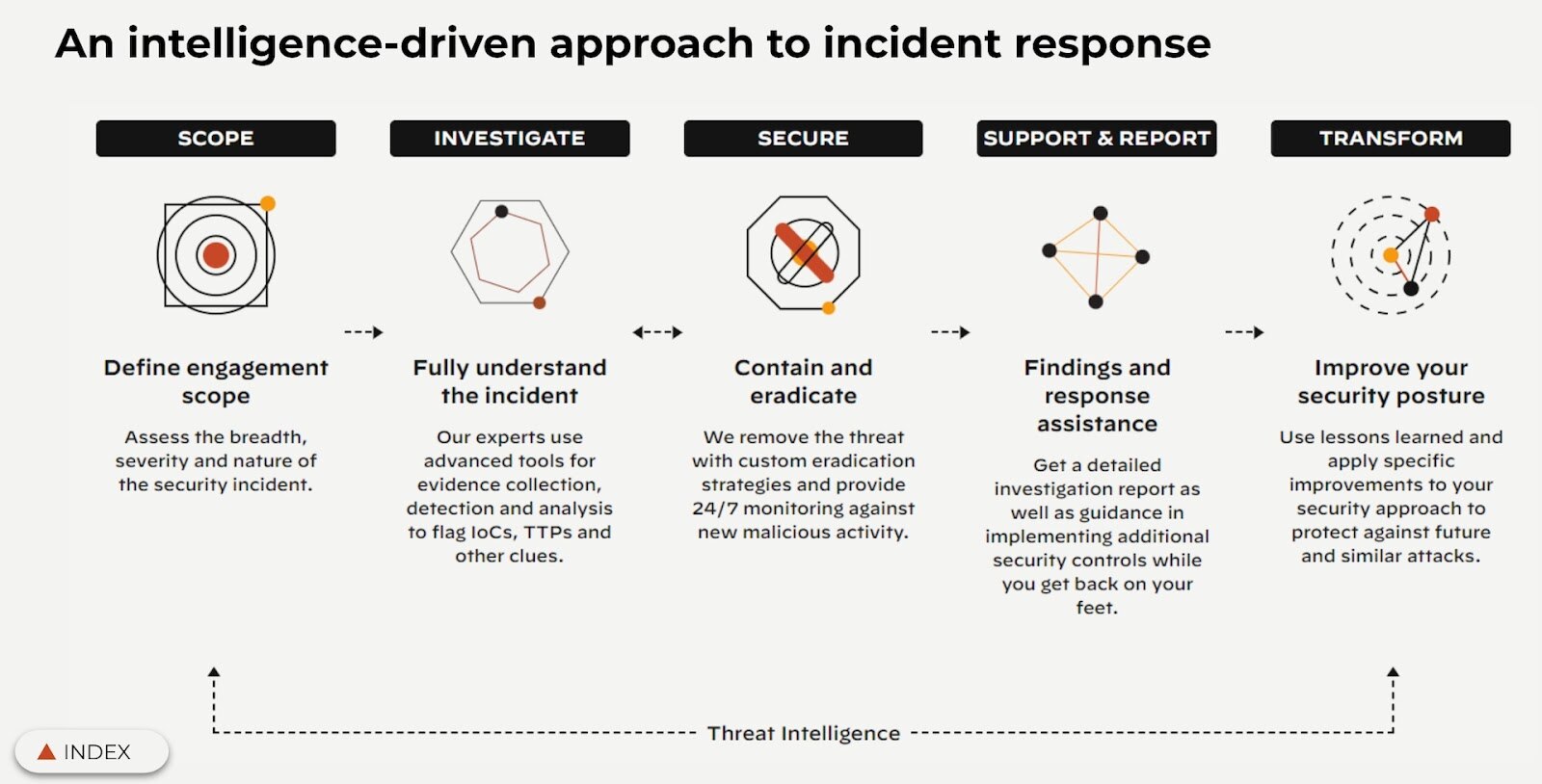

Le rôle de la réponse aux incidents dans un programme de renseignement sur les menaces

Un plan d'intervention en cas d'incident (IRP) remplit plusieurs fonctions dans le cadre d'un programme de renseignements sur les menaces. Un PIR décrit la manière dont une organisation réagira et se remettra d'un incident de cybersécurité. En plus d'assurer la préparation d'une organisation à une cyberattaque, un PIR bien planifié fournira divers types de renseignements sur les menaces qui peuvent être utilisés pour améliorer les futures mesures de cybersécurité.

Mise en œuvre pratique des renseignements sur les menaces

La mise en œuvre pratique du renseignement sur les cybermenaces commence par la définition d'objectifs clairs et la collecte de données pertinentes auprès de diverses sources internes et externes. Une fois analysées, les données peuvent être utilisées pour générer des informations exploitables, conçues pour être intégrées dans le programme de cybersécurité existant.

Intégrer les renseignements sur les menaces dans votre stratégie de cybersécurité

L'application des enseignements tirés de votre programme CTI à votre stratégie globale de cybersécurité améliorera la connaissance des menaces, la prévention des attaques et la réponse aux incidents. Il est important de noter que cette intégration peut nécessiter l'adaptation des processus existants, l'ajustement des mesures de contrôle, la mise à jour des plans ou la modification des programmes de formation des utilisateurs.

Chasse aux menaces : Une approche proactive de la cybersécurité

Des pirates informatiques sophistiqués peuvent s'infiltrer dans un réseau et passer inaperçus tout en recherchant ou en collectant des données, des identifiants de connexion ou d'autres documents sensibles. La chasse aux menaces consiste à rechercher de manière proactive des cybermenaces non détectées auparavant sur un réseau interne. La chasse aux menaces est cruciale pour éliminer les menaces persistantes avancées (APT).

Le cycle de vie des renseignements sur les menaces : Une vue d'ensemble

Le cycle de vie des renseignements sur les menaces est un aperçu du processus par lequel les RSSI élaborent et mettent en œuvre des programmes de renseignements sur les cybermenaces. Il s'agit d'un cadre permettant de transformer constamment les données brutes sur les menaces en renseignements sur les menaces exploitables, qui peuvent ensuite être utilisés pour identifier et éviter les menaces pesant sur la cybersécurité d'une organisation.

Figure 2. Unit 42 Cycle de vie des renseignements sur les menaces

Comprendre les étapes du cycle de vie des renseignements sur les menaces

- Discovery: découvrir des données sur les menaces (indicateurs, tactiques de l'adversaire, outils, etc.) à partir de diverses sources, qui peuvent inclure des enquêtes et des sources internes, des flux de renseignements sur les menaces, des partenariats, d'autres renseignements sur les menaces de source ouverte (OSINT).

- Collection: Une fois les renseignements sur les menaces découverts, collectez et stockez ces données en vue d'un traitement et d'une analyse supplémentaires.

- Traitement: nettoyer les données pour supprimer les doublons, les incohérences et les informations non pertinentes. Transformez ensuite les données brutes dans un format adapté à l'analyse et enrichissez-les de contexte et de métadonnées supplémentaires.

- Analyse: effectuer une analyse approfondie des données traitées afin d'identifier les modèles, les tendances et les menaces potentielles, et utiliser diverses techniques pour découvrir des informations cachées. Évaluez ensuite la crédibilité et l'impact des menaces identifiées.

- Action: préparez et distribuez des informations exploitables aux parties prenantes concernées, y compris les équipes de réponse aux incidents, les SOC et les dirigeants. Veillez à adapter les informations aux besoins spécifiques des différents publics afin qu'elles soient concises et claires.

- Feedback Loop: recueillir les réactions des principales parties prenantes sur l'efficacité et la pertinence des renseignements sur les menaces fournis. Ensuite, affinez et améliorez constamment la collecte, le traitement, l'analyse et les processus en fonction du retour d'information et des enseignements tirés.

Mise en place d'un programme efficace de renseignements sur les menaces

Plus que de trouver les bons outils et de rechercher des données, la mise en place d'un programme de CTI efficace exige un plan axé sur la stratégie, une équipe de spécialistes, des processus bien organisés et un engagement de toute l'organisation en faveur de l'apprentissage et de l'amélioration constants.

Étapes clés de la mise en place d'un programme de renseignements sur les menaces

- Définir les buts et les objectifs.

- Affecter des ressources et du personnel qualifié.

- Mise en œuvre de processus de collecte de données pertinentes.

- Développer des méthodologies pour l'analyse des données et la production d'informations.

- Intégrer et utiliser le renseignement dans les programmes de cybersécurité.

- Définir les formats de diffusion des renseignements.

- Recueillir et examiner le retour d'information.

- Assurer la conformité et le respect des normes sectorielles, des réglementations et des politiques de gouvernance interne.

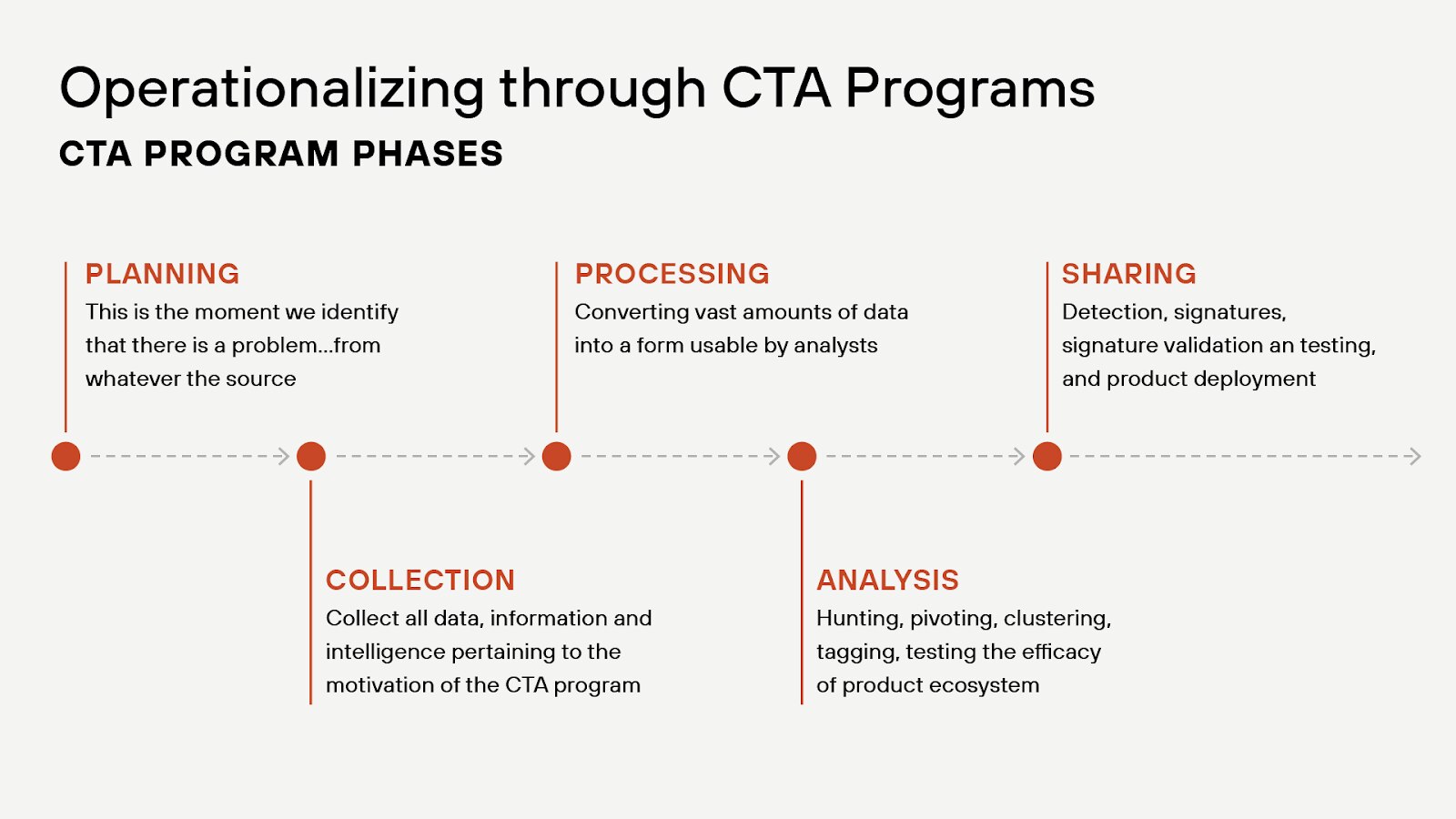

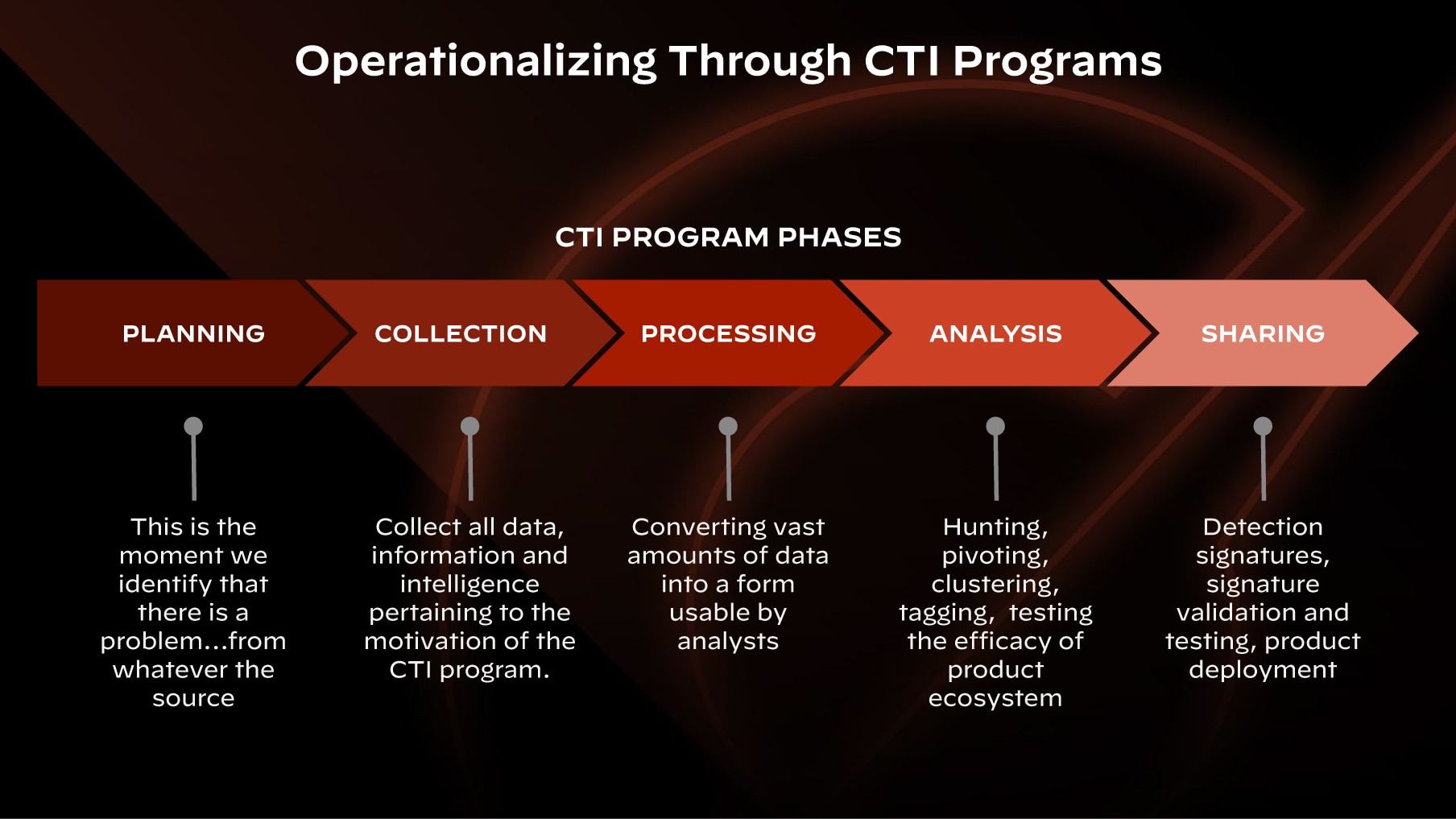

Figure 3. Unit 42 Phases du programme CTI

L'importance de l'apprentissage constant et de l'adaptation dans le renseignement sur les menaces

Le paysage de la cybermenace évolue constamment à mesure que les acteurs de la menace gagnent en connaissances et en sophistication. Un programme CTI efficace ne peut le rester que s'il est aussi dynamique que les menaces qu'il est censé contrecarrer. Les leçons tirées des incidents précédents et des renseignements sur les menaces permettent aux organisations d'adapter et d'améliorer constamment les éléments d'un programme CTI, afin qu'il reste aussi pertinent et efficace que possible.

FAQ sur les renseignements sur les menaces

Le renseignement sur les cybermenaces est le processus de collecte et d'analyse d'informations sur les cybermenaces potentielles et existantes pour une organisation.

Les renseignements sur les cybermenaces ont pour but de fournir aux organisations des informations exploitables qui peuvent les aider à comprendre les tactiques, les techniques et les procédures utilisées par les acteurs de la menace. Les informations recueillies permettent aux organisations d'élaborer et de mettre en œuvre des mesures de sécurité efficaces susceptibles de prévenir ou d'atténuer l'impact des cyberattaques.

Les tendances en matière de renseignements sur les cybermenaces varient en fonction du secteur d'activité, de la zone géographique et des types de menaces. Il existe cependant plusieurs tendances générales qui affectent les entreprises et les organisations de toutes sortes.

- Les cyberattaques se multiplient et coûtent de plus en plus cher.

- Les cybercriminels travaillent ensemble et se spécialisent.

- Les réseaux de zombies et les outils de déploiement automatisé de logiciels malveillants sont de plus en plus sophistiqués.

- La collaboration entre les acteurs parrainés par un État et les cybercriminels est en hausse.

- Les organisations de toutes tailles sont en danger, en particulier les petites et moyennes entreprises (PME).

L'émergence de l'internet a créé un niveau sans précédent de partage de l'information et de connexion. À mesure que le paysage numérique s'est développé, la nécessité de protéger les individus et les organisations contre la menace croissante des cyberattaques s'est imposée.

La croissance rapide des menaces a donné naissance aux premiers protocoles de cyberprotection tels que les listes noires d'adresses IP et d'adresses URL et les systèmes de blocage des cybermenaces tels que les programmes antivirus et les pare-feu.

La cybercriminalité s'est développée dans les années 2000 avec des cyberattaques notables comme le ver "ILOVEYOU" qui a causé plus de 15 milliards de dollars de dommages. Les spams, les réseaux de zombies et les chevaux de Troie sont devenus plus fréquents, et la nécessité de mesures de cybersécurité plus puissantes et plus proactives est devenue plus évidente. C'est toutefois l'avènement des menaces persistantes avancées (APT) qui a donné le coup d'envoi au mouvement des renseignements sur les cybermenaces. Les entreprises et les gouvernements ont créé des équipes de renseignement sur les cybermenaces, tandis que les entreprises de cybersécurité ont commencé à aider les organisations à mieux anticiper et prévenir les cybermenaces.

Depuis 2010, les cyberattaquants sont devenus plus sophistiqués et plus nuisibles. Les piratages complexes, les logiciels malveillants et les attaques par ransomware ont conduit à une évolution de la CTI qui s'est concentrée sur les tactiques, les techniques et les procédures des acteurs de la menace, désormais appelées TTP. Ces analyses complètes donnent aux organisations les connaissances et la compréhension nécessaires pour anticiper les menaces plutôt que de simplement y réagir.

Les renseignements sur les cybermenaces modernes font partie intégrante de tout programme de cybersécurité, car ils influent sur l'affectation des ressources, les politiques d'analyse des menaces et les plans de réponse aux incidents.