Qu’est-ce qu’un botnet ?

Abréviation de l’anglais « robot network » (réseau de robots), un botnet est un réseau d’ordinateurs infectés par un malware ou « bot », piloté à distance par un hacker unique appelé « bot herder » (littéralement, berger de bots). Chaque machine infectée, sous le contrôle du bot herder, est également appelée « bot », voire « zombie ». Depuis un point central, le cybercriminel peut piloter chaque ordinateur de son botnet pour mener simultanément plusieurs actions coordonnées. L’envergure du botnet (souvent composé de plus d’un million de bots) lui permet de mener des attaques de grande ampleur irréalisables avec un simple malware. À la tête de cette armée de « zombies », l’attaquant peut à distance mettre à jour les ordinateurs infectés et modifier leur comportement à la volée. En conséquence, il est fréquent de voir des bot herders motivés par l’appât du gain louer l’accès à des segments de leur botnet sur le dark web.

Botnets : zoom sur les pratiques courantes

- Spams – Même si les e-mails passent désormais pour un vecteur d’attaque un peu daté, les botnets spécialisés dans les spams figurent parmi les plus grands en taille. Leur principale mission est d’envoyer via chaque bot une avalanche d’e-mails indésirables renfermant souvent un malware. À titre d’exemple, le botnet Cutwail peut expédier jusqu’à 74 milliards de messages par jour. Ces messages servent également à infecter et à recruter d’autres ordinateurs dans le botnet.

- Attaques par déni de service distribué (DDoS) – Il s’agit d’employer toute la force de frappe du botnet pour submerger un réseau ou serveur ciblé sous un flot de requêtes, et le rendre ainsi inaccessible à ses utilisateurs. Ces attaques sont motivées par des raisons personnelles, politiques ou financières (l’attaque prenant fin moyennant le versement d’une rançon).

- Compromissions financières – Ces actions incluent des botnets spécialement conçus pour faire main basse sur les fonds d’entreprises ou des données de carte bancaire. Des botnets financiers comme le célèbre ZeuS ont ainsi ciblé une multitude d’organisations dans un laps de temps très court, pour un butin s’élevant à plusieurs millions de dollars.

- Intrusions ciblées – Elles sont menées par des botnets de plus petite taille conçus spécifiquement pour compromettre les systèmes de haute valeur des entreprises. L’attaquant s’engouffre dans la brèche ainsi ouverte pour infiltrer le reste du réseau. Ces intrusions posent un réel danger pour les organisations puisqu’elles visent leurs ressources les plus critiques : données financières, R&D, propriété intellectuelle, fichiers clients, etc.

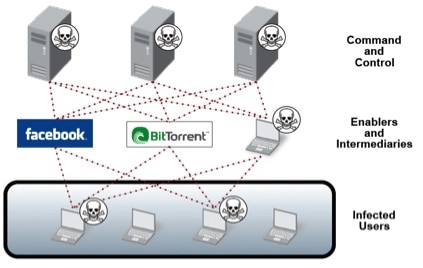

Pour créer son botnet, le bot herder envoie son fichier malveillant (le bot) via des serveurs de commande et contrôle (C2) à l’insu du destinataire. Ses méthodes de prédilection : le partage de fichiers, les e-mails, les protocoles applicatifs des réseaux sociaux ou l’intermédiaire d’autres ordinateurs infectés. Dès que le destinataire ouvre le fichier malveillant, le bot envoie un signal au serveur C2 via lequel le bot herder dictera ses commandes aux machines contaminées. Illustration dans le schéma ci-dessous :

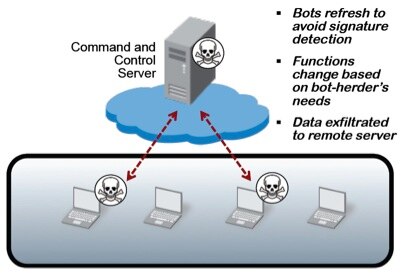

De par leur fonctionnement, les bots et les botnets se prêtent particulièrement bien aux intrusions à long terme. Tout d’abord, le bot herder peut mettre à jour le bot et le modifier à sa guise, en fonction de ses besoins ou pour parer les modifications et contre-mesures déployées dans le système ciblé. Par ailleurs, les bots peuvent se servir d’autres ordinateurs infectés comme canaux de communication. L’attaquant dispose alors d’une myriade de chemins d’attaque pour s’adapter à la situation et transmettre ses mises à jour. L’infection constitue donc l’étape primordiale pour l’assaillant, puisqu’il lui sera toujours possible de modifier par la suite les modes de fonctionnement et de communication.

Considérés comme l’un des types de malwares les plus sophistiqués, les botnets représentent une menace considérable pour les pouvoirs publics, les entreprises et les individus. Auparavant, les malwares d’ancienne génération s’apparentaient à une nuée d’agents indépendants qui se contentaient d’infecter les machines et de se reproduire. À l’inverse, les botnets coordonnés par le bot herder depuis un poste central forment une véritable armée d’applications et puisent dans ce réseau toute leur férocité et leur virulence. Concrètement, pour les victimes d’un botnet, cela revient à avoir un hacker implanté dans leur réseau, et non plus un simple programme exécutable.