- 1. Pourquoi l'authentification multifactorielle est-elle importante ?

- 2. Comment fonctionne l'authentification multifactorielle ?

- 3. Types d'authentification

- 4. Méthodes de vérification

- 5. Exemples d'authentification

- 6. L'AFM peut-elle être piratée ou contournée ?

- 7. FAQ sur l'authentification multifactorielle

Qu'est-ce que l'authentification multifactorielle ?

L'authentification multifactorielle (MFA) est une méthode d'authentification des utilisateurs lorsqu'ils se connectent à des ressources spécifiques telles que des applications, des comptes en ligne ou des VPN. Outre le nom d'utilisateur et le mot de passe, les utilisateurs doivent utiliser au moins une méthode de vérification supplémentaire, si ce n'est plus.

L'objectif de l'authentification multifactorielle est de rendre difficile l'accès à un système pour les personnes non autorisées. Elle est de plus en plus mise en œuvre dans les secteurs qui comprennent la nécessité de bonnes pratiques de cybersécurité - y compris la finance et même les plateformes de jeux populaires - pour exiger une vérification supplémentaire lorsque quelqu'un s'identifie. Il est largement admis que l'AMF est un élément essentiel des bonnes pratiques en matière de cybersécurité.

Pourquoi l'authentification multifactorielle est-elle importante ?

Les méthodes d'attaque telles que credential harvesting et phishing sont de plus en plus répandues dans le paysage actuel des menaces. Lorsqu'un acteur de la menace accède à un système grâce aux informations d'identification d'un employé, il peut causer d'immenses dégâts en poursuivant son attaque initiale avec des logiciels malveillants, tels que des ransomwares ou des botnets. Si le fait d'encourager une bonne hygiène de sécurité et d'organiser des formations obligatoires peut réduire les chances que les membres d'une organisation tombent dans le piège de la collecte d'informations d'identification et des attaques par hameçonnage, l'AMF constitue une autre ligne de défense cruciale pour tenir les acteurs de la menace à l'écart.

La mise en œuvre de l'AMF rend plus difficile l'accès d'un acteur de la menace à l'environnement et aux systèmes d'information d'une entreprise, même si des informations d'identification telles que les mots de passe ou les codes PIN ont été compromises. Cette couche de protection supplémentaire notifie le SOC en cas d'échec d'une tentative d'AMF, ce qui permet à l'équipe de sécurité d'identifier les lacunes de son système avant que des dommages ne soient causés. En plus de renforcer la protection, l'AMF est relativement simple et conviviale.

Comment fonctionne l'authentification multifactorielle ?

Lorsqu'un utilisateur crée un compte quelque part, il est exigé qu'il fournisse plusieurs informations pour remplir les processus d'identification et d'authentification, notamment un nom d'utilisateur et un mot de passe qui représentent son identité au sein du système. Le service informera alors l'utilisateur des méthodes de vérification supplémentaires (le cas échéant) nécessaires pour finaliser son compte.

Ces méthodes supplémentaires se composent généralement de différents facteurs :

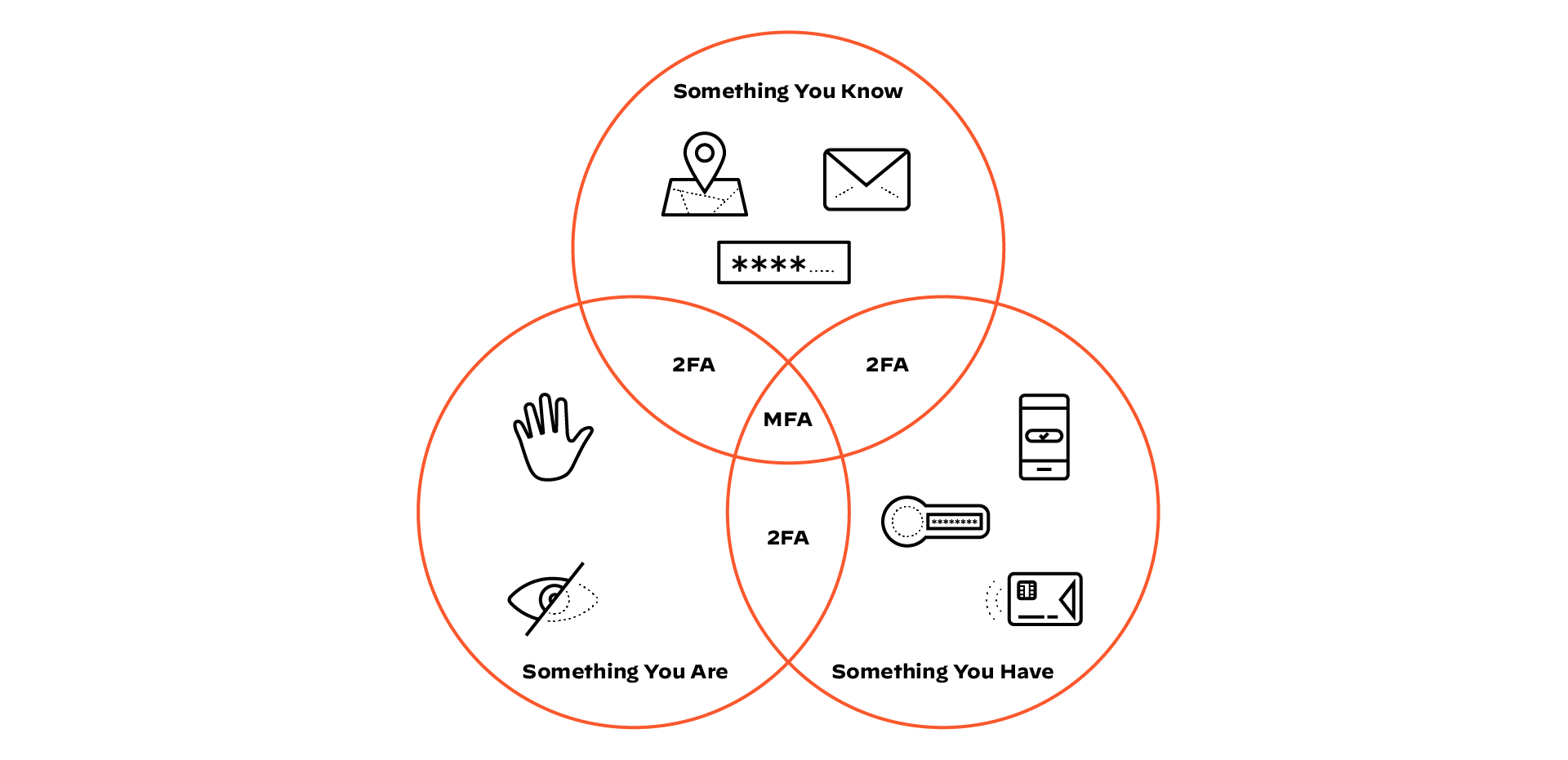

- Quelque chose que vous connaissez (par exemple, un mot de passe, un numéro d'identification personnel ou PIN et/ou des questions de sécurité).

- Quelque chose que vous possédez (par exemple, un appareil mobile, un compte de messagerie, une clé de sécurité physique ou une carte bancaire), et/ou

- Quelque chose que vous êtes (par exemple, une identification biométrique comme les empreintes digitales ou la reconnaissance faciale)

Lorsqu'une personne se connectera ultérieurement à ce service, le système lui demandera les informations qu'elle a fournies lors de son inscription. Ils n'auront accès au système que lorsqu'ils auront été correctement vérifiés par les méthodes nécessaires. La question de savoir si ce processus s'arrête aux informations d'identification ou s'il exige plusieurs formes d'authentification dépend du service.

Types d'authentification

Si l'AMF est le terme général désignant l'exigence de plusieurs facteurs de vérification, il existe des termes spécifiques qui sont utilisés pour décrire des technologies ou des scénarios d'authentification uniques, notamment les suivants :

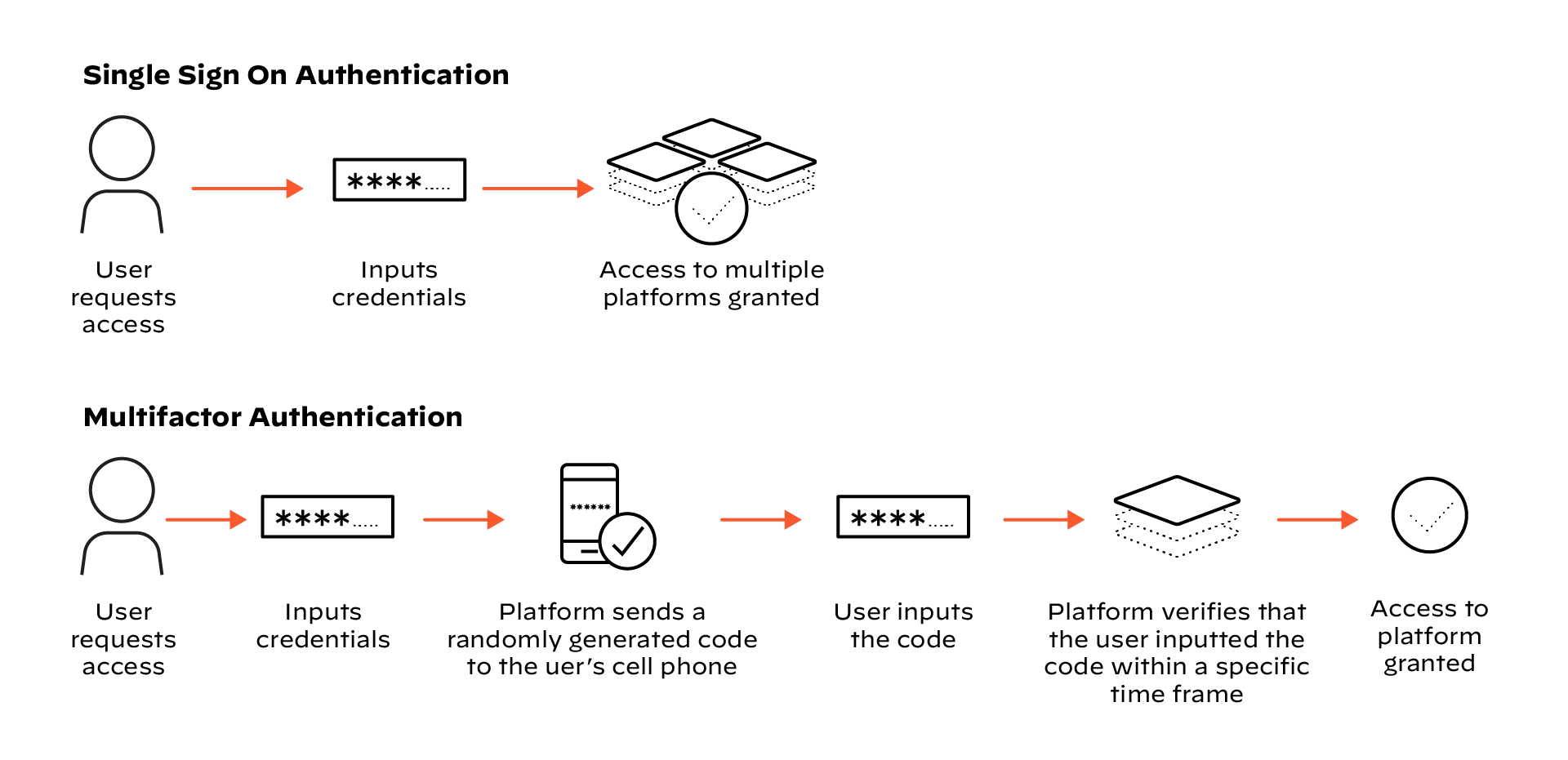

- L'authentification unique (SSO) : Souvent utilisé avec les systèmes de gestion des identités, le SSO permet à un utilisateur de se connecter à plusieurs plateformes ou services avec un seul jeu d'identifiants.

- Authentification à deux facteurs (2FA) : Exige exactement deux formes d'authentification pour qu'un utilisateur puisse accéder à un système.

- Authentification en bande : Un service ou une plateforme contient un canal d'authentification permettant aux utilisateurs de se connecter directement.

- Authentification hors bande : Une entreprise utilise un canal de communication différent pour authentifier ses utilisateurs.

- Authentification multifactorielle : L'AMF exige au moins trois formes d'authentification pour qu'un utilisateur puisse accéder à un système.

- L'authentification multifactorielle adaptative (AMFA) : L'authentification basée sur le risque (RBA), AMFA vérifie l'identité de l'utilisateur en analysant des informations telles que le rôle, l'emplacement, l'appareil, etc.

La plateforme ou le service auquel l'utilisateur accède détermine le type d'authentification à utiliser et les méthodes activées.

Méthodes de vérification

Il existe de nombreuses façons pour les utilisateurs de vérifier leur identité, et la liste ne cesse de s'allonger. Les formats les plus courants sont les suivants :

- PIN : Code de quatre à dix chiffres créé lorsque l'utilisateur s'inscrit au service ou à la plateforme.

- Questions de sécurité : Les utilisateurs choisiront et répondront à ces questions lorsqu'ils créeront leur compte, puis répondront à une ou plusieurs questions lorsqu'ils se connecteront.

- Vérifiez les informations personnelles : Saisir à nouveau ou vérifier le numéro de téléphone mobile, l'adresse électronique ou l'adresse physique associés au compte.

- Cartes à puce : Une carte avec un circuit intégré intégré, comme une carte de débit/crédit.

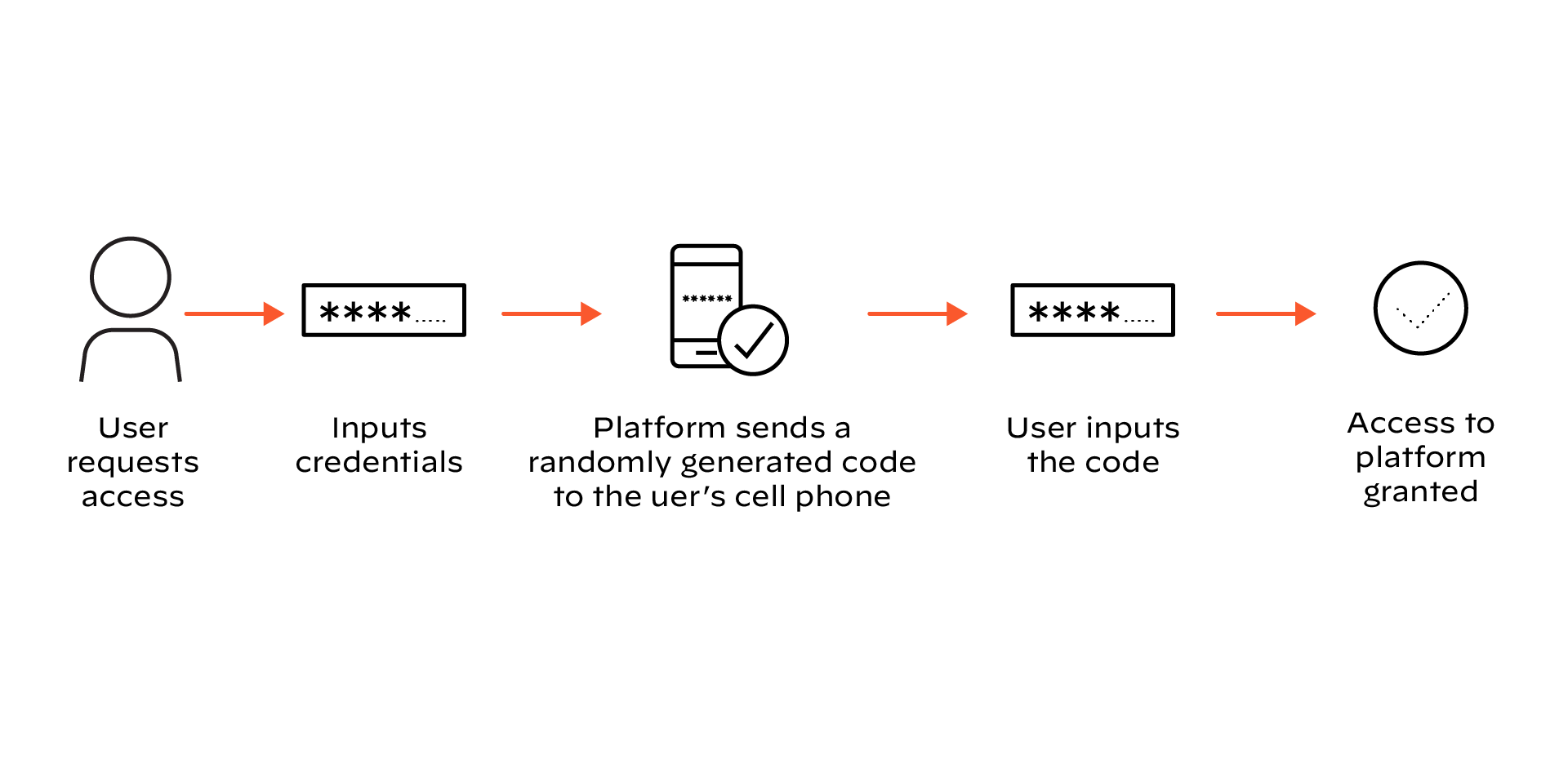

- Basé sur des jetons : L'utilisateur doit soumettre un code aléatoire qui est généré lorsqu'il entre ses données d'identification. Ce code peut être envoyé sur son appareil mobile ou par courriel ou généré sur une appli d'authentification que l'utilisateur télécharge ou même sur un appareil physique qui lui est envoyé.

- Biométrie : Des méthodes telles que la numérisation des empreintes digitales, la reconnaissance faciale et d'autres encore peuvent aider les utilisateurs à vérifier leur identité.

De nombreuses personnes peuvent identifier l'utilisation de ces méthodes dans leur vie quotidienne, qu'elles soient ou non concernées par la cybersécurité. L'AMF devient une partie plus commune - et plus intégrante - de la société, et ce de différentes manières.

Exemples d'authentification

L'authentification multifactorielle est devenue très courante ; les utilisateurs de tous types de plateformes et de secteurs d'activité utilisent l'AFM sans même le savoir !

De nombreux services utilisent la fonction 2FA lorsqu'une personne se connecte à leur plateforme en ligne. Une fois que l'utilisateur a fourni ses identifiants de connexion, la plateforme génère de manière aléatoire un code qui lui est envoyé par le biais d'un téléphone ou d'une adresse électronique identifiés lors de l'inscription initiale de l'utilisateur. L'utilisateur saisit ensuite ce code dans la plateforme pour un accès sécurisé.

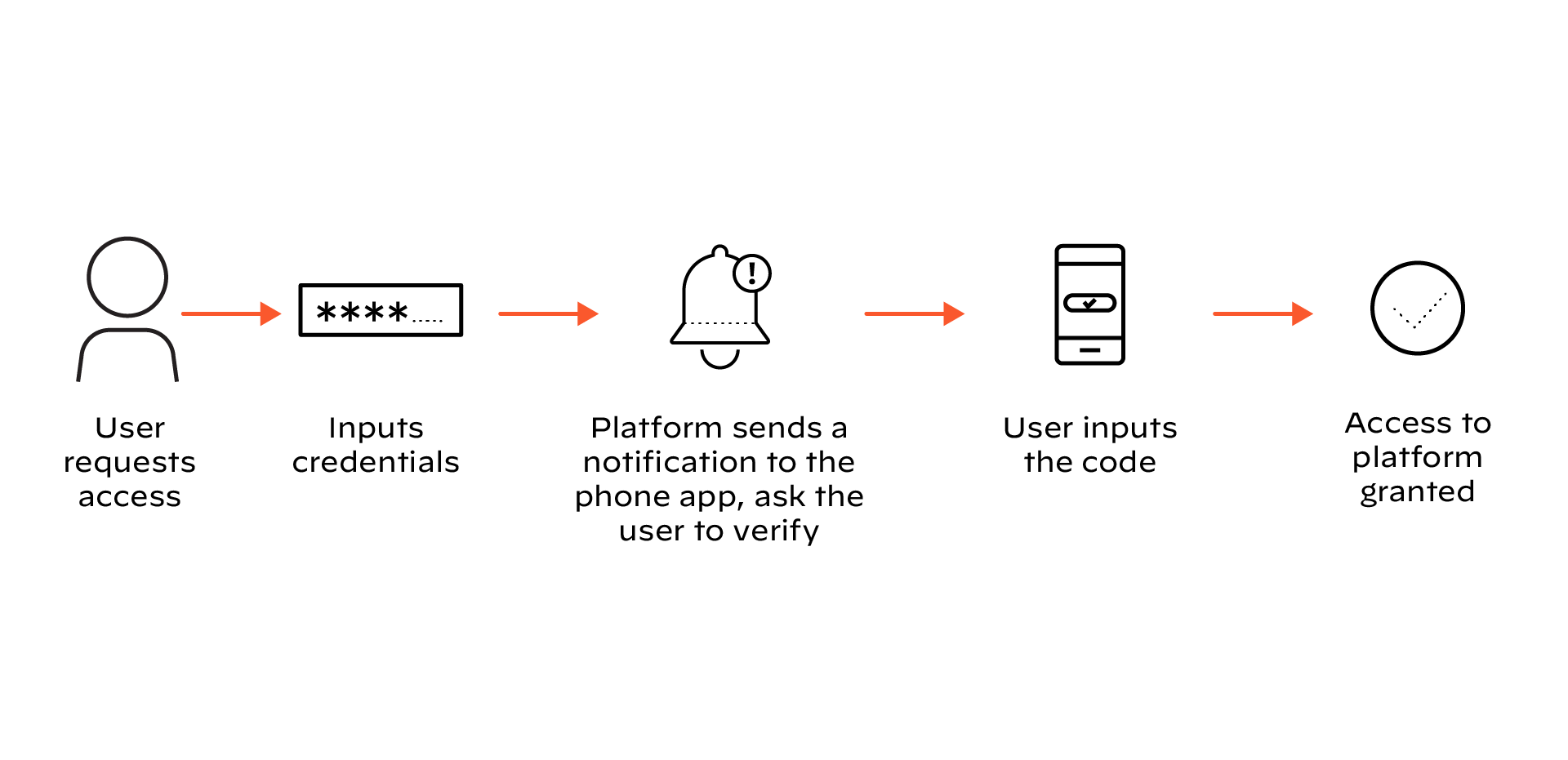

Un autre exemple d'authentification provient des entreprises de gestion de l'identité et de l'accès (IAM) qui fournissent des méthodes d'authentification B2B. Les utilisateurs devront créer un compte auprès de la société tierce et télécharger une application compagnon sur leurs appareils mobiles. Lors de la connexion au système, la plateforme envoie une notification à l'application et demande à l'utilisateur de vérifier qu'il est bien en train de se connecter. Cet exemple d'authentification hors bande est très courant dans le paysage professionnel actuel.

L'une des meilleures méthodes de protection au quotidien est l'authentification multifactorielle, mais cela ne veut pas dire qu'elle est impénétrable.

L'AFM peut-elle être piratée ou contournée ?

Bien que l'AMF réduise considérablement la probabilité d'une attaque réussie, elle peut toujours être contournée de différentes manières. Cela est possible grâce au hameçonnage, aux logiciels malveillants et aux attaques de type "meddler-in-the-middle". Parfois, il s'agit même d'une erreur de l'utilisateur - il arrive que des utilisateurs autorisent des demandes d'authentification même s'ils n'en connaissent pas l'origine. Ils supposeront simplement que la demande provient d'un processus d'arrière-plan ou qu'ils ont oublié qu'ils avaient demandé l'accès.

Même si l'AMF n'est pas un plan de défense concret en soi, elle doit absolument être mise en œuvre dans un système. Pour une protection supplémentaire, les SOC peuvent se tourner vers des solutions de protection des endpoints comme Cortex XDR ou des solutions SOAR comme Cortex XSOAR afin d'identifier les brèches potentielles et d'automatiser les réponses.