- 1. Pourquoi la sécurité du cloud est-elle importante ?

- 2. Éléments essentiels d'une stratégie de sécurité du cloud

- 3. Les trois piliers de la sécurité du cloud

- 4. Comment fonctionne la sécurité du cloud ?

- 5. Le modèle de la responsabilité partagée

- 6. Principaux risques et défis liés à la sécurité du cloud

- 7. Outils de sécurité pour le cloud

- 8. Meilleures pratiques en matière de sécurité du cloud

- 9. FAQ sur la sécurité du cloud

- Pourquoi la sécurité du cloud est-elle importante ?

- Éléments essentiels d'une stratégie de sécurité du cloud

- Les trois piliers de la sécurité du cloud

- Comment fonctionne la sécurité du cloud ?

- Le modèle de la responsabilité partagée

- Principaux risques et défis liés à la sécurité du cloud

- Outils de sécurité pour le cloud

- Meilleures pratiques en matière de sécurité du cloud

- FAQ sur la sécurité du cloud

Qu'est-ce que la sécurité du cloud ?

- Pourquoi la sécurité du cloud est-elle importante ?

- Éléments essentiels d'une stratégie de sécurité du cloud

- Les trois piliers de la sécurité du cloud

- Comment fonctionne la sécurité du cloud ?

- Le modèle de la responsabilité partagée

- Principaux risques et défis liés à la sécurité du cloud

- Outils de sécurité pour le cloud

- Meilleures pratiques en matière de sécurité du cloud

- FAQ sur la sécurité du cloud

La sécurité du cloud computing, ou sécurité de l'informatique en nuage, consiste à préserver les mesures, les technologies, les processus et les politiques conçus pour protéger les systèmes, les données et l'infrastructure de l'informatique en nuage contre les cybermenaces. Il garantit que vos données stockées et traitées dans le cloud restent confidentielles, intégrales et disponibles, mettant les utilisateurs et les organisations à l'abri des accès non autorisés, des violations et des pertes de données.

Alors que la cybersécurité englobe un large éventail de mesures de protection des systèmes d'information, la sécurité du cloud se concentre sur la défense des actifs hébergés sur l'infrastructure de fournisseurs de services tiers.

Pourquoi la sécurité du cloud est-elle importante ?

La sécurité du cloud protège les données sensibles, les applications et l'infrastructure hébergées dans le cloud. Alors que les organisations ont de plus en plus recours au cloud computing et à des fournisseurs de services cloud (CSP)tiers, elles sont confrontées à des défis uniques en matière de sécurité, notamment les violations de données, les accès non autorisés et la conformité réglementaire.

- Protection des données : Les environnements cloud stockent souvent des données personnelles, financières et de propriété intellectuelle sensibles. De solides mesures de sécurité dans le cloud protègent ces données contre le vol, la perte et l'accès non autorisé.

- Conformité réglementaire : Les normes de conformité telles que GDPR, HIPAAet PCI DSS régissent de nombreux secteurs d'activité. La sécurité du cloud aide les organisations à répondre à ces exigences, en évitant les conséquences juridiques et les pénalités financières.

- Atténuation des cybermenaces : Les environnements cloud sont des cibles fréquentes de cyberattaques, notamment de hameçonnage, de ransomware et d'attaques DDoS. Des solutions efficaces de sécurité du cloud protègent contre ces menaces, assurant ainsi la continuité de l'activité.

- Modèle de responsabilité partagée : Dans le cloud computing, la sécurité est une responsabilité partagée entre le fournisseur de services et le client. Les outils et les pratiques de sécurité du cloud permettent aux organisations de participer à ce partenariat.

- Accès à distance sécurisé : Avec l'essor du travail à distance, les employés accèdent souvent aux systèmes basés sur le cloud à partir de différents lieux et dispositifs. Les VPN (réseaux privés virtuels), l'accès au réseau sans confiance (ZTNA) et les passerelles sécurisées garantissent que l'accès reste sûr sans compromettre les données de l'organisation.

- Maintenir la confiance des clients : Les violations de données ou les défaillances de sécurité peuvent nuire à la réputation d'une entreprise et éroder la confiance des clients. De solides mesures de sécurité dans le cloud permettent de maintenir la confiance et la fidélité des clients.

- Le rapport coût-efficacité : La sécurité proactive du cloud permet d'éviter les violations de données et les temps d'arrêt coûteux, réduisant ainsi les coûts à long terme liés à la récupération des incidents et aux violations de la conformité.

Déterminez la meilleure option pour votre organisation : CSP-Built Security Vs. Third-Party Cloud-Native Security.

Éléments essentiels d'une stratégie de sécurité du cloud

Pour appréhender la sécurité du cloud, vous devez vous concentrer sur les principes fondamentaux d'un plan stratégique de sécurité du cloud, qui implique des stratégies et des technologies pour protéger les données, les applications et l'infrastructure. Les domaines clés sont les suivants :

- Protection des données : Protéger les données au repos, en transit et pendant le traitement grâce au cryptage et aux contrôles d'accès.

- Gestion des identités et des accès (IAM): Veiller à ce que seuls les utilisateurs et appareils autorisés puissent accéder aux ressources du cloud.

- Conformité et gouvernance : Respecter les exigences légales et réglementaires, telles que GDPR, HIPAA ou CCPA.

- Visibilité : Surveiller l'activité du cloud pour identifier les menaces de sécurité potentielles grâce à des outils de journalisation, d'audit et d'analyse.

- Sécurité du réseau : Protéger la communication et la connectivité dans et entre les environnements cloud à l'aide de pare-feu, de systèmes de détection d'intrusion (IDS) et d'autres outils.

- Détection des menaces et Threat Prevention : Identifier et atténuer les vulnérabilités et les risques grâce à des outils automatisés, à l'apprentissage automatique et aux renseignements sur les menaces.

- Réponse aux incidents : Mettre en place des procédures pour traiter efficacement les failles de sécurité ou les cyberattaques.

- Sécurité des applications : Sécuriser les applications hébergées dans le cloud contre les vulnérabilités ou les configurations erronées.

Les trois piliers de la sécurité du cloud

Les trois piliers de la sécurité du cloud - confidentialité, intégrité et disponibilité - constituent un cadre fondamental pour la sécurisation des environnements cloud. Ces principes, souvent appelés la triade de la CIA, constituent l'épine dorsale de la sécurité du cloud et des principes généraux de cybersécurité.

Confidentialité

La confidentialité garantit que seules les personnes et les systèmes autorisés peuvent accéder aux données sensibles. Cela passe par le chiffrement des données, l'utilisation de contrôles d'accès forts comme l'authentification multifactorielle (MFA) et le contrôle d'accès basé sur les rôles (RBAC), et la sécurisation des API tout en appliquant le principe du moindre privilège. En préservant la confidentialité, les organisations peuvent protéger leurs opérations et la confiance des utilisateurs.

Intégrité

L'intégrité garantit que les données et les systèmes restent exacts, fiables et exempts de toute altération. Les organisations vérifient les données à l'aide de techniques telles que le hachage et les sommes de contrôle, mettent en œuvre un contrôle des versions et des sauvegardes pour se protéger contre les modifications, et adoptent des pratiques DevOps (DevSecOps) sécurisées pour garantir la sécurité des applications.

Disponibilité

La disponibilité garantit que les services, les applications et les données du cloud sont accessibles en cas de besoin. Les organisations y parviennent grâce à des mécanismes de redondance et de basculement, à la mise en œuvre d'une protection contre les dénis de service distribués (DDoS) et à la réalisation de mises à jour et de correctifs réguliers des systèmes afin d'atténuer les vulnérabilités susceptibles d'entraîner des temps d'arrêt.

Comment fonctionne la sécurité du cloud ?

La sécurité du cloud fonctionne dans trois environnements principaux : public, privé et hybride.

Cloud public

Le cloud public fournit des services informatiques par l'intermédiaire de l'internet. Un fournisseur tiers possède et exploite l'infrastructure sous-jacente. Les organisations utilisent les services de cloud public pour diverses applications, notamment des solutions basées sur le web et le stockage de données. Ces services sont facturés annuellement ou en fonction de l'utilisation réelle, les coûts étant liés à la consommation de ressources et au trafic de données.

Dans un environnement cloud public, les organisations partagent l'infrastructure avec d'autres utilisateurs, mais gèrent leurs ressources par le biais de comptes individuels. Le cloud public permet de déployer rapidement des applications évolutives accessibles dans le monde entier, ce qui élimine la nécessité d'investissements initiaux importants.

Private Cloud

Un cloud privé est utilisé exclusivement par une seule entreprise ou organisation. Il peut être détenu, géré et exploité par l'entreprise, par un fournisseur de services tiers ou par les deux, et peut être situé sur place ou hors site.

Les clouds privés offrent les mêmes avantages que les clouds publics, comme l'évolutivité élastique et la réduction des coûts, la disponibilité des ressources, le contrôle total, la confidentialité et la conformité réglementaire. Elles sont idéales pour les organisations qui ont des exigences strictes en matière de conformité ou qui exigent un contrôle absolu des données, comme les agences gouvernementales et les institutions financières.

Cloud hybride

Un cloud hybride combine des environnements sur place, privés et publics tout en les gardant orchestrés et distincts. Les données et les applications peuvent passer d'un environnement à l'autre, ce qui offre une plus grande flexibilité. Les clouds hybrides conviennent aux organisations qui étendent leur infrastructure sur place avec des cas d'utilisation spécifiques du cloud.

Par exemple, les clouds publics peuvent répondre à des besoins de haut volume et de moindre sécurité, comme les applications web, tandis que les clouds privés gèrent des opérations sensibles et critiques pour l'entreprise, comme la production de rapports financiers. Leur adaptabilité fait des clouds hybrides une option intéressante pour de nombreuses entreprises.

Le modèle de la responsabilité partagée

The modèle de responsabilité partagée répartit les responsabilités en matière de sécurité entre un CSP et ses clients. Les organisations doivent aligner leur stratégie de sécurité sur ce modèle afin de protéger leurs données, leurs applications et leur statut de conformité tout en tirant parti des avantages du cloud computing. La compréhension du rôle de chaque partie réduit les risques de vulnérabilité.

Responsabilités du CSP

- Sécurité des infrastructures : Sécurisation de l'infrastructure physique, y compris les serveurs, le stockage et le réseau.

- Sécurité des logiciels : Garantir la sécurité des services fondamentaux, y compris les hyperviseurs et les systèmes d'exploitation.

- Conformité : Le maintien des certifications et de la conformité de leur infrastructure pour répondre à des normes telles que SOC, ISO, GDPR ou HIPAA.

Responsabilités du client

- Sécurité des données : Sécuriser les données stockées dans le cloud, notamment par le chiffrement et les contrôles d'accès.

- IAM : Gestion des identités, des rôles et des autorisations des utilisateurs afin de s'assurer que seules les personnes autorisées accèdent aux ressources.

- Sécurité des applications : Protéger les applications, les configurations ou les charges de travail déployées dans le cloud.

- Conformité : Veiller à ce que l'utilisation soit conforme aux exigences réglementaires propres à l'organisation.

Responsabilités liées à la charge de travail

Les responsabilités de la charge de travail varient en fonction du type de service cloud :

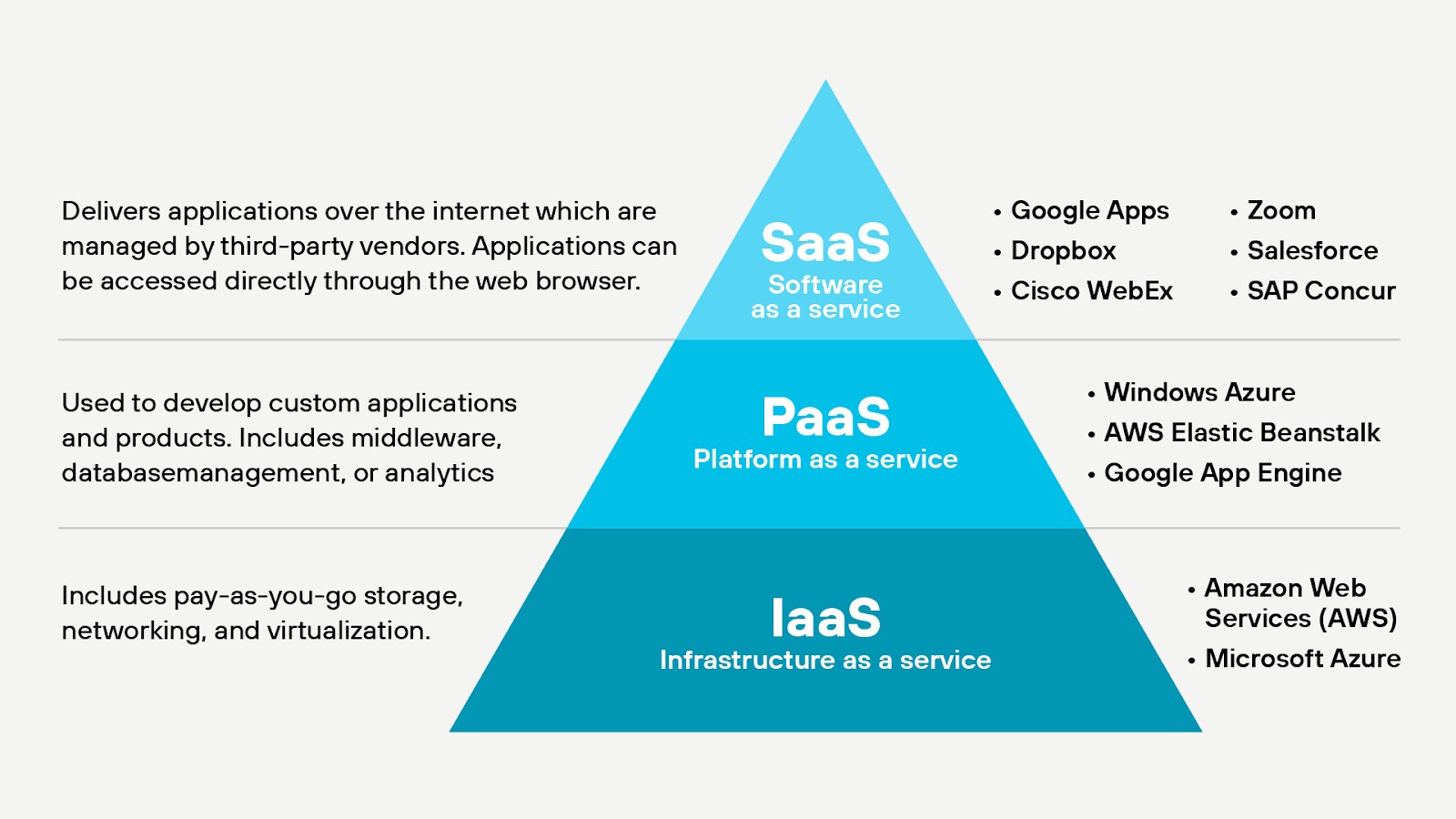

- Infrastructure as a Service (IaaS): Le CSP s'occupe de l'infrastructure physique et de la virtualisation ; le client gère les systèmes d'exploitation, les applications et les données.

- Platform as a Service (PaaS): Le CSP gère la plateforme, y compris l'infrastructure et le temps d'exécution ; le client se concentre sur le développement de l'application, les configurations et les données.

- Software as a Service (SaaS): Le CSP s'occupe de l'infrastructure, des plateformes et des logiciels ; le client est responsable de l'accès des utilisateurs et de la sécurité des données dans le cadre du logiciel.

Principaux risques et défis liés à la sécurité du cloud

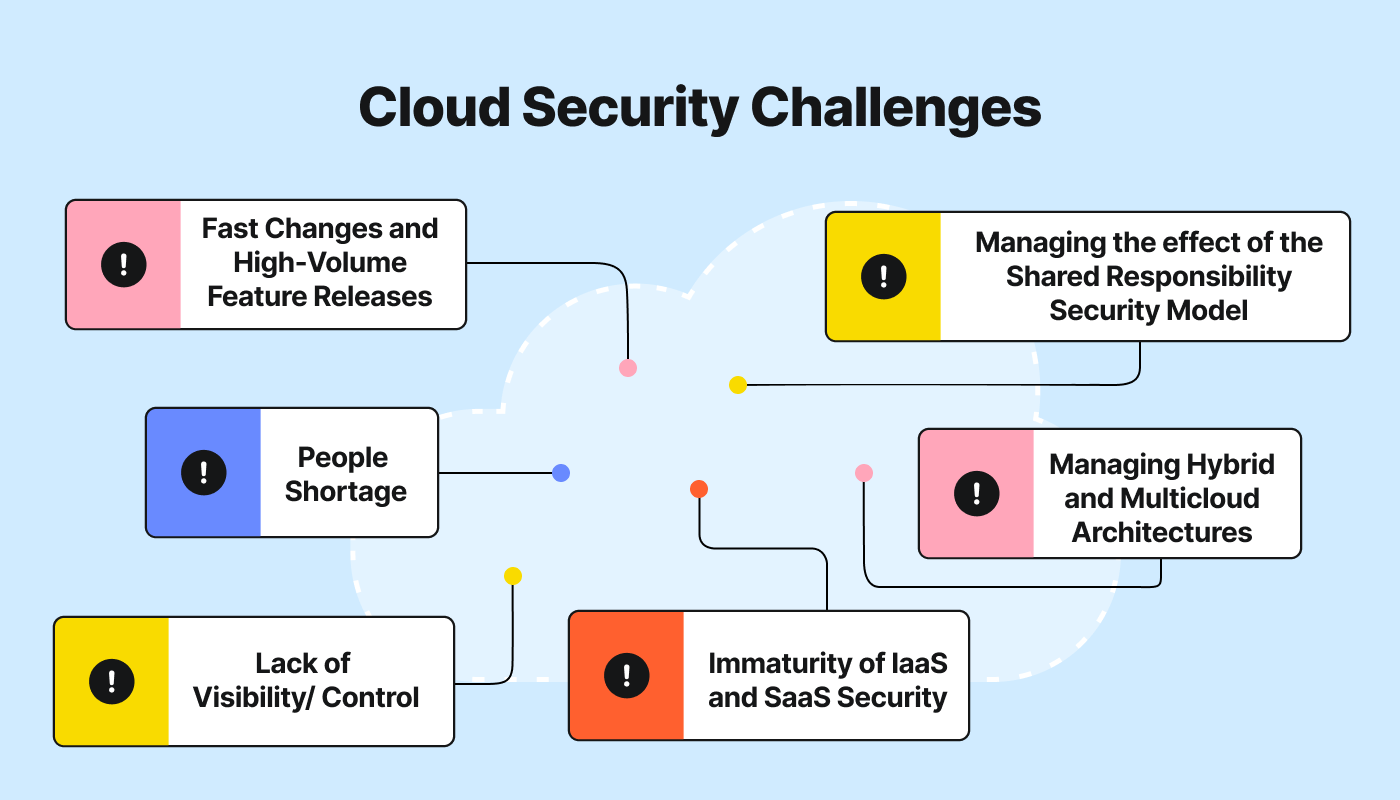

Les organisations sont confrontées à plusieurs défis en matière de sécurité du cloud, qui nécessitent une planification stratégique, des mesures de sécurité proactives et une surveillance assidue. Les principaux défis sont les suivants :

- L'étalement urbain : Les services cloud sont faciles à lancer, mais plus difficiles à gérer et à consolider de manière logique. Les équipes qui évoluent rapidement peuvent se retrouver à créer des machines virtuelles, des bases de données et d'autres éléments similaires au hasard, sans qu'aucune stratégie de gestion centralisée n'ait été mise en place. Par extension, la découverte et la sécurisation systématiques de toutes ces charges de travail deviennent un véritable défi.

- L'informatique fantôme : Dans le même ordre d'idées, des équipes ou des individus peuvent mettre en place une informatique fantôme ou des charges de travail dont ils sont les seuls à connaître l'existence et qui ne sont pas intégrées dans les systèmes centraux de gestion informatique. Ces charges de travail sont également difficiles à détecter et à sécuriser de manière centralisée.

- Dette de sécurité technique : Pour innover rapidement, les équipes peuvent négliger les points faibles de leurs mesures de sécurité de manière à augmenter le temps et les efforts qu'elles doivent consacrer à la recherche et à la correction des vulnérabilités.

- Réponse inadéquate aux incidents : Les environnements cloud nécessitent des stratégies de réponse aux incidents spécialisées, et de nombreuses organisations peuvent ne pas disposer de l'expertise et des outils nécessaires pour répondre efficacement aux incidents de sécurité dans le cloud.

- Risques liés à des tiers : La dépendance à l'égard de fournisseurs et de services tiers peut introduire des vulnérabilités supplémentaires et compliquer le paysage de la sécurité.

- Limites des ressources : Les organisations peuvent manquer de budget, de personnel ou d'expertise pour gérer et sécuriser efficacement leurs environnements cloud, ce qui entraîne des lacunes dans leur posture de sécurité.

- Sécurisation des environnements hybrides et multiclouds : Une sécurité cohérente dans des environnements variés peut s'avérer difficile à mettre en œuvre et nécessiter des ressources importantes.

- Évolution rapide des technologies du cloud : Il est essentiel de suivre le rythme des innovations en matière de services cloud et de sécurité, car les pratiques obsolètes augmentent la vulnérabilité aux menaces.

Apprenez à évaluer les vulnérabilités et les menaces potentielles pour votre infrastructure cloud : Comment évaluer les risques dans le cloud.

Outils de sécurité pour le cloud

Une stratégie solide de sécurité du cloud implique l'adoption d'outils conçus pour sécuriser les environnements cloud. Les outils essentiels doivent fournir :

- Visibilité sur l'activité des applications cloud.

- Analyses détaillées de l'utilisation pour prévenir les risques liés aux données et les violations de la conformité.

- Contrôles de la politique en fonction du contexte pour appliquer les violations et y remédier.

- Renseignements sur les menaces en temps réel pour détecter et prévenir les nouveaux logiciels malveillants.

Types d'outils de sécurité pour le cloud

Les outils de sécurité du cloud protègent les environnements cloud, les applications et les données contre les menaces, les accès non autorisés et les vulnérabilités. Les principaux outils sont les suivants :

- Les courtiers en sécurité d'accès au cloud (CASBs) : Surveillez et gérez l'accès aux applications cloud, appliquez les politiques de sécurité et fournissez une visibilité sur l'utilisation du cloud et la conformité (par exemple, Prisma Access).

- Plateformes de protection des charges de travail dans le cloud (CWPPs) : Sécurisez les charges de travail dans les environnements multicloud, en assurant la protection de l'exécution et la gestion des vulnérabilités (par exemple, Prisma Cloud).

- Outils IAM : Garantir uniquement l'accès autorisé aux ressources du cloud, en prenant en charge le SSO, le MFA et le RBAC (par exemple, la gestion des habilitations de l'infrastructure du cloud de Prisma Cloud).

- Outils de chiffrement dans le cloud : Cryptez les données au repos, en transit ou en cours de traitement à l'aide de services de gestion des clés.

- Outils de gestion de la posture de sécurité dans le cloud (CSPM) : Surveillez constamment les environnements cloud pour détecter les configurations erronées et les risques de conformité, en proposant une remédiation automatisée (par exemple, Prisma Cloud).

- Web Application Firewalls (WAFs) : Protégez les applications web hébergées dans le cloud contre les menaces telles que les injections SQL et les attaques DDoS (par exemple, la sécurité des applications web et des API de Prisma Cloud).

- Protection des terminaux Outils : Sécuriser les terminaux accédant aux ressources du cloud, détecter et répondre aux logiciels malveillants et autres menaces (par exemple, Cortex XDR).

- Outils de prévention de la perte de données (DLP) : Empêcher le partage ou le transfert non autorisé de données sensibles (par exemple, DSPMde Prisma Cloud).

- Systèmes de prévention et de détection des intrusions (IDPS) : Détectez les activités suspectes au sein des environnements cloud et réagissez-y.

- Outils de surveillance et d'analyse du cloud : Fournir une visibilité sur les performances et l'utilisation du cloud, ainsi que sur les menaces de sécurité, en permettant la journalisation et l'analyse des incidents (par exemple, Prisma Cloud).

Meilleures pratiques en matière de sécurité du cloud

La protection des données, des applications et des systèmes dans le cloud implique de suivre des pratiques de sécurité concrètes. La vérification des étapes suivantes aide les organisations à garder une longueur d'avance sur les cybermenaces et à garantir le bon déroulement des activités de l'entreprise, dans le respect des règles :

- Comprendre le partage des responsabilités.

- Sécurisez le périmètre.

- Surveillez les Configurations erronées.

- Utilisez les pratiques IAM pour mettre en œuvre une gestion rigoureuse des mots de passe, des appareils et des accès.

- Permettre la visibilité de la posture de sécurité.

- Mettez en œuvre des politiques visant à empêcher l'accès non autorisé aux applications et à sécuriser les données.

- Limitez l'accès aux données au personnel nécessaire pour éviter les fuites.

- Sécurisez vos conteneurs.

- Effectuer régulièrement des audits de sécurité, des analyses de vulnérabilité et appliquer les correctifs de sécurité en temps utile.

- Adoptez une approche de confiance zéro pour mettre à jour vos politiques de sécurité et vos besoins en matière d'accès à distance.

- Sensibilisez et formez le personnel aux tendances actuelles en matière de sécurité du cloud afin d'identifier les comportements suspects.

- Utilisez la gestion des journaux et la surveillance constante.

- Effectuer des tests de pénétration.

- Cryptez les données pour les sécuriser et les rendre accessibles uniquement aux utilisateurs autorisés.

- Répondre aux exigences de conformité.

- Mettre en œuvre un plan de réponse aux incidents de sécurité.

- Sécurisez toutes les applications.

- Maintenir une posture de sécurité des données résiliente.

- Consolidez les solutions de cybersécurité.

- Tirez parti d'une approche de détection et de réponse dans le cloud.

Grâce à ces lignes directrices centrées sur l'humain et à ces points d'attention stratégiques, les organisations peuvent gérer et sécuriser efficacement leurs environnements cloud, en garantissant une protection solide contre l'évolution des cybermenaces et la conformité réglementaire.