-

Qu'est-ce que la détection et la réponse des données (DDR) ?

- Explication de la détection et de la réponse aux données

- Pourquoi le DDR est-il important ?

- Améliorer les solutions de DSPM grâce à la surveillance dynamique

- Un regard plus attentif sur la détection et la réponse aux données (DDR)

- Fonctionnement des solutions DDR

- Quelle est la place de la DDR dans le paysage de la sécurité des données du cloud ?

- L'agenda du RSSI a-t-il besoin d'un outil supplémentaire en matière de cybersécurité ?

- Soutenir l'innovation sans sacrifier la sécurité

- FAQ sur la DSPM et la détection et la réponse aux données

- Qu'est-ce que la protection des données dans le cloud ?

- Qu'est-ce que la classification des données ?

Qu’est-ce que la gestion de la posture de sécurité des données (DSPM) ?

La gestion de la posture de sécurité des données, ou DSPM (Data Security Posture Management) est une approche complète visant à protéger les données sensibles des entreprises contre toutes sortes de menaces : accès non autorisés, divulgation, manipulation, destruction, etc. Le DSPM réunit plusieurs mesures de sécurité telles que le contrôle des accès, la surveillance, la classification, le chiffrement et la prévention des pertes de données (DLP). L’implémentation de ces mesures permet aux entreprises d’établir et de maintenir une posture de sécurité robuste, de respecter les réglementations en matière de protection et de confidentialité, de prévenir les compromissions et de protéger leur réputation.

Le DSPM en bref

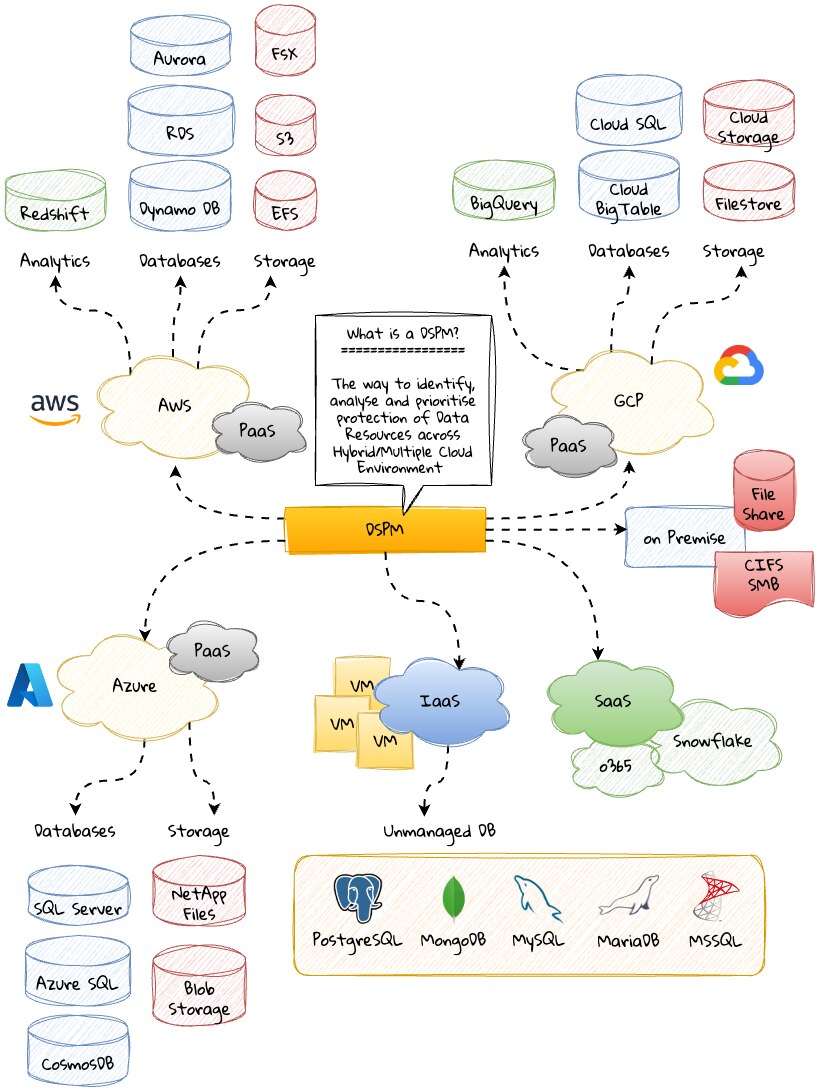

Les pratiques et technologies DSPM répondent aux défis inhérents à la prolifération des données sensibles et leur éparpillement dans différents environnements. Le DSPM constitue une composante clé de la sécurité des donnéesd’entreprise. Elle permet deprotéger les informations stockées dans le cloud en garantissant que les données critiques et réglementées présentent une posture de sécurité adaptée, peu importe leur lieu de stockage ou leur destination.

Cette approche prescriptive et « data-first » protège les données dans le cloud et sur site. Elle priorise la sécurité des données, et non pas uniquement celle des systèmes où elles résident. En ce sens, le DSPM joue un rôle central dans les stratégies de sécurité des données, en particulier dans les environnements cloud-first et cloud-native où les contrôles traditionnels sont insuffisants.

Cette tendance émergente du cloud computing – que Gartner décrit dans son rapport « 2022 Hype Cycle for Data Security » – automatise la détection et la protection des données pour répondre au principal challenge de la gestion, à savoir la visibilité. Les solutions DSPM offrent aux entreprises des informations critiques :

- Où se trouvent leurs données sensibles

- Qui y a accès

- Comment ces données sont utilisées

- Quelle est la posture de sécurité du datastore ou de l’application

Fonctionnement du DSPM

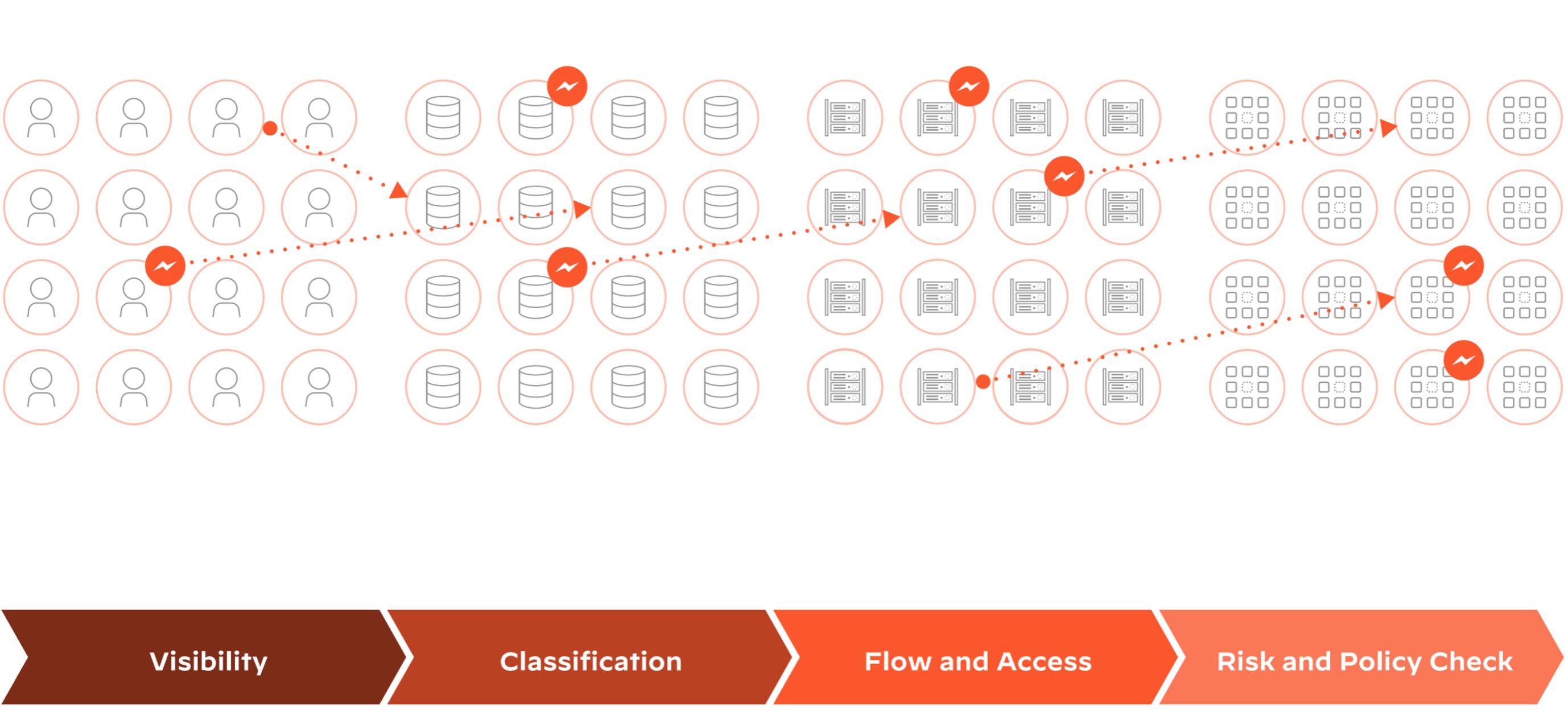

Le DSPM analyse les flux de données pour comprendre leurs mouvements au sein de l’environnement et identifier les risques et les vulnérabilités. Le processus DSPM comprend plusieurs étapes clés :

Découverte des données

Le DSPM commence par localiser et cataloguer les sources de données dans l’ensemble de l’environnement (bases de données, systèmes de fichiers, stockage cloud, applications tierces, etc.) pour aider les entreprises à savoir où se trouvent leurs informations sensibles.

Classification des données

Une fois les sources de données identifiées, le DSPM classe les données en fonction de leur sensibilité et de leur importance (données à caractère personnel, données financières, propriété intellectuelle, etc.). Cette classification permet de prioriser les mesures de protection et de les aligner sur les exigences de conformité réglementaires.

Mappage des flux de données

Le DSPM cartographie les flux de données sensibles entre les différents éléments de l’infrastructure (serveurs, bases de données, applications, etc.). Ce mappage aide les entreprises à visualiser comment les données sont consultées, traitées et transmises, et fournit des éclairages sur les éventuelles lacunes et vulnérabilités.

Évaluation des risques

Grâce à l’analyse des flux de données, le DSPM identifie les éventuels risques et vulnérabilités, par exemple les accès non autorisés, les fuites de données ou l’absence de chiffrement. Les entreprises peuvent alors prioriser leurs stratégies de sécurité et répondre aux menaces les plus critiques à la lumière de ces informations.

Implémentation des contrôles de sécurité

L’évaluation des risques aide aussi les organisations à implémenter les contrôles de sécurité adaptés (chiffrement, contrôle des accès, techniques DLP, etc.) pour assurer la sécurité des données sensibles qui transitent dans l’environnement.

Surveillance et audits

Le DSPM surveille en permanence les flux de données pour détecter les anomalies, les menaces et les violations de politiques. Des audits réguliers permettent de vérifier que les contrôles de sécurité sont efficaces et que l’entreprise respecte les exigences de protection des données.

Réponse à incident et remédiation

Si un incident de sécurité est détecté, le DSPM fournit les informations nécessaires pour identifier rapidement les données concernées, évaluer l’étendue de la compromission et mettre en œuvre des mesures de remédiation pour limiter l’impact de l’événement.

Figure 2 : Découverte des données, classification et gouvernance des accès

Grâce à l’analyse des flux de données, le DSPM permet aux entreprises de cerner parfaitement les déplacements et les interactions des données sensibles au sein de leur infrastructure. Elles peuvent ainsi identifier et éliminer les risques, en protégeant leurs ressources critiques et en préservant leur conformité réglementaire.

L’importance du DSPM

Le DSPM est une pratique de sécurité essentielle, car elle répond activement aux principaux challenges des entreprises à l’ère de la data.

Faire l’impasse sur le DSPM, c’est s’exposer à des menaces susceptibles de mettre les données en péril. Les compromissions peuvent aboutir à la perte d’informations sensibles, de propriété intellectuelle et de secrets industriels. Elles nuisent à la réputation des organisations et entraînent souvent des répercussions sur le long terme. Les entreprises qui omettent cette pratique primordiale peinent à allouer leurs ressources de manière optimale, ce qui les empêche de lutter efficacement contre ce champ des menaces de plus en plus dynamique. La collaboration entre les équipes IT, sécurité et métiers s’effrite. Résultat, leurs objectifs ne sont plus alignés, et les pratiques de sécurité en pâtissent.

En reconnaissant l’importance du DSPM et en l’intégrant à leurs processus, les organisations peuvent créer des stratégies cohésives qui leur permettent de relever leurs défis. Le DSPM joue en effet un rôle vital dans l’élimination des risques de sécurité, ainsi que dans l’amélioration des résultats métiers.

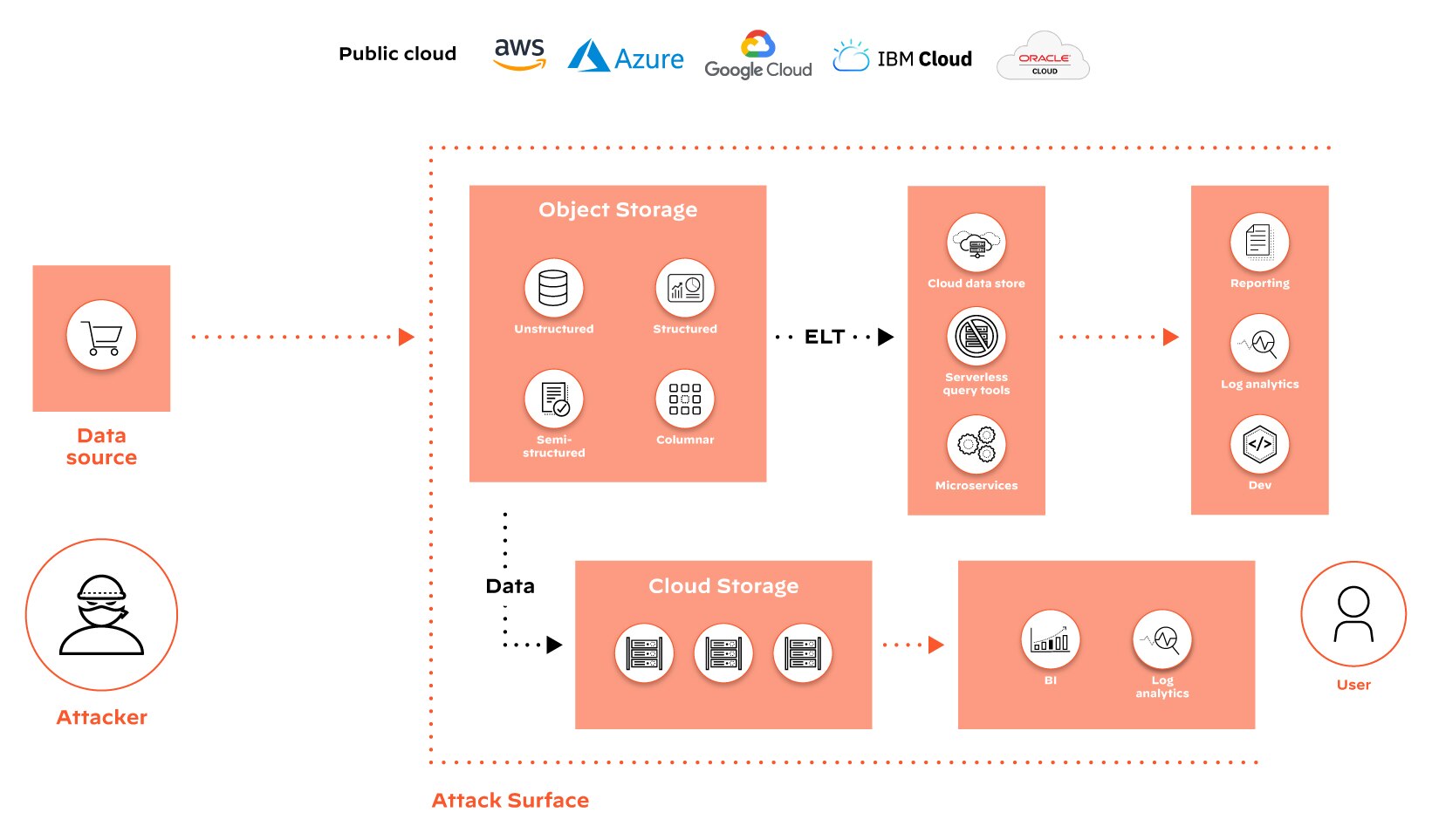

Figure 3 : Impact des architectures multicloud avec données distribuées sur la surface d’attaque

Fonctionnalités DSPM

Selon Gartner : « D’ici 2026, plus de 20 % des entreprises déploieront une solution DSPM pour répondre au besoin urgent de détecter les référentiels de données jusqu’alors inconnus et leurs emplacements géographiques, afin de limiter les risques de sécurité et de confidentialité ».

Découverte de toutes les données

En localisant et en cataloguant les données dans les environnements cloud et les datastores on-prem, les outils DSPM permettent de détecter les données fantômes et aident les entreprises à mieux cerner et gérer leur surface d’attaque.

On appelle « données fantômes » (ou Shadow Data) les informations créées, stockées et traitées en dehors des systèmes IT officiels des entreprises, la plupart du temps à l’insu ou sans le consentement des équipes informatiques. Grâce à cette fonctionnalité de découverte des données, les organisations peuvent identifier et localiser ces sources de données dans l’ensemble de leur infrastructure, y compris au niveau des applications tierces, des services cloud et des appareils personnels non autorisés.

Ce degré de visibilité est crucial pour comprendre la physionomie des données et implémenter des mesures de sécurité efficaces, comme le chiffrement, le contrôle des accès ou encore la prévention des pertes de données (DLP).

Avantages de la classification des données

La classification active des données permet aux entreprises de recentrer leurs efforts sur les ressources les plus critiques, en adoptant une approche ciblée qui garantit que les données sensibles bénéficient du niveau de protection adéquat.

Ce processus aide aussi les organisations à respecter les exigences de protection propres à chaque type de données. En comprenant la criticité de leurs données et les exigences réglementaires auxquelles elles sont soumises, les entreprises peuvent implémenter des mesures de sécurité personnalisées.

Gouvernance des accès

La gouvernance des accès est une fonctionnalité incontournable du DSPM. Elle définit les autorisations d’accès aux données sur la base du principe du moindre privilège. Les utilisateurs ont ainsi accès uniquement aux données dont ils ont besoin pour accomplir leur travail. Le DSPM aide les entreprises à appliquer ce principe en leur fournissant une visibilité sur les contrôles d’accès et en identifiant les privilèges excessifs ou inappropriés.

Détection et correction des vulnérabilités et des erreurs de configuration

Le DSPM offre une approche particulièrement efficace pour détecter les risques. En analysant constamment différentes sources de données (bases de données, systèmes de fichiers, stockage cloud, etc.), les outils DSPM peuvent dépister des vulnérabilités et des erreurs de configuration cachées, susceptibles de donner lieu à des fuites de données sensibles ou des accès non autorisés.

Le DSPM peut détecter les anomalies au niveau des comportements utilisateurs, des schémas d’accès et des mouvements de données, symptomatiques d’une menace interne ou externe. En fournissant des alertes en temps réel et des analyses actionnables, les solutions DSPM aident les entreprises à réagir rapidement aux risques émergents et à prévenir les compromissions de données en amont.

Vidéo 1 : découvrez comment QlikTech assure la sécurité des données clients dans le modèle de partage de responsabilité

Mise en conformité

Toute violation des réglementations de protection des données (RGPD, HIPAA, CCPA, etc.) entraîne des sanctions financières importantes. En renforçant la visibilité sur les données et les contrôles de sécurité, le DSPM aide les entreprises à répondre à ces exigences et à prouver leur conformité avec les standards sectoriels tels que la norme PCI DSS. Les solutions DSPM permettent en effet de détecter les cas de non-conformité et alertent les équipes de sécurité en cas de problème.

Analyse statique des risques

Les outils DSPM utilisent l’analyse statique des risques pour identifier les dangers qui planent sur les données. Les données sont analysées au repos pour détecter les informations sensibles, évaluer le niveau de risque et déterminer si les protections existantes sont suffisantes. Cette identification des risques permet aux entreprises de prioriser leurs efforts de sécurité et de prendre les mesures nécessaires par la suite.

Contrôle des politiques

Le DSPM intègre également des fonctionnalités de contrôle des politiques. Les organisations peuvent définir des politiques de sécurité qui spécifient comment les données doivent être protégées et qui peut y accéder. Le DSPM applique ensuite les contrôles définis (chiffrement, tokenisation, restriction d’accès, etc.) à l’ensemble des datastores de l’entreprise pour garantir une protection des données homogène et réduire le risque d’accès non autorisé.

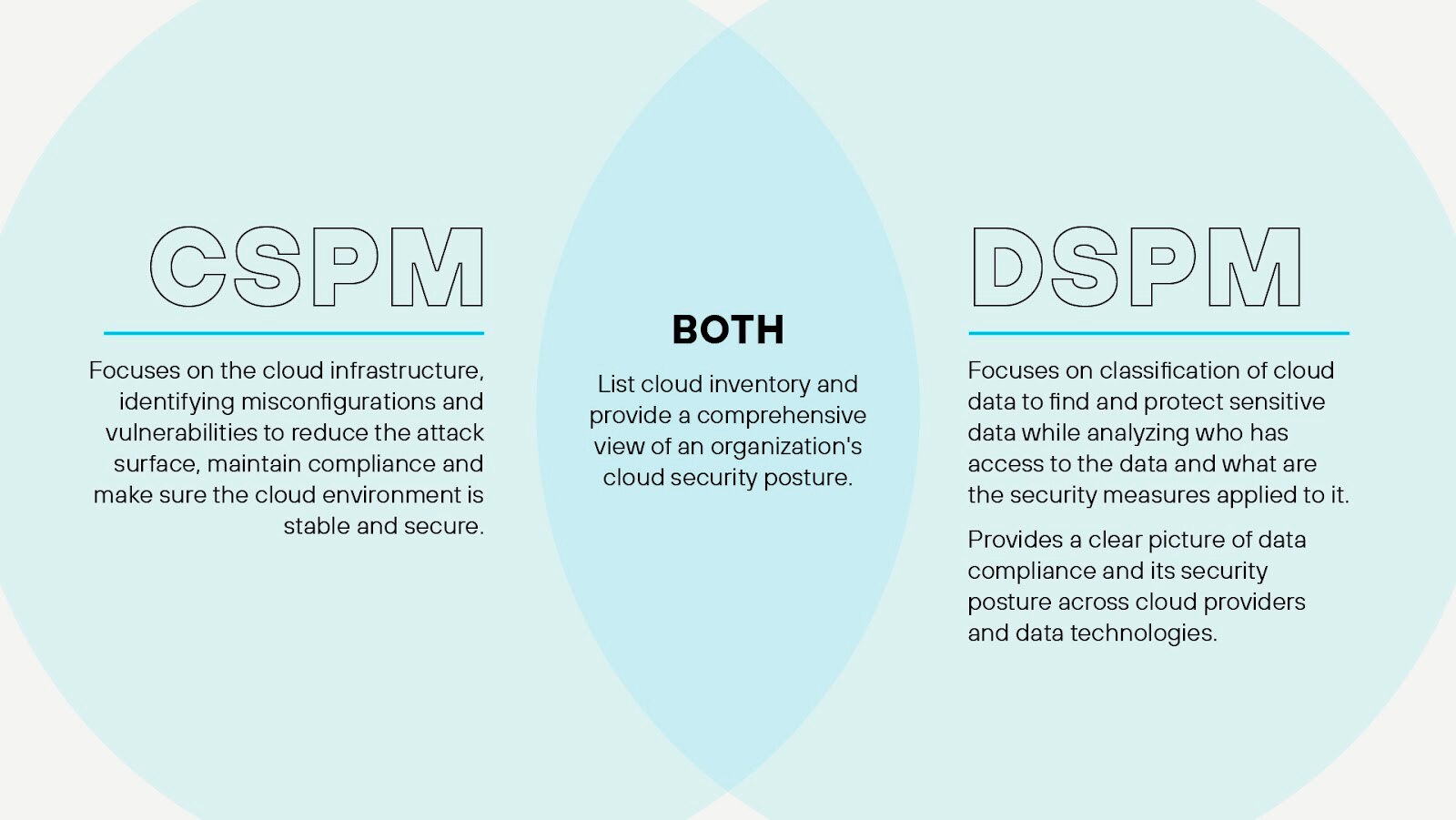

DSPM vs CSPM

Le DSPM et le CSPM (Cloud Posture Security Management, ou gestion de la posture de sécurité du cloud), contribuent tous deux à renforcer la posture de sécurité globale de l’entreprise. Toutefois, ils répondent à des aspects différents de la sécurité de l’information.

Le CSPM surveille, évalue et améliore en continu la posture de sécurité des environnements cloud. Les entreprises utilisent des solutions CSPM pour identifier et corriger les erreurs de configuration, les vulnérabilités et les violations de conformité au sein d’infrastructures basées dans le cloud, comme l’IaaS (Infrastructure-as-a-Service), le PaaS (Platform-as-a-Service) et le SaaS (Software-as-a-Service).

Le CSPM, généralement intégré à une plateforme CNAPP(protection des applications cloud-native), utilise desAPI, l’automatisation et le machine learning pour recueillir et analyser les données issues de différentes ressources cloud, comme les machines virtuelles, le stockage, les réseaux et les applications. Il compare les configurations et paramètres de sécurité de ces ressources aux benchmarks sectoriels, aux bonnes pratiques et aux exigences réglementaires (CIS, NIST, RGPD, HIPAA, etc.). En identifiant les écarts par rapport à cette base de référence, le CSPM aide les entreprises à prioriser et à éliminer rapidement les risques de sécurité.

Le DSPM met quant à lui l’accent sur les données : là où le CSPM protège l’environnement cloud, le DSPM protège les données présentes dans l’environnement. Ses différentes composantes fonctionnent en synergie pour identifier les données sensibles, les classer selon leur niveau de sensibilité, appliquer un chiffrement et des contrôles d’accès appropriés, et surveiller en continu l’absence d’activités non autorisées, y compris l’exfiltration de données. Les solutions DSPM fournissent également des rapports et des audits qui aident les équipes à suivre l’utilisation des données, à prouver la conformité avec les standards réglementaires et à identifier les pistes d’amélioration.

Les deux technologies jouent un rôle essentiel pour garantir la confidentialité, l’intégrité et la disponibilité des ressources critiques de l’entreprise. Combiner CSPM et DSPM aide donc les organisations à renforcer leur posture de sécurité.

Cas d’usage du DSPM

Inventaire des données

Grâce au DSPM, les entreprises peuvent rapidement localiser et cataloguer leurs données, même dans des environnements multicloud complexes. Les outils DSPM peuvent aussi classifier les données en fonction de leur niveau de sensibilité, ce qui permet de prioriser les efforts de sécurité et de garantir la protection adéquate des données critiques.

Évaluation et réduction de la surface d’attaque

En fournissant une visibilité sur l’emplacement et l’accessibilité des données sensibles, les outils DSPM aident à identifier les vecteurs d’attaque potentiels et à prendre les mesures nécessaires pour réduire la surface d’attaque. Cette capacité permet de diminuer le risque de compromission et de protéger la réputation de l’entreprise.

Principe du moindre privilège

Les organisations utilisent le DSPM pour suivre les autorisations d’accès aux données et appliquer le principe du moindre privilège. Les outils DSPM leur offrent une visibilité sur les accès aux données et détectent les droits excessifs ou inappropriés pour aider les équipes à implémenter les contrôles nécessaires.

Simplification de la sécurité des données dans les environnements multicloud

Certaines entreprises qui évoluent dans des environnements multicloud, associant les services de plusieurs fournisseurs cloud comme Google Cloud, AWS et Azure, se heurtent à des challenges liés à la gestion de la sécurité des données multiplateformes. Le DSPM simplifie ces processus en fournissant une vue unifiée sur toutes les données, peu importe où elles résident. De nombreuses organisations utilisent le DSPM pour identifier et classer leurs données multicloud, mais aussi pour appliquer des politiques de sécurité homogènes et obtenir une visibilité en temps réel sur leur posture de sécurité.

Amélioration de la protection des données dans une stratégie cloud-first

Le DSPM permet aux entreprises qui adoptent une stratégie cloud-first de s’assurer que la sécurité des données n’est pas compromise lors de la transition vers le cloud. Les outils DSPM peuvent découvrir et classer les données pendant la migration, et identifier les risques éventuels. Ils peuvent aussi surveiller les données en temps réel et alerter l’équipe de sécurité de tout changement pouvant indiquer un risque de sécurité.

Implémentation d’une approche data-first

Les entreprises qui privilégient une approche data-first peuvent utiliser le DSPM pour renforcer la protection de leurs données sensibles. Cette capacité concerne notamment les structures qui gèrent de grands volumes de données sensibles, par exemple dans le secteur financier ou de la santé. Le DSPM aide aussi ces organisations à assurer et à démontrer leur conformité aux réglementations de protection des données.

Outils et plateformes DSPM

Les plateformes DSPM fournissent un large éventail de fonctionnalités conçues pour protéger les données sensibles.

- Prévention des pertes de données (DLP) – Les fonctionnalités DLP surveillent et contrôlent le mouvement des données au sein de l’entreprise pour éviter les accès non autorisés, les fuites de données et les compromissions.

- Chiffrement – Les solutions DSPM offrent des fonctionnalités de chiffrement et de déchiffrement qui protègent les données sensibles au repos et en transit.

- Gestion des identités et des accès (IAM)– Les fonctionnalités IAM gèrent les identités, l’authentification et les autorisations des utilisateurs. Elles jouent un rôle critique en veillant à ce que seuls les utilisateurs autorisés accèdent aux données et ressources sensibles.

- Masquage et anonymisation des données – le masquage des données protège les données sensibles en les remplaçant par des données fictives ou brouillées, qui suivent la même structure et le même format mais ne peuvent être utilisées pour remonter aux informations d’origine.

- Gestion des informations et événements de sécurité (SIEM) – Les fonctionnalités SIEM collectent, analysent et signalent les événements et incidents de sécurité pour détecter les menaces. Elles réalisent aussi des analyses forensiques et assurent la conformité.

- Classification des données – Les plateformes DSPM aident les entreprises à identifier et à catégoriser les données sensibles, avec à la clé un contrôle et une protection renforcés.

Le choix de la solution DSPM dépend des besoins et des objectifs de l’entreprise. Les organisations cloud-native qui utilisent des applications de microservices distribuées optent généralement pour une solution centralisée via une plateforme CNAPP intégrant des fonctionnalités DSPM. Mais toutes les solutions DSPM ne se valent pas.

Chaque organisation doit choisir une solution DSPM qui s’aligne sur ses besoins et ses obligations réglementaires en matière de sécurité des données.