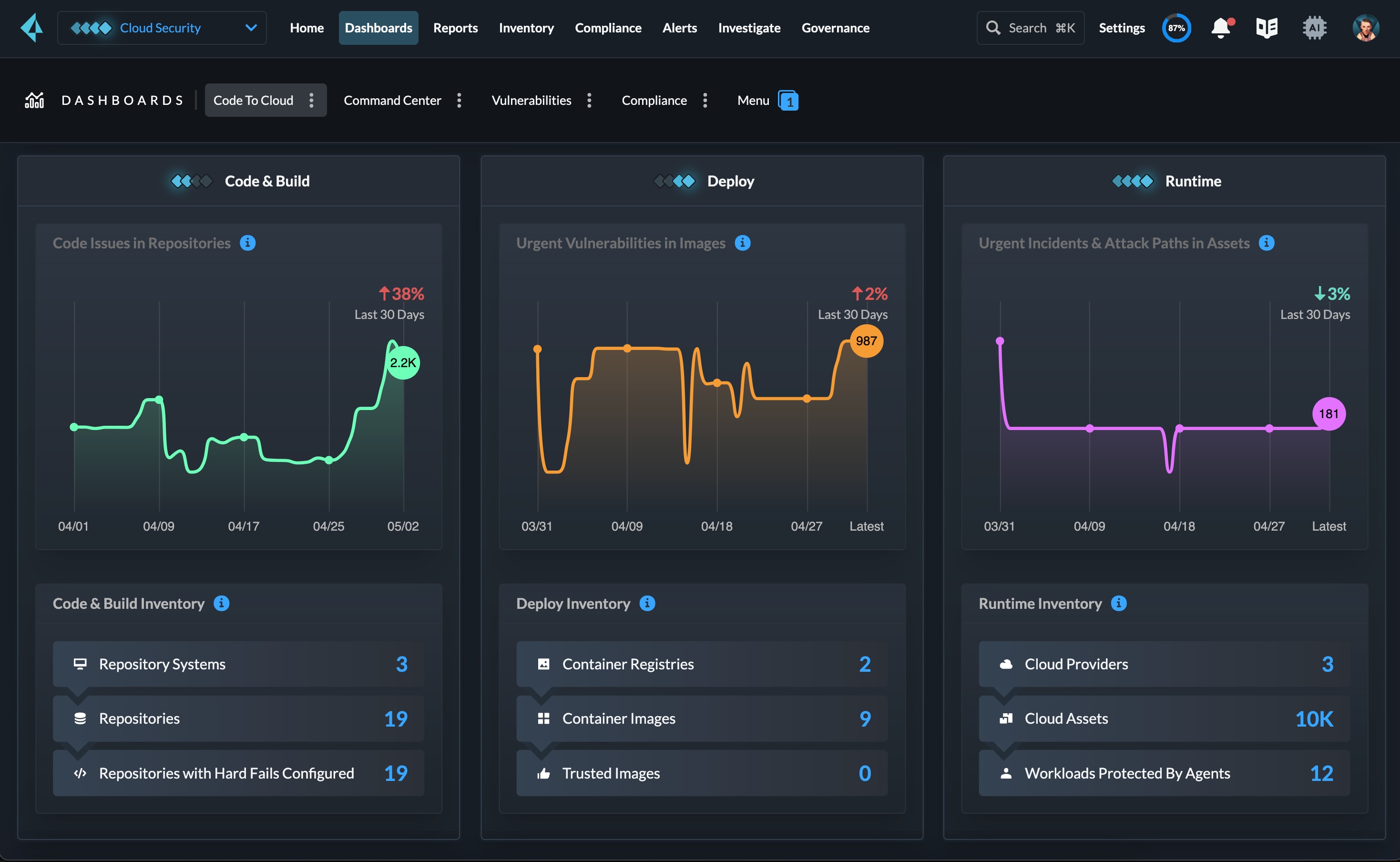

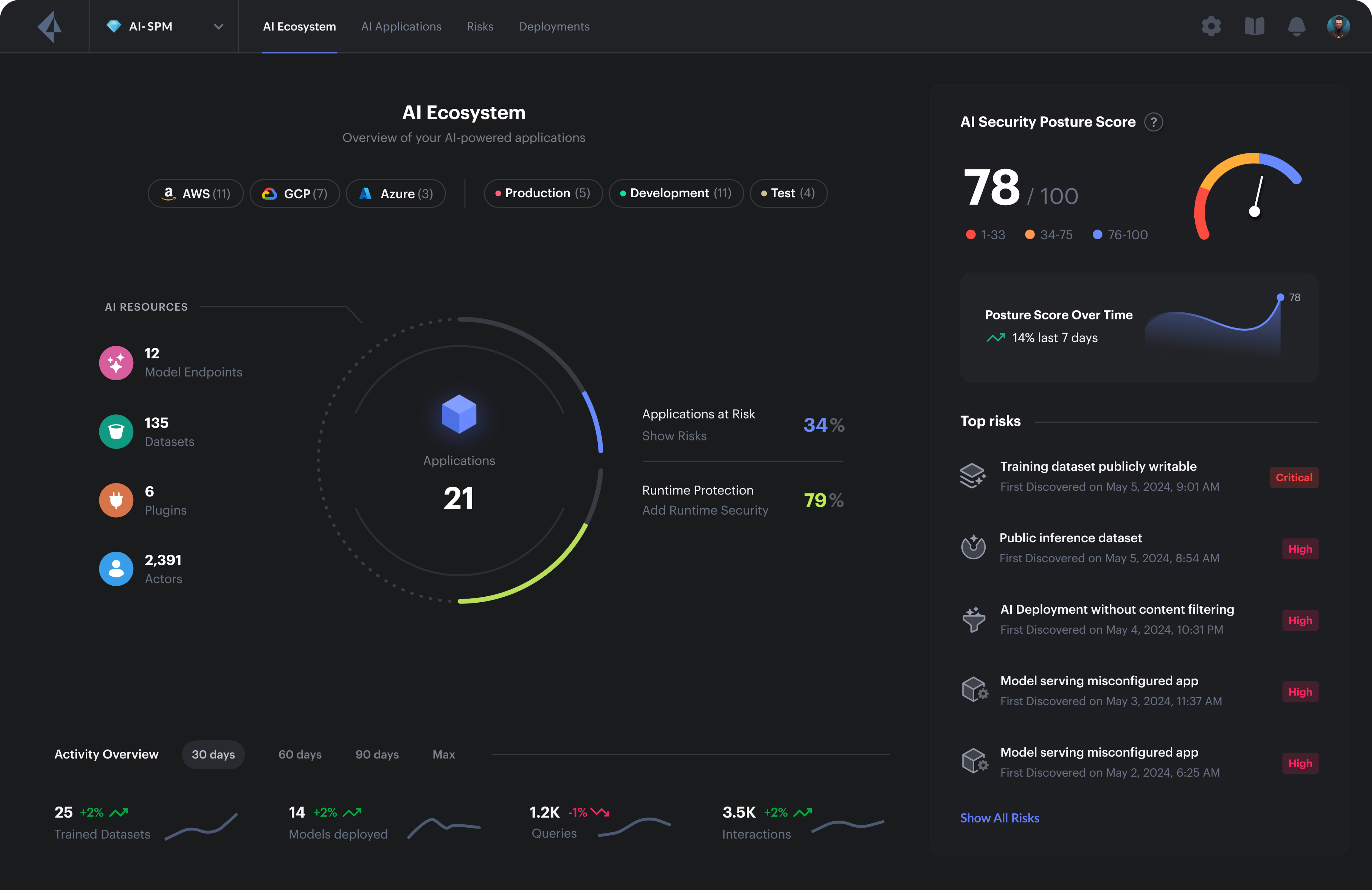

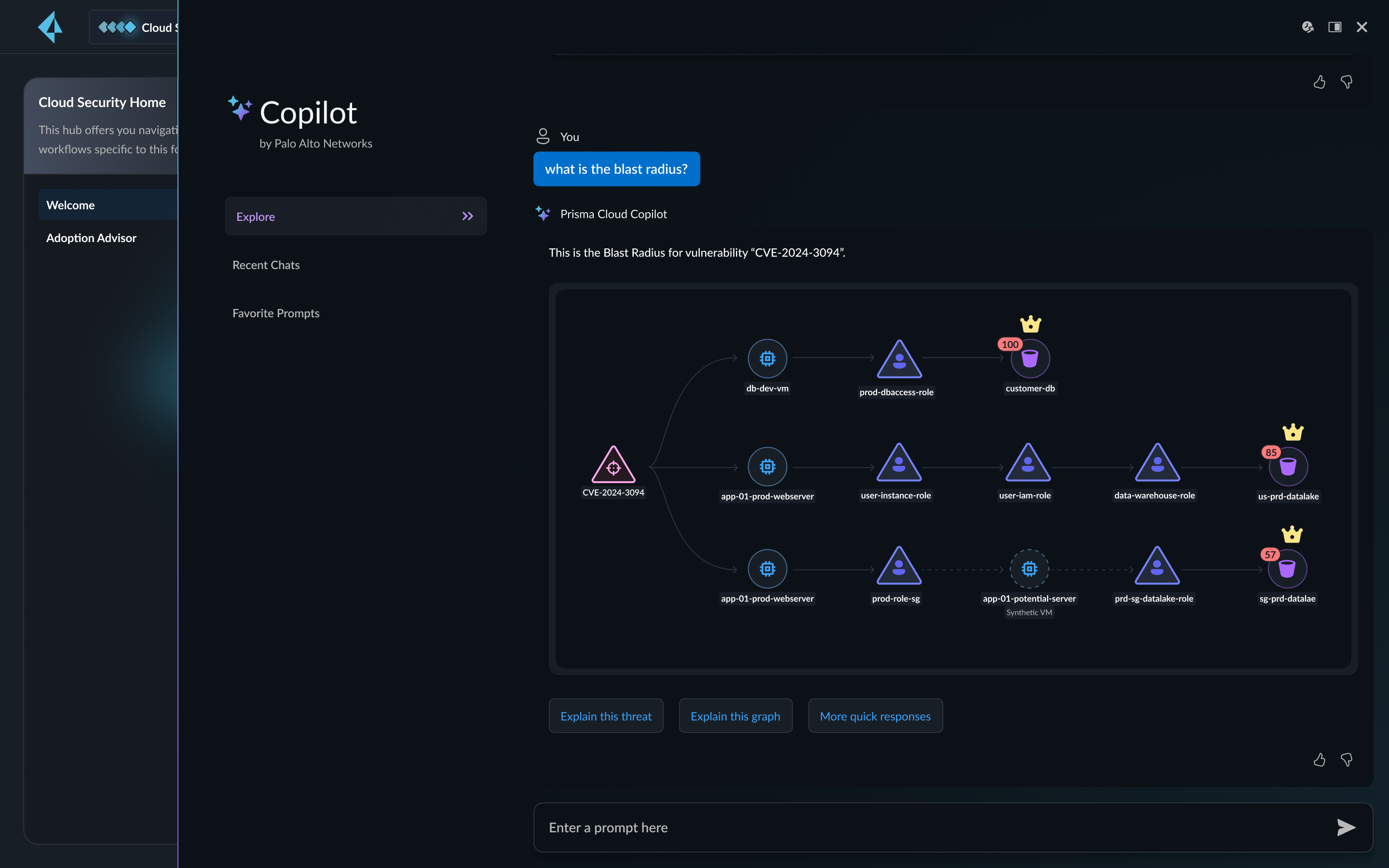

Sécuriser le commerce en ligne de demain avec Prisma Cloud

« L’univers du retail est une course dans laquelle nous devons nous montrer plus agiles que nos concurrents. Nous avions besoin d’une solution intégrée, capable de sécuriser tout type de workload cloud-native tout au long du cycle de développement. »

European multichannel retailer

Sécuriser le commerce en ligne de demain avec Prisma Cloud

« L’univers du retail est une course dans laquelle nous devons nous montrer plus agiles que nos concurrents. Nous avions besoin d’une solution intégrée, capable de sécuriser tout type de workload cloud-native tout au long du cycle de développement. »

European multichannel retailer

35%

d’accélération de la correction des vulnérabilités

90%

de réduction des coûts de gestion

0

Lisez l’étude de cas complète