Un fort soutien communautaire

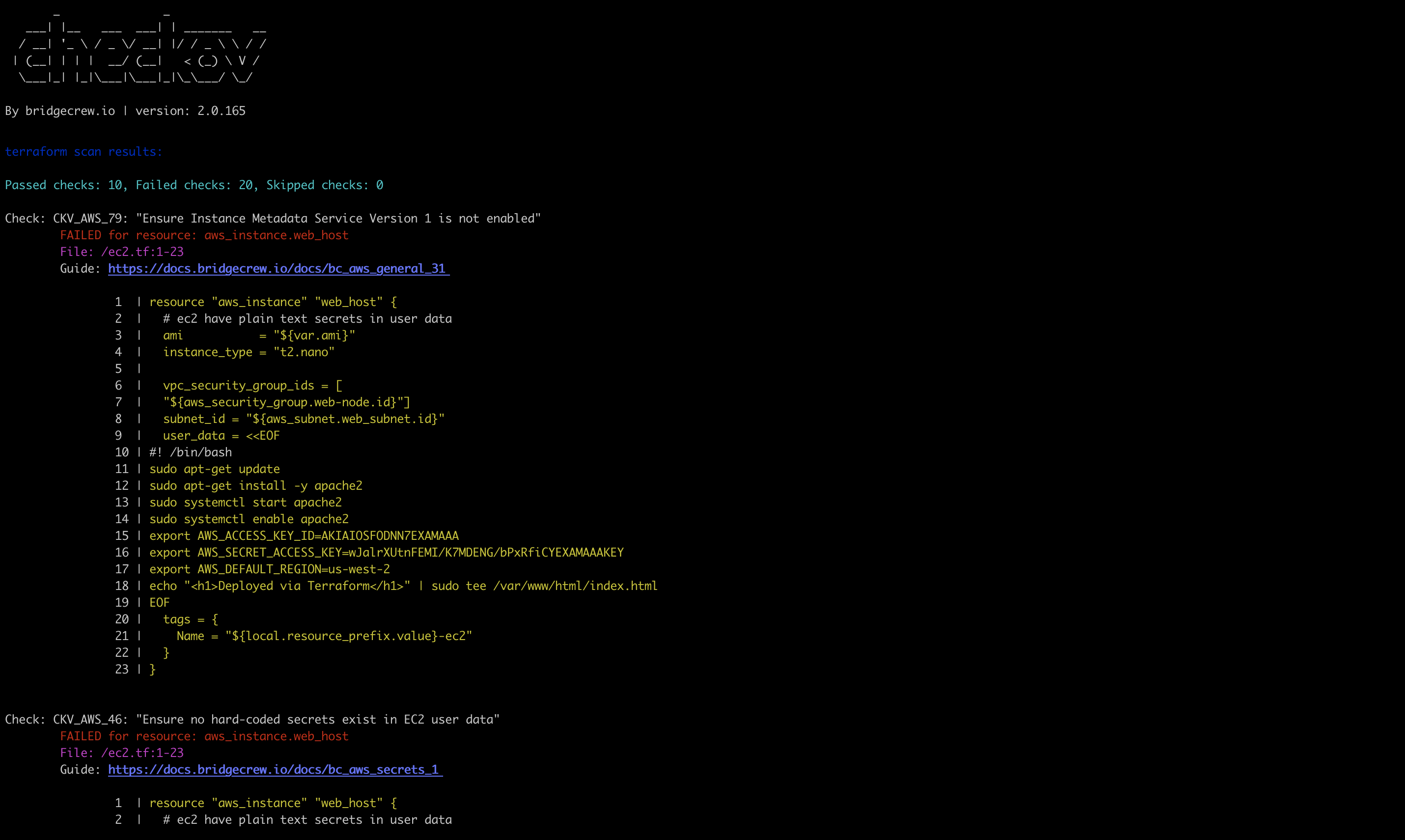

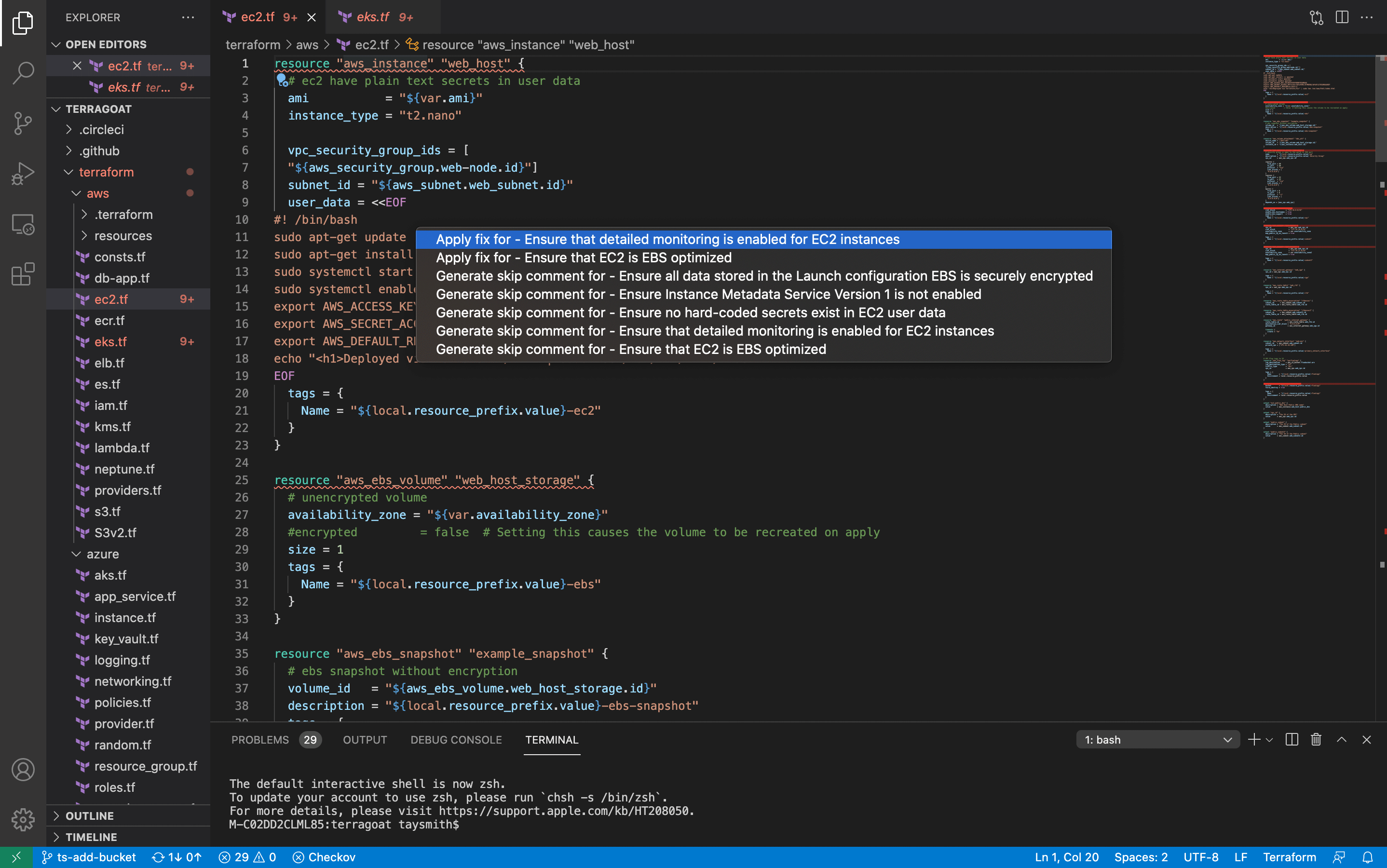

Bridgecrew s’appuie sur le projet open-source Checkov, l’outil de policy-as-code aux deux millions de téléchargements, qui détecte les erreurs de configuration dans les modèles IaC (Terraform, CloudFormation, Kubernetes, Helm, ARM, infrastructures sans serveur, etc.). Les utilisateurs bénéficient de plusieurs centaines de politiques prêtes à l’emploi, auxquelles ils peuvent ajouter leurs propres règles personnalisées. Bridgecrew améliore Checkov par son expérience utilisateur simplifiée et ses fonctionnalités dédiées aux entreprises.

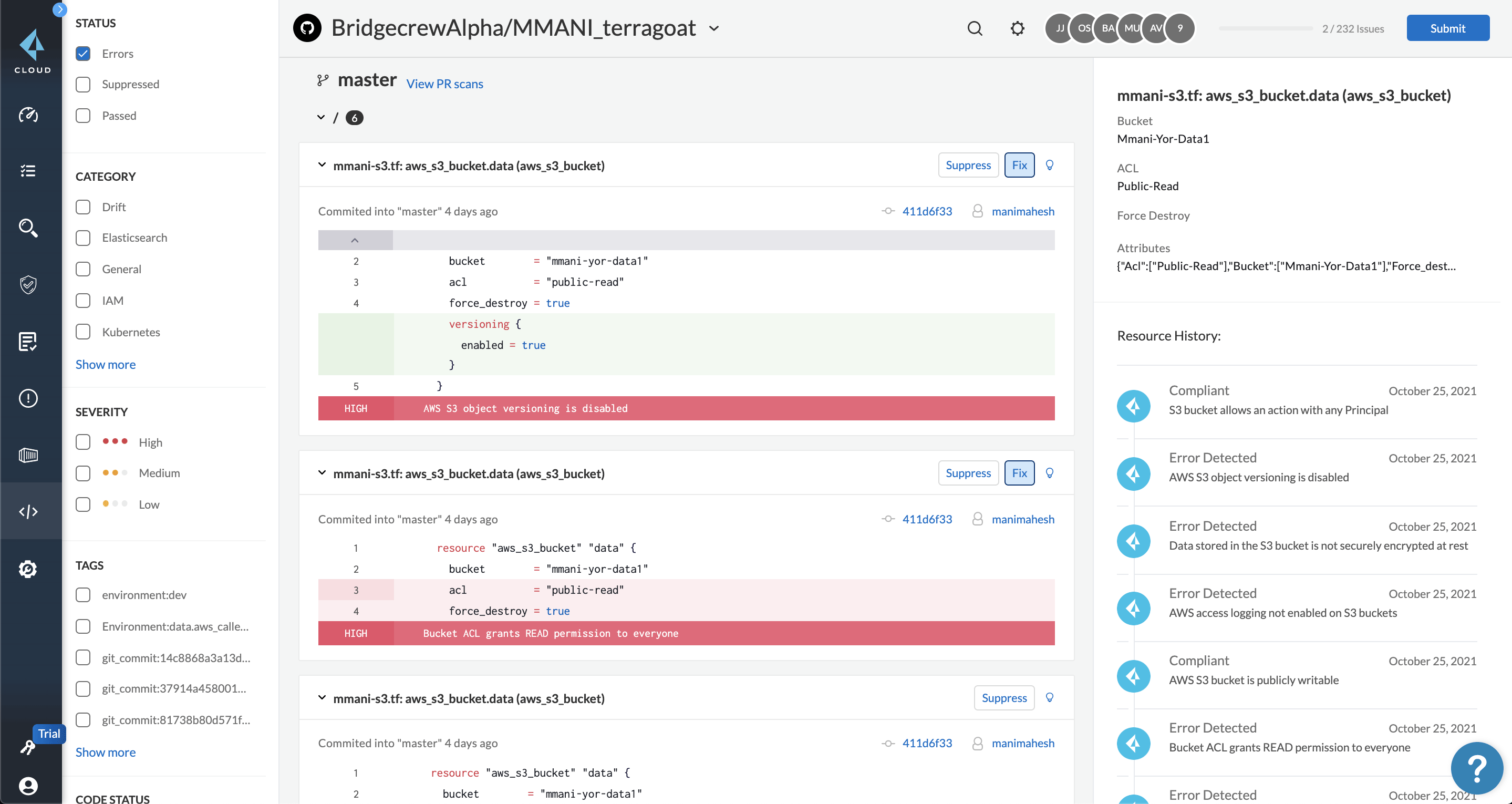

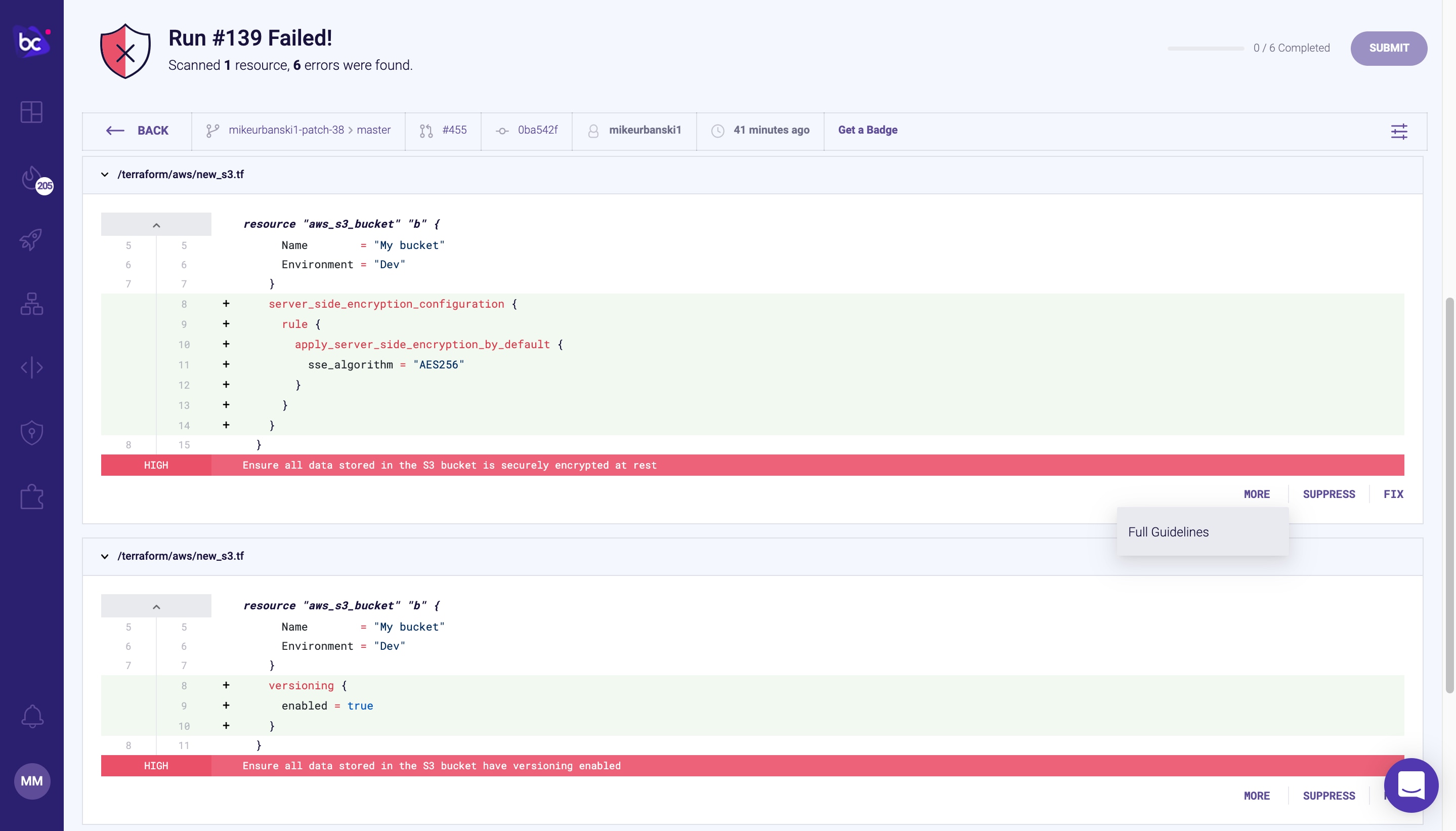

Détection des erreurs de configuration

Checkov compare les modèles IaC à des centaines de politiques prêtes à l’emploi – basées notamment sur les benchmarks du CIS –, ainsi qu’à des contrôles fournis par la communauté.

Politiques appliquées en contexte

Checkov inclut des contrôles basés sur les graphes qui autorisent plusieurs niveaux de relations entre les ressources. Des politiques complexes peuvent ainsi être appliquées, comme par exemple un degré de gravité supérieur pour les ressources en connexion directe à Internet.

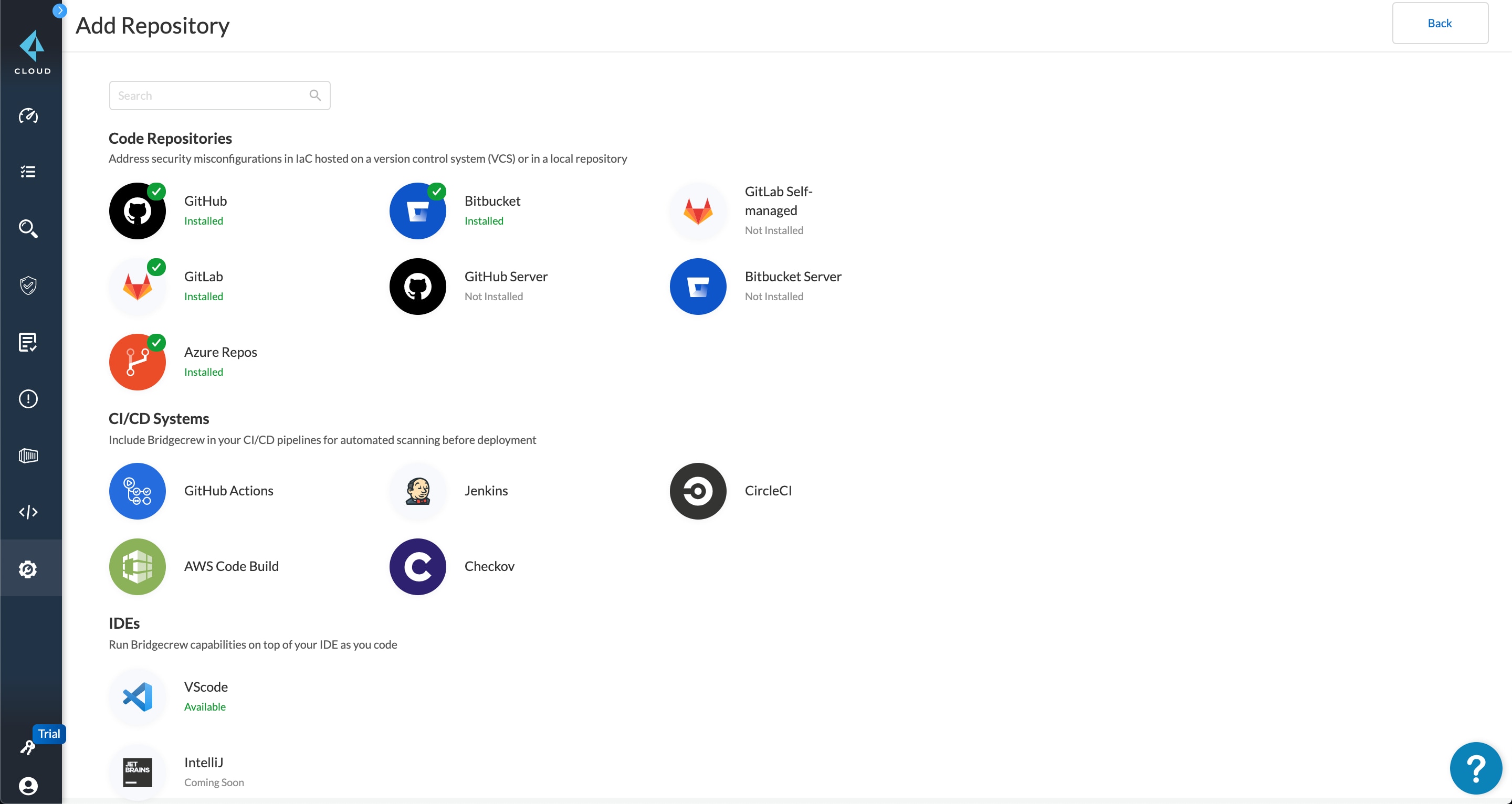

Extension des fonctionnalités et des intégrations

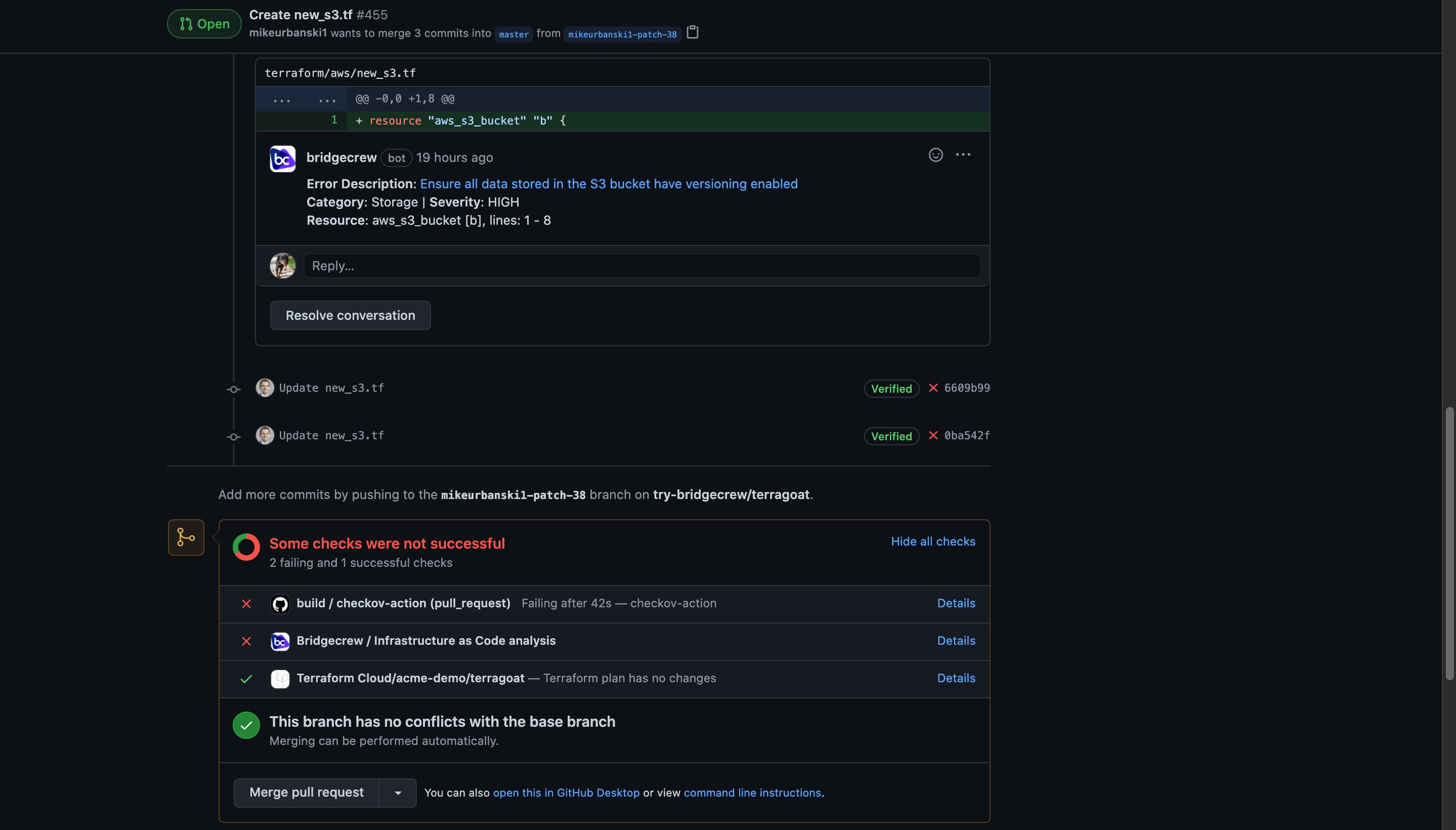

Checkov est extensible par nature, ce qui permet d’y ajouter des politiques et balises personnalisées, ainsi que des CLI dédiées pour les outils d’intégration continue et de DevOps.

Intégration à Bridgecrew

Bridgecrew enrichit les fonctionnalités open-source de Checkov en fournissant un historique des analyses, des intégrations supplémentaires, des corrections automatiques et plus encore.