Accès à distance sécurisé | Protégez les employés à distance contre les cybermenaces

La pandémie a accéléré le passage à un environnement de travail à distance, exigeant des organisations informatiques qu'elles permettent rapidement aux employés de travailler à domicile en toute sécurité. Les entreprises ont constaté plusieurs résultats positifs à la suite de la mise en place d'une main-d'œuvre à distance, cimentant l'employé à distance comme un élément de la réussite de l'entreprise pour l'avenir.

Malheureusement, les réseaux informatiques de la plupart des organisations n'ont pas été conçus pour supporter à long terme une large population d'employés à distance. Les professionnels de l'informatique doivent revoir leurs stratégies de réseau et de sécurité pour s'assurer qu'ils peuvent étendre les capacités d'accès à distance sécurisé à une population d'employés distants nettement plus nombreuse. De plus, le personnel informatique a besoin d'une visibilité, d'une gestion et d'une application cohérentes pour protéger leur main-d'œuvre à distance croissante contre les cybermenaces tout en garantissant une expérience utilisateur optimisée, et ce en plus de l'assistance aux employés à l'intérieur du périmètre de l'entreprise (c'est-à-dire au sein du siège social ou des succursales).

Cet article présente une vue d'ensemble de l'accès à distance sécurisé, des technologies qui le permettent et des avantages dont bénéficient les organisations lorsqu'elles déploient une stratégie d'accès à distance sécurisé réussie.

Qu'est-ce que l'accès à distance sécurisé ?

L'accès à distance sécurisé est l'ensemble des règles, des processus, des logiciels et du matériel qui fournissent un accès sécurisé et une disponibilité des données, y compris des réseaux locaux ou des applications et services hébergés dans le cloud pour les employés, les fournisseurs et les autres partenaires de confiance qui ne sont pas physiquement situés au sein du siège social ou des succursales d'une organisation. L'accès à distance sécurisé permet à ces personnes d'utiliser les mêmes ressources que les employés qui se trouvent physiquement à l'intérieur du périmètre de l'organisation.

Pourquoi l'accès à distance sécurisé est-il important ?

L'accès à distance sécurisé est important pour trois raisons : la sauvegarde et la protection de la propriété intellectuelle, l'augmentation de la productivité des employés et le renforcement de l'avantage concurrentiel d'une organisation. Les organisations peuvent en toute confiance atteindre leurs objectifs actuels et innover pour en atteindre de nouveaux lorsque les employés peuvent travailler en toute sécurité depuis n'importe où.

Le Travail à distance sécurisé

Un travail à distance sécurisé comprend les employés, les fournisseurs et les autres partenaires de confiance qui ne se trouvent pas physiquement au siège ou dans les succursales d'une organisation. Le travail à distance sécurisé exige un accès à distance sécurisé au réseau informatique d'une organisation pour maintenir sa productivité alors qu'il n'est pas physiquement présent sur le site d'une entreprise.

Technologies d'accès à distance sécurisé

Il existe de nombreuses technologies matérielles et logicielles qui fonctionnent ensemble pour fournir un accès à distance sécurisé au personnel à distance d'une organisation. Les technologies choisies par une organisation dépendent de sa taille, de sa culture et du nombre d'employés sur place par rapport à la taille de son personnel à distance. Nous passons ici en revue les technologies d'accès à distance sécurisé couramment utilisées.

Secure Access Service Edge (SASE)

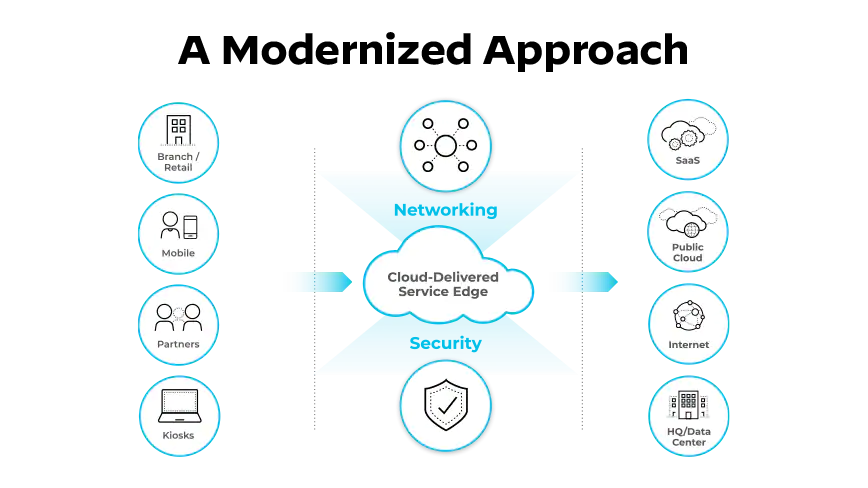

SASE est la convergence des réseaux étendus (WAN) et des network security services-comme CASB, SWG, FWaaS, et Zero Trust Network Access (ZTNA)-en un seul modèle de service cloud-Delivered.

![]()

Le modèle SASE offre aux travailleurs à distance un accès à distance sécurisé aux applications, données et outils de l'entreprise.

Le modèle SASE pour l'accès à distance sécurisé permet aux entreprises de passer d'une approche de sécurité réseau basée sur le périmètre et le matériel à une approche qui fournit un accès à distance sécurisé aux applications, données et outils de l'entreprise pour un travailleur dispersé qui travaille de n'importe où - de son domicile, de sa succursale ou du siège de l'entreprise.

Réseau privé virtuel (RPV)

Le réseau privé virtuel, ou VPN, fournit un accès à distance sécurisé via un tunnel crypté pour connecter l'ordinateur ou le dispositif d'un utilisateur au réseau informatique d'une organisation. Un VPN rend une connexion internet plus sûre et offre à la fois confidentialité et anonymat en ligne.

Les organisations, les gouvernements et les entreprises de toutes tailles utilisent les VPN pour un accès à distance sécurisé aux ressources des centres de données ou aux réseaux locaux d'entreprise (LAN). Les VPN personnels sont également devenus très populaires car ils préservent la confidentialité de la localisation des utilisateurs, cryptent les données en toute sécurité et permettent aux utilisateurs de naviguer sur le web de manière anonyme.

Les VPN peuvent être déployés à l'aide d'un logiciel client sur un terminal ou par l'intermédiaire d'un navigateur web sans client. Dans ce dernier cas, l'utilisateur accède généralement à un portail HTTP/HTTPS qui établit une connexion cryptée SSL/TLS avec un serveur ou une application par l'intermédiaire du fournisseur de services VPN.

Proxy Web

Les proxys web sont une méthode de connexion populaire et sont souvent utilisés en conjonction avec des passerelles web sécurisées (SWG). Les serveurs Proxy mettent fin à la connexion entre l'utilisateur et le réseau, puis envoient une requête à la destination finale au nom de l'utilisateur. Les proxys web peuvent offrir un niveau de confidentialité supplémentaire à l'application ou à l'utilisateur qui se connecte. À l'instar des VPN traditionnels, le trafic des proxy web n'est généralement pas inspecté pour détecter les menaces, ce qui ajoute un risque supplémentaire pour l'application et l'utilisateur. Les proxys web ne fonctionnent que pour les requêtes web et n'assurent pas le cryptage de l'ensemble du trafic de l'appareil.

Accès au réseau sans confiance (ZTNA)

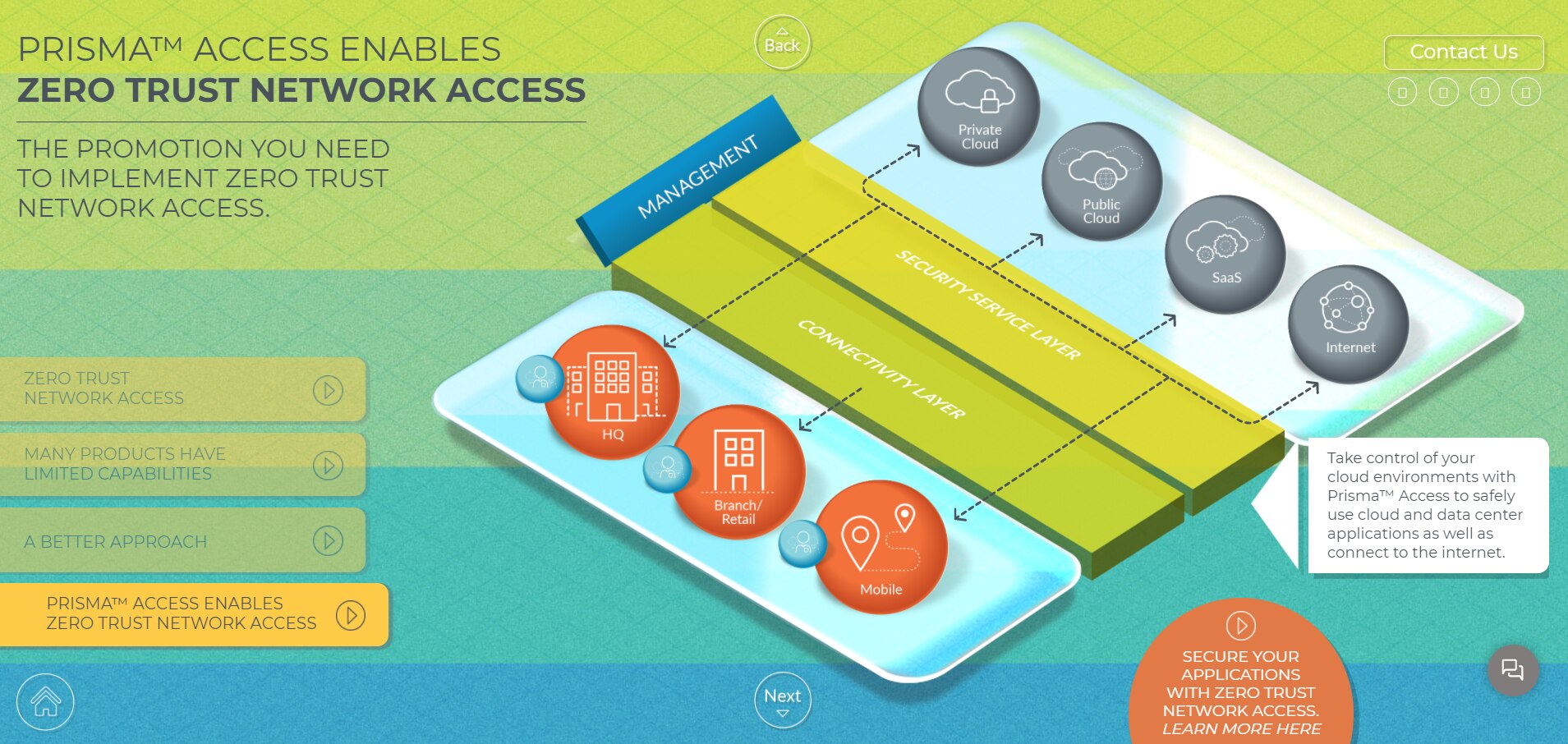

Les technologies Zero Trust Network Access (ZTNA) fournissent un accès à distance sécurisé aux applications et aux services sur la base de politiques de contrôle d'accès définies. Par défaut, l'accès à distance sécurisé via ZTNA refuse l'accès au réseau à tous les utilisateurs. Au lieu de cela, les administrateurs de réseau définissent les autorisations des utilisateurs de manière à ce qu'ils ne puissent accéder qu'aux applications et aux services qui ont été identifiés comme étant nécessaires pour qu'un utilisateur puisse faire son travail. Une fois l'utilisateur authentifié auprès du service ZTNA, ce dernier lui fournit un accès aux applications et aux services par le biais d'un tunnel sécurisé et crypté. Ce tunnel crypté offre un accès à distance sécurisé en masquant les adresses IP qui seraient autrement accessibles au public.

Zero Trust Network Access (ZTNA) avec Prisma AccessAccès à distance

L'accès à distance est une méthode plus ancienne et toujours populaire pour accéder à des ressources, généralement sur un réseau local d'entreprise. Dans ce cas, un utilisateur se connectera à une instance informatique physique ou virtuelle située sur le réseau local. Les exemples les plus courants sont le protocole de bureau à distance (RDP) et le réseau informatique virtuel (VNC).

Bien que l'accès à distance puisse présenter des avantages en termes de commodité, cette méthode n'est généralement pas recommandée car elle introduit des risques de sécurité importants pour le réseau de l'entreprise. Une grande partie des données des organisations étant distribuées dans des applications SaaS tierces, l'accès direct à ces applications constitue une autre alternative. Les équipes de sécurité peuvent mettre en œuvre des web application firewalls (WAFs), data loss prevention (DLP), ou des cloud access security broker (CASB) solutions pour sécuriser les données dans les applications.

Passerelle web sécurisée (SWG)

Une passerelle web sécurisée (SWG) protège les utilisateurs contre les menaces basées sur le web et comprend l'application et la mise en œuvre des politiques d'utilisation acceptable de l'entreprise. Un GTS fournit un accès à distance sécurisé en connectant les utilisateurs à un GTS plutôt que directement à un site web. Le GTS connecte ensuite l'utilisateur au site web souhaité et exécute des fonctions telles que le filtrage des URL, l'inspection des contenus malveillants, les contrôles d'accès au web et d'autres mesures de sécurité.

Les solutions d'isolation des navigateurs à distance (RBI) complètent les capacités de SWG pour fournir des moyens supplémentaires de sécuriser le trafic web des utilisateurs. Les solutions RBI isolent le contenu de la navigation web de sorte que l'utilisateur puisse voir le contenu qu'il a demandé, mais que le contenu lui-même ne soit pas envoyé au terminal. Cette approche permet d'offrir à l'utilisateur l'expérience attendue, mais le contenu lui-même vit sur un serveur isolé où il ne peut pas menacer la sécurité du réseau.

Contrôle d'accès au réseau (NAC)

Le contrôle d'accès au réseau (NAC) est une combinaison de technologies et de politiques informatiques qui gèrent et surveillent l'accès au réseau pour tous les appareils qui tentent d'accéder à un réseau d'entreprise à l'intérieur du périmètre de l'entreprise. Un CNA n'autorise que les appareils mobiles authentifiés et conformes aux politiques de sécurité prédéfinies à récupérer les ressources propriétaires disponibles sur le réseau de l'entreprise lorsque l'utilisateur est au bureau.

Une stratégie NAC peut aider les professionnels de l'informatique à visualiser et à gérer l'accès au réseau d'un appareil sans avoir délivré l'appareil directement à un utilisateur qui le connecte au réseau. Dans l'ensemble, cependant, NAC est une approche d'accès à distance sécurisé moins efficace que d'autres technologies et stratégies.

Signature unique (SSO)

Les technologies d'authentification unique (SSO) permettent à un utilisateur d'accéder à plusieurs applications du réseau avec un seul nom d'utilisateur et un seul mot de passe. Les utilisateurs apprécient cette approche de la sécurité car ils n'ont qu'à se souvenir d'un seul nom d'utilisateur et d'un seul mot de passe pour accéder à plusieurs applications et systèmes. Cependant, la facilité d'utilisation inhérente au SSO permet également aux acteurs malveillants de pénétrer plus facilement dans le réseau d'une organisation. En raison des failles de sécurité potentielles que présente le SSO, ces technologies doivent être utilisées en conjonction avec d'autres stratégies et technologies de sécurité afin de fournir un accès à distance sécurisé.

Gestion des accès privilégiés (PAM)

La gestion des accès privilégiés (PAM) est une combinaison de technologies et de processus qui permettent aux utilisateurs d'accéder à diverses applications, systèmes ou processus en fonction du niveau d'accès qui leur a été attribué, ou "privilèges", et sont considérés comme faisant partie de la stratégie de gestion des identités et des accès (IAM) d'une organisation. L'approche PAM de la cybersécurité identifie les différents rôles au sein d'une organisation, puis attribue à ces rôles l'accès aux seuls outils et applications dont ils ont besoin pour effectuer leur travail. Par exemple, un employé de bureau typique peut se voir attribuer l'accès aux applications bureautiques de base et aux lecteurs de documents, mais il n'aura pas l'accès - ou les "privilèges" - de modifier les informations contenues dans l'annuaire des employés de l'organisation. Cette approche est utile pour les employés qui accèdent au réseau de l'organisation à l'intérieur du périmètre de l'entreprise ou via un accès à distance sécurisé.

Avantages de l'accès à distance sécurisé

Avec une stratégie complète d'accès à distance sécurisé, les professionnels de la cybersécurité peuvent simplement et efficacement faire trois choses : fournir un accès sécurisé à partir de n'importe quel dispositif ; sécuriser la navigation web ; et développer la sensibilisation à la sécurité au sein de leur organisation. L'accès à distance sécurisé permet aux employés de travailler en toute sécurité depuis n'importe où, aidant ainsi leurs organisations à atteindre en toute confiance les objectifs actuels et à innover pour en atteindre de nouveaux.

Accès sécurisé à partir de n'importe quel appareil

Avec une stratégie et des technologies d'accès à distance sécurisé complètes en place, les professionnels de la cybersécurité peuvent surveiller et gérer les connexions réseau à leurs données, de n'importe où et sur n'importe quel dispositif. Que les connexions réseau soient établies à partir d'appareils mobiles personnels, d'ordinateurs portables de fournisseurs ou du nombre croissant d'objets connectés à Internet qui composent l'Internet des objets (IoT), l'équipe de cybersécurité d'une organisation peut tout voir et s'assurer que tous les dispositifs s'engagent avec les applications et les données de l'entreprise en toute sécurité.

Navigation web sécurisée

La plupart des navigateurs web, comme Google Chrome, offrent un certain niveau de sécurité pour une expérience sur web sécurisée. Cependant, une stratégie d'accès à distance sécurisée réussie permet aux organisations de mieux contrôler l'expérience de navigation web, et de ne plus dépendre uniquement des fournisseurs de navigateurs web pour une expérience de navigation web sécurisée. En mettant en place plusieurs technologies d'accès à distance sécurisé, les professionnels de la cybersécurité peuvent maintenir une expérience de navigation web sécurisée qui minimise l'exposition du réseau aux menaces de sécurité potentielles ou aux acteurs malveillants.

Sensibilisation à la sécurité

La sensibilisation des employés à la sécurité reste le plus grand défi d'une organisation en matière de sécurité. Une stratégie d'accès à distance sécurisé fournit aux organisations les technologies permettant d'automatiser et de simplifier de nombreuses opérations quotidiennes de gestion de la sécurité du réseau. Ce soutien permet aux professionnels de la cybersécurité de concentrer leur attention sur la formation des utilisateurs aux dernières menaces de sécurité et sur la surveillance des vulnérabilités nouvelles ou en évolution qui pourraient menacer les utilisateurs, les données et les opérations de l'organisation.

Solutions d'accès à distance sécurisé

Les organisations disposent de multiples solutions d'accès à distance sécurisé à prendre en considération. Les professionnels des réseaux et de la cybersécurité doivent tenir compte de la taille de leur organisation, de sa culture et du nombre d'employés à l'intérieur du périmètre de l'entreprise par rapport à leur population de travailleurs à distance lorsqu'ils développent et déploient une solution efficace d'accès à distance sécurisé.

Découvrez comment vous pouvez fournir un accès à distance sécurisé et faire en sorte que vos employés puissent travailler en toute sécurité depuis n'importe où, aujourd'hui et à l'avenir.