- 1. Comment fonctionne une SWG ?

- 2. Pourquoi les SWG ont-elles un rôle si important ?

- 3. Avantages des SWG

- 4. Fonctionnalités des SWG

- 5. Problématiques courantes des déploiements de SWG

- 6. Application des politiques d’usage acceptable

- 7. Protection du télétravail et des sites distants

- 8. Rôle des SWG dans la conformité réglementaire

- 9. SWG vs pare-feu

- 10. SWG vs proxys

- 11. Évolution des SWG

- 12. L’avenir des SWG

- 13. Comment choisir une passerelle web sécurisée ?

- 14. Questions fréquentes sur les SWG

- Comment fonctionne une SWG ?

- Pourquoi les SWG ont-elles un rôle si important ?

- Avantages des SWG

- Fonctionnalités des SWG

- Problématiques courantes des déploiements de SWG

- Application des politiques d’usage acceptable

- Protection du télétravail et des sites distants

- Rôle des SWG dans la conformité réglementaire

- SWG vs pare-feu

- SWG vs proxys

- Évolution des SWG

- L’avenir des SWG

- Comment choisir une passerelle web sécurisée ?

- Questions fréquentes sur les SWG

Qu’est-ce qu’une passerelle web sécurisée (SWG) ?

- Comment fonctionne une SWG ?

- Pourquoi les SWG ont-elles un rôle si important ?

- Avantages des SWG

- Fonctionnalités des SWG

- Problématiques courantes des déploiements de SWG

- Application des politiques d’usage acceptable

- Protection du télétravail et des sites distants

- Rôle des SWG dans la conformité réglementaire

- SWG vs pare-feu

- SWG vs proxys

- Évolution des SWG

- L’avenir des SWG

- Comment choisir une passerelle web sécurisée ?

- Questions fréquentes sur les SWG

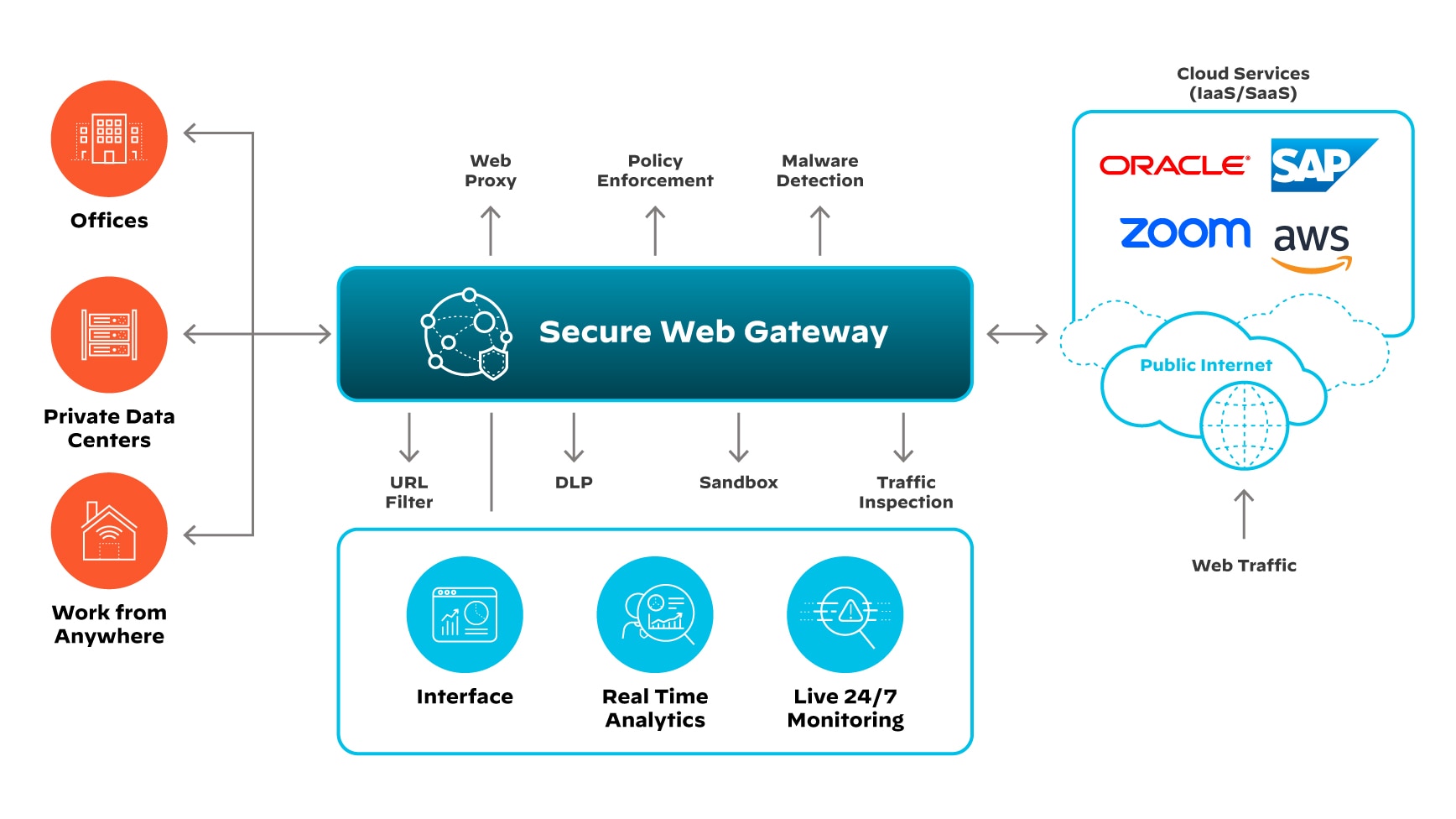

Une passerelle web sécurisée se positionne entre les utilisateurs et Internet pour filtrer le trafic et appliquer les politiques de sécurité et d’usage acceptable.

Ses principales fonctionnalités sont les suivantes :

- Filtrage d’URL

- Antimalware et prévention des menaces

- Contrôle des applications

Le rôle d’une SWG consiste à gérer et à réguler les flux de données entre le réseau et Internet.

Son déploiement peut prendre différentes formes, notamment :

- Serveurs physiques

- Services et machines virtuelles dans le cloud

- Applications logicielles

Les passerelles web sécurisées inspectent le trafic des appareils clients qui tentent de se connecter à des ressources Internet. Chaque requête web sortante qui émane de ces équipements passe d’abord par la SWG. En tant que passerelle, elle authentifie l’utilisateur et examine la requête pour vérifier que celle-ci respecte les politiques d’usage acceptable. Si la SWG juge que la demande est appropriée et sûre, elle l’autorise. Les données entrantes font l’objet d’une inspection similaire avant de pouvoir être transmises aux utilisateurs.

En clair, les SWG protègent les utilisateurs des menaces web en appliquant des politiques d’usage acceptable. Elles servent de points de contrôle visant à sécuriser l’accès à Internet, bloquent les malwares et le trafic web malveillant, et défendent les organisations contre les fuites de données.

Pourquoi les SWG ont-elles un rôle si important ?

Les passerelles web sécurisées préservent les entreprises des cybermenaces furtives, en particulier dans le trafic web chiffré, tout en limitant le risque de perturbation opérationnelle.

À l’heure où les menaces redoublent d’intensité et de complexité, une SWG constitue une composante de cybersécurité essentielle dans l’arsenal défensif des entreprises. Les attaquants renouvellent constamment leurs modes opératoires. Ils peuvent notamment camoufler du code malveillant sur des sites web apparemment légitimes. En accédant à ces sites compromis, les utilisateurs peuvent y saisir leurs identifiants, voire exposer les données de leur entreprise à leur insu, ce qui peut avoir des conséquences dévastatrices si l’incident n’est pas détecté.

Dans ce contexte, l’absence d’une passerelle de sécurité robuste met en danger les ressources numériques des entreprises. Ce risque peut aboutir à des accès non autorisés, au vol de données et à la perturbation des activités, et ce à l’heure même où le phishing et le ransomware atteignent des proportions sans précédent. Sans les remparts d’une SWG, les organisations peuvent se devenir victimes de telles attaques, synonymes d’atteinte à la réputation et de dommages financiers considérables.

Aujourd’hui, le chiffrement du trafic est ancré dans les usages et le protocole HTTPS représente la majorité du trafic web. Or, les entreprises restent exposées aux menaces cachées dans ces communications chiffrées. Elles ont donc besoin d’une solution SWG capable de décrypter et d’inspecter efficacement ce trafic.

Avantages des SWG

- Réduction de la surface d’attaque externe grâce à la diminution des vecteurs d’attaque exploitables par les cybercriminels

- Élément indispensable de la transformation numérique, de la migration vers le cloud et de la mise en place des modes de travail hybrides

- Accès sécurisé des télétravailleurs à Internet, aux applications SaaS et aux ressources en ligne dont ils ont besoin

- Protection de la connectivité Internet critique pour les opérations IT, y compris les serveurs et les appareils sans tête

- Infrastructure de cybersécurité renforcée via la protection des données et des opérations critiques connectées au web

Fonctionnalités des SWG

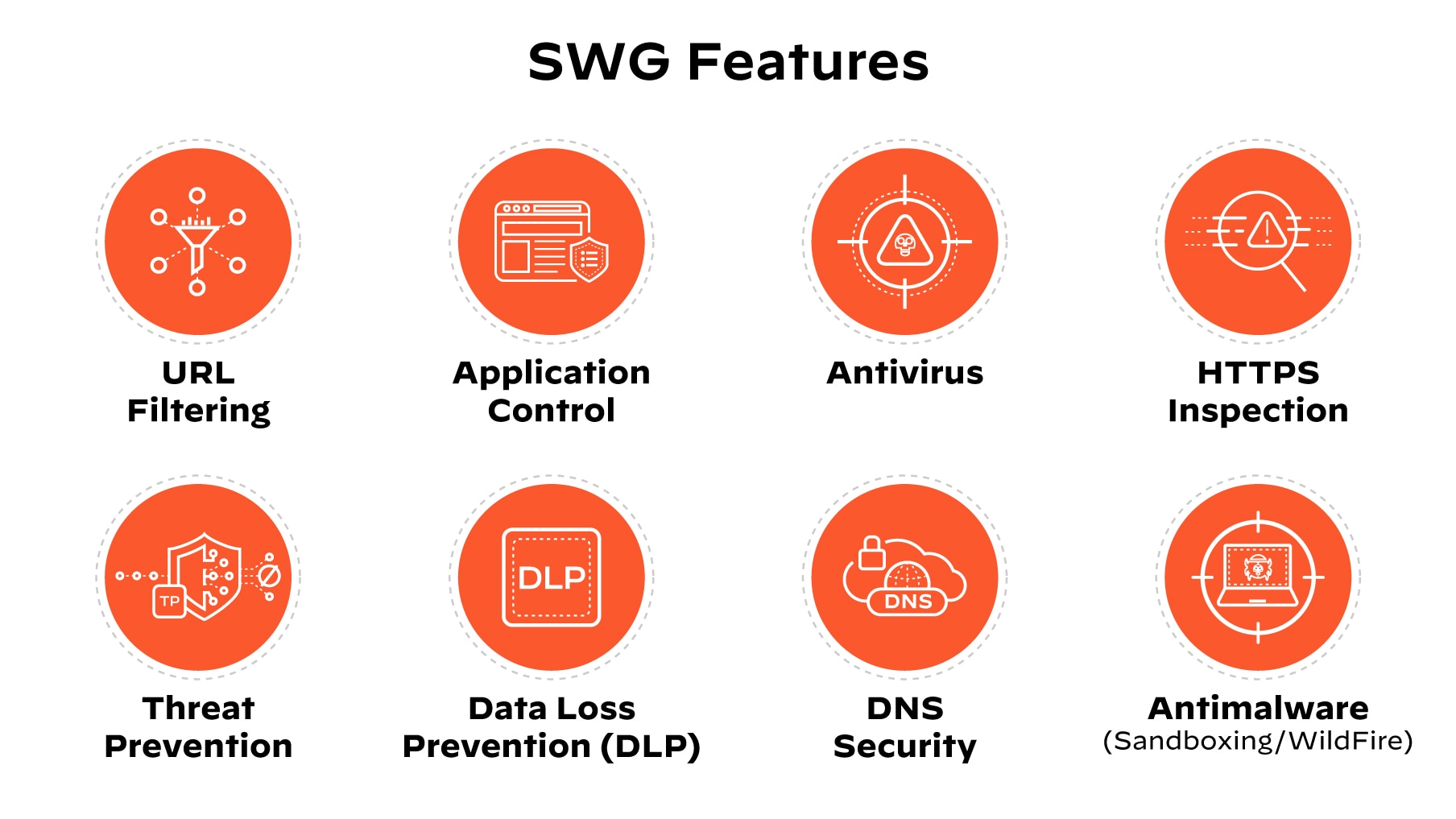

Filtrage d’URL

Le filtrage d’URL contrôle l’accès aux sites web pour écarter les contenus inappropriés ou malveillants. Le trafic est classifié (autorisé, refusé, malveillant ou inconnu/suspect) selon la catégorie d’URL, les utilisateurs, les groupes ou les équipements, puis associé à un niveau de risque faible, moyen ou élevé. Les administrateurs peuvent ainsi protéger efficacement le réseau des menaces web (phishing, malware, ransomware, communications C2, etc.) tout en recensant l’identité des personnes tentant d’accéder à des sites risqués.

Prévention des menaces

La prévention des menaces utilise un système de prévention des intrusions (IPS) pour bloquer les attaques par injection, les exploits et les communications C2 malveillantes qui ciblent les vulnérabilités des logiciels et applications web. Quant à la prévention des menaces avancées (ATP), elle peut détecter les paquets et les schémas de trafic anormaux, puis neutraliser les attaques web qui font appel à des outils de hacking.

Contrôle des applications

Cette fonctionnalité permet aux administrateurs de créer des contrôles d’accès web granulaires basés sur l’identification des utilisateurs. Ces mécanismes limitent ou bloquent l’utilisation de certaines applications web, de leurs fonctionnalités et de leurs widgets pour garantir la confidentialité des données et la sécurité de l’entreprise.

Prévention des pertes de données (DLP)

La DLP veille à ce qu’aucune information critique ou sensible ne quitte le réseau de l’entreprise. Elle protège les organisations des pertes de données involontaires en surveillant le mouvement des données et en respectant les réglementations et standards en vigueur dans le secteur.

Antivirus et antimalware

Les logiciels antivirus détectent et éliminent les logiciels dangereux, comme les virus, les chevaux de Troie, les vers, les spywares et les adwares. Ils vérifient les signatures de virus en temps réel pour empêcher l’infection des appareils utilisateurs.

Les antimalwares analysent et bloquent les fichiers malveillants issus du web. Ils utilisent des techniques de sandboxing pour analyser les malwares et éviter le risque d’infection par des exécutables inconnus et des attaques sans fichier.

Sécurité DNS

Les attaquants exploitent le DNS à de multiples fins : établir des communications C2, attaquer les hôtes d’un réseau d’entreprise à partir d’Internet, lancer des attaques par déni de service distribué (DDoS) et même prendre le contrôle de domaines en vue d’entacher la réputation des victimes. Les outils de sécurité DNS identifient et neutralisent ces attaques.

Inspection HTTPS

L’inspection HTTPS analyse et sécurise le trafic SSL chiffré qui traverse la passerelle. Elle décrypte ce trafic grâce à la clé publique de l’expéditeur, inspecte le contenu, puis le chiffre à nouveau avant de le transmettre à son destinataire.

Problématiques courantes des déploiements de SWG

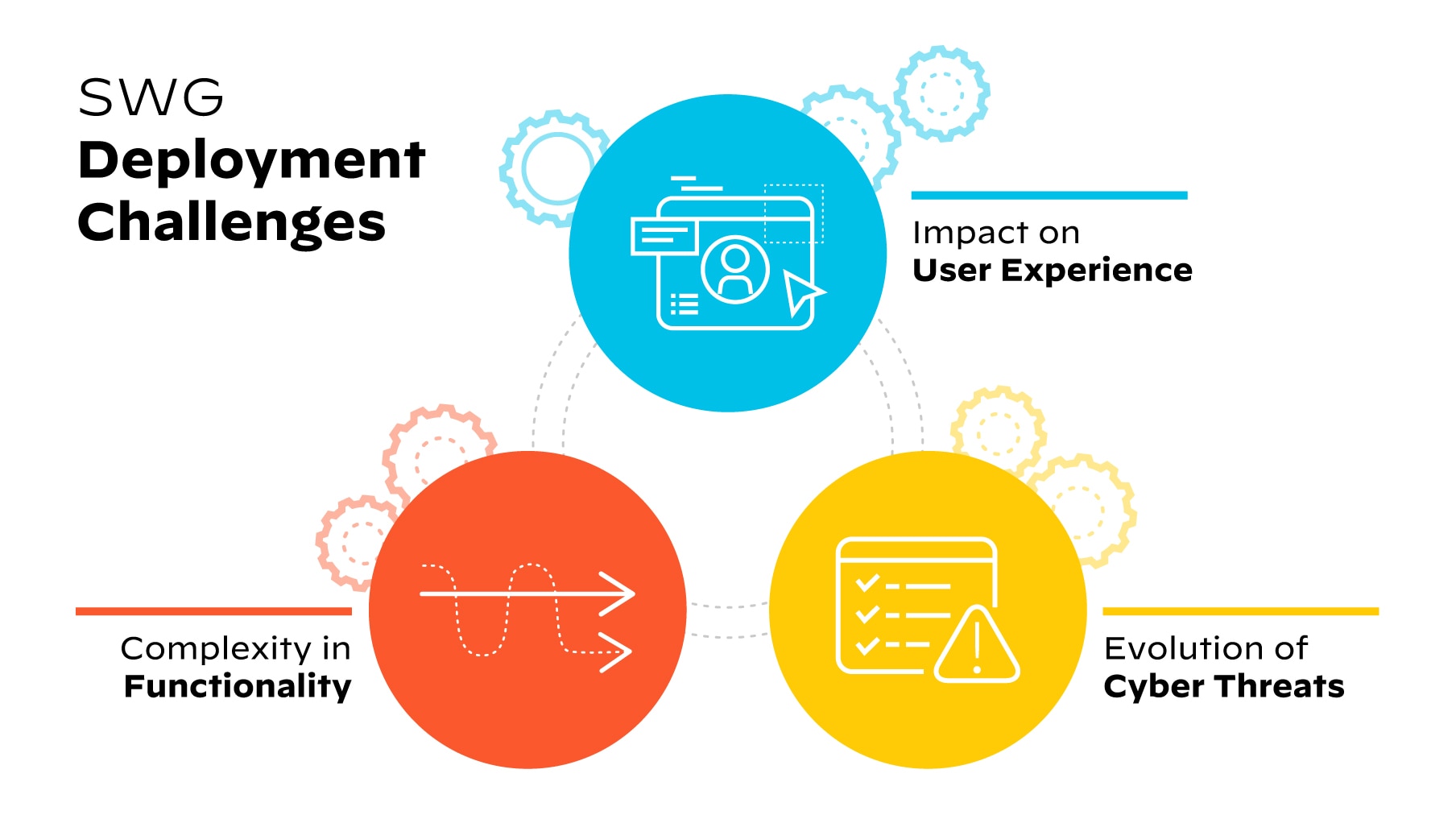

Complexité intrinsèque

L’un des principaux défis liés au déploiement des SWG vient du fait qu’elles sont complexes par nature. Une SWG implémentée de manière isolée peut accroître les disparités dans la stack de sécurité et être gérée séparément.

Cependant, en intégrant directement cette solution aux technologies de sécurité adjacentes, par exemple au sein d’un framework SASE (Secure Access Service Edge), les équipes peuvent gagner en visibilité et bénéficier d’une interface de gestion centralisée qui simplifie la surveillance et l’application des mesures de sécurité.

Impact sur l’expérience utilisateur

L’utilisation d’une infrastructure sur site traditionnelle pour sécuriser le trafic Internet peut avoir une incidence négative sur l’expérience utilisateur. Le backhauling de tout le trafic web vers un data center centralisé génère une latence élevée et dégrade les performances. La mauvaise qualité de l’expérience peut nuire à la productivité, entraîner de la frustration et inciter les utilisateurs à contourner, voire à désactiver les contrôles de sécurité.

Évolution des cybermenaces

La mutation constante des menaces pose un autre défi. Désormais, les cybercriminels exploitent des plateformes SaaS légitimes pour héberger du contenu malveillant. Ils utilisent des kits de phishing pour lancer des campagnes de grande ampleur et exécutent des attaques par interception (MitM) pour dérober des identifiants. Résultat, au fur et à mesure que les attaquants peaufinent leurs techniques, les solutions SWG traditionnelles qui reposent sur les hashs, les signatures statiques et le crawling offline perdent en efficacité.

Application des politiques d’usage acceptable

Une passerelle web sécurisée authentifie les utilisateurs à l’aide de méthodes telles que l’authentification unique (SSO) ou les noms d’utilisateur et mots de passe explicites. À partir de cette identité, la SWG peut appliquer des règles d’accès spécifiques à chaque utilisateur. Par exemple, si l’un d’eux tente d’accéder à un site de hacking, la SWG l’identifie et applique le niveau d’accès approprié. Elle peut ainsi bloquer les utilisateurs standards, mais autoriser les membres de l’équipe de cybersécurité qui ont besoin d’étudier ce type de sites web.

Les entreprises appliquent souvent des politiques d’usage acceptable qui définissent les activités autorisées en ligne. Ces règles peuvent bloquer l’accès à certaines catégories de contenus, comme les sites pour adultes ou de paris en ligne.

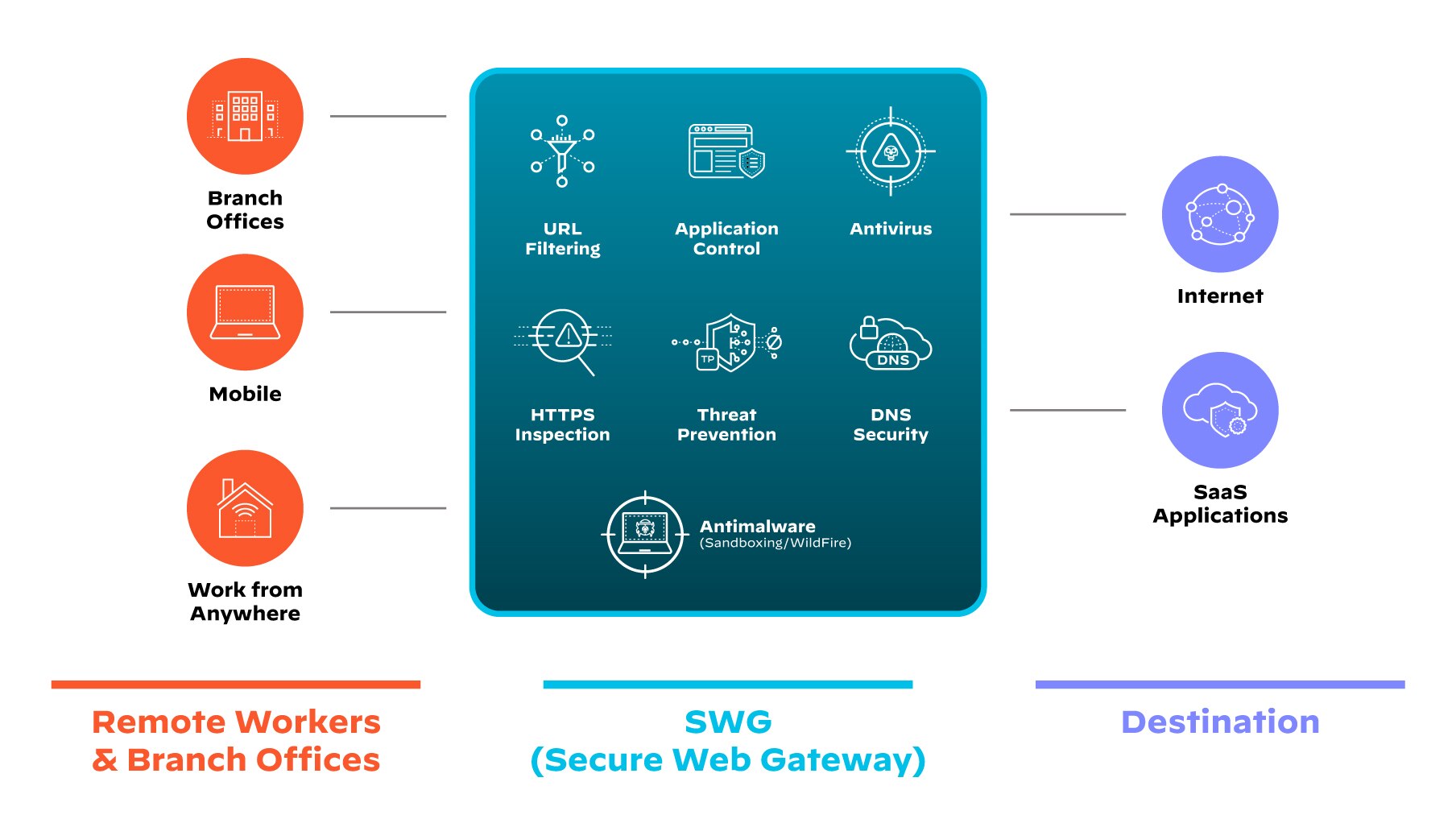

Protection du télétravail et des sites distants

Les SWG cloud sont particulièrement adaptées à la sécurisation des télétravailleurs : elles servent d’intermédiaire entre Internet et les utilisateurs répartis dans le monde entier. Les sites distants qui ne disposent ni d’un data center ni d’une SWG sur site peuvent aussi tirer parti du modèle cloud, qui leur évite de réacheminer le trafic web vers un data center distant.

Pendant des années, les SWG ont été déployées sous forme d’appliances proxy web on-prem – avec un backhaul du trafic distant (filiales et utilisateurs en télétravail) assuré au moyen de lignes MPLS dédiées ou de VPN. Seulement voilà, cette architecture en étoile (ou hub-and-spoke) date de bien avant l’avènement du cloud. Les SWG d’ancienne génération ne sont donc plus du tout adaptées aux architectures réseau distribuées d’aujourd’hui.Rôle des SWG dans la conformité réglementaire

Dans différents secteurs, les passerelles web sécurisées s’avèrent essentielles au respect des réglementations en vigueur. Les SWG sont particulièrement utiles dans les domaines de la santé et des services financiers, qui gèrent des données très sensibles et sont soumis à des obligations d’audit très strictes. L’utilisation d’un proxy et de fonctionnalités DLP facilite l’inspection du trafic pour détecter d’éventuelles fuites de données ou le partage non autorisé de données clients sensibles. Ce faisant, ils participent au respect des réglementations.

Pour le cas spécifique du Règlement général sur la protection des données (RGPD) de l’Union européenne, une SWG et une solution DLP fournissent à elles deux les contrôles nécessaires pour protéger les données des résidents de l’UE. Ensemble, elles assurent la conformité du traitement et du transfert des données, tout en limitant les potentielles infractions aux règles de résidence des données.

Les journaux et les rapports générés s’avèrent très utiles pour les audits : ils fournissent des informations détaillées sur les transferts de données, les accès aux sites web et les incidents de sécurité pour prouver que l’entreprise est bien conforme. De plus, les SWG assurent un contrôle granulaire des accès aux applications qui peut s’avérer indispensable dans des secteurs où l’usage d’applications SaaS est fortement réglementé.

L’adaptabilité constitue également un atout sur le plan de la conformité. Les SWG peuvent en effet être paramétrées pour répondre à des réglementations sectorielles ou géographiques spécifiques, ce qui permet aux entreprises de respecter les règles les plus rigoureuses d’accès, de stockage et de transfert des données.

Enfin, la mise à jour fréquente des SWG aide les organisations à se conformer rapidement à toute évolution du cadre réglementaire.

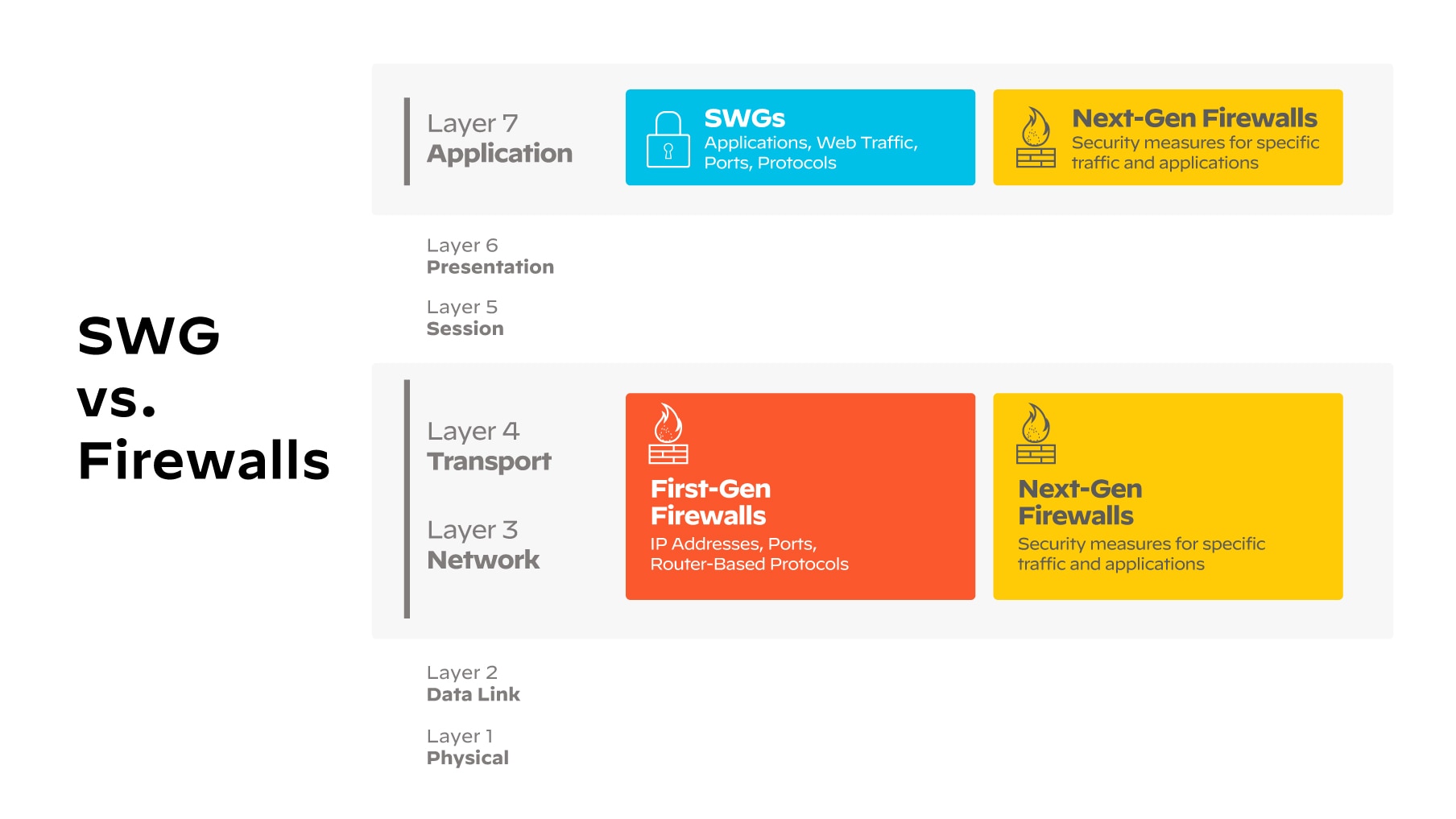

SWG vs pare-feu

Les pare-feu inspectent la couche réseau, tandis que les SWG analysent en profondeur la couche applicative. Malgré leurs fonctionnalités avancées, les SWG ne sont pas conçues pour se substituer aux pare-feu, mais plutôt pour compléter les mécanismes de sécurité de ces derniers.

Les pare-feu et les SWG jouent un rôle différent, mais complémentaire dans la sécurité du réseau. Les pare-feu de première génération, qui opèrent sur les couches L3 et L4, inspectent les adresses IP, les ports et les protocoles basés sur les routeurs. Cet examen détermine l’acceptabilité des connexions en fonction de paramètres réseau spécifiques.

Les pare-feu nouvelle génération (NGFW) développent ces capacités en opérant à la fois sur les couches réseau (L3 et L4) et applicative (L7). Ils opèrent une inspection plus approfondie des paquets au sein du modèle OSI et appliquent des mesures de sécurité selon différents types de trafic ou des applications spécifiques. Cette fonctionnalité couvre à la fois les aspects rudimentaires du réseau et les données applicatives plus sophistiquées.

À l’inverse, les SWG classiques fonctionnent principalement sur la couche applicative (L7). Elles inspectent les applications, le trafic web et un plus grand nombre de ports et de protocoles qui s’étendent au-delà des limites traditionnelles du réseau. Partie intégrante d’une plateforme SSE (Security Service Edge), les SWG cloud de dernière génération combinent les fonctionnalités SWG (filtrage d’URL, déchiffrement SSL, contrôles des applications SaaS et prévention des menaces avancées…) avec des fonctionnalités de pare-feu pour assurer une protection plus complète contre les menaces du web.

SWG vs proxys

Lorsque les SWG ont été pour la première fois définies en tant que catégorie à part entière sur le marché de la cybersécurité, la plupart des solutions étaient proposées par des fournisseurs de proxys web. Cependant, les SWG et les proxys web sont deux choses différentes : le proxy assure une fonction réseau, tandis que la SWG est une solution de sécurité.

Un proxy est un ordinateur ou un logiciel dédié qui est situé entre un client (un PC ou un appareil mobile, par exemple) et une destination souhaitée (comme un site web, un serveur ou une application cloud/web). En servant d’intermédiaires entre le client et la destination, les proxys peuvent inspecter le trafic et masquer l’adresse IP du client, offrant ainsi une couche de sécurité et de confidentialité.

Il existe deux grands types de proxys : les proxys explicites et les proxys transparents. Un proxy explicite nécessite une configuration et une authentification côté client. Les utilisateurs sont donc au courant de sa présence. A contrario, un proxy transparent est invisible aux yeux des utilisateurs. Il redirige les requêtes sans nécessiter de configuration côté client. Ces deux types de proxys répondent à des besoins spécifiques et présentent chacun des avantages et des inconvénients sur le plan de la cybersécurité.

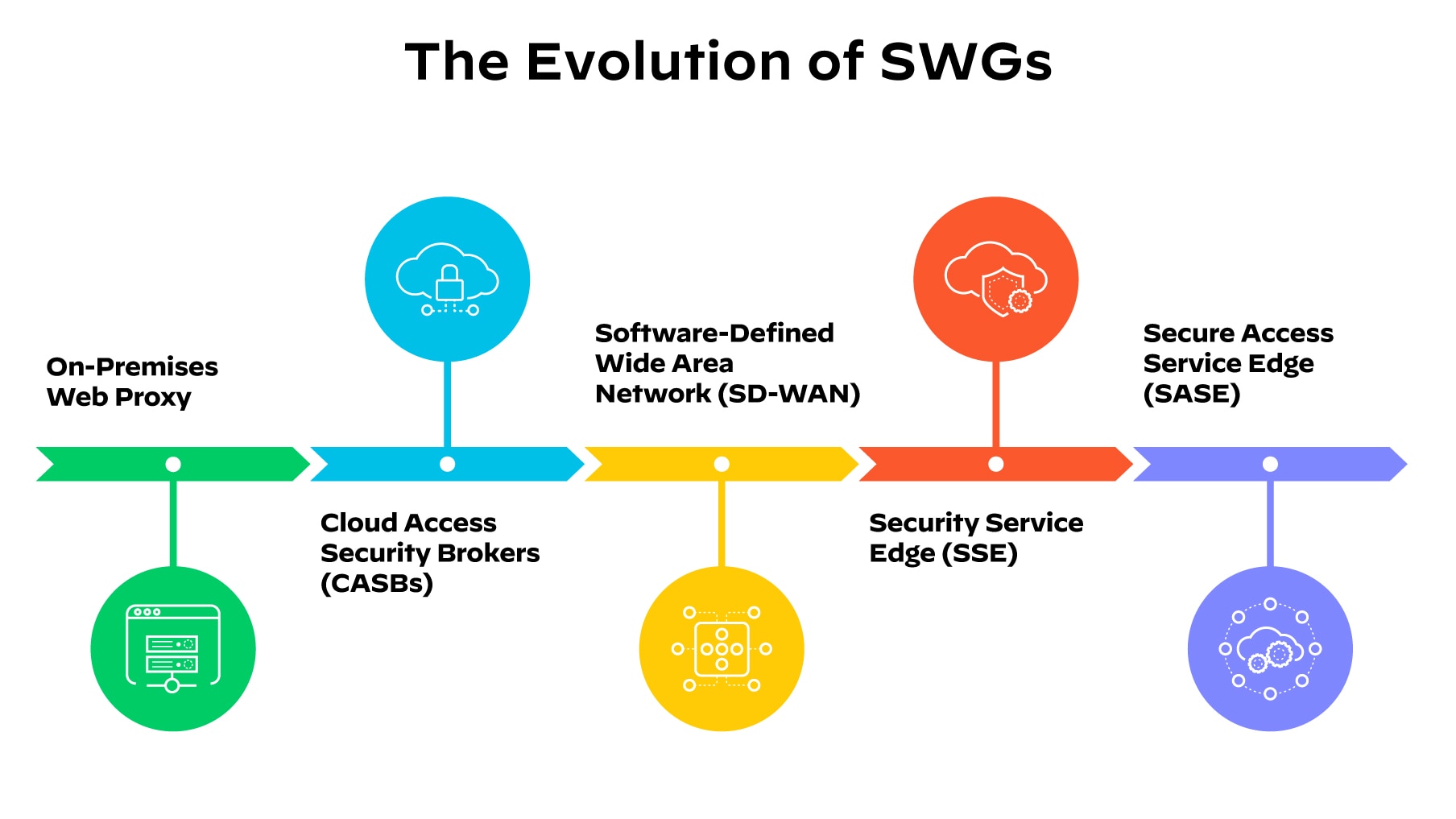

Évolution des SWG

Les passerelles web sécurisées ont fait leur apparition entre la fin des années 1990 et le début des années 2000. On doit leur émergence à l’essor d’Internet, et donc des cybermenaces : les entreprises et les particuliers, de plus en plus dépendants du web, avaient alors besoin d’une solution leur permettant de filtrer les contenus malveillants.

Les fonctionnalités traditionnelles des SWG ont ensuite été intégrées au concept de Security Service Edge (SSE). Les plateformes SSE ont été développées pour améliorer l’accès aux applications publiques en intégrant la sécurité Internet via une passerelle web sécurisée. Une solution SSE avec SWG protège aussi l’accès aux applications privées, longtemps associées aux tunnels VPN, en renforçant la sécurité des connexions via le Zero Trust Network Access (ZTNA).

Peu à peu, le SSE a absorbé les fonctionnalités CASB (Cloud Access Security Broker), DLP (prévention des pertes de données) et FWaaS (pare-feu sous forme de service) pour former un ensemble complet de fonctionnalités de sécurité.

Plus récemment, on lui a ajouté des solutions réseau comme le SD-WAN (Software-Defined Wide Area Network). La combinaison du SSE et du SD-WAN a donné naissance à un nouveau framework appelé SASE (Secure Access Service Edge).

Le SASE est la dernière évolution en date des passerelles web sécurisées. Il s’inscrit dans une approche plus complète de la gestion de la cybersécurité et du réseau, les deux étant désormais intégrés au sein d’une plateforme unifiée.

L’avenir des SWG

L’avenir des SWG s’oriente vers des modèles cloud optimisés par l’IA, qui mettent l’accent sur l’évolutivité et la cyber-résilience pour les dix prochaines années.

Les premières SWG se basaient sur des appliances de proxys web on-prem (campus, sièges d’entreprises, data centers, etc.). Ce modèle était suffisant tant que les collaborateurs travaillaient principalement en présentiel. Mais à l’heure du télétravail et de l’adoption du SaaS, le routage de l’ensemble du trafic web via des appliances on-prem s’est avéré moins efficace.

Progressivement, de nombreux fournisseurs sont passés au cloud. Les proxys SWG cloud s’adressent particulièrement aux organisations disposant d’architectures proxy bien établies ou celles soumises à de strictes exigences réglementaires. Néanmoins, bon nombre d’entreprises sans exigences proxy particulières ont également adopté des solutions SSE sans utiliser leurs fonctionnalités proxy.

L’intelligence artificielle (IA) a aussi un impact important sur le développement des SWG. Elle facilite la détection des menaces et les opérations de sécurité, car elle permet d’identifier et de bloquer les attaques web inline et en temps réel, du spear-phishing aux intrusions multivecteurs. Les SWG pilotées par IA analysent rapidement le trafic web à grande échelle et repoussent les menaces dynamiques et hautement furtives de manière plus efficace.

Pour préparer l’avenir, les entreprises doivent voir plus loin qu’une simple mise à jour de leurs SWG existantes. Il s’agit aussi de répondre aux besoins opérationnels des trois à cinq prochaines années, notamment en matière d’intégration native, de simplification de la gestion et de monitoring de l’expérience numérique (DEM) avec l’AIOps. Une solution SWG efficace doit en ce sens offrir des fonctionnalités dynamiques, une évolutivité flexible, une haute disponibilité et une cyber-résilience sans compromis. Le but est de garantir un accès sécurisé à Internet et aux applications SaaS tout en améliorant les opérations et en s’adaptant à l’évolution des menaces web.

Comment choisir une passerelle web sécurisée ?

Les entreprises qui souhaitent adopter une passerelle web sécurisée doivent prendre en compte plusieurs facteurs critiques.

Tout d’abord, le choix d’une SWG s’étend au-delà des enjeux de sécurité. En effet, les mesures de protection ne doivent pas entraver la connectivité des utilisateurs, car leur accès ininterrompu aux ressources est un point essentiel.

La complexité opérationnelle peut aussi accroître les risques de sécurité. Vous devez donc simplifier la gestion en réduisant le nombre d’interfaces utilisateurs, de produits, de tableaux de bord et de fournisseurs. Une SWG doit être le premier pas vers une plateforme SSE/SASE complète et unifiée. Une solution consolidée offre l’avantage d’une gestion centralisée des politiques, laquelle permet aux équipes de sécurité IT de superviser les opérations à l’aide d’un processus simplifié.

Il peut être intéressant de se tourner vers un fournisseur proposant une solution SASE unique. Ce type d’architecture combine plusieurs services de sécurité (FWaaS, CASB, SWG, ZTNA) avec le SD-WAN dans une plateforme unifiée.

Le choix d’un fournisseur unique évite aux équipes de devoir apprendre et jongler entre de nombreuses interfaces. Cette simplification peut améliorer l’efficacité opérationnelle des entreprises qui envisagent d’implémenter une solution SWG en parallèle d’autres services de sécurité.

D’autres éléments peuvent entrer en ligne de compte dans le choix d’une SWG :

- L’évolutivité et l’adaptabilité aux futures menaces

- L’historique et la réputation du fournisseur

- Le niveau de service client