Qu’est-ce qu’un accès réseau Zero Trust (ZTNA) ?

Qu’est-ce que le ZTNA ?

L’accès réseau Zero Trust, ou ZTNA (Zero Trust Network Access), regroupe les technologies qui assurent un accès distant et sécurisé aux applications et aux services à l’aide de politiques de contrôle des accès bien définies. À la différence d’un VPN qui permet d’accéder directement à un réseau LAN, les solutions ZTNA bloquent les accès par défaut pour n’autoriser que les accès aux services des utilisateurs approuvés. Mais à l’heure où un nombre croissant d’utilisateurs distants se connectent au réseau, il convient de faire le point sur les avantages et les inconvénients du ZTNA en matière de sécurité.

Fonctionnement

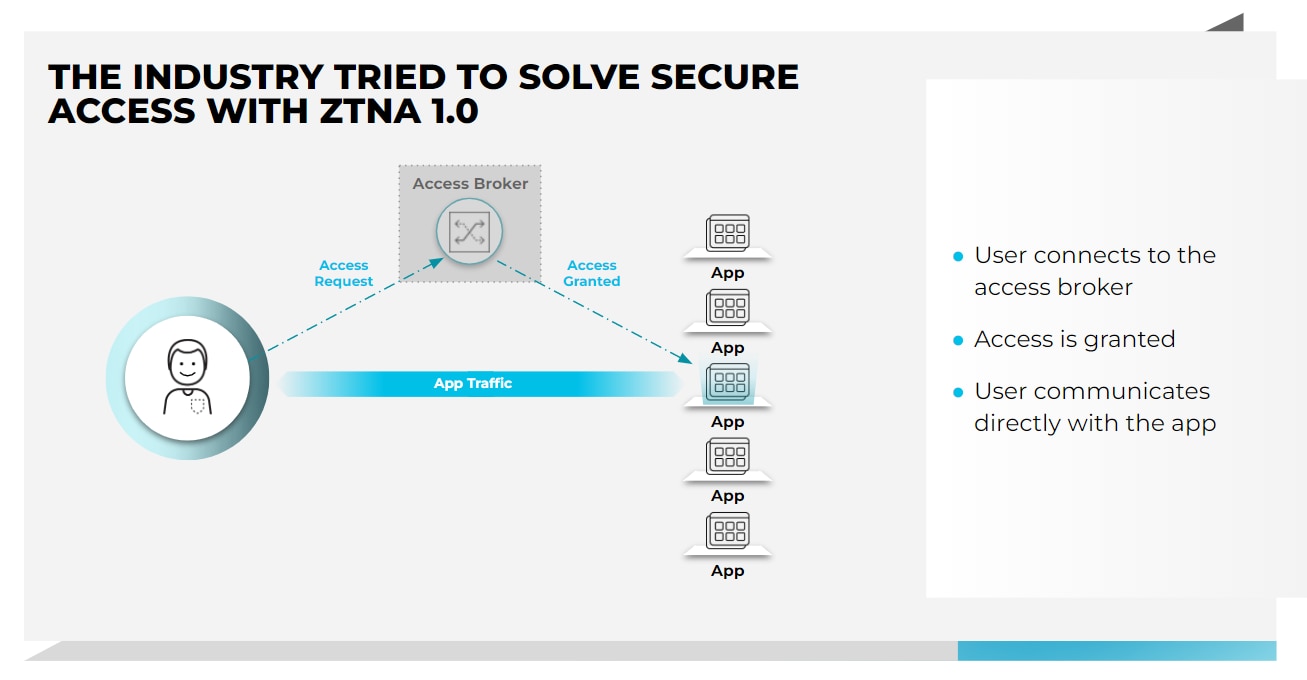

L’accès est permis une fois l’utilisateur authentifié sur le service ZTNA. Ce service octroie ensuite à l’utilisateur l’accès à l’application par le biais d’un tunnel chiffré sécurisé. Les applications et services d’entreprise bénéficient ainsi d’une couche supplémentaire de protection pour les adresses IP qui seraient autrement visibles publiquement.

À l’instar des solutions SDP (Software-Defined Perimeter) et tel un nuage sombre, le ZTNA empêche les utilisateurs de voir des applications et services auxquels ils n’ont pas le droit d’accéder. Le but : empêcher un attaquant qui aurait compromis un terminal ou des identifiants de se déplacer latéralement pour balayer les services puis basculer vers d’autres.

ZTNA vs VPN

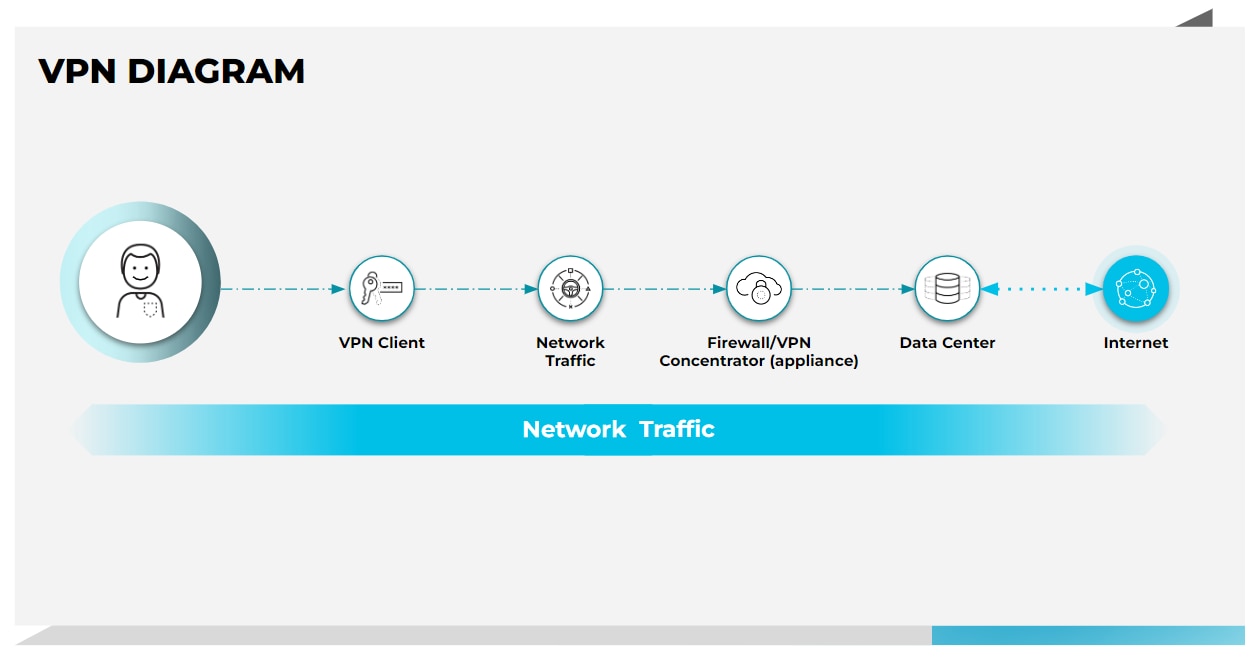

Conçu pour autoriser l’accès direct à un LAN, le VPN crée un tunnel chiffré privé pour que les collaborateurs distants puissent se connecter au réseau de l’entreprise. En apparence pratique, cette solution manque néanmoins de flexibilité et de granularité pour contrôler et voir précisément les actions des utilisateurs et les applications auxquelles ils accèdent. Une fois l’accès accordé à l’utilisateur, il/elle peut accéder à tout ce qui se trouve sur le réseau, engendrant ainsi des risques de sécurité et des problèmes dans l’application des politiques.

À l’inverse, le ZTNA sécurise les accès distants aux applications grâce à des politiques de contrôle granulaire des accès. Il vérifie en continu les utilisateurs qui se connectent aux applications, au lieu de se limiter à une authentification initiale et unique comme le font les VPN. « Ne jamais faire confiance, toujours vérifier » : tel est le principe du ZTNA dans son approche du moindre privilège qui vise à valider le comportement des utilisateurs, des appareils et des applications à chaque connexion.

Remplacement du VPN/Accès distant sécurisé

Bon nombre d’entreprises cherchent aujourd’hui à remplacer leurs technologies VPN vieillissantes par une solution ZTNA moderne. En plus d’optimiser l’accès réseau de leurs utilisateurs en télétravail ou en mode hybride, cette nouvelle approche réduit les goulets d’étranglement et simplifie les opérations de gestion. Plusieurs facteurs vont dans le sens d’un remplacement du VPN :

- La migration des applications vers un modèle hybride permet d’exploiter tout le potentiel des environnements cloud, multicloud et sur site. Les solutions VPN traditionnelles, qui redirigent le trafic vers un concentrateur sur site via un backhaul ou un cheminement tortueux, sont peu évolutives et offrent une expérience utilisateur bien inférieure.

- Les besoins d’accès aux applications métiers ont évolué. Alors que les utilisateurs se limitaient autrefois aux équipements gérés, un nombre croissant d’appareils non gérés accèdent désormais aux réseaux – et aux applications – d’entreprise.

- Enfin, les organisations recherchent désormais un modèle de sécurité homogène pour l’ensemble de leur parc applicatif, sans se limiter aux applications web ou d’ancienne génération.

Les solutions VPN ne sont pas à la hauteur des enjeux d’évolutivité, de performance et de continuité des nouveaux services de sécurité avancée. Ces services s’avèrent pourtant essentiels pour connecter en toute sécurité les utilisateurs hybrides à la pléthore d’applications dont ils ont besoin. C’est pourquoi les entreprises abandonnent les outils VPN obsolètes au profit de solutions ZTNA.

Avantages du ZTNA

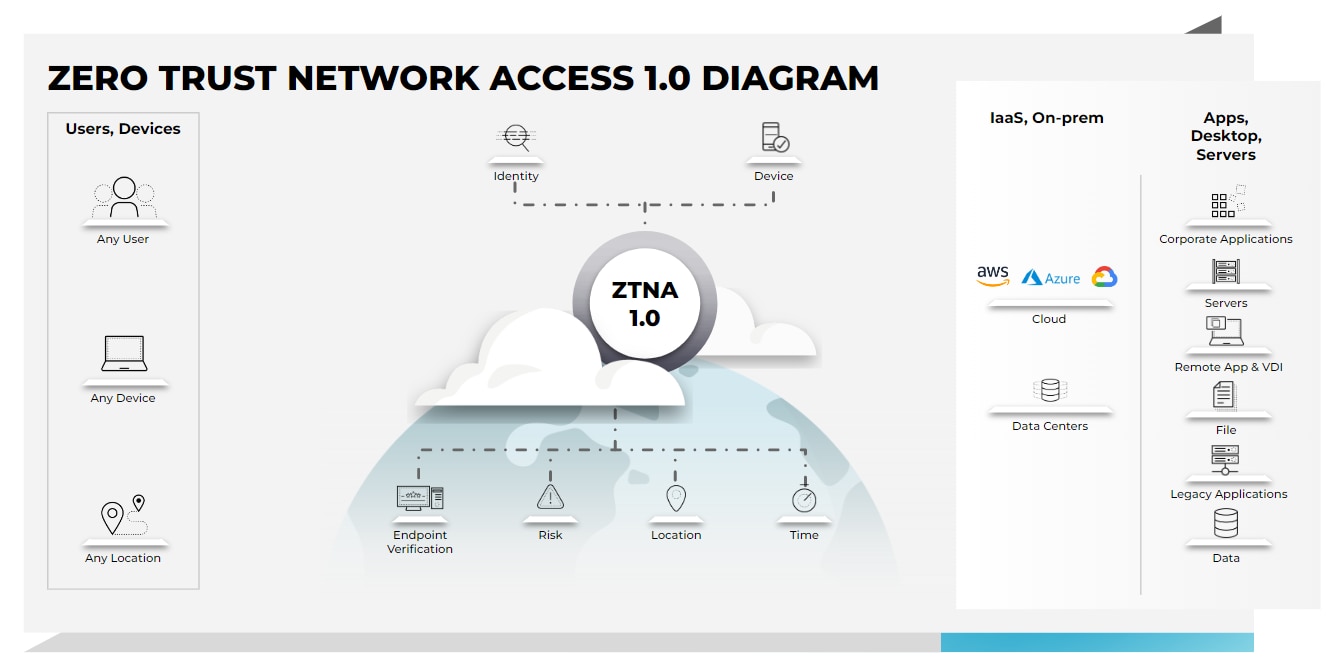

Le ZTNA base son authentification et les contrôles des accès sur l’identité. Cette alternative à l’adresse IP (sur laquelle s’appuient la plupart des configurations VPN) permet de réduire la surface d’attaque d’une entreprise. Les organisations peuvent en outre implémenter des politiques de contrôle des accès en fonction de l’emplacement ou des appareils pour empêcher les équipements vulnérables non corrigés de se connecter aux services d’entreprise. Fini le temps où un VPN octroyait aux utilisateurs distants en BYOD le même niveau d’accès qu’aux utilisateurs sur site, et ce, en dépit des contrôles de sécurité souvent plus laxistes sur ces appareils distants. Certaines solutions ZTNA avec agent effectuent une préauthentification en évaluant le niveau de confiance de l’utilisateur ou de l’appareil qui se connecte, y compris de la posture de l’appareil, du statut d’authentification et de l’emplacement. Toutefois, face à l’essor rapide du travail hybride et du télétravail, et au vu de l’adoption massive du cloud, les premières versions du ZTNA ont révélé des vulnérabilités majeures.

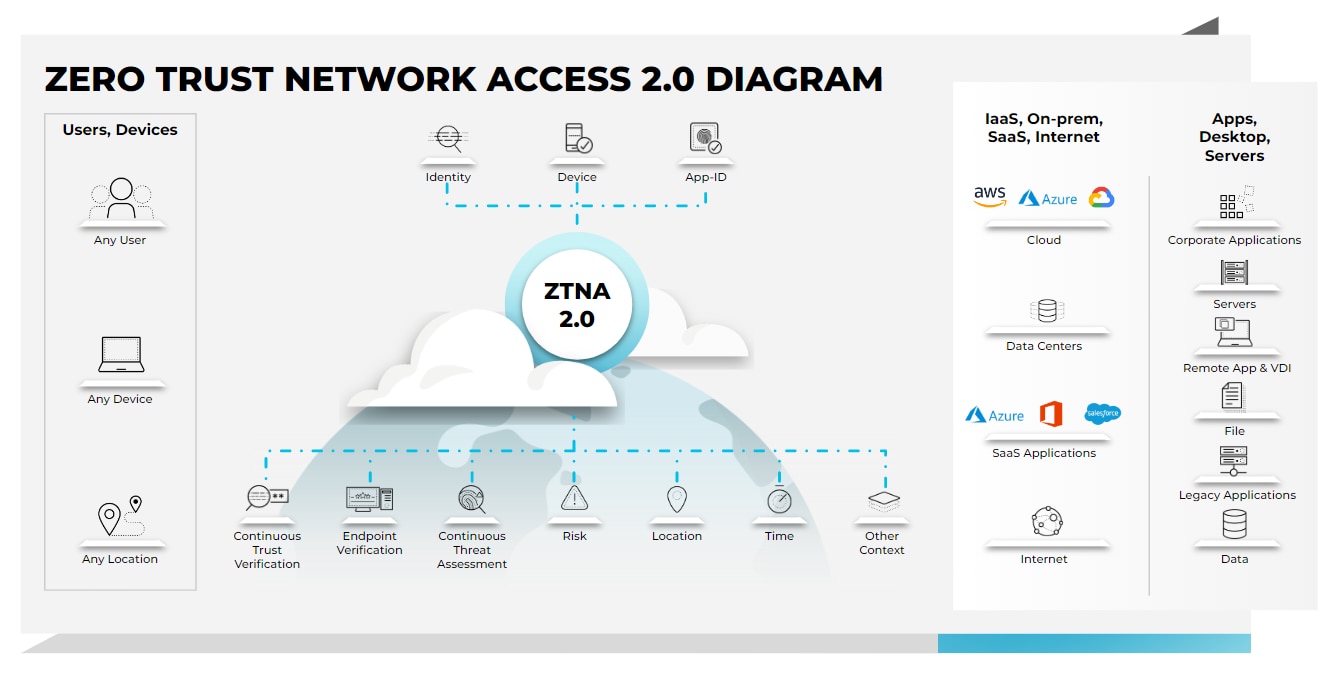

ZTNA 2.0

Le Zero Trust Network Access (ZTNA) 2.0 comble les lacunes du ZTNA de première génération en fournissant des connexions protégées pour optimiser la sécurité des entreprises et de leurs équipes hybrides. Au menu :

- Principe du moindre privilège – Identification par App-ID des applications en couche 7 pour assurer un contrôle d’accès précis et granulaire au niveau applicatif et sous-applicatif, indépendamment des spécificités réseau telles que l’adresse IP ou les numéros de ports.

- Vérification continue du niveau de confiance – Une fois l’accès à une application autorisé, le niveau de confiance est surveillé en continu pour identifier tout changement de comportement éventuel (appareil, utilisateur et application). Le cas échéant, l’accès est révoqué en temps réel.

- Inspection continue de la sécurité – Inspection régulière et approfondie de tout le trafic, y compris des connexions autorisées, pour prévenir toutes les menaces (même zero-day) et l’exploitation potentielle d’identifiants utilisateurs volés à l’encontre des applications ou de l’infrastructure.

- Protection complète des données – Une seule politique DLP pour protéger les données de toutes les applications utilisées dans l’entreprise, y compris les applications privées et SaaS.

- Sécurisation de toutes les applications – Sécurisation homogène de toutes les applications utilisées dans l’entreprise (cloud-native, applications privées sur site, SaaS, etc.), y compris celles qui utilisent des ports dynamiques ou qui sont initiées par un serveur.

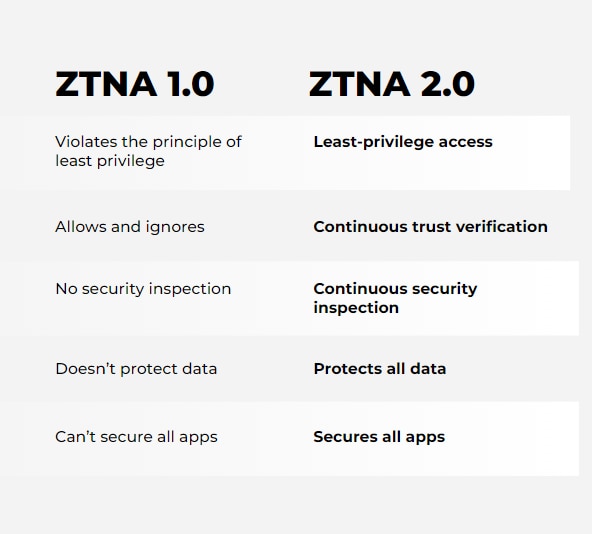

ZTNA 1.0 vs ZTNA 2.0

En matière de réseau et de sécurité, les événements des deux dernières années nous ont appris à quel point le travail n’est pas tant un lieu où l’on se rend qu’une activité que l’on pratique. À l’heure où le travail hybride s’impose dans notre quotidien et où les applications et les utilisateurs sont partout, la surface d’attaque ne cesse de s’élargir. En parallèle, on assiste à une intensification des cyberattaques, tant en volume qu’en sophistication, ce qui augmente considérablement le risque de compromission.

Actuellement, le ZTNA 1.0 ne résout que certaines des problématiques associées aux accès direct-to-app. Le tableau suivant souligne les différences entre les deux solutions :

ZTNA et SASE

Comme les solutions SDP, le ZTNA ne permet pas d’inspection inline du trafic utilisateur à partir de l’application une fois l’utilisateur connecté. Cette lacune entraîne des problèmes de sécurité potentiels : en cas de compromission de l’appareil ou des identifiants d’un utilisateur, ou en cas d’activité malveillante en interne qui vise à exploiter l’accès à une ressource pour perturber l’application ou l’hôte.

C’est là que le SASE (Secure Access Service Edge) intervient. Convergence du WAN (Wide Area Network) et des services de sécurité dans le cloud, le SASE aide les entreprises à moderniser leurs infrastructures réseau et de sécurité pour répondre aux exigences des environnements et des équipes hybrides. Cette solution vous permet d’unifier une multitude de produits spécialisés (ZTNA, Cloud SWG, CASB, FWaaS et SD-WAN) au sein d’un seul et même service intégré. L’objectif : faciliter la gestion de votre sécurité et de vos réseaux tout en améliorant l’agilité de votre entreprise.

De nombreux chemins mènent au SASE, et le ZTNA en est un. Les solutions SASE qui intègrent les fonctionnalités du ZTNA 2.0 (authentification basée sur l’identité, contrôle granulaire des accès, etc.) fournissent une approche plus complète et holistique.

Pour connaître toute l’évolution du ZTNA, lisez cet article.