Navigateur d'entreprise sécurisé | Prisma Browser

- 1. Sécurisation de l'accès des ressources tierces et des prestataires

- 2. Surveillance et gestion de l'activité des utilisateurs privilégiés

- 3. Mise en place de politiques BYOD sécurisées

- 4. Prévention de l'exposition des données dans les applications GenAI

- 5. Atténuation des menaces basées sur le web dans le navigateur

- 6. Réduction de la dépendance à l'égard de la VDI

- 7. Sécurisation du trafic non déchiffrable

- 8. Protection des données sur le dernier kilomètre

- 9. Sécurisation des fusions et acquisitions

- 10. Prévention des fuites de données d’initié

- FAQ - Cas d'utilisation des navigateurs d'entreprise sécurisés

10 cas d'utilisation de navigateurs d'entreprise sécurisés [+ exemples et conseils]

- 1. Sécurisation de l'accès des ressources tierces et des prestataires

- 2. Surveillance et gestion de l'activité des utilisateurs privilégiés

- 3. Mise en place de politiques BYOD sécurisées

- 4. Prévention de l'exposition des données dans les applications GenAI

- 5. Atténuation des menaces basées sur le web dans le navigateur

- 6. Réduction de la dépendance à l'égard de la VDI

- 7. Sécurisation du trafic non déchiffrable

- 8. Protection des données sur le dernier kilomètre

- 9. Sécurisation des fusions et acquisitions

- 10. Prévention des fuites de données d’initié

- FAQ - Cas d'utilisation des navigateurs d'entreprise sécurisés

- 1. 1. Sécurisation de l'accès des ressources tierces et des prestataires

- 2. 2. Surveillance et gestion de l'activité des utilisateurs privilégiés

- 3. 3. Mise en place de politiques BYOD sécurisées

- 4. 4. Prévention de l'exposition des données dans les applications GenAI

- 5. 5. Atténuation des menaces basées sur le web dans le navigateur

- 6. 6. Réduction de la dépendance à l'égard de la VDI

- 7. 7. Sécurisation du trafic non déchiffrable

- 8. 8. Protection des données sur le dernier kilomètre

- 9. 9. Sécurisation des fusions et acquisitions

- 10. 10. Prévention des fuites de données d’initié

- 11. FAQ - Cas d'utilisation des navigateurs d'entreprise sécurisés

1. Sécurisation de l'accès des ressources tierces et des prestataires

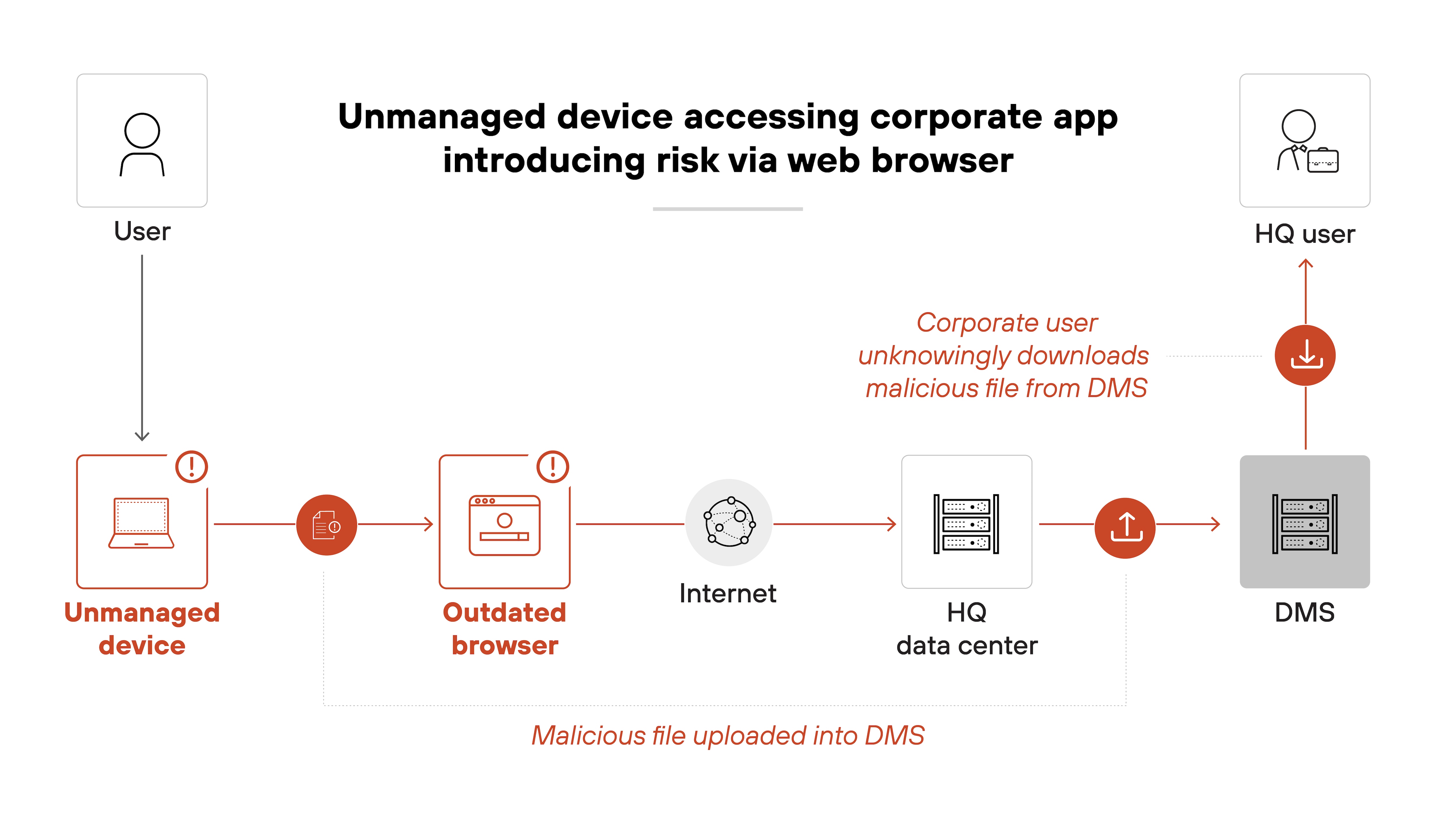

Les travailleurs indépendants - freelances, prestataires ou consultants - évoluent bien souvent en dehors du cadre IT traditionnel. Ils utilisent leurs propres appareils (non gérés), collaborent avec plusieurs organisations et accèdent régulièrement à des applications SaaS ou privées. Résultat : ils introduisent un risque difficile à maîtriser... sans pour autant freiner leur productivité.

Et c’est là que les choses se compliquent.

Les appareils non gérés élargissent la surface d’attaque. La majorité des attaques par ransomware ou hameçonnage exploitent des navigateurs ou des terminaux compromis. Ajoutez à cela que ces profils échappent souvent aux processus classiques d’intégration et de supervision réservés aux salariés... et la protection des données sensibles devient un véritable casse-tête.

un navigateur d’entreprise sécurisé permet justement de maîtriser ce type de risque. Il offre aux travailleurs indépendants un accès strictement limité à ce dont ils ont besoin - ni plus, ni moins. en appliquant des règles de sécurité directement au niveau du navigateur, comme le masquage des données sensibles, le blocage des chargements non autorisés ou l’inspection du trafic en temps réel, les entreprises peuvent garantir la conformité sans avoir à déployer un environnement de bureau complet.

Comme ceci :

Autrement dit : elles réduisent la complexité tout en étendant leur protection à l’ensemble des utilisateurs, quel que soit leur appareil ou leur statut. Un équilibre essentiel pour allier productivité et sécurité.

2. Surveillance et gestion de l'activité des utilisateurs privilégiés

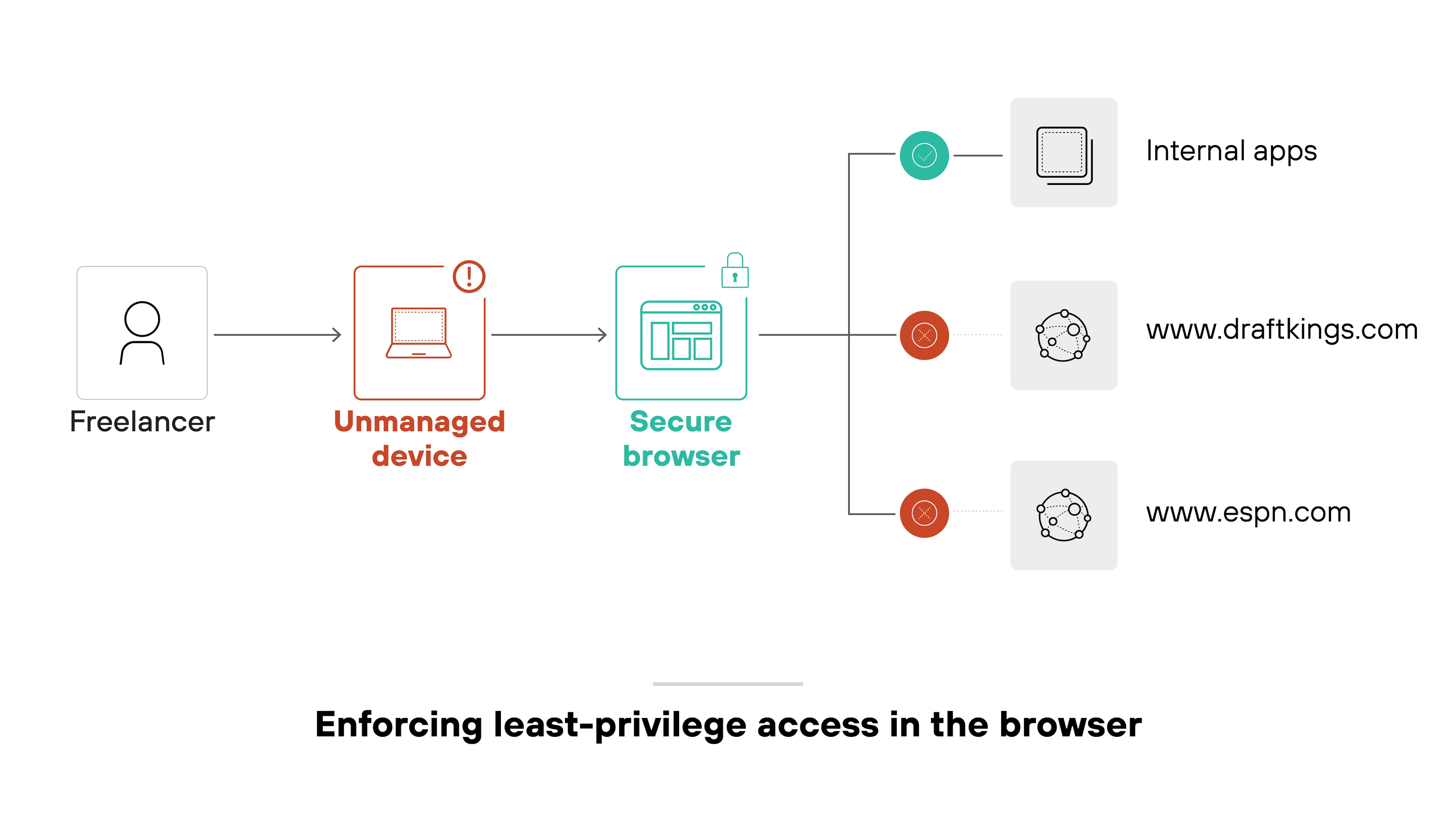

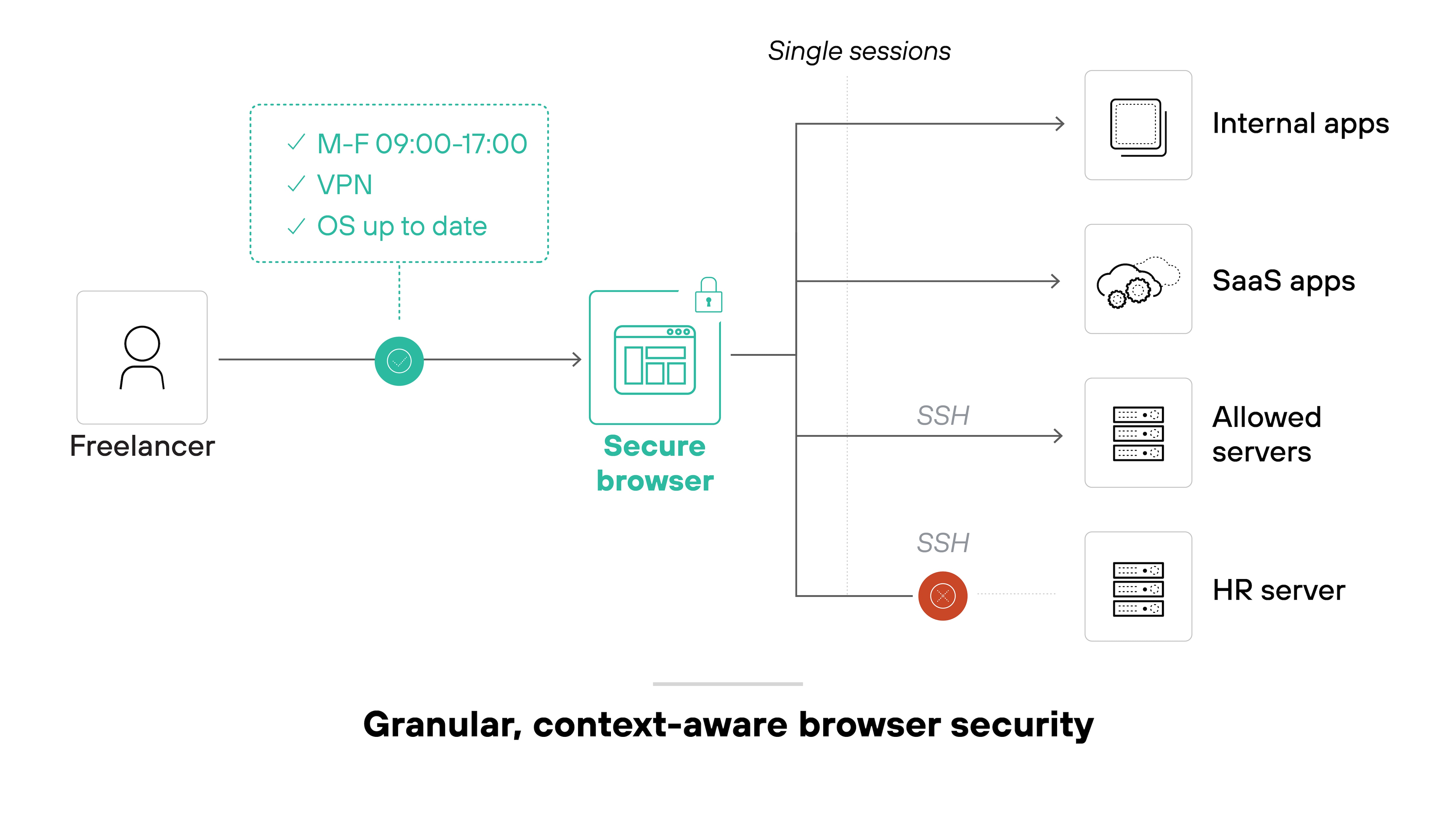

Les utilisateurs privilégiés sont aux commandes de systèmes qui font tourner l’ensemble de l’infrastructure. Ils disposent d’un accès étendu aux ressources critiques, aux données sensibles et aux fonctions d’administration. Autant dire qu’en cas de compromission, les conséquences peuvent être lourdes, tant sur le plan opérationnel que de la sécurité.

Le réel défi, c’est celui de la visibilité et du contrôle. Ces utilisateurs évoluent souvent entre plusieurs environnements et se connectent à distance via des protocoles sécurisés comme SSH ou RDP. sans politiques d’accès fines et une supervision rigoureuse des sessions, leurs actions peuvent facilement échapper aux défenses classiques.

Un navigateur d’entreprise sécurisé permet de réduire ce risque.

Il offre des contrôles contextuels directement dans le navigateur : accès JIT (« just-in-time »), vérification de la posture du terminal ou authentification renforcée pour les tâches sensibles, entre autres. il permet aussi de limiter les actions au sein d’une session, d’enregistrer les activités et d’appliquer des règles de moindre privilège, le tout sans avoir à prendre le contrôle total du terminal.

Voici comment cela fonctionne :

En d'autres termes : les organisations peuvent surveiller et encadrer précisément l’activité des utilisateurs privilégiés, directement depuis le navigateur, ce qui facilite la détection des anomalies, la prévention des accès non autorisés et le respect des exigences de conformité - le tout sans freiner les opérations.

3. Mise en place de politiques BYOD sécurisées

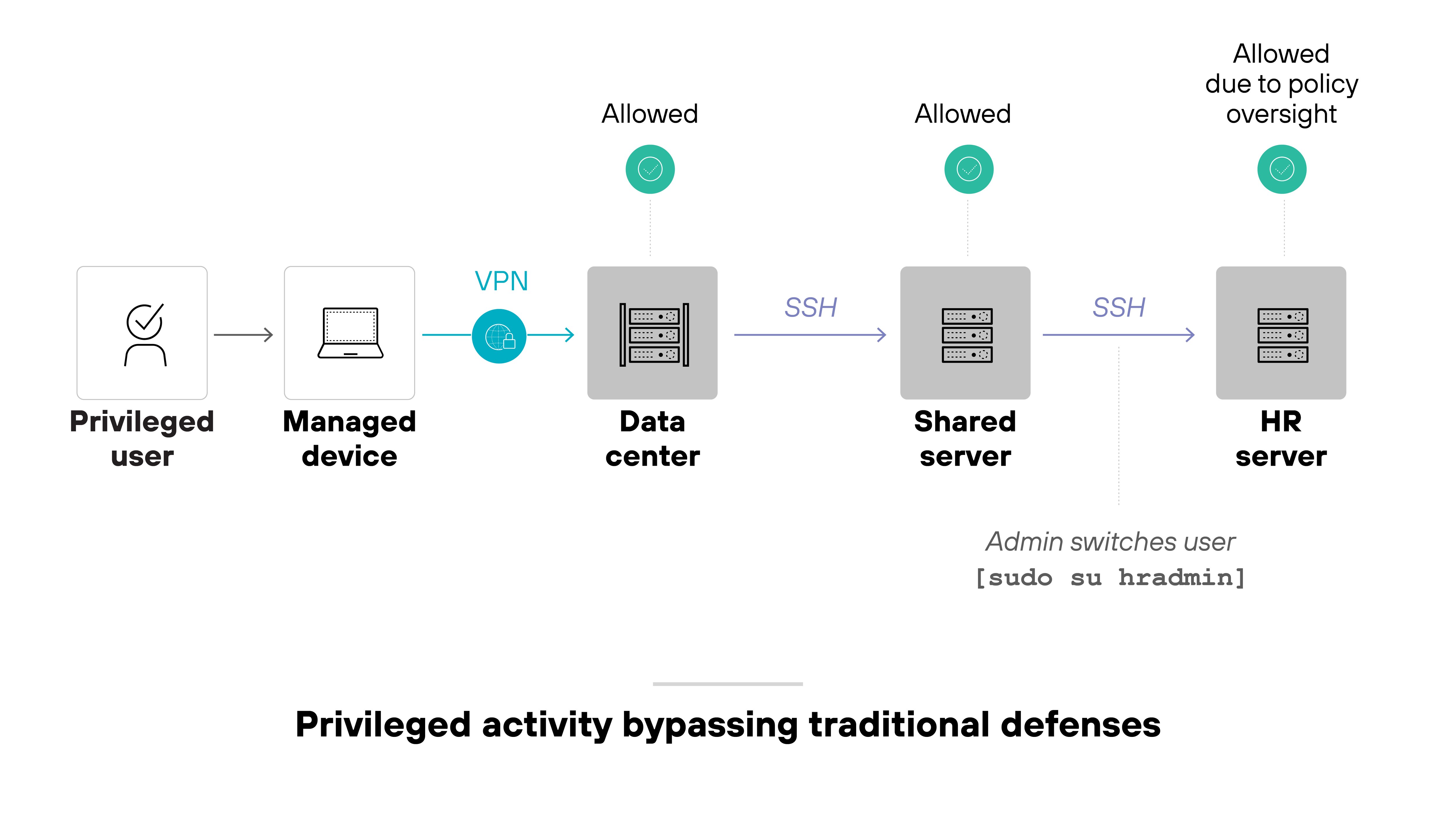

Les programmes BYOD permettent aux employés d’utiliser leurs appareils personnels à des fins professionnelles. C’est un vrai plus en matière de flexibilité, et cela peut même alléger les coûts liés au matériel. Mais cette liberté a un revers : elle élargit considérablement la surface d’attaque, surtout lorsque des terminaux non gérés accèdent à des applications sensibles.

Pourquoi est-ce problématique ?

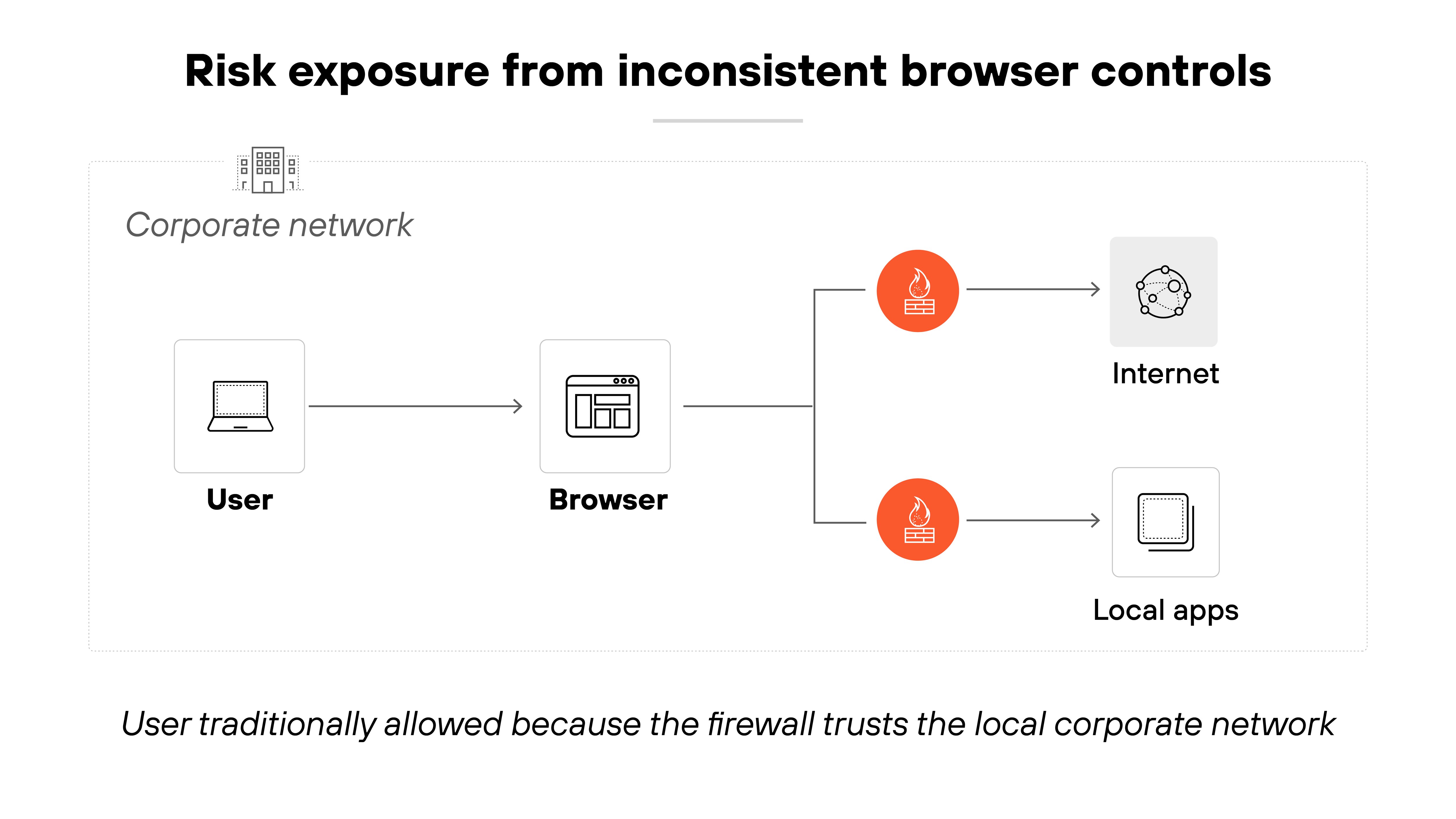

Parce que la plupart des menaces web proviennent des navigateurs. Et sans contrôle homogène entre les différents appareils, les organisations risquent de perdre en visibilité sur les comportements à risque, les mouvements de données… voire l’utilisation frauduleuse d’identifiants.

Les solutions traditionnelles comme le VDI ou le DaaS sont souvent trop coûteuses, ou pas suffisamment évolutives, pour être déployées à grande échelle.

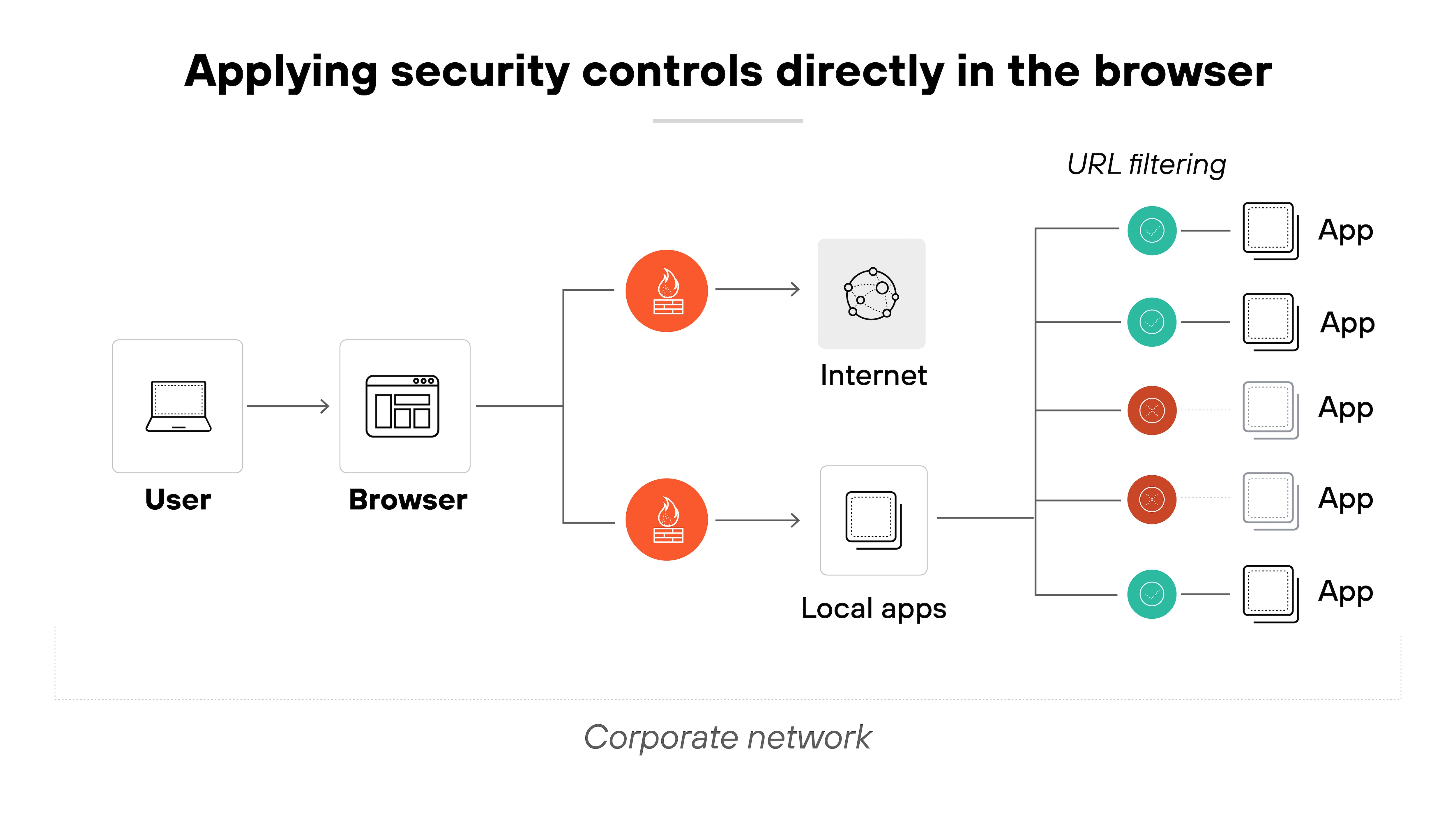

Le navigateur d’entreprise sécurisé apporte une alternative bien plus pragmatique. Il permet un accès sécurisé aux applications SaaS et privées, sans avoir à mettre en place une gestion complète des appareils. La sécurité s’applique directement dans le navigateur via des vérifications de posture, des politiques d’accès et des mécanismes de protection des données, ce qui permet de garder les appareils personnels à l’écart des actifs de l’entreprise.

En d'autres termes : le BYOD conserve toute sa flexibilité, sans sacrifier la visibilité ni le contrôle. Un équilibre précieux pour accompagner efficacement les nouveaux modes de travail, sans ouvrir de brèches.

4. Prévention de l'exposition des données dans les applications GenAI

Aujourd’hui, la majorité des organisations n’ont aucune visibilité sur l’activité des utilisateurs dans les applications GenAI.

Et pourtant, ces outils prennent une place centrale dans de nombreux workflows : création de contenu, développement logiciel, analyse de données… ils s’imposent désormais à tous les étages.

Mais ces outils soulèvent aussi de nouvelles préoccupations en matière de sécurité, notamment lorsque des utilisateurs saisissent des données sensibles dans des modèles publics.

Et c’est loin d’être anodin.

La plupart des plateformes GenAI fonctionnent dans le cloud, ce qui signifie que les organisations ne maîtrisent pas totalement le chemin emprunté par les données une fois soumises. Sans garde-fous, les utilisateurs peuvent, sans le vouloir, exposer des informations confidentielles, de la propriété intellectuelle ou des données clients à des services tiers.

![Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them. Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them.](/content/dam/pan/en_US/images/cyberpedia/secure-enterprise-browser-use-cases/Secure-Browser-2025_10.png)

Un navigateur d’entreprise sécurisé permet justement de maîtriser ce type de risque. Il applique les politiques de sécurité directement là où l’interaction se produit : dans le navigateur. Concrètement, les équipes de sécurité peuvent bloquer ou masquer les saisies sensibles, activer des contrôles en fonction du contenu et restreindre l’usage selon l’identité, la posture du terminal ou le contexte applicatif.

autrement dit : les organisations peuvent activer l’usage de l’ia générative en toute sécurité, sans compromettre la protection des données. Un enjeu crucial à mesure que ces outils s’intègrent au quotidien des équipes.

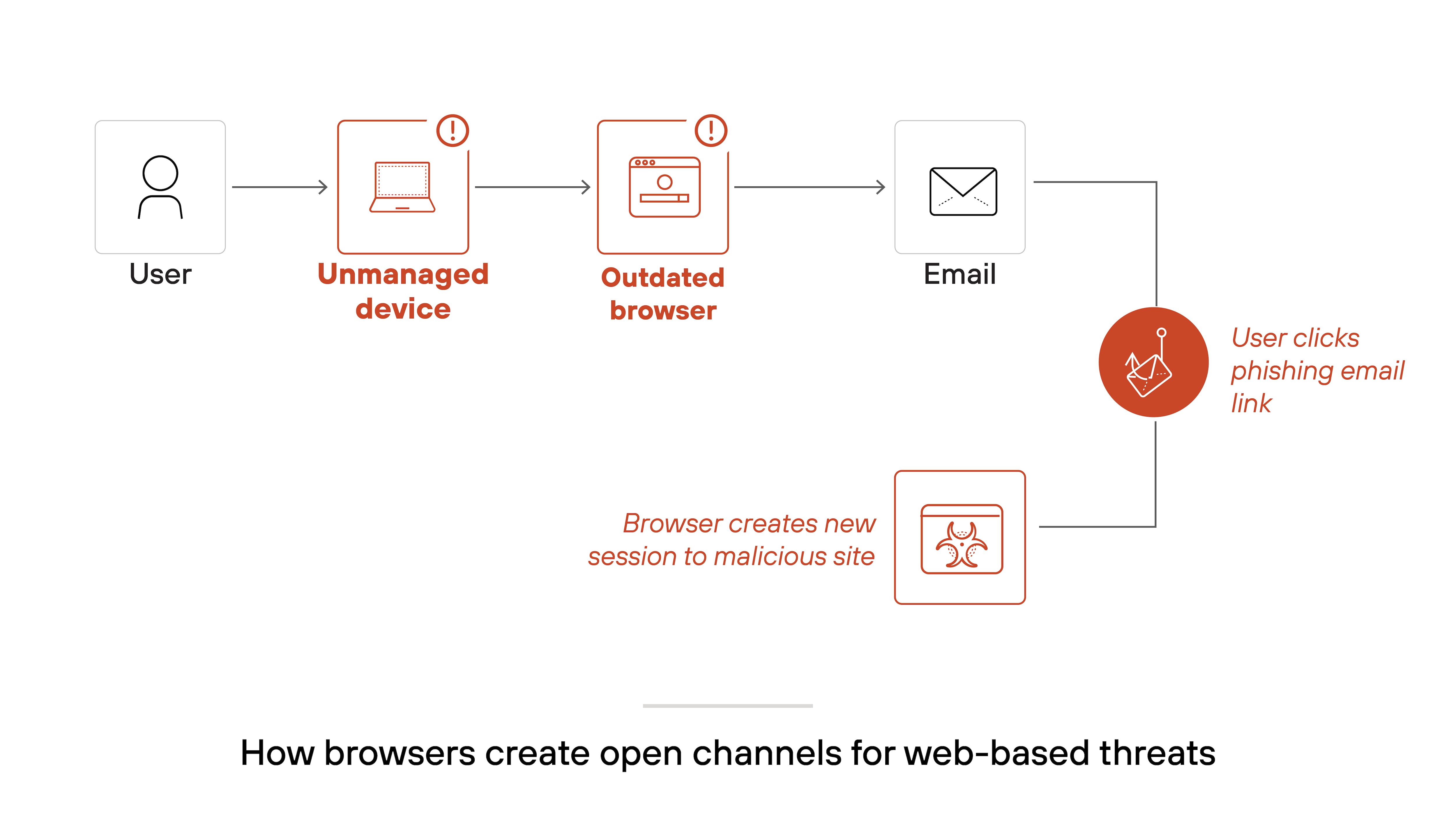

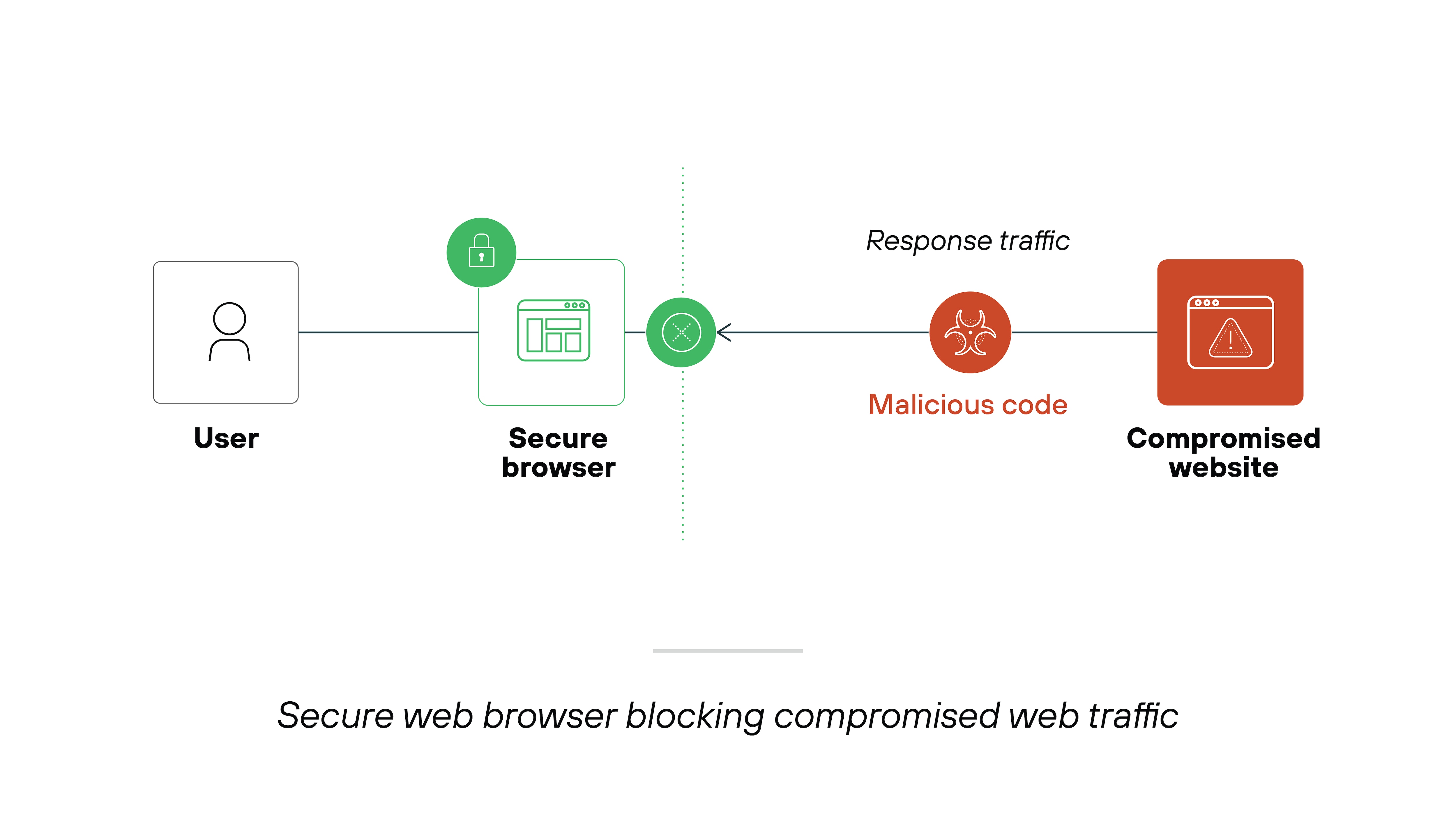

5. Atténuation des menaces basées sur le web dans le navigateur

Le navigateur est une cible de choix pour les attaques externes. il connecte les utilisateurs aux applications saas, aux plateformes cloud et aux sites web publics - autant de points d’entrée potentiels pour l’hameçonnage, les malwares ou les tentatives d’exploits. C’est pourquoi l’activité du navigateur doit être surveillée et contrôlée comme n’importe quelle autre surface d’attaque.

Mais il y a un problème.

La plupart des navigateurs n’ont pas été conçus pour répondre aux exigences de sécurité des entreprises. Ils offrent un contrôle très limité sur la façon dont les utilisateurs interagissent avec les données et les applications. Résultat : un incident de sécurité peut survenir facilement - parfois même sans mauvaise intention - via un téléchargement, une extension tierce ou un site non sécurisé.

Le navigateur d’entreprise sécurisé change la donne.

Il applique des contrôles en temps réel, directement au point d’utilisation. Les équipes de sécurité peuvent analyser les comportements, appliquer des politiques selon le type d’application ou la posture de l’appareil, et bloquer les actions à risque comme le téléchargement de malwares ou la connexion aux services personnels.

Cela permet de réduire l'exposition sans impact sur l'expérience utilisateur.

Si vous déployez un accès sécurisé via navigateur, pensez à restreindre les connexions à certains domaines pour empêcher les connexions aux comptes personnels dans une même session. Cela permet de limiter les tentatives d’hameçonnage basées sur des activités inter-comptes et de maintenir une séparation claire entre les flux sensibles et les environnements non gérés.

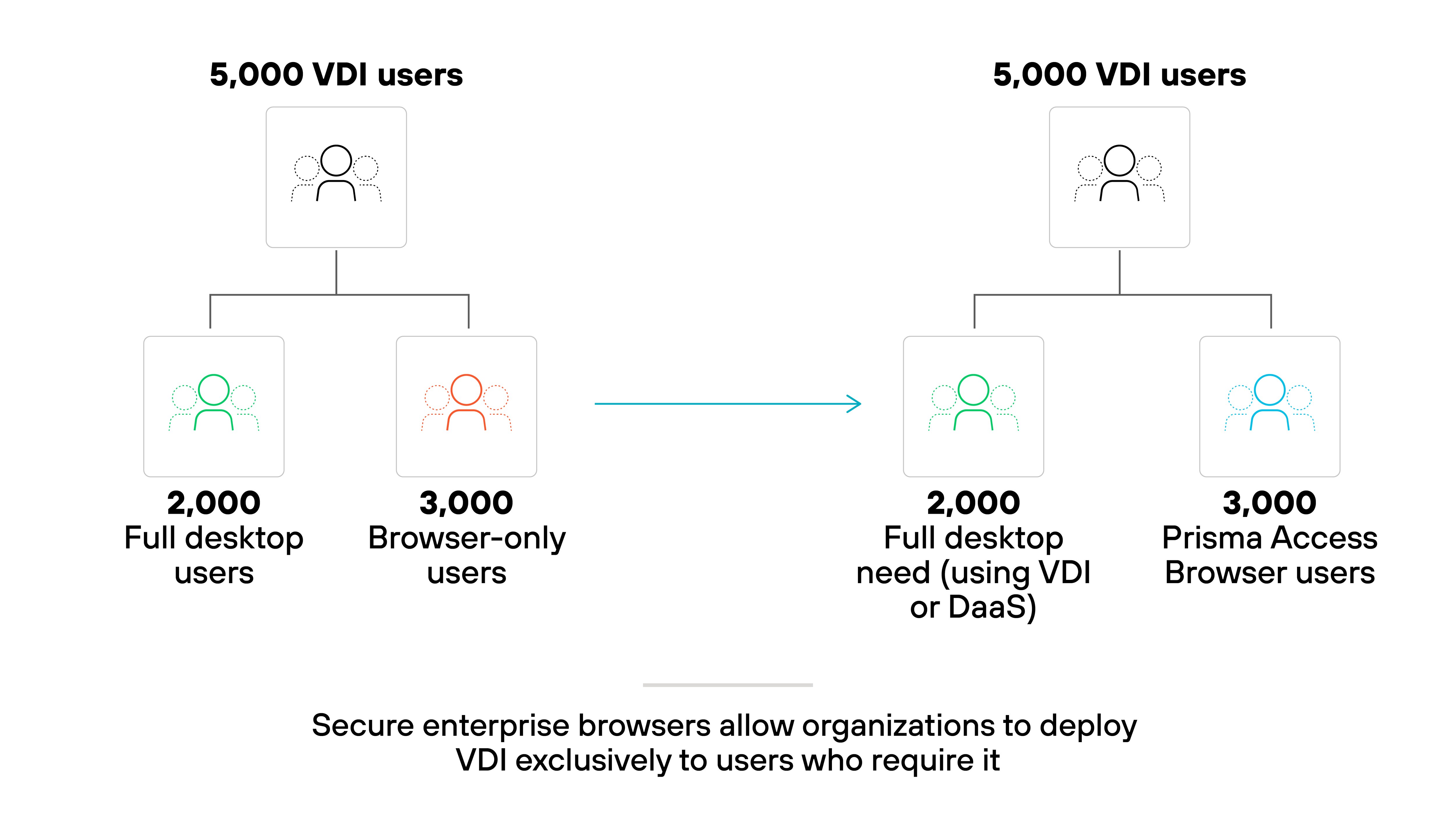

6. Réduction de la dépendance à l'égard de la VDI

Les infrastructures de bureau virtuel (VDI) et les solutions de bureau en tant que service (DaaS) sont souvent utilisées pour faciliter l’accès à distance. Elles offrent un contrôle centralisé et une expérience utilisateur homogène. Mais elles impliquent aussi des coûts élevés, une certaine complexité, et des compromis en termes de performance.

Et c’est là que le bât blesse :

il est difficile de faire évoluer et de maintenir les environnements VDI. Or, le plus souvent, les utilisateurs n’ont pas besoin d’accéder à un bureau virtuel complet, mais simplement à des applications web. Faire transiter toute l’activité via une solution VDI génère une surcharge inutile.

Le navigateur d’entreprise sécurisé offre une alternative plus simple : il permet un accès sécurisé aux applications SaaS et web internes, sans avoir recours à des bureaux virtuels. Résultat : moins de licences VDI, une infrastructure allégée et une expérience utilisateur nettement supérieure pour les tâches de navigateur.

Concrètement, les organisations peuvent réserver le VDI aux utilisateurs qui en ont réellement besoin. Pour tous les autres, le navigateur s’impose comme une solution sécurisée et légère, réduisant les coûts et la charge opérationnelle de manière globale.

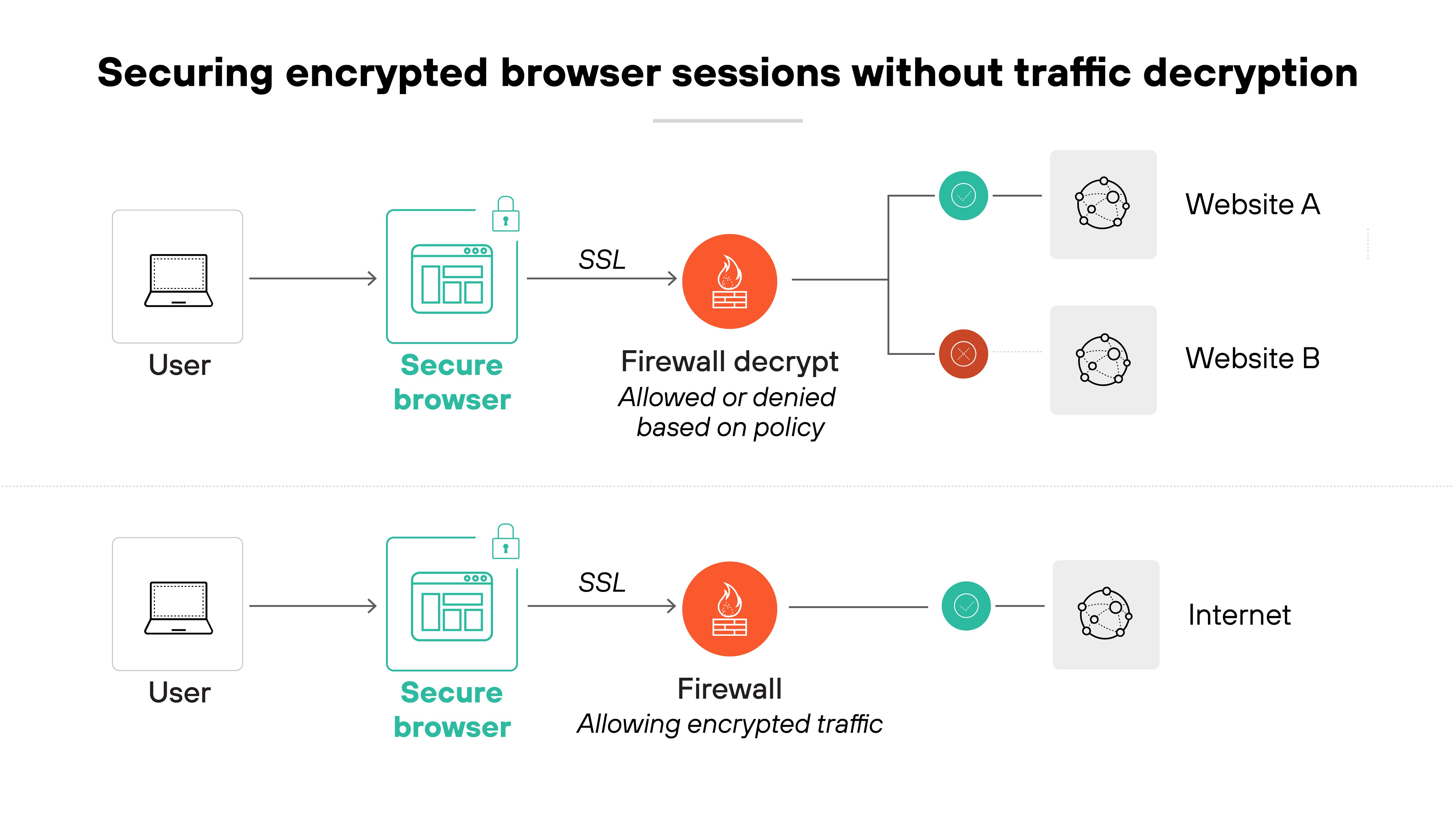

7. Sécurisation du trafic non déchiffrable

La majeure partie du trafic internet est aujourd’hui chiffrée. Il s’agit d’une bonne chose pour la confidentialité. Mais ce chiffrement complique considérablement la tâche des outils de sécurité traditionnels, qui peinent à inspecter et contrôler les actions des utilisateurs, en particulier dans le navigateur.

Mais il y a un hic :

certains protocoles, comme QUIC, sont difficiles à déchiffrer. D’autres, comme le trafic Microsoft 365, sont encadrés par des accords de niveau de service qui découragent toute inspection approfondie. Autrement dit, même en présence d’un trafic suspect, les équipes de sécurité peuvent se retrouver dans l’impossibilité de l’analyser sans enfreindre des règles de conformité ou nuire aux performances.

Ici, le navigateur d’entreprise sécurisé constitue une bonne alternative. Au lieu de déchiffrer le trafic en transit, les contrôles sont appliqués là où l’action se produit : dans le navigateur directement.

Voici comment cela fonctionne :

Les organisations peuvent donc continuer à surveiller les accès, appliquer des politiques et détecter les activités à risque, même si le trafic sous-jacent reste chiffré.

En clair, il n’est plus nécessaire de contourner le chiffrement pour sécuriser une session. La visibilité côté navigateur permet de combler les lacunes des outils réseau traditionnels, en particulier à mesure que les applications web et SaaS adoptent des protocoles chiffrés de nouvelle génération.

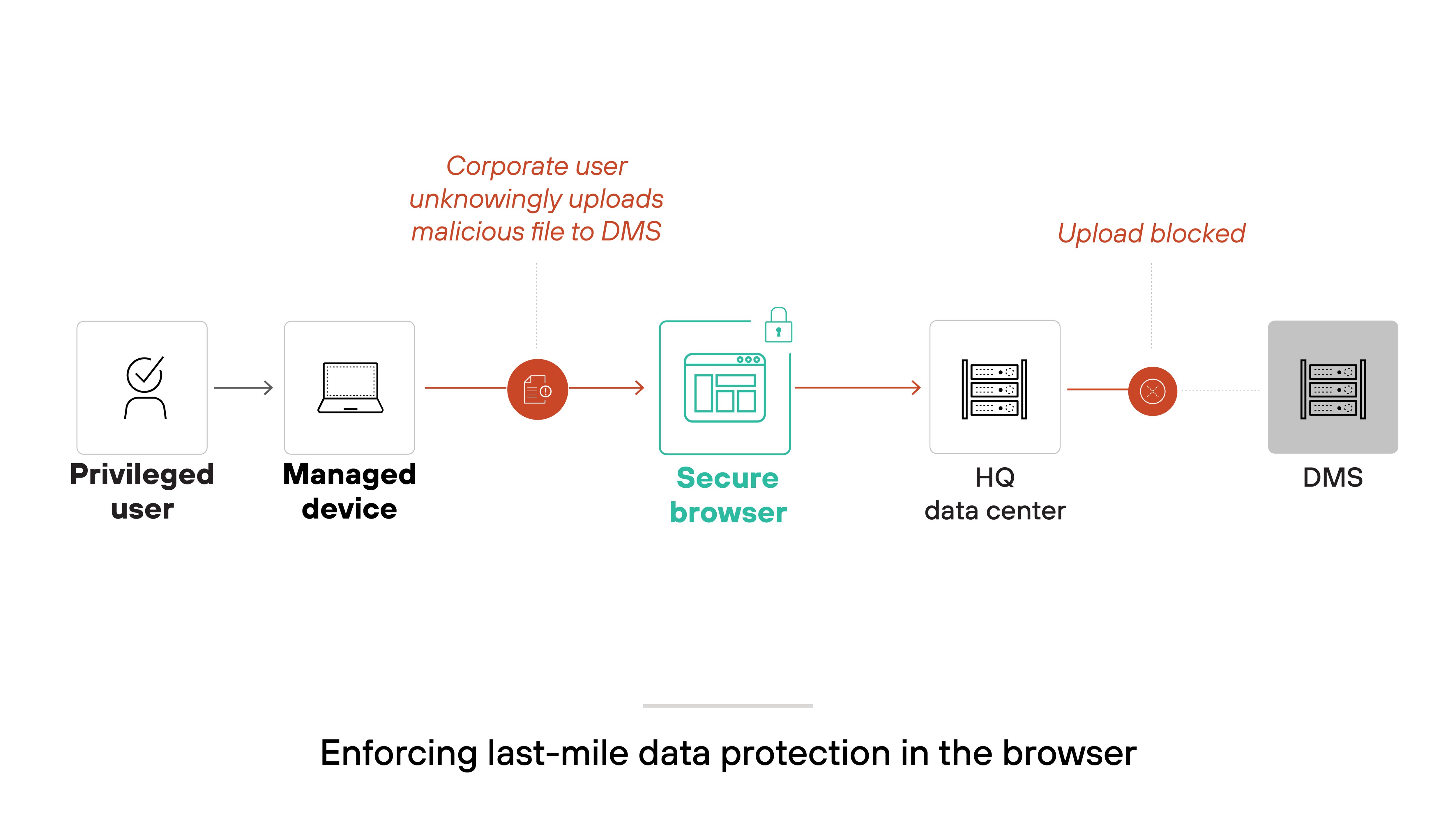

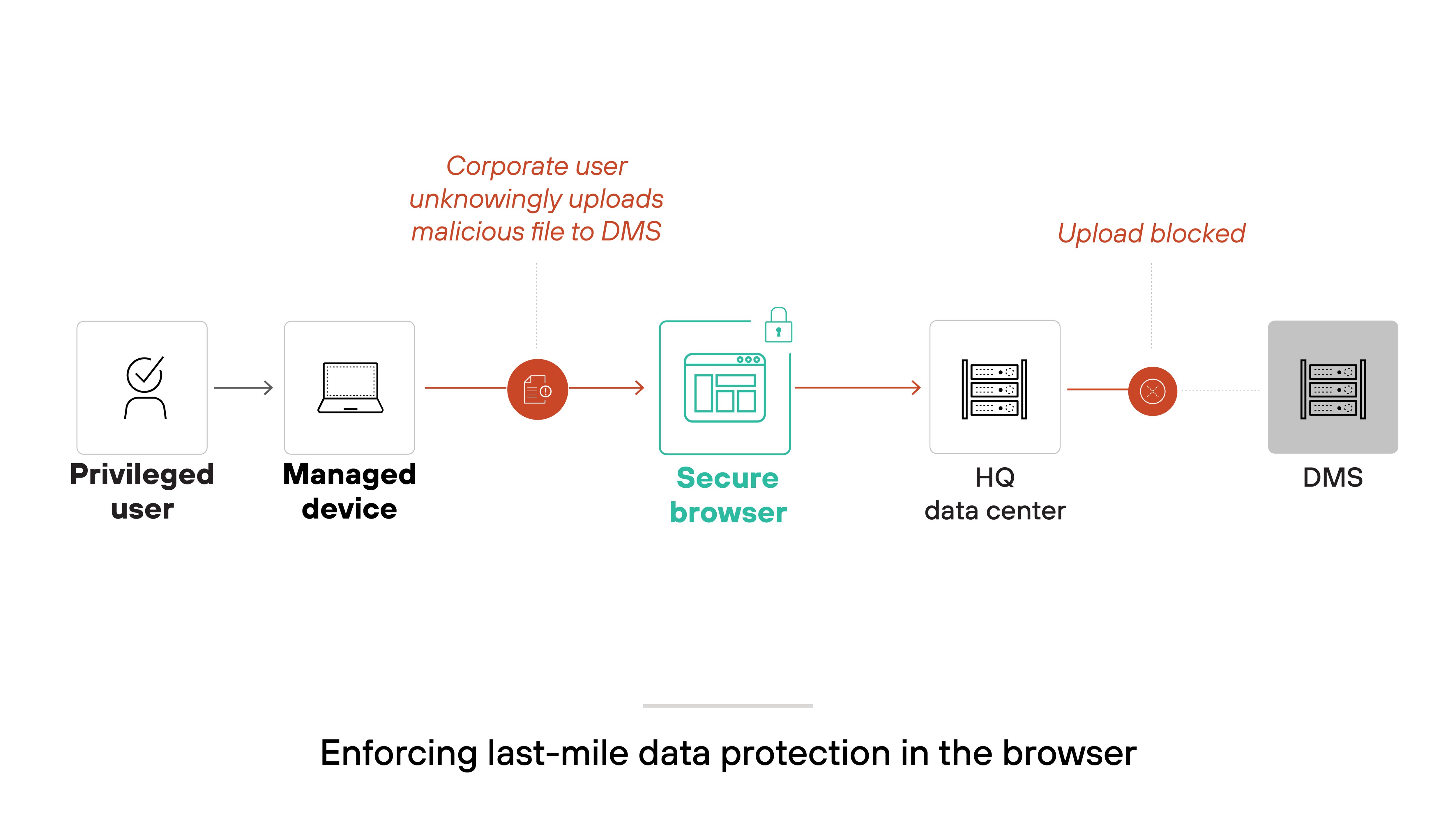

8. Protection des données sur le dernier kilomètre

C'est dans le navigateur que les données sensibles sont le plus exposées. Les utilisateurs y lisent, modifient, téléchargent et partagent des informations critiques en temps réel. Autrement dit, le « dernier kilomètre », où les données sont réellement manipulées, est l’un des points les plus stratégiques pour appliquer des mesures de sécurité.

Mais pourquoi est-ce si important ?

Même avec des protections robustes au niveau du réseau ou du cloud, les données restent vulnérables une fois qu’elles atteignent l’utilisateur. Par exemple, un collaborateur peut copier du contenu confidentiel dans une application personnelle, faire une capture d’écran de documents sensibles ou charger des fichiers vers un espace non autorisé. Et dans bien des cas, les contrôles traditionnels passent à côté de ce type d’activité.

Un navigateur d’entreprise sécurisé permet de combler ces lacunes directement au niveau du terminal. Il peut masquer les données sensibles, bloquer les captures d’écran, restreindre les chargements de fichiers et apposer des filigranes, le tout sans impact sur l’expérience utilisateur. Ces politiques sont adaptées dynamiquement en fonction du contenu, de l’identité de l’utilisateur et du contexte.

Autrement dit : vous gardez un contrôle précis sur la manière dont les données sont consultées et utilisées dans le navigateur. Un point clé pour protéger l’information lorsqu’elle est le plus vulnérable : juste avant qu’elle ne quitte votre environnement.

9. Sécurisation des fusions et acquisitions

Les fusions et acquisitions reposent sur la rapidité. Plus les nouveaux employés accèdent rapidement et en toute sécurité aux applications et aux données de l’entreprise, plus la création de valeur est favorisée. En d’autres termes, le délai d’accès a un impact direct sur le délai de rentabilité.

Le problème ?

Les méthodes d’intégration traditionnelles, comme l’envoi d’ordinateurs portables ou l’approvisionnement en solutions VDI, prennent des semaines. Elles produisent également des goulets d’étranglement logistiques, alourdissent les coûts et retardent les gains de productivité. Si l’on ajoute à cela les contraintes de conformité ou les vérifications d’appareils, les délais s’allongent encore.

Le navigateur d’entreprise sécurisé élimine une grande partie de ces obstacles. Il permet un accès sécurisé aux applications SaaS, web et privées, que l’appareil soit géré ou non. Les collaborateurs peuvent commencer à travailler en quelques minutes, même avant d’avoir reçu le matériel d’entreprise.

Cela permet aux organisations de déployer l’accès rapidement, sans compromis sur la sécurité. Les contrôles au niveau du navigateur permettent d’appliquer des politiques en fonction de l’utilisateur, de la posture de l’appareil ou du type de données, ce qui aide les équipes IT à garantir la conformité tout en assurant une intégration rapide et sécurisée.

Les équipes de sécurité peuvent définir des règles d’accès par groupe d’utilisateurs, appliquer des vérifications de posture des appareils et activer des politiques contextuelles comme l’ajout de filigranes, le blocage des captures d’écran ou la restriction des chargements. Ces protections au niveau du dernier kilomètre permettent de prévenir les fuites de données, même lorsque les collaborateurs utilisent des appareils personnels ou hérités d’une acquisition. Et côté offboarding, le navigateur permet de révoquer instantanément les accès si nécessaire.

10. Prévention des fuites de données d’initié

Toutes les menaces ne proviennent pas de l’extérieur. Les risques d’initiés, intentionnels comme accidentels, sont l’une des principales causes d’exposition. Et le navigateur reste l’un des moyens les plus simples pour déplacer des informations sensibles sans être détecté.

C’est un point clé,

car c’est dans le navigateur que les utilisateurs accèdent aux outils de l’entreprise, téléchargent des fichiers et manipulent des données. Sans garde-fous, ils peuvent copier du contenu dans des applications personnelles, charger des fichiers vers des destinations non autorisées ou brouiller la frontière entre usage professionnel et personnel.

Un navigateur d’entreprise sécurisé confère aux équipes de sécurité les niveaux de visibilité et de contrôle requis sur ce type d’actions. Elles peuvent par exemple bloquer les chargements vers des espaces personnels, empêcher les copier-coller dans les workflows sensibles ou apposer des filigranes sur les sessions à risque. Elles peuvent également restreindre les comportements de connexion ou isoler complètement les sessions pour séparer les identités.

En d'autres termes : vous pouvez réduire le risque de perte de données sans impact sur les tâches légitimes. Une protection appliquée au niveau du navigateur devient alors une défense à la fois efficace et pragmatique contre les menaces en interne dans les environnements de travail modernes.