Qu’est-ce que le principe du moindre privilège ?

En sécurité de l’information, le principe du moindre privilège veut qu’un utilisateur ou une entité n’accède qu’aux données, ressources et applications absolument nécessaires pour effectuer une tâche. En appliquant ce principe, les entreprises réduisent leur surface d’attaque et le risque de propagation de malwares, améliorant ainsi leur posture de sécurité.

Le principe du moindre privilège joue d’ailleurs un rôle majeur dans l’accès réseau Zero Trust (ZTNA) 2.0. Dans un framework ZTNA 2.0, ce principe permet d’identifier avec précision les applications et les fonctions applicatives spécifiques sur n’importe quels port et protocole, y compris les ports dynamiques. L’identification s’effectue indépendamment de l’adresse IP ou du nom de domaine pleinement qualifié (FQDN) utilisé par une application. Ainsi, les administrateurs n’ont plus à prendre en compte les spécificités réseau et peuvent implémenter des contrôles d’accès granulaires et complets sur la base du moindre privilège.

Fonctionnement

Le principe du moindre privilège limite l’accès aux données, ressources, applications et fonctions applicatives aux seuls utilisateurs ou entités qui en ont besoin pour réaliser une tâche ou un workflow spécifique. Sans cette approche, les utilisateurs ou les entités bénéficient de privilèges excessifs, ce qui accroît le risque de compromission et de mauvaise utilisation des systèmes et données critiques.

Au sein d’un modèle ZTNA 2.0, le principe du moindre privilège permet au système IT d’identifier de manière dynamique les utilisateurs, les appareils, les applications et les fonctions applicatives auxquels un utilisateur ou une entité accède, indépendamment de l’adresse IP, du protocole ou du port utilisé par une application. Sont identifiées également les nouvelles applications de communication et de collaboration qui passent par des ports dynamiques.

Ainsi, les administrateurs n’ont plus à prendre en considération l’architecture réseau ou les spécificités réseau de base (FQDN, ports ou protocoles) et implémentent des contrôles d’accès granulaires et complets sur la base du moindre privilège.

Description de la vidéo : Kumar Ramachandran, Vice-président senior de Prisma SASE, décrit le principe du moindre privilège dans un framework ZTNA 2.0.

En quoi est-ce important ?

Le principe du moindre privilège joue un rôle crucial dans la sécurité IT des entreprises opérant sur des modes de travail hybrides. Cette approche les protège contre les cyberattaques et les conséquences dommageables qu’un ransomware, malware ou tout autre acte malveillant peut avoir sur leurs opérations : fuite de données, perte financière et atteinte à la réputation.

Réduction de la surface d’attaque, prévention des cybermenaces, gain de performance opérationnelle, diminution des erreurs humaines… la politique du moindre privilège maintient l’équilibre entre ergonomie et sécurité pour protéger les données et systèmes critiques.

Avantages

Le principe du moindre privilège :

- Réduit la surface d’attaque, en limitant les brèches dans lesquelles un assaillant peut s’engouffrer pour accéder à des données sensibles ou mener une attaque et en protégeant les privilèges de super utilisateur ou d’administrateur.

- Limite la propagation de malwares en empêchant l’installation d’applications non autorisées par les utilisateurs. En bloquant le malware, le principe du moindre privilège évite également toute latéralisation au sein du réseau qui permettrait de lancer une attaque sur d’autres appareils connectés.

- Améliore la performance opérationnelle en réduisant les interruptions de service dues à une compromission, un malware ou une incompatibilité entre des applications.

- Protège contre les erreurs humaines accidentelles ou malintentionnées.

Avantages pour les nouvelles applications

Le principe du moindre privilège consiste à accorder aux utilisateurs le minimum de privilèges requis pour qu’ils effectuent leur travail. Malheureusement, avec les solutions de sécurité traditionnelles, les entreprises doivent donner accès à une multitude d’éléments (adresses IP, plages de port et protocoles) pour l’utilisation d’applications SaaS et autres qui s’appuient sur des adresses IP et ports dynamiques. Cette approche va à l’encontre du principe du moindre privilège, car elle entraîne des vulnérabilités majeures pouvant être exploitées par un attaquant ou un malware.

Dans un modèle ZTNA 2.0, le principe du moindre privilège peut être entièrement déployé grâce à Prisma Access et à ses fonctionnalités App-ID brevetées. Le but : identifier de manière dynamique tous les utilisateurs, appareils, applications et fonctions applicatives sur tous les ports et protocoles. Les administrateurs peuvent ainsi contrôler chaque accès en appliquant le principe du moindre privilège.

Description de la vidéo : Kumar Ramachandran, Vice-président senior de Prisma SASE, explique comment le ZTNA 2.0 protège les données de l’ensemble des applications, quel que soit leur emplacement.

Avantages pour les applications client-serveur

Intégrée à Prisma Access, une technologie complète de moindre privilège permet de contrôler les accès dans les deux directions entre un client et le serveur. Vous pouvez ainsi définir des politiques d’accès aux applications et appliquer aisément le principe du moindre privilège pour les applications initiées par un serveur. Cette protection s’étend aux applications dont les fonctions s’avèrent critiques pour l’entreprise : gestion des mises à jour et des correctifs, gestion des appareils et helpdesk.

Avantages pour les applications privées

Les applications privées ne disposent pas toujours des contrôles d’accès intégrés et granulaires offerts par la plupart des applications SaaS. Elles ne permettent pas, par exemple, de simplement consulter des données (sans charger ou télécharger quoi que ce soit sur l’application). Pourquoi ? Parce que l’application privée est identifiée exclusivement par l’adresse IP ou le numéro de port.

Grâce au principe du moindre privilège intégré au ZTNA 2.0 et à Prisma Access, les entreprises exercent un contrôle précis au niveau sous-applicatif pour identifier les applications avec App-ID.

Implémentation

L’implémentation du principe du moindre privilège ne doit pas être un fardeau. Elle doit se faire de façon simple, intuitive et sans compromis. Cela passe par un cahier des charges en phase avec les grandes problématiques auxquelles votre entreprise est confrontée – tout en évitant une refonte complète de votre architecture ou des perturbations majeures de vos activités.

Par où commencer ?

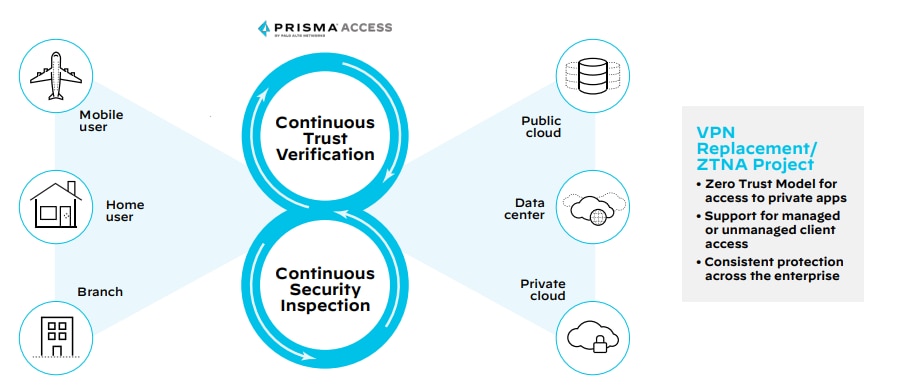

Pour appliquer le principe du moindre privilège au sein de votre entreprise, vous pouvez commencer par remplacer vos technologies VPN vieillissantes. Pour sécuriser les accès à distance, optez plutôt pour une solution ZTNA 2.0 moderne qui réduira en outre les goulets d’étranglement et simplifiera les opérations de gestion.

Plusieurs facteurs vont dans le sens d’un remplacement du VPN :

- La migration des applications vers un modèle hybride permet d’exploiter tout le potentiel des environnements cloud, multicloud et sur site. Les technologies VPN traditionnelles qui redirigent le trafic vers un concentrateur sur site, via un backhaul ou un cheminement tortueux, sont peu évolutives et offrent une expérience utilisateur bien inférieure au potentiel du ZTNA 2.0.

- L’évolution des exigences régit l’accès aux applications d’entreprise. Pour faire leur travail, les collaborateurs utilisent généralement des appareils gérés par l’entreprise. Pourtant, un nombre croissant d’appareils non gérés accèdent aux réseaux – et aux applications – des entreprises.

- Un modèle de protection cohérent et universel qui couvre toutes les applications et ne se limite pas aux applis web ou d’ancienne génération.

Il existe plusieurs solutions capables de répondre à ces besoins. Pourtant, seule Prisma Access vous permet de moderniser votre réseau et vos outils de sécurité pour contrôler à la fois les appareils gérés et non gérés, tout en assurant une protection homogène de l’ensemble de vos environnements.

Principe du moindre privilège avec ZTNA 2.0 sur Prisma Access

Prisma Access, c’est le ZTNA 2.0 en mode cloud et une expérience utilisateur optimale dans un seul et même produit. Découvrez comment Prisma Access assure des contrôles d’accès granulaires pour une sécurité optimale des connexions entre utilisateurs et applications, et une réduction significative de la surface d’attaque. Sa technologie App-ID brevetée permet de contrôler les accès avec précision aux niveaux applicatif et sous-applicatif, y compris les actions de chargement ou de téléchargement.

Visionner la vidéo

Télécharger le livre blanc ESG Global

Consulter la page web