- 1. Histoire du framework MITRE ATT&CK

- 2. Qu’est-ce que MITRE Engenuity ?

- 3. Que sont les évaluations MITRE Engenuity ATT&CK ?

- 4. Que représentent les tactiques du framework MITRE ATT&CK ?

- 5. Que sont les techniques MITRE et combien y en a-t-il ?

- 6. Que désignent les procédures du framework MITRE ATT&CK ?

- 7. Quelle est la différence entre sous-techniques et procédures ?

- 8. Avantages du framework MITRE ATT&CK

- 9. Obstacles à l’implémentation du framework MITRE ATT&CK

- 10. Technologies ATT&CK

- 11. Comment utiliser ATT&CK ?

- 12. Plus d’informations sur MITRE

- 13. Framework MITRE ATT&CK et Cortex XDR

- 14. FAQ sur le framework MITRE ATT&CK

- Histoire du framework MITRE ATT&CK

- Qu’est-ce que MITRE Engenuity ?

- Que sont les évaluations MITRE Engenuity ATT&CK ?

- Que représentent les tactiques du framework MITRE ATT&CK ?

- Que sont les techniques MITRE et combien y en a-t-il ?

- Que désignent les procédures du framework MITRE ATT&CK ?

- Quelle est la différence entre sous-techniques et procédures ?

- Avantages du framework MITRE ATT&CK

- Obstacles à l’implémentation du framework MITRE ATT&CK

- Technologies ATT&CK

- Comment utiliser ATT&CK ?

- Plus d’informations sur MITRE

- Framework MITRE ATT&CK et Cortex XDR

- FAQ sur le framework MITRE ATT&CK

Qu’est-ce que le framework MITRE ATT&CK ?

- Histoire du framework MITRE ATT&CK

- Qu’est-ce que MITRE Engenuity ?

- Que sont les évaluations MITRE Engenuity ATT&CK ?

- Que représentent les tactiques du framework MITRE ATT&CK ?

- Que sont les techniques MITRE et combien y en a-t-il ?

- Que désignent les procédures du framework MITRE ATT&CK ?

- Quelle est la différence entre sous-techniques et procédures ?

- Avantages du framework MITRE ATT&CK

- Obstacles à l’implémentation du framework MITRE ATT&CK

- Technologies ATT&CK

- Comment utiliser ATT&CK ?

- Plus d’informations sur MITRE

- Framework MITRE ATT&CK et Cortex XDR

- FAQ sur le framework MITRE ATT&CK

Le framework MITRE ATT&CK® est une base de connaissances qui recense les tactiques et techniques observées. Conçu pour les Threat Hunters, les professionnels de la cyberdéfense et les équipes Red Team, il permet de classifier des attaques, d’identifier leurs auteurs, de discerner leurs objectifs et d’évaluer le risque qu’elles représentent pour les entreprises concernées. Ces dernières peuvent s’appuyer sur ce framework pour repérer les failles de sécurité et prioriser les actions correctives en fonction des risques en présence.

Histoire du framework MITRE ATT&CK

Basée à Bedford et à McLean, aux États-Unis, MITRE est une organisation indépendante à but non lucratif, fondée à l’origine pour conseiller le gouvernement fédéral sur des questions techniques et d’ingénierie. Quant au framework ATT&CK (acronyme de Adversarial Tactics, Techniques and Common Knowledge), il a été développé par MITRE dans le cadre d’un projet de recherche né en 2013.

L’organisation avait alors pour objectif de documenter les techniques, tactiques et procédures (TTP) des groupes APT (Advanced Persistent Threats). À l’époque, MITRE souhaitait décrire ces TTP pour un autre projet de recherche appelé FMX.

Le projet FMX devait étudier dans quelle mesure les analyses et données télémétriques des terminaux pouvaient aider à détecter des attaquants infiltrés sur les réseaux d’entreprise. Le framework ATT&CK a alors servi à tester l’efficacité des capteurs et analyses, tout en établissant un langage commun pour permettre aux acteurs du projet d’apporter des améliorations au fil du temps.

Dès 2015, MITRE ATT&CK est devenu accessible à tous, en téléchargement. Aujourd’hui, il aide les équipes de sécurité d’entreprises de tous secteurs à mieux cerner les menaces en présence et à sécuriser leurs systèmes en conséquence. Si le framework a d’abord été créé pour étudier les menaces contre les systèmes Windows d’entreprise, il couvre désormais Linux, macOS, les technologies mobiles, le cloud, les réseaux, les containers et les applications des systèmes de contrôle industriels (ICS).

Qu’est-ce que MITRE Engenuity ?

Avec le concours d’entreprises du privé, MITRE Engenuity se penche sur des questions d’intérêt général liées à la cybersécurité, à la résilience des infrastructures, à l’efficacité des systèmes de santé et aux communications de nouvelle génération. Dans le cadre de sa première initiative, MITRE Engenuity a réuni des spécialistes de la sécurité d’organisations leaders pour mieux comprendre les cybercriminels et ainsi renforcer les mécanismes de défense.

Afin d’accroître la résilience des entreprises face aux comportements malveillants connus, MITRE Engenuity utilise la base de connaissances ATT&CK® pour évaluer les produits de cybersécurité en fonction de trois critères :

- Offrir aux utilisateurs finaux des informations objectives sur les fonctionnalités des produits de sécurité testés

- Informer les participants sur les capacités réelles de leurs produits de sécurité

- Renforcer les capacités des produits participants

Ces évaluations n’établissent aucun comparatif. Plutôt que de désigner un « vainqueur », elles montrent comment chaque fournisseur conçoit la cyberdéfense dans le contexte du framework MITRE ATT&CK. Il n’existe aucune méthode universelle d’analyse, de classement et de notation des solutions. Les méthodologies employées sont rendues publiques, de même que les résultats. Ces évaluations évoluent constamment, tant au niveau du contenu que de la méthode, afin d’en garantir l’équité, la transparence et la pertinence.

Que sont les évaluations MITRE Engenuity ATT&CK ?

Il appartient aux fournisseurs de solutions de sécurité de décider des moyens à mettre en œuvre pour détecter et bloquer les éventuels comportements malveillants. En ce sens, MITRE Engenuity leur demande de prouver que leurs produits y parviennent, même s’ils ne divulguent pas toujours publiquement tous les détails de leurs capacités de détection. MITRE Engenuity répartit les données fournies dans différentes catégories et décrit tous les produits selon le même principe, à partir des informations fournies.

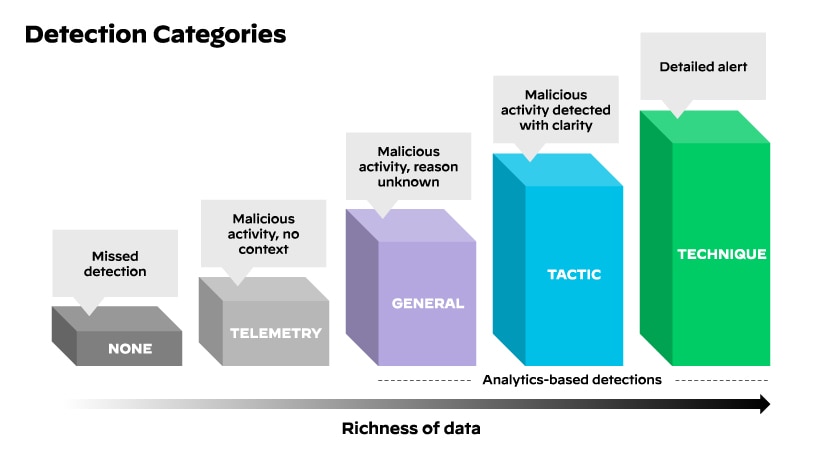

Pour déterminer la catégorie adéquate, MITRE Engenuity collecte des informations sous la forme de captures d’écran et de notes prises au cours de l’évaluation. Les événements de détection ou de protection sont classés dans deux types de catégories : « principale » (Main) et « nuance » (Modifier). La catégorie principale de chaque détection dépend de l’étendue du contexte fourni, tandis que la nuance attribuée permet de mieux décrire l’événement concerné.

Catégories utilisées par MITRE Engenuity pour la détection :

En mars 2022, MITRE Engenuity a publié la quatrième phase de ses évaluations, consacrées cette fois-ci aux groupes d’attaque Wizard Spider et Sandworm. Wizard Spider est un groupe de cybercriminels à visée financière qui cible de grandes organisations, y compris des hôpitaux, depuis le mois d’août 2018. Quant à Sandworm, connu pour ses attaques NotPetya en 2017, il mène des campagnes destructrices depuis la Russie, notamment contre des compagnies d’électricité britanniques en 2015 et 2016.

Turla est un groupe d’attaque mondialement connu, actif depuis au moins le début des années 2000. Il a infecté plus de 45 pays à travers la planète. Parmi ses cibles connues figurent des administrations gouvernementales, des missions diplomatiques, des groupes militaro-industriels, des instituts de recherche, ou encore des médias. Turla s’appuie sur un mix d’outils maison et open-source pour assurer sa propre sécurité opérationnelle, y compris un réseau de commande et contrôle et diverses techniques avancées et open-source.

D’après MITRE Engenuity, cette nouvelle phase d’évaluations a révélé une amélioration significative des produits testés, notamment ceux de Palo Alto Networks. Les fournisseurs ont en effet su mettre l’accent sur une cybersécurité basée sur la Threat Intelligence et sur un meilleur alignement avec le framework ATT&CK. Vous trouverez ici de plus amples informations sur les résultats de ces évaluations.

Plongée au cœur de mécanique de la matrice ATT&CK pour l’entreprise

Que représentent les tactiques du framework MITRE ATT&CK ?

Si l’on part du principe qu’une technique ou sous-technique ATT&CK constitue le « comment » d’une attaque, la tactique en est le « pourquoi ». Une tactique représente l’objectif d’un attaquant ou le but de son action. Par exemple, un cybercriminel pourra vouloir accéder aux identifiants.

La matrice Enterprise ATT&CK répertorie 14 tactiques :

| Tactique | Objectif du ou des attaquants |

|---|---|

| 1. Reconnaissance | Collecter des informations qui pourront servir à planifier de futures opérations |

| 2. Développement de ressources | Établir des ressources utiles en appui des opérations |

| 3. Accès initial | Infiltrer votre réseau |

| 4. Exécution | Exécuter du code malveillant |

| 5. Persistance de la menace | Établir une présence durable |

| 6. Escalade des privilèges | Obtenir des droits d’accès plus étendus |

| 7. Contournement des défenses | Éviter d’être détecté(s) |

| 8. Accès aux identifiants | Subtiliser des noms d’utilisateur et des mots de passe |

| 9. Découverte | Repérer et se familiariser avec votre environnement |

| 10. Latéralisation | Se déplacer dans votre environnement |

| 11. Collecte | Collecter des données utiles à l’atteinte de l’objectif |

| 12. Commande et contrôle | Communiquer avec les systèmes compromis pour les contrôler à distance |

| 13. Exfiltration | Voler des données |

| 14. Impact | Manipuler, bloquer ou détruire vos systèmes et données |

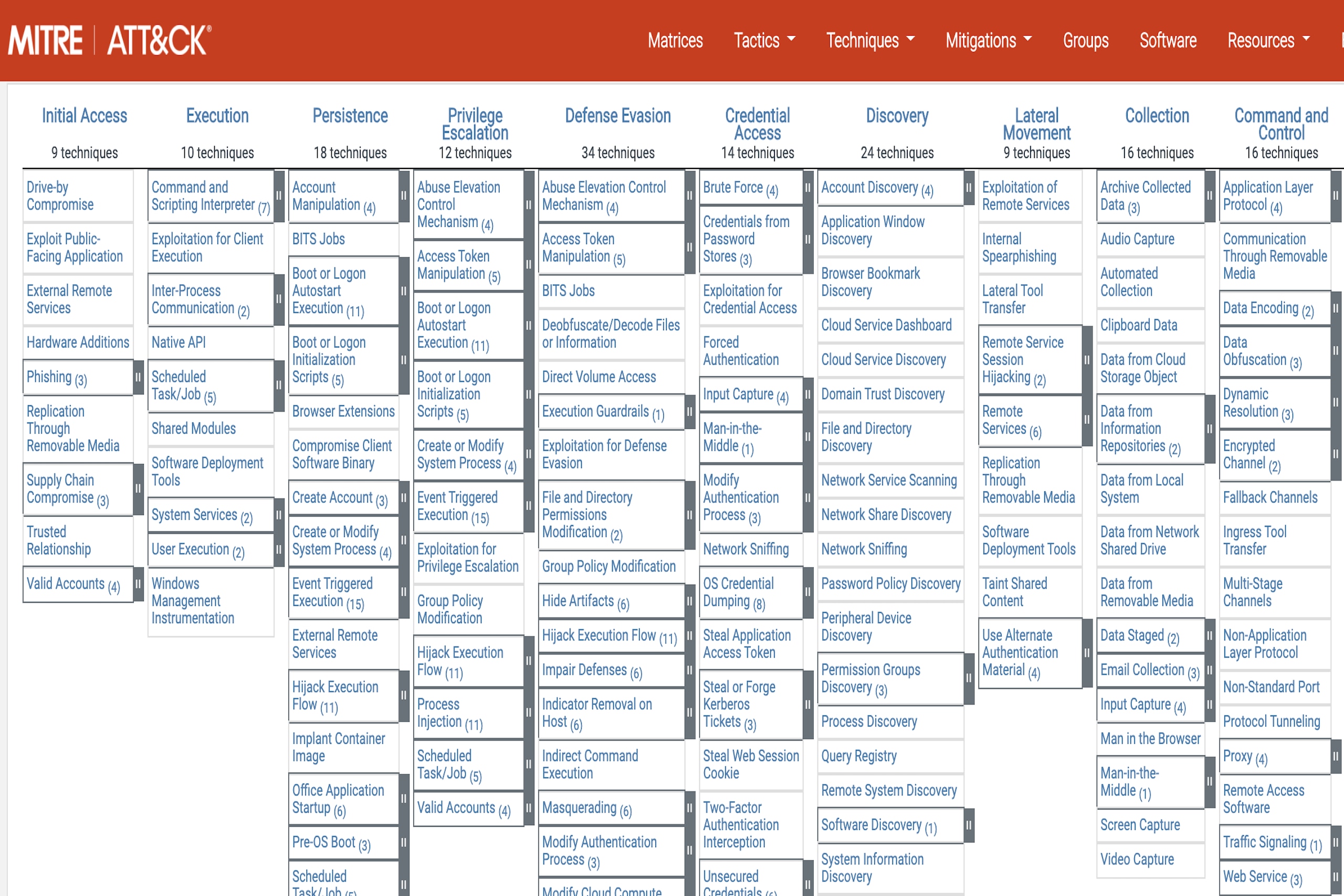

Que sont les techniques MITRE et combien y en a-t-il ?

Les techniques désignent donc le « comment », à savoir les actions entreprises par un attaquant pour atteindre son objectif tactique. Par exemple, un cybercriminel pourra recourir au dumping d’identifiants pour accéder à ces derniers. Partant de ce constat, MITRE ATT&CK recense une série de techniques utilisées par les acteurs malveillants pour atteindre un objectif particulier. Ces objectifs correspondent aux tactiques de la matrice.

La matrice Enterprise ATT&CK fusionne les matrices Windows, macOS et Linux. Dans sa version de 2022, elle comprend 14 tactiques, 193 techniques, 401 sous-techniques, 135 groupes, 14 campagnes et 718 éléments logiciels. MITRE met régulièrement à jour les techniques en fonction des découvertes. Elle fournit également une liste des éventuels changements et des nouvelles campagnes ciblant les entreprises.

Que sont les sous-techniques ?

Les sous-techniques fournissent des descriptions plus précises des comportements adoptés par les attaquants pour atteindre un but. Ces sous-ensembles se rapportent chacun à une technique. Par exemple, un attaquant pourra recourir au dumping d’identifiants en accédant aux secrets LSA (Local Security Authority).

Que désignent les procédures du framework MITRE ATT&CK ?

Les procédures décrivent l’implémentation effective des techniques et sous-techniques utilisées par les cybercriminels. Par exemple, dans le cadre du dumping d’identifiants, un attaquant pourra injecter des scripts PowerShell dans lsass.exe pour extraire des données de la mémoire LSASS de sa victime. Dans le framework ATT&CK, ces procédures sont catégorisées comme des techniques observées sur le terrain, dans la section d’exemples de procédures de la partie consacrée aux techniques.

Quelle est la différence entre sous-techniques et procédures ?

Les sous-techniques et les procédures renvoient à deux concepts différents dans ATT&CK. Les sous-techniques servent à catégoriser des comportements, tandis que les procédures décrivent l’utilisation des techniques sur le terrain. Par ailleurs, puisque les procédures correspondent à l’implémentation effective des techniques et sous-techniques, elles pourront inclure plusieurs autres comportements.

Par exemple, la procédure qui consiste à injecter des scripts PowerShell dans lsass.exe pour extraire des données de la mémoire comprend plusieurs techniques ou sous-techniques en lien avec PowerShell, à savoir le dumping d’identifiants et l’injection de processus dans LSASS.

Avantages du framework MITRE ATT&CK

MITRE ATT&CK offre plusieurs avantages. Avant tout, il permet aux entreprises de tout savoir sur les dernières menaces et techniques d’attaque. Le framework est en effet régulièrement enrichi de nouvelles tactiques et techniques pour vous permettre de prendre des mesures proactives contre ces menaces.

MITRE ATT&CK aide également les entreprises à améliorer leur posture de sécurité globale et à réduire les risques, car il leur permet d’identifier et de prioriser les menaces les plus pressantes et d’élaborer des moyens de neutralisation efficaces. Les entreprises peuvent ainsi concentrer leurs ressources sur ces priorités et ainsi augmenter leurs chances face aux attaquants.

Obstacles à l’implémentation du framework MITRE ATT&CK

Si le framework MITRE ATT&CK constitue indéniablement un outil puissant pour renforcer la cybersécurité, son implémentation peut présenter certaines difficultés. Le besoin de formation et d’expertise fait partie des principaux obstacles à sa mise en œuvre. En outre, une implémentation efficace nécessite beaucoup de temps et de ressources.

Pour surmonter ces obstacles, les entreprises peuvent faire appel à un spécialiste de la cybersécurité capable de former et de conseiller leurs équipes sur l’utilisation du framework. Ce partenaire les aidera à utiliser MITRE ATT&CK dans les règles de l’art afin d’en libérer tout le potentiel.

Technologies ATT&CK

MITRE ATT&CK n’est ni une technologie, ni un logiciel. Ce framework est une base de connaissances sur les tactiques, techniques et procédures (TTP) employées par les cyberattaquants.

Il couvre tous les logiciels et technologies ciblés par les cybercriminels, y compris les systèmes d’exploitation, les applications, les équipements réseau et les services cloud. Dès lors qu’elles comprennent les techniques et les tactiques des attaquants, les entreprises peuvent élaborer des moyens de protection efficaces et ainsi renforcer leur posture de sécurité globale.

Parmi les technologies couvertes par ATT&CK :

- Systèmes IT d’entreprise, notamment Windows, macOS et Linux

- Équipements d’infrastructure réseau (réseau)

- Technologies de containerisation (containers)

- Systèmes cloud, y compris l’Infrastructure as a Service (IaaS)

- Software as a service (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Appareils mobiles sous Android et iOS

Comment utiliser ATT&CK ?

La matrice ATT&CK présente toutes les tactiques et techniques connues dans un format clair. Chaque colonne correspond à une tactique et liste les différentes techniques associées. La page d’introduction du site de MITRE ATT&CK et sa rubrique Ressources vous offrent une grille de lecture du framework. Rendez-vous également sur le blog de l’organisation pour en savoir plus sur les projets en cours et accéder à d’autres supports.

ATT&CK prend la forme d’une matrice dans laquelle chaque séquence d’une attaque se compose d’au moins une technique par tactique. Pour retracer une attaque complète, vous pouvez parcourir la matrice de gauche à droite (de la reconnaissance à l’impact). Plusieurs techniques pourront ainsi être utilisées pour servir une même tactique. Par exemple, pour la reconnaissance ou l’accès initial, une campagne de spear-phishing pourra reposer à la fois sur un lien et une pièce jointe.

Les SOC, les équipes de Threat Intelligence et celles chargées de l’architecture de sécurité peuvent utiliser ATT&CK de plusieurs façons.

Parmi les principaux cas d’usage :

- Émulation des modes opératoires des attaquants

- Exercices Red Team

- Développement d’analyses comportementales

- Évaluation des failles de sécurité

- Évaluation de la maturité du SOC

- Threat Intelligence

En se prêtant au jeu de l’évaluation MITRE Engenuity ATT&CK, les fournisseurs peuvent identifier certains domaines d’amélioration afin notamment de mettre à jour les règles de prévention, de détection et de réponse sur lesquelles se fondent leurs politiques de cybersécurité. Cet exercice ne fournit certes pas de score de comparaison ou de classement général, mais il permet d’établir une synthèse « agnostique » des différentes méthodologies dont font usage les professionnels de la sécurité pour identifier et prévenir les campagnes d’attaques sophistiquées.

Les ressources ci-dessous vous permettront de découvrir le framework et les évaluations MITRE ATT&CK auxquelles Palo Alto Networks Cortex XDR a participé.

| Évaluation MITRE | Produit évalué | Ressource |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Webinar – Forrester décrypte les résultats du test MITRE ATT&CK |

| MITRE APT 29 | Cortex XDR | Livre blanc : Évaluation MITRE ATT&CK des solutions EDR : guide ultime de la phase 2 |

| MITRE Carbanak FIN 7 | Cortex XDR | Vidéo – MITRE ATT&CK phase 3 eBook – Évaluations MITRE ATT&CK, phase 3 : le guide ultime Webinar – Carbanak + FIN 7 : décryptage de la phase 3 des évaluations MITRE ATT&CK |

| MITRE Wizard Spider et Sandworm | Cortex XDR | Webcast – Démystifier les évaluations MITRE ATT&CK® 2022 Vidéo – Évaluations MITRE Engenuity ATT&CK 2022 : Wizard Spider et Sandworm eBook – Évaluations MITRE ATT&CK, phase 4 : le guide ultime |

Plus d’informations sur MITRE

Pour en savoir plus sur le framework ATT&CK, rendez-vous sur MITRE.org. Vous pouvez également utiliser l’outil ATT&CK Navigator afin de parcourir, annoter et visualiser les techniques ATT&CK.

À propos de MITRE Engenuity

Les évaluations ATT&CK de MITRE Engenuity sont financées par les fournisseurs. Elles aident ces derniers, ainsi que les utilisateurs finaux, à mieux comprendre les capacités d’un produit de sécurité au regard du framework ATT&CK librement accessible. La base de connaissances ATT&CK, conçue et mise à jour par MITRE, s’appuie sur des signalements de tactiques et de techniques employées par les cyberattaquants et observées sur le terrain. Accessible gratuitement, elle est largement utilisée par les professionnels de la sécurité du secteur privé et des pouvoirs publics. Elle les aident à combler des lacunes en matière de visibilité, de défense ou de processus, et ainsi à renforcer la protection de leur réseau.

La méthodologie et les résultats de MITRE Engenuity sont rendus publics pour que les entreprises puissent mener à bien des analyses et aboutir à leurs propres interprétations. Ces évaluations n’établissent ni classement ni recommandation de telle ou telle solution.

Framework MITRE ATT&CK et Cortex XDR

Cortex XDR s’appuie sur l’IA et les analyses comportementales pour bloquer les nouvelles attaques à partir des données des terminaux, des réseaux, du cloud et de sources tierces. Elle unifie sur une même plateforme des capacités de prévention, de détection, d’investigation et de réponse, gage d’une sécurité et d’une efficacité opérationnelle sans précédent. Cortex XDR se démarque également par sa couverture unique des techniques MITRE ATT&CK. Ainsi, elle affiche régulièrement d’excellentes performances aux tests sectoriels indépendants, notamment aux évaluations MITRE Engenuity ATT&CK.

FAQ sur le framework MITRE ATT&CK

- Mieux comprendre les menaces et les comportements des attaquants

- Développer des stratégies de sécurité et des moyens de détection efficaces

- Prioriser et cibler leurs investissements de sécurité

- Évaluer l’efficacité de leur cyberdéfense

- Partager des informations sur les menaces et leur neutralisation