Qu'est-ce que Zero Trust Edge (ZTE) ?

Zero Trust edge (ZTE) est une architecture basée sur le cloud qui intègre le réseau et la sécurité et utilise Zero Trust pour authentifier et surveiller les interactions du réseau.

Les entreprises utilisent de plus en plus les principes du réseau Zero Trust pour connecter en toute sécurité un nombre croissant d'utilisateurs et d'appareils aux ressources, ce qui constitue un moteur essentiel pour ZTE. Pour de nombreuses organisations, l'une des principales applications de ZTE consiste à sécuriser les travailleurs à distance et à réduire la dépendance à l'égard des réseaux privés virtuels (VPN).

Pourquoi Zero Trust Edge est-il important ?

ZTE est important parce qu'il fournit une passerelle plus sûre vers l'internet et l'accès aux applications et aux données d'une organisation pour les sites physiques et le personnel à distance de l'organisation.

L'intégration plus poussée des réseaux et de la sécurité, inhérente à ZTE, repose sur trois facteurs clés :

- Le trafic sur le réseau doit respecter des niveaux de confiance stricts en matière de sécurité et se conformer aux politiques établies.

- Plutôt que de laisser les équipes de sécurité se superposer aux réseaux d'entreprise, les organisations doivent adopter les politiques de ZTE et poursuivre la mise en réseau avec une approche centrée sur la sécurité.

- Tous les clients et terminaux doivent disposer d'un accès internet sécurisé, capable de neutraliser ou de contourner les menaces potentielles de logiciels malveillants en tout point de l'itinéraire du réseau.

L'accélération numérique, caractérisée par des lieux de travail hybrides et un accès généralisé aux applications, élargit la surface d'attaque et accentue la vulnérabilité des entreprises face aux menaces avancées. Les architectures de réseau traditionnelles avec des points products et un accès implicite à toutes les applications ne sont plus adaptées.

Le modèle ZTE relève ce défi en formant un nouveau périmètre. Elle fait converger la sécurité et le réseau en tout point, en accordant un accès explicite aux applications sur la base d'une validation constante de l'identité et du contexte de l'utilisateur. Cela démontre le rôle crucial de ZTE dans l'écosystème numérique moderne, servant de bouclier défensif efficace dans un environnement de plus en plus interconnecté et sujet aux menaces.

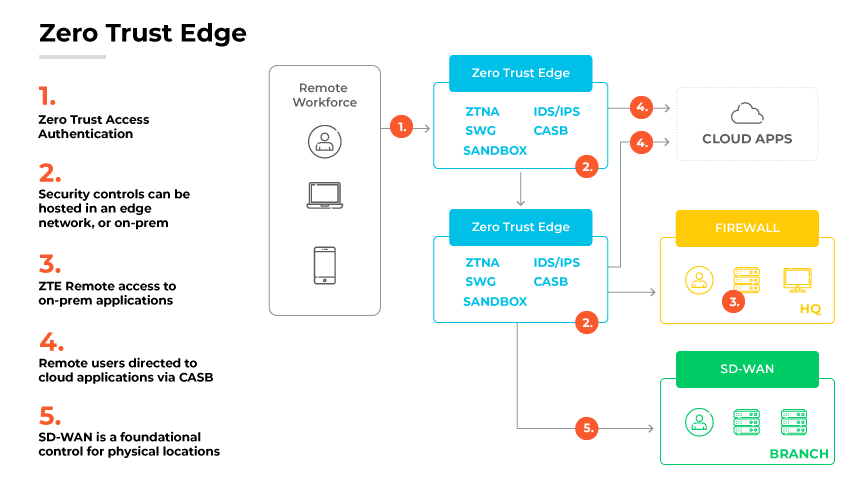

Comment fonctionne Zero Trust Edge ?

La limite de confiance zéro applique une authentification et une validation méticuleuses ; en substance, elle considère chaque transaction du réseau comme potentiellement risquée.

En ce qui concerne la mécanique de ZTE, elle a pour origine le placement d'éléments de ZTE dans une pile de sécurité hébergée dans le cloud ou à la périphérie, en tenant compte des contraintes de bande passante, ce qui pourrait nécessiter une infrastructure locale pour certains composants.

ZTE s'appuie sur deux principes essentiels fondés sur le cloud :

Gestion du réseau et de la sécurité basée sur le cloud :

Garantit l'uniformité des politiques dans l'ensemble de l'entreprise, ce qui réduit les erreurs et améliore l'efficacité.Des outils d'analyse qui relient de manière transparente le réseau et la sécurité :

Permet une meilleure utilisation des liaisons, une détection précoce des anomalies du réseau et une surveillance complète du réseau.

Cela nécessite des solutions basées sur le cloud en raison du volume substantiel de données nécessitant un stockage et un traitement pour une analyse efficace.

Une fois déployé, ZTE permet aux organisations de centraliser la gestion, la surveillance et l'analyse d'une gamme de services de sécurité et de réseau, qu'ils soient hébergés sur le cloud ou à distance. L'objectif ultime est de fournir une sécurité du réseau rigoureuse sans compromettre les capacités du réseau.

Mise en œuvre de ZTE

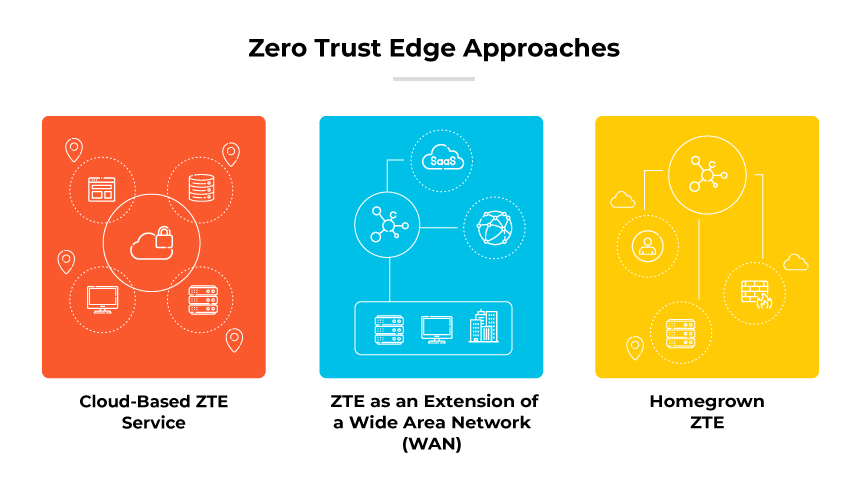

Les organisations disposent de trois voies principales pour mettre en œuvre le ZTE :

Service ZTE basé sur le cloud

Un service ZTE basé sur le cloud utilise plusieurs points de présence (POP) dotés de capacités ZTE inhérentes. Cette approche reflète les modèles de fourniture de logiciels en tant que service (SaaS).ZTE comme extension d'un réseau étendus (WAN)

Une approche locale intègre ZTE en tant qu'extension d'un service de connexion à un réseau étendus (WAN).

Les opérateurs proposent des fonctionnalités ZTE et une sécurité externalisée. Bien que plusieurs options existent pour les solutions sur place, elles peuvent manquer de l'agilité des systèmes basés sur le cloud. En outre, les combinaisons de SD-WAN et de ZTE nécessitent des configurations de politiques individuelles pour chaque service, ce qui rend irréalisable une solution unique et holistique.ZTE à domicile

Les organisations plus importantes et plus souples ont la possibilité de développer leur propre offre ZTE. Cette méthode nécessite des services de cloud public pour les POP et des pare-feu hébergés dans le cloud, entre autres services de sécurité. Malgré sa flexibilité inhérente, le ZTE maison exige une surveillance constante de l'évolution des composants de sécurité et des services cloud. Il est également essentiel de disposer d'une expertise informatique adéquate pour gérer et maintenir l'offre.

Avantages de Zero Trust Edge

Amélioration de l'atténuation des risques

L'un des principaux avantages de ZTE réside dans sa capacité à réduire considérablement les vulnérabilités des réseaux. La sécurité étant ancrée à tous les niveaux du réseau et chaque transaction faisant l'objet d'une authentification rigoureuse, les menaces potentielles sont considérablement atténuées. Quels que soient l'endroit où les utilisateurs se connectent et les applications qu'ils utilisent, ZTE assure une sécurité cohérente et de haut niveau.

En appliquant des politiques de sécurité cohérentes et coordonnées à toutes les sources de connexion, ZTE protège également les lieux de travail hybrides. Que les employés se connectent à partir de réseaux non gérés ou du bureau, ZTE applique le même niveau de surveillance.

ZTE permet également un accès au réseau zéro confiance (ZTNA) partout. Il passe d'une confiance implicite à un accès explicite basé sur l'identité et le contexte, ce qui entraîne une validation constante. Cela permet de contrôler efficacement l'accès au réseau et de renforcer la sécurité du réseau dans son ensemble.

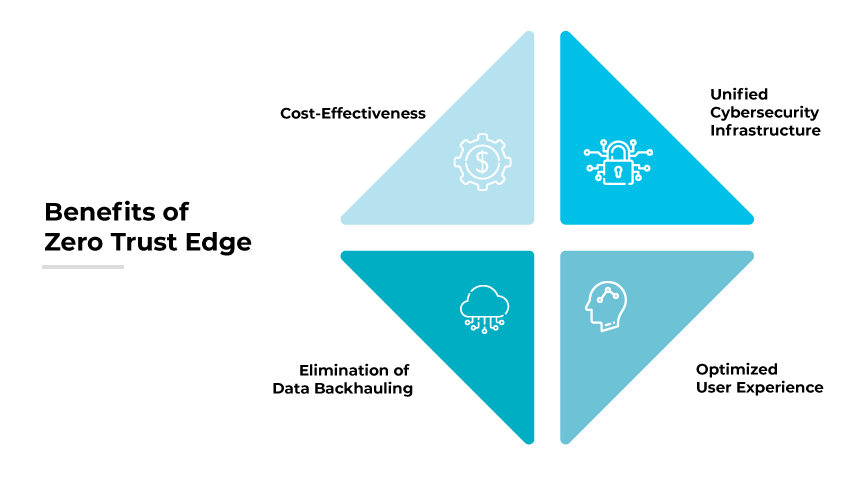

ZTE améliore ses capacités de réponse aux incidents. En favorisant la collaboration entre les équipes, ZTE améliore les capacités de réponse aux incidents et simplifie le dépannage, offrant ainsi une approche plus proactive de la gestion de la sécurité.Rapport coût-efficacité

En raison de leur nature basée sur le cloud et automatisée, les réseaux ZTE constituent une solution de sécurité économique et évolutive. En tant que partie inhérente de l'internet, ils s'adaptent à la Transformation numérique sans effort, sans être entravés par les architectures héritées. Cela permet de réaliser des économies substantielles et de s'assurer que les organisations ne paient que pour les ressources qu'elles utilisent.Expérience utilisateur optimisée

ZTE facilite l'expérience de l'utilisateur en améliorant les performances et le débit du réseau. Elle se concentre sur la fourniture de chemins d'accès optimaux et d'une expérience numérique complète, en accélérant de manière significative la performance des applications.Infrastructure unifiée de cybersécurité

L'adoption par ZTE condense plusieurs outils de cybersécurité en une solution unifiée, ce qui simplifie la surveillance, l'analyse et la réponse aux menaces de cybersécurité. La consolidation permet de disposer d'une infrastructure de cybersécurité plus gérable et plus efficace, en éliminant les problèmes de compatibilité potentiels.

Les capacités exhaustives de ZTE réduisent le besoin de recourir à de multiples fournisseurs de sécurité, offrant la possibilité d'un fournisseur unique ou d'un nombre limité de fournisseurs. Il est toutefois essentiel que les organisations s'assurent que les fournisseurs peuvent intégrer efficacement les solutions dans l'infrastructure de réseau existante.Élimination du backhauling des données

Traditional réseaux privés virtuels (VPN) font souvent transiter le trafic des utilisateurs à distance par les réseaux de l'entreprise. Ce processus peut entraîner une congestion importante de la bande passante. Cependant, ZTE utilise des rampes d'accès au cloud pour la connectivité mondiale et l'inspection de sécurité, ce qui permet d'éliminer le backhauling des données et de stimuler les performances.

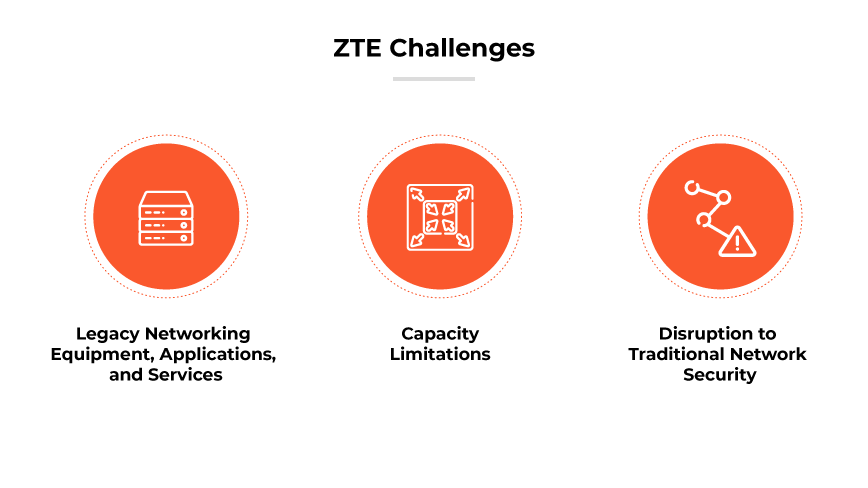

Les défis de ZTE

Équipements, applications et services de réseaux patrimoniaux

L'incorporation de technologies opérationnelles (OT) et de dispositifs Internet des objets (IoT) peut compliquer la transition vers un cadre ZTE. Ces appareils, qui peuvent se compter par milliers au sein d'une organisation, peuvent être liés à d'anciens réseaux. La transition de ces exigences vers un réseau ZTE peut être un processus complexe nécessitant des révisions substantielles de l'infrastructure.

La compatibilité avec le matériel existant est un autre obstacle important à la transition vers ZTE. Les composants de l'infrastructure critique peuvent dépendre d'un matériel obsolète, et la modernisation de ces composants peut s'avérer une tâche ardue. En outre, certains matériels hérités peuvent ne pas prendre en charge les exigences de ZTE, ce qui nécessite la réévaluation et le remplacement potentiel des technologies opérationnelles et des dispositifs IoT.

L'intégration des applications et services existants dans le cadre ZTE pose également des défis importants. Les applications fondées sur des protocoles autres que le web, telles que le protocole RDP (Remote Desktop Protocol) ou l'infrastructure de bureau virtuel (VDI) pour l'accès à distance et le protocole SIP (Session Initiation Protocol) ou la voix sur IP (VoIP) pour les services vocaux, posent particulièrement problème. Ces applications ne disposent pas de procédures normalisées pour l'utilisation des ZTE, ce qui complique leur intégration.Limites de capacité

Les contraintes de capacité sont difficiles dans la mise en œuvre de ZTE. Si ZTE peut résoudre les problèmes d'accès au travail à distance, il n'a pas actuellement la capacité de remplacer les services de réseau et de sécurité à haut volume qui assurent l'accès aux centres de données. Par conséquent, les organisations peuvent avoir besoin de poursuivre la migration vers le cloud avant de faire passer certains actifs de l'entreprise à la protection ZTE.

Avant la mise en œuvre de ZTE, les entreprises doivent évaluer soigneusement la capacité de leur réseau. S'il est proche des limites de capacité, il peut être nécessaire d'identifier des solutions de contournement supplémentaires ou de procéder à des mises à niveau importantes. Dans certains cas, il peut être nécessaire de migrer vers une infrastructure basée sur le cloud avant de mettre en œuvre le ZTE, ce qui pourrait ajouter des complications supplémentaires au processus de transition.Perturbation de la sécurité du réseau traditionnel

En tant qu'approche nouvelle et transformatrice, ZTE perturbe les pratiques traditionnelles de sécurité du réseau. Cette perturbation peut créer des difficultés lorsque les organisations s'adaptent au changement de paradigme, d'autant plus que la sécurité du réseau a traditionnellement été pratiquée de manière fondamentalement différente. Le processus de transition peut donc s'avérer compliqué et nécessiter une planification et une adaptation importantes.

Quelle est la différence entre Zero Trust Edge et SASE ?

Le SASE (Secure Access Service Edge) et le ZTE (Zero Trust Edge) partagent des principes et des objectifs communs, tels que la consolidation des fonctionnalités du réseau et la sécurité du cloud. Cependant, ils diffèrent dans leur orientation et leur approche.

SASE représente une convergence entre un réseau étendu défini par logiciel (SD-WAN) et une gamme de services de sécurité du réseau dans une offre unifiée basée sur le cloud. Il permet un accès réseau sécurisé et efficace, répondant aux besoins d'une main-d'œuvre de plus en plus distante et distribuée.

ZTE, défini comme une évolution du modèle SASE original, se concentre sur la composante "confiance zéro", visant à établir un service rigoureux de confiance zéro au-delà des contrôles d'accès. ZTE s'inspire de l'approche "Zero Trust" en envisageant le pire des scénarios, à savoir l'authentification de chaque connexion, quelle qu'en soit la nature ou l'origine.

Alors que SASE fournit un amalgame de services de réseau et de sécurité dans un modèle basé sur le cloud, ZTE adopte une position plus stricte, se concentrant intensément sur l'authentification pour maintenir les principes de confiance zéro à travers l'infrastructure du réseau.

FAQ sur Zero Trust Edge

L'accès réseau Zero Trust (ZTNA) est une catégorie de technologies qui fournit un accès à distance sécurisé aux applications et aux services sur la base de politiques de contrôle d'accès définies. Elle utilise les mêmes principes de confiance zéro, mais sert de composante de ZTE.