-

Qu'est-ce que l'automatisation de la sécurité ?

- Qu'est-ce que l'automatisation de la sécurité ?

- Quels sont les liens entre l'automatisation et la cybersécurité ?

- Avantages de l'utilisation de systèmes de sécurité automatisés

- Exemples d'outils d'automatisation de la sécurité

- Quel est l'impact de la consolidation de la cybersécurité sur l'automatisation ?

- L'automatisation dans les FAQ consolidées sur la cybersécurité

Qu'est-ce que le Cortex XSIAM ?

La gestion étendue de l'intelligence et de l'automatisation de la sécurité, ou XSIAM, est une nouvelle approche des opérations de sécurité qui permet d'améliorer considérablement les résultats en matière de sécurité en intégrant étroitement et en automatisant les capacités et les processus d'un centre d'opérations de sécurité (SOC) moderne.

Cortex XSIAM : Plateforme de sécurité pilotée par l'IA

XSIAM est conçu pour être le centre de l'activité SOC, remplaçant le SIEM et les produits spécialisés en unifiant de larges fonctionnalités dans une solution holistique. Les capacités de XSIAM comprennent la centralisation des données, l'assemblage intelligent, la détection basée sur l'analyse, la gestion des incidents, les renseignements sur les menaces, l'automatisation, la gestion de la surface d'attaque, et plus encore - le tout fourni dans le cadre d'une expérience utilisateur intuitive et orientée vers les tâches.

XSIAM maintient votre posture de sécurité, en s'appuyant sur les capacités éprouvées de détection des menaces et de réponse de XDR. Avec un magasin de données centralisé et des fonctions SOC unifiées, XSIAM offre une voie de migration claire pour s'éloigner des solutions traditionnelles de gestion des informations et des événements de sécurité (SIEM).

Plongez dans la gestion des informations et des événements de sécurité en lisant notre article Qu'est-ce que le SIEM?”.

Présentée pour la première fois par Palo Alto Networks en 2022, XSIAM est une nouvelle catégorie conçue pour offrir la plateforme de sécurité autonome du futur.

Pourquoi ai-je besoin de XSIAM Security ?

Les exigences actuelles des centres d'opérations de sécurité (SOC) ont évolué, mais la structure de la gestion des informations et des événements de sécurité (SIEM) et des SOC est restée stagnante.

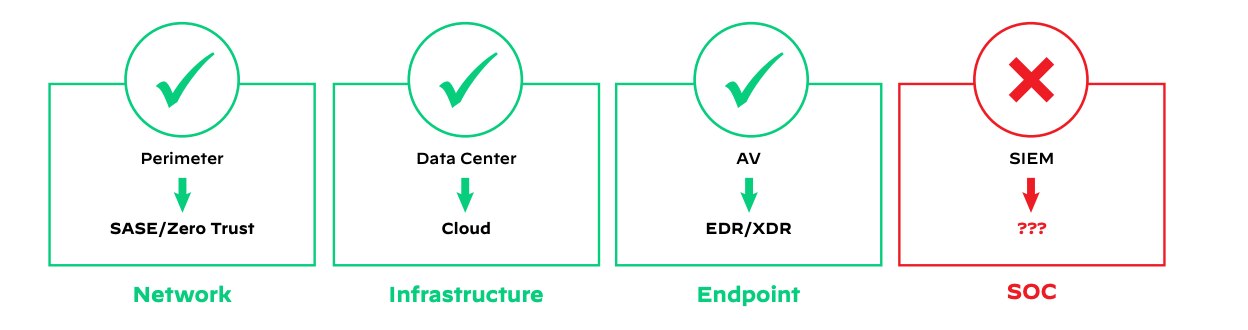

Alors que d'autres composants essentiels des systèmes de sécurité ont été modernisés - comme les terminaux qui sont passés de l'antivirus à la détection et à la réponse des terminaux (EDR) et à la détection et à la réponse étendues (XDR) ; les réseaux qui sont passés des périmètres traditionnels "en dur" à la confiance zéro et aux services d'accès sécurisés (SASE) ; et l'exécution qui est passée des centres de données au cloud - les SOC continuent de fonctionner sur un modèle SIEM conçu il y a deux décennies.

Alors que les adversaires automatisent les attaques contre les infrastructures défendues par des produits de sécurité mal intégrés, les opérations de sécurité équipes de sécurité sont tenues de réagir plus rapidement que jamais. Parallèlement, la nature éphémère des charges de travail en conteneurs et des environnements d'intégration continue/déploiement constant (CI/CD) a mis les équipes de sécurité au défi de maintenir leur posture de sécurité d'un instant à l'autre.

Il en résulte une augmentation des offres de services gérés visant à fournir de manière évolutive des ressources supplémentaires pour défendre l'organisation, mais même avec ces dépenses supplémentaires, de nombreuses organisations se sentent dépassées.

Un changement important pour les défenseurs en ce qui concerne ces défis au cours de la dernière décennie a été l'évolution des solutions de détection et de réponse des terminaux (EDR) et de détection et de réponse étendues (XDR) pour fournir des capacités améliorées de détection des menaces et de réponse grâce à des analyses de sécurité améliorées et à la visibilité dans les environnements.

Si de nombreuses organisations bénéficient aujourd'hui de ces capacités, beaucoup d'autres utilisent encore un SIEM pour centraliser les données de logs et agréger des logs supplémentaires fréquemment utilisés pour des cas d'usage de sécurité et de conformité. Malheureusement, les SIEM dépendent souvent d'une configuration manuelle des règles d'ingestion et de détection des journaux, ainsi que du triage et de la correction des alertes.

XSIAM vise à réduire la dépendance à l'égard des processus manuels en produisant ces processus et en les intégrant pour obtenir des résultats en matière d'opérations de sécurité en temps quasi réel.

Comment fonctionne le XSIAM ?

XSIAM est unique dans son mode de fonctionnement, utilisant l'automatisation intelligente pour rompre avec le modèle d'analyse des produits de sécurité actuels. Le système recueille constamment des données télémétriques approfondies, des alertes et des événements provenant de n'importe quelle source. Il prépare et enrichit ensuite automatiquement les données, les transforme en renseignements de sécurité et applique immédiatement des analyses de détection basées sur l'apprentissage automatique.

Les alertes sont regroupées en incidents et enrichies d'un contexte pertinent. Les incidents de routine sont reconnus, traités et clôturés. Les tableaux de bord rassemblent tous les aspects pertinents des utilisateurs, des actifs et des infrastructures concernés. L'automatisation intégrée et les playbooks en ligne accélèrent les actions et permettent un auto-apprentissage au fil du temps. À tous égards, XSIAM permet de minimiser les tâches des analystes afin qu'ils puissent se concentrer uniquement sur les activités que le système ne peut pas réaliser lui-même.

Principales capacités intégrées du Cortex XSIAM

Cortex XSIAM combine ces capacités clés des produits SOC en une seule plate-forme unifiée :

- Gestion des informations et des événements de sécurité (SIEM) Offre toutes les fonctions SIEM courantes, notamment la gestion des journaux, la corrélation et les alertes, la création de rapports et la conservation des données à long terme.

- Threat Intelligence Platform (TIP) Agrége, note et distribue des renseignements sur les menaces, y compris le flux de menaces Unit 42® , leader du secteur, à des outils tiers et enrichit les alertes en fonction du contexte et de l'attribution.

- Extended Detection and Response (XDR) Rassemble la télémétrie de n'importe quelle source pour une couverture et une précision de détection inégalées, avec le plus grand nombre de détections au niveau technique dans les évaluations ATT&CK de 2022 de MITRE.

- Endpoint Protection Platform (EPP) Prévient les attaques sur les terminaux grâce à un agent éprouvé qui bloque les exploits, les logiciels malveillants et les attaques sans fichier et collecte une télémétrie complète à des fins de détection et de réponse.

- Gestion de la surface d'attaque (ASM) Fournit des capacités intégrées de gestion de la surface d'attaque (ASM) pour une vue de l'attaquant sur votre organisation, avec découverte des actifs, évaluation des vulnérabilités et gestion des risques.

- Identity Threat Detection and Response (ITDR) Utilise l'apprentissage automatique et l'analyse comportementale pour établir le profil des utilisateurs et des entités et alerter sur les comportements qui peuvent indiquer un compte compromis ou un initié malveillant.

- Security Orchestration, Automation, and Response (SOAR) Automatise presque tous les cas d'utilisation grâce à des centaines de playbooks intégrés et offre une personnalisation grâce à un éditeur visuel de playbooks par glisser-déposer.

- Cloud Detection and Response (CDR) Analyse les journaux d'audit, de flux et d'hôtes de conteneurs du cloud avec des données provenant d'autres sources pour une détection et une réponse holistiques dans l'ensemble de votre entreprise hybride.

- Gestion, reporting et conformité Simplifie les opérations, en centralisant toutes les fonctions de configuration, de surveillance et de reporting, y compris la gestion des politiques des terminaux, l'orchestration et la réponse.

Cortex XSIAM | La plate-forme du SOC moderne

Cortex XSIAM aide le SOC moderne à évoluer d'une approche réactive et centrée sur l'humain - qui ne peut pas évoluer à l'échelle pour suivre les menaces toujours croissantes - vers la vision d'un SOC autonome et piloté par l'IA. XSIAM intègre l'automatisation et l'analytique partout où cela est possible pour réduire les coûts SOC et rendre les processus SecOps autonomes.

Cortex® XSIAM™ transformera SecOps en permettant aux organisations de bénéficier des avantages suivants :

Simplifiez les opérations de sécurité grâce à une plateforme convergente - Rassemblez toutes vos données et vos capacités SOC dans une seule plateforme. La convergence des capacités SOC, telles que XDR, SOAR, ASM et SIEM, en une seule plateforme élimine le changement de console et rationalise les opérations de sécurité.

Arrêtez les menaces à l'échelle avec des résultats basés sur l'IA - Les modèles d'IA prêts à l'emploi vont au-delà des méthodes de détection traditionnelles, en connectant les événements à travers diverses sources de données pour détecter avec précision et arrêter les menaces à l'échelle.

Accélérer la remédiation des incidents grâce à une approche automatisée - Prenez des mesures automatiquement avant même que votre analyste n'ait à examiner l'incident. Automatisez les tâches de sécurité pour réduire le travail manuel et accélérer la réponse aux incidents et la remédiation.

Lorsque nous disons "piloté par l'IA", nous voulons dire qu'il fonctionne tout simplement, et ce en temps réel.

FAQ sur le Cortex XSIAM

Mettez fin aux violations grâce à une sécurité nettement améliorée :

- Construit une fondation de données intelligente. Cortex XSIAM vous permet de transformer la télémétrie généralisée en une base de données intelligente prête à alimenter des analyses avancées, tout en vous permettant d'utiliser les données à un coût inférieur de moitié à celui des solutions existantes.

- Accélère la réponse. Cortex XSIAM exploite la base de données pour détecter de nouvelles tactiques adverses grâce à l'IA auto-apprenante fournie par le cloud et automatise nativement les étapes clés des enquêtes sur les incidents.

- Surpasse les menaces. Cortex XSIAM découvre constamment les vulnérabilités grâce à la gestion native de la surface d'attaque et aux renseignements sur les menaces intégrés.