Qu'est-ce qu'un tunnel VPN ?

Un tunnel VPN est une connexion sécurisée et cryptée entre un appareil réseau et un serveur VPN qui protège le transfert de données sur internet.

Le tunnel VPN crée une voie privée, protégeant les informations transmises contre l'interception et l'accès non autorisé. Les algorithmes de cryptage convertissent les données en code illisible pendant le transport, ce qui garantit que même si les données sont interceptées, elles restent inaccessibles et sécurisées.

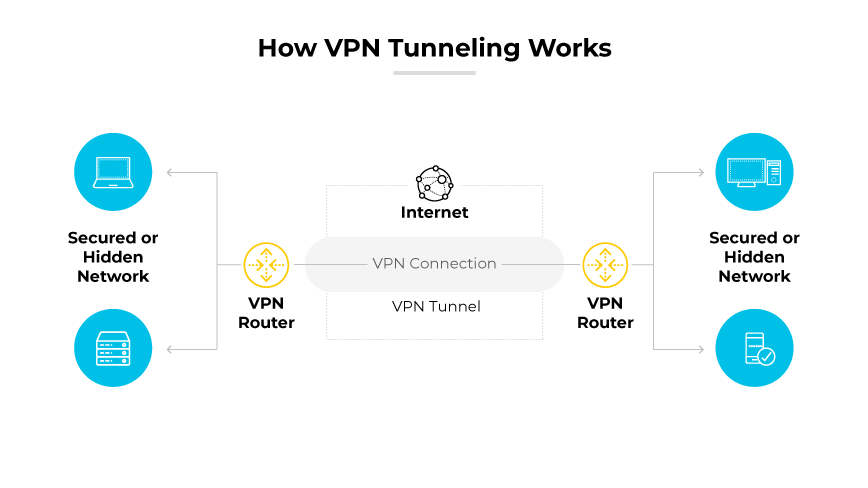

Comment fonctionne le tunnel VPN ?

VPN Le tunneling implique la création d'une connexion sécurisée et cryptée sur un réseau, généralement l'internet. Cette connexion est appelée "tunnel" car elle constitue un passage sûr pour les données entre un appareil et un serveur VPN.

Le tunnel VPN dissimule l'adresse IP de l'utilisateur et crypte ses données. Cela offre une protection, en particulier lors de l'utilisation d'un réseau Wi-Fi public non sécurisé. Le processus de cryptage peut être comparé à l'envoi d'une enveloppe scellée par la poste. Même si les employés de la poste voient ou manipulent l'enveloppe, son contenu reste confidentiel à moins que quelqu'un ne l'ouvre.

Le tunnel VPN comprend des protections telles qu'un kill switch, qui interrompt le trafic internet si la connexion VPN est interrompue. Cela permet d'éviter que l'adresse IP publique de l'utilisateur ne devienne visible, ce qui préserve l'intégrité du tunnel sécurisé.

Le processus de tunnelisation comporte plusieurs étapes pour garantir la sécurité et la confidentialité :

1. Initiation de la connexion VPN

L'utilisateur doit sélectionner un service VPN et connecter son appareil au serveur VPN choisi.

2. Établissement d'un tunnel crypté

L'application VPN sur l'appareil de l'utilisateur génère un canal crypté. Ce cryptage protège le trafic internet contre tout accès non autorisé lorsqu'il transite par la connexion internet de l'utilisateur vers le serveur VPN.

3. Chiffrement des données

Les données transmises par le tunnel sont cryptées à l'aide d'un protocole spécifique, transformant l'information en un format codé appelé "texte chiffré". Ces données cryptées sont indéchiffrables pour quiconque ne dispose pas des clés de décryptage appropriées.

4. Décryptage au niveau du serveur VPN

Le serveur VPN reçoit les données cryptées et utilise des clés pour les décrypter. Une fois décryptées, les données peuvent être acheminées constamment vers leur destination sur l'internet.

5. Retour des données sur l'appareil de l'utilisateur

Les données envoyées de l'internet vers l'utilisateur passent également par le tunnel crypté, ce qui garantit la confidentialité et la sécurité dans les deux sens.

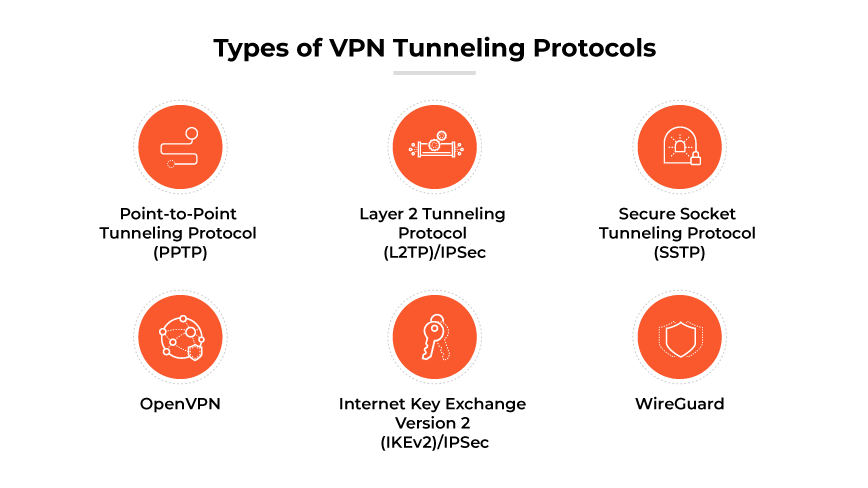

Types de protocoles de tunnel VPN

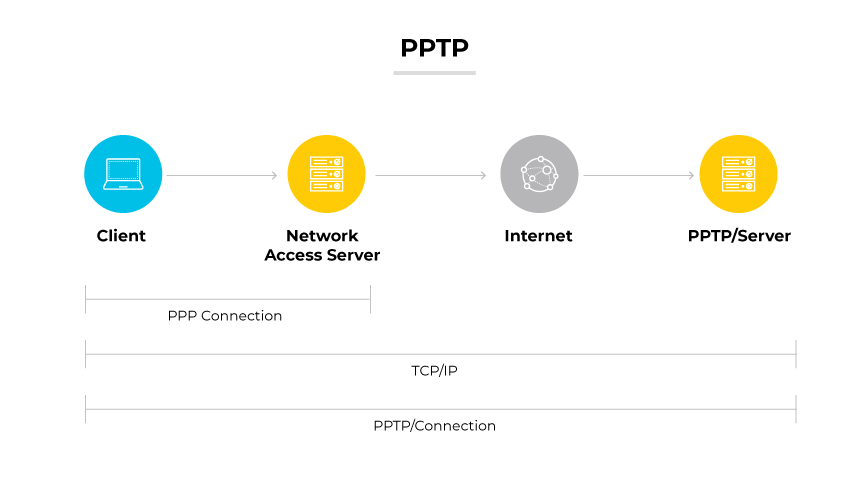

Protocole de tunnelisation point à point (PPTP)

PPTP facilite la création d'un réseau privé à travers l'internet, permettant un transfert de données sécurisé. Ce protocole encapsule les paquets de données. La facilité d'installation est un avantage clé, nécessitant une configuration minimale. Le cryptage offert par PPTP n'est pas aussi solide que celui des protocoles plus récents, ce qui le rend vulnérable aux failles de sécurité.

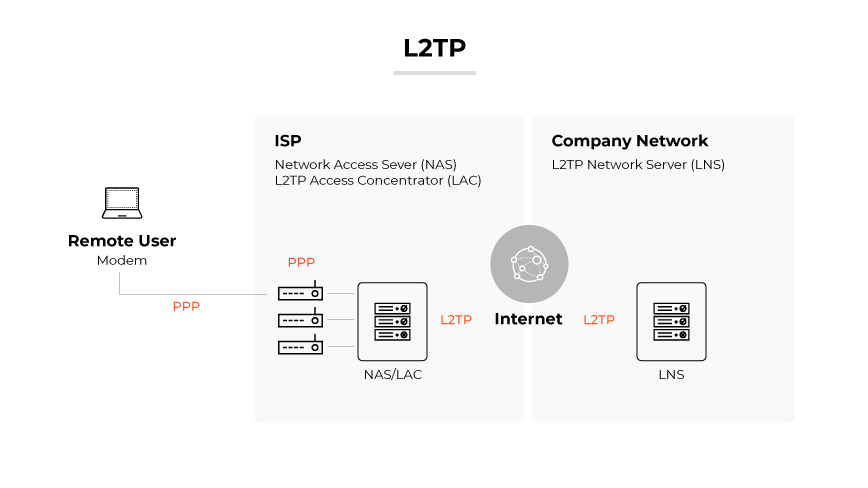

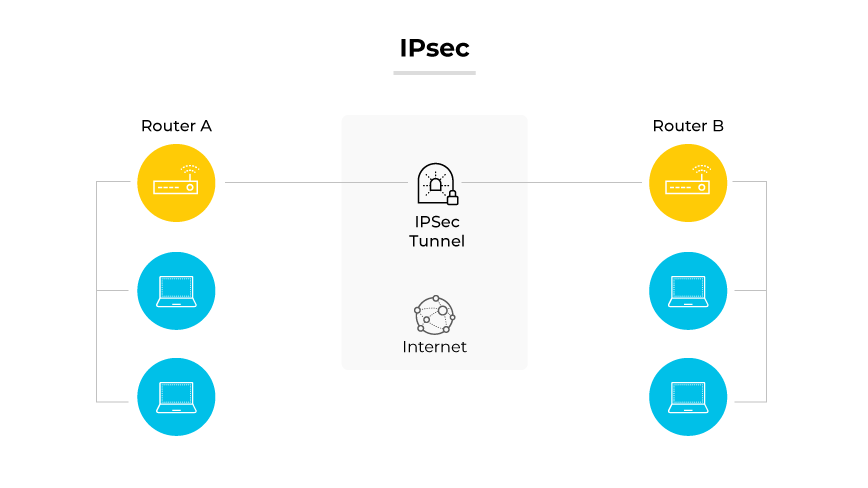

Protocole de tunnelisation de la couche 2 (L2TP)/IPSec

L2TP/IPSec est une combinaison de deux protocoles : L2TP pour créer le tunnel et IPSec pour le cryptage des données et la sécurisation des communications.

Ce protocole est reconnu pour sa compatibilité avec un large éventail d'appareils et de systèmes d'exploitation. Cependant, la double couche de sécurité peut potentiellement ralentir la vitesse de transmission. En outre, l'utilisation de ports fixes peut entraîner des complications avec certains pare-feu.

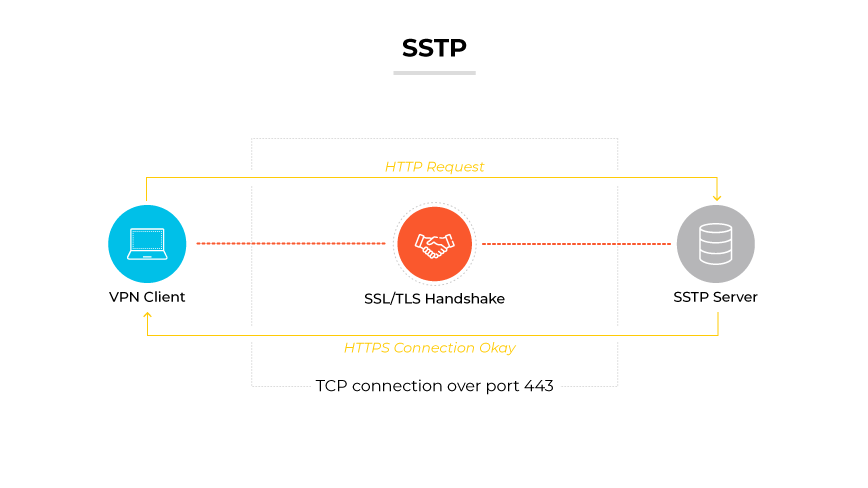

Protocole de tunnelisation de sockets sécurisés (SSTP)

SSTP utilise SSL 3.0 pour sécuriser le passage des données dans le tunnel. Il est connu pour ses solides capacités de cryptage. Le protocole SSTP ne dépend pas de ports fixes. Par conséquent, l'un de ses avantages distinctifs est sa capacité à contourner les pare-feux. La limite du protocole réside dans l'exclusivité de sa plate-forme, puisqu'il ne prend pas en charge les systèmes non Windows.

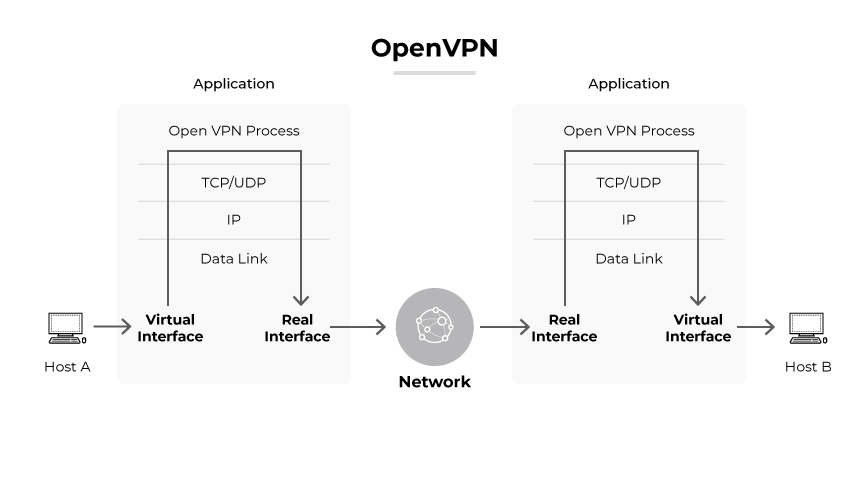

OpenVPN

OpenVPN, un protocole open-source, offre un cryptage puissant et la possibilité de fonctionner sur plusieurs systèmes d'exploitation. Il est très apprécié pour sa flexibilité et son niveau de sécurité, puisqu'il utilise le cryptage AES 256 bits. Si OpenVPN permet une personnalisation importante, il nécessite des procédures d'installation plus complexes, qui peuvent être atténuées par l'utilisation d'un logiciel de configuration.

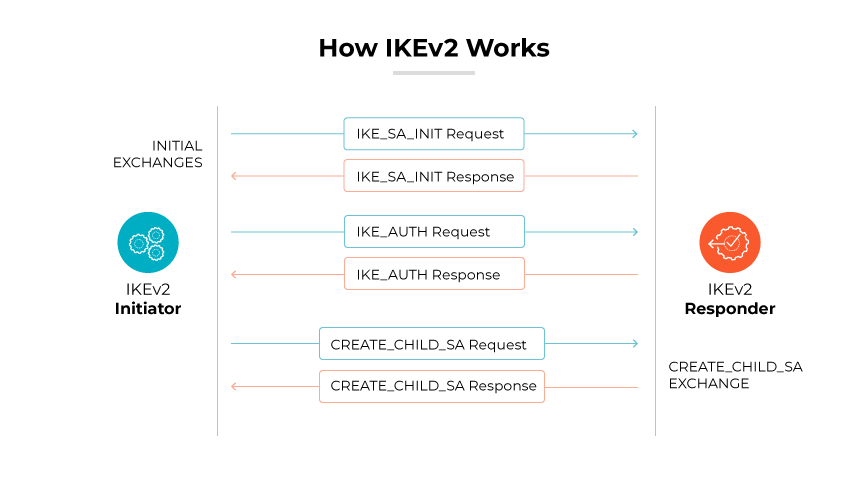

Internet Key Exchange version 2 (IKEv2)/IPSec

IKEv2, en combinaison avec IPSec, offre une expérience VPN sûre et efficace. Il est reconnu pour sa capacité à rétablir rapidement une connexion VPN en cas de changement de réseau, ce qui en fait un choix approprié pour les appareils mobiles. La prise en charge native sur certaines plateformes, comme iOS, ajoute à son attrait, bien que l'installation puisse être complexe sur les plateformes non natives.

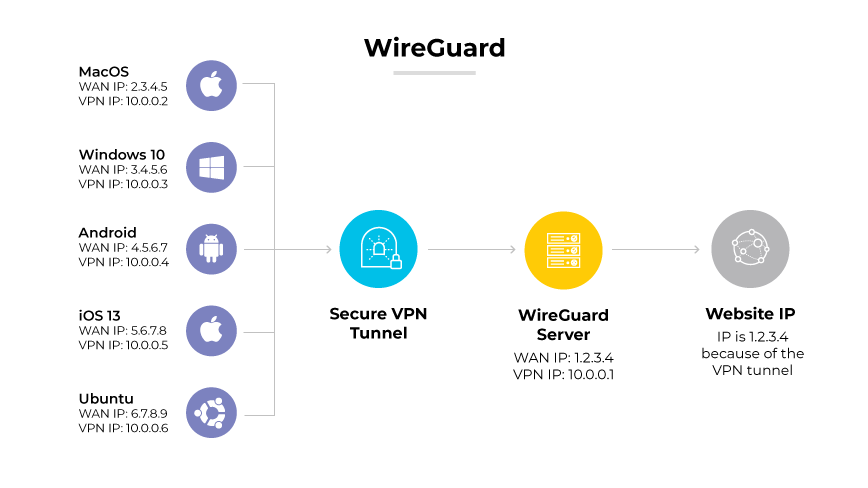

WireGuard

WireGuard est un protocole VPN moderne apprécié pour sa conception minimaliste et ses performances élevées. Grâce à un cryptage de pointe, il est à la fois sûr et rapide. La légèreté de WireGuard le rend facile à mettre en œuvre et à auditer, ce qui contribue à sa popularité croissante, notamment dans les applications mobiles.

Qu'est-ce que le VPN Split Tunneling ?

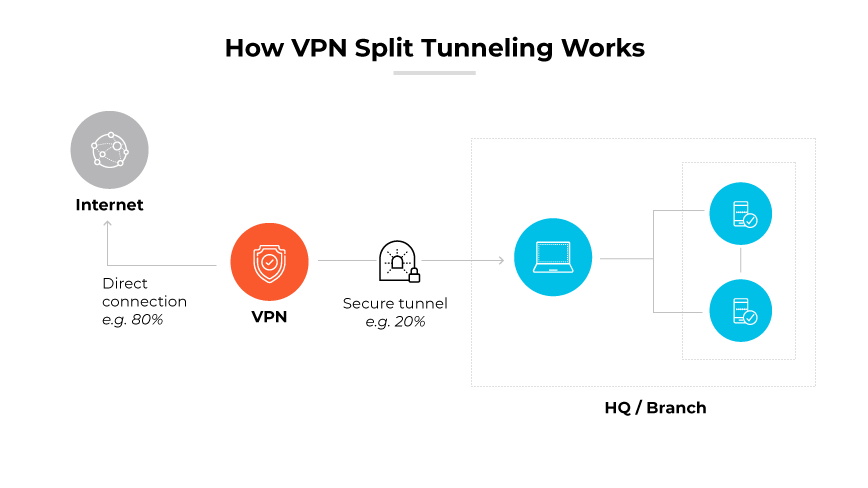

Le tunnelage fractionné VPN est une fonction qui permet à un utilisateur d'acheminer une partie du trafic internet via un VPN sécurisé, tandis que l'autre partie du trafic accède directement à l'internet, en contournant le VPN. Cette méthode permet de diviser le trafic du réseau en deux flux. Un flux est crypté et acheminé via un tunnel VPN, et l'autre se connecte à l'internet. Ceci est particulièrement utile lorsqu'un accès simultané à des ressources dans des réseaux privés et publics est exigé.

L'avantage du "split tunneling" est son efficacité. En ne faisant passer que le trafic nécessaire par le VPN, il permet de conserver la bande passante et d'améliorer la vitesse pour les activités qui ne nécessitent pas de cryptage. Par exemple, un employé pourrait accéder aux documents internes de son entreprise via le VPN tout en écoutant de la musique en streaming directement via sa connexion internet locale, qui ne nécessite pas de sécurité VPN.

Cependant, il existe des risques potentiels. Le trafic qui n'utilise pas le VPN n'est pas crypté, ce qui le rend potentiellement vulnérable à des menaces telles que l'interception de données. Si le split tunneling peut optimiser les performances du réseau, il doit être mis en œuvre judicieusement pour maintenir la sécurité là où elle est le plus nécessaire. Cette fonction dépend de l'assistance du fournisseur de services VPN et peut varier selon les appareils et les systèmes d'exploitation.