Qu'est-ce que la gouvernance de l'accès aux données ?

La gouvernance de l'accès aux données est un élément stratégique de la gouvernance des données. Il s'agit des processus et des technologies que les organisations utilisent pour gérer, surveiller et contrôler l'accès à leurs données. L'objectif principal de la gouvernance de l'accès aux données est de s'assurer que les bonnes personnes ont le bon accès aux bonnes données au bon moment, tout en protégeant les informations sensibles d'un accès non autorisé.

La gouvernance de l'accès aux données expliquée

En bref, la gouvernance de l'accès aux données fait référence à la gestion et au contrôle des données, en particulier à la question de savoir qui a accès à quoi et ce qu'il peut en faire. Son objectif principal est de maintenir la sécurité, l'intégrité et la confidentialité des données d'une organisation. De nombreux utilisateurs et applications ont besoin d'un accès légitime aux données, mais la mise en œuvre d'autorisations excessives peut augmenter le risque de violation des données.

Les équipes de sécurité doivent superviser les exigences d'accès aux données afin de s'assurer qu'elles sont accordées selon le principe du moindre privilège. Cette surveillance exige des outils qui leur permettent de :

- Identifier, classer et contrôler l'accès aux données sensibles.

- Comprendre quels utilisateurs, applications et systèmes sont autorisés à consulter ou à modifier des données sensibles.

- Mettez en œuvre des politiques et des procédures qui limitent l'accès.

- Maintenir une piste d'audit claire et la responsabilité des permissions historiques sur les actifs de données.

Gouvernance de l'accès aux données dans le cadre de la conformité et de l'audit

Les entreprises doivent se conformer à diverses réglementations en matière de protection des données et de la vie privée, telles que GDPR, HIPAA et PCI DSS. Ces cadres imposent souvent des exigences strictes en matière d'accès, de stockage et de traitement des données.

Les principaux aspects de la gouvernance de l'accès aux données dans le cadre de la conformité et de l'audit sont les suivants :

- Identifier les données sensibles qui nécessitent des niveaux plus stricts de contrôle d'accès.

- Appliquer des contrôles d'accès granulaires conformes aux exigences réglementaires.

- Contrôler et auditer l'accès pour détecter les violations potentielles.

- Cartographie et création de rapports sur les contrôles d'accès avant un audit

Gouvernance des données dans le cadre de la sécurité du cloud

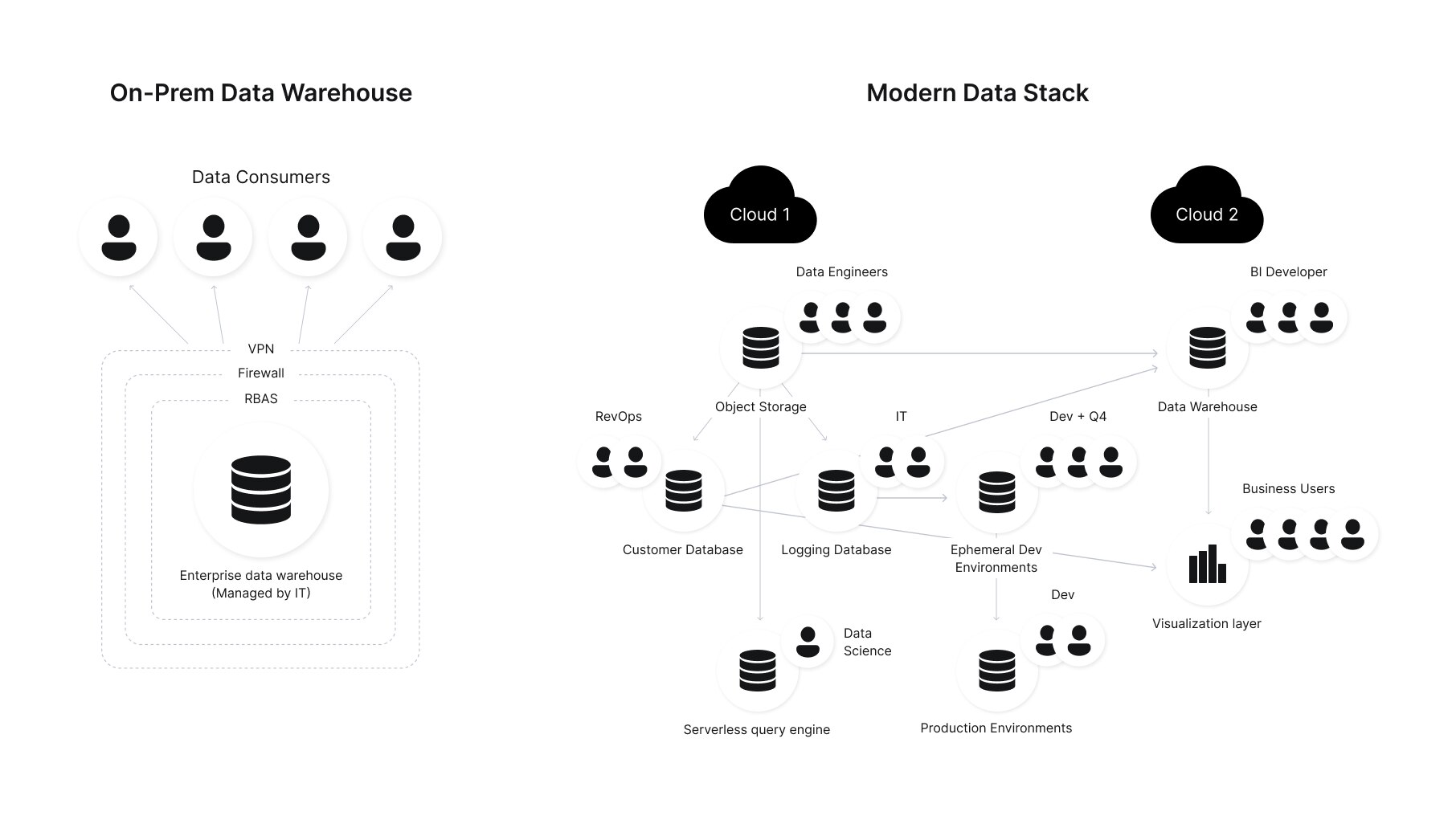

Le cloud rend la gouvernance de l'accès aux données plus difficile à gérer en raison de l'étalement des données, de l'étalement des autorisations et des architectures multicloud complexes. La gouvernance des données d'accès est un élément essentiel de la sécurité du cloud, car l'exposition non autorisée de données sensibles est généralement la première étape d'une attaque de cybersécurité, telle qu'un ransomware ou un vol de propriété intellectuelle.

Du point de vue de la sécurité, une gouvernance efficace de l'accès aux données comprend les éléments suivants :

- Cartographier l'accès aux données sensibles à travers plusieurs services cloud pour s'assurer que seuls les utilisateurs et les systèmes autorisés peuvent consulter, modifier ou partager les informations.

- Surveillance et détection des schémas d'accès inhabituels ou des mouvements de données susceptibles d'indiquer une violation de la sécurité ou une menace initiée.

- Mise en œuvre de politiques et de procédures cohérentes pour la gestion des autorisations d'accès dans différents environnements et plateformes cloud.

- Maintenir une vision holistique de l'accès aux données dans l'ensemble de l'organisation, ce qui permet aux équipes de sécurité de hiérarchiser efficacement les risques et de répondre rapidement aux incidents.

Logiciels utilisés pour la gouvernance de l'accès aux données

Différents outils et solutions logicielles peuvent aider les organisations à mettre en œuvre une gouvernance efficace de l'accès aux données en offrant des fonctionnalités de visibilité, de contrôle et de reporting. Parmi les logiciels les plus utilisés pour la gouvernance de l'accès aux données, on peut citer

DSPM

Les solutions de gestion de la sécurité des données (DSPM) offrent une visibilité exhaustive des actifs de données sensibles, des rôles et des autorisations dans plusieurs environnements cloud. Ils permettent également de hiérarchiser et de gérer les risques d'accès et de rationaliser les tâches liées à la gouvernance. Certaines solutions intègrent le DSPM dans une plateforme de sécurité des données plus large.

Gestion des identités et des accès (IAM)

Les outils de gestion des identités et des accès (IAM) permettent aux organisations de gérer les identités des utilisateurs, les contrôles d'accès et les autorisations à travers divers systèmes et applications. Ils sont utilisés pour révoquer ou accorder des autorisations, mais ne sont pas conscients du contexte des données stockées dans chaque ressource du cloud. Les exemples incluent Okta, Azure Active Directory et AWS Identity and Access Management (IAM).

Prévention des pertes de données (DLP)

Les solutions de prévention des pertes de données (DLP) visent à empêcher les fuites de données, qu'elles soient intentionnelles ou accidentelles. Ils surveillent, détectent et bloquent la transmission de données sensibles, et intègrent souvent des fonctions de gouvernance de l'accès aux données pour aider à gérer l'accès aux données sensibles.

FAQ sur la gouvernance de l'accès aux données

La gouvernance des données est un concept plus large qui englobe la gestion globale, le contrôle et l'intendance des actifs de données d'une organisation. Il s'agit d'établir des processus, des politiques et des normes pour garantir la qualité et la cohérence des données, ainsi que leur conformité aux réglementations. La gouvernance des données se concentre sur des aspects tels que l'architecture des données, l'intégration des données, le lignage des données, la gestion des métadonnées et la gestion des données de référence.

La gouvernance de l'accès aux données est un aspect spécifique de la gouvernance des données qui traite de la gestion et du contrôle de qui a accès à quelles données au sein de l'organisation, ainsi que des actions qu'ils peuvent effectuer avec ces données. Visant à maintenir la sécurité, l'intégrité et la confidentialité des données, il implique la mise en œuvre de politiques de contrôle d'accès, la surveillance de l'accès aux données et l'adhésion au principe du moindre privilège.

La conformité au GDPR fait référence à l'adhésion d'une organisation au Règlement général sur la protection des données de l'Union européenne, une loi complète sur la confidentialité des données qui est entrée en vigueur en mai 2018. Le règlement s'applique à toute organisation qui traite les données personnelles des résidents de l'UE, quelle que soit sa situation géographique.

La conformité au GDPR implique la mise en œuvre de mesures de protection des données telles que la minimisation, le chiffrement et la pseudonymisation des données, ainsi que la garantie du respect des droits des personnes concernées, notamment le droit d'accès, de rectification et d'effacement. Les organisations doivent également réaliser des analyses d'impact sur la protection des données, nommer un délégué à la protection des données si nécessaire et signaler les violations de données dans les 72 heures.

La réglementation HIPAA fait référence au Health Insurance Portability and Accountability Act, une loi fédérale américaine qui établit des normes pour la protection de la confidentialité et de la sécurité des informations sur la santé des patients. Le règlement se compose de la règle de confidentialité, qui régit l'utilisation et la divulgation des informations de santé protégées (PHI), et de la règle de sécurité, qui fixe des exigences spécifiques pour la sauvegarde de la confidentialité, de l'intégrité et de la disponibilité des PHI électroniques.

Les organisations qui traitent des informations personnelles, telles que les prestataires de soins de santé et leurs partenaires commerciaux, doivent mettre en œuvre des mesures de protection administratives, physiques et techniques, ainsi qu'assurer une formation adéquate et des pratiques de gestion des risques afin d'être en conformité avec la loi HIPAA.

Les autorisations des utilisateurs sont les droits d'accès spécifiques accordés à des individus ou à des groupes au sein d'une organisation pour interagir avec des données, des applications et d'autres ressources. Les autorisations déterminent les actions que les utilisateurs peuvent effectuer, telles que la lecture, l'écriture, la modification ou la suppression, et sur quelles ressources.

La gestion des autorisations des utilisateurs dans le cloud implique la mise en œuvre d'un contrôle d'accès basé sur les rôles (RBAC) ou d'un contrôle d'accès basé sur les attributs (ABAC) afin d'attribuer les privilèges appropriés en fonction des fonctions ou des attributs. L'examen et la mise à jour réguliers des autorisations, associés au principe du moindre privilège, permettent de prévenir les accès non autorisés et de maintenir un environnement cloud sécurisé.

La surveillance de l'accès aux données consiste à observer et à analyser constamment l'accès et l'utilisation des données d'une organisation afin de détecter les menaces potentielles pour la sécurité, les violations des politiques ou les problèmes de conformité.

En matière de sécurité du cloud, la surveillance de l'accès aux données consiste à suivre les activités des utilisateurs, à identifier les tentatives d'accès non autorisé et à surveiller les transferts de données pour détecter les anomalies ou les comportements suspects. Les solutions de surveillance avancées peuvent utiliser des algorithmes d'apprentissage automatique ou l'intelligence artificielle pour détecter des schémas inhabituels et générer des alertes en cas d'incidents de sécurité potentiels.