Qu'est-ce que la sécurité du réseau Zero Trust ?

Le brusque passage au travail à distance stimulé par la pandémie de COVID-19 évolue vers une main-d'œuvre hybride permanente, et les applications qui alimentent les résultats des entreprises se trouvent de plus en plus dans le cloud. Le monde de l'entreprise se trouve à un point d'inflexion où les utilisateurs accèdent aux données là où ils se trouvent - en travaillant de n'importe où pour rester productifs. Dans un monde de plus en plus numérique, les organisations explorent de nouveaux moyens plus robustes pour protéger leur entreprise contre les menaces émergentes, notamment la Zero Trust Network Security.

Zero Trust Network Security est l'un des éléments de Zero Trust, une approche stratégique de la cybersécurité qui sécurise les données, les actifs et les personnes d'une organisation en validant constamment chaque interaction numérique.

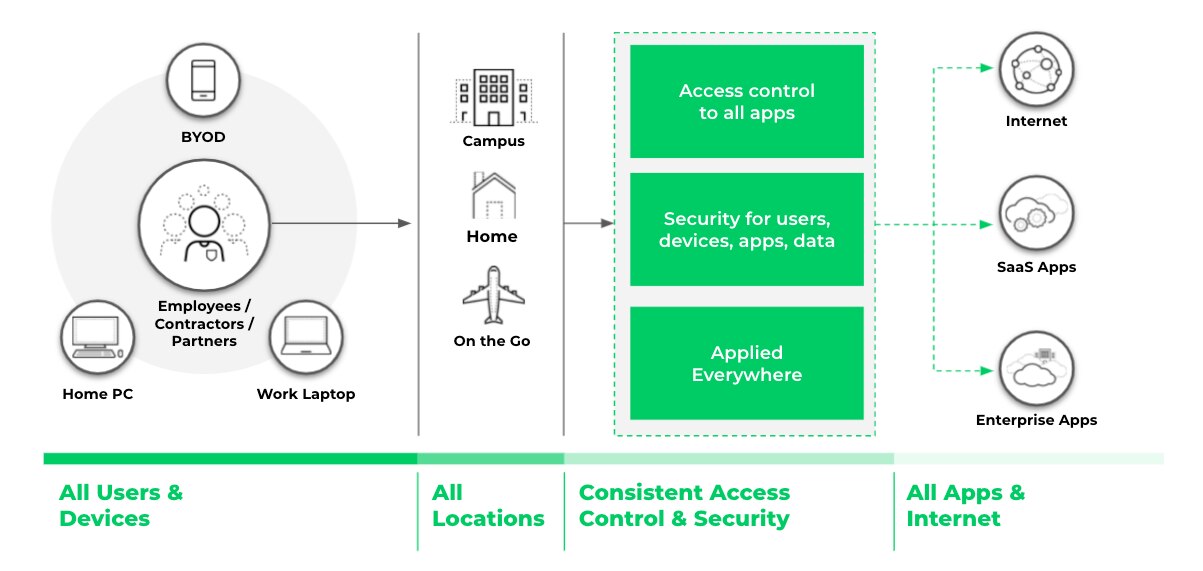

Comme son nom l'indique, la sécurité Zero Trust Network Security est la partie qui s'applique aux utilisateurs et aux appareils accédant aux applications, aux données et à leurs besoins en matière de sécurité. Zero Trust Network Security permet aux utilisateurs professionnels d'interagir en toute sécurité avec n'importe quelle application à partir de n'importe quel appareil et dans n'importe quel environnement. Au cœur de la Zero Trust Network Security se trouve un concept simple : L'utilisateur, qui peut utiliser n'importe quel appareil, effectue des transactions avec une application, qui peut se trouver n'importe où.

Figure 1. Zero Trust Network Security assure un contrôle d'accès et une sécurité cohérents, quel que soit l'endroit où se trouvent les utilisateurs, les appareils ou les applications.

Pour parvenir à une sécurité du réseau Zero Trust, trois exigences fondamentales sont requises :

- Fournir un accès contextuel

- Sécuriser l'accès

- Fournir un accès et une sécurité cohérents et les rendre disponibles dans le monde entier

Accès contextuel

Les organisations qui visent à atteindre avec succès la sécurité Zero Trust Network Security doivent être en mesure d'appliquer l'accès basé sur le contexte. Cela signifie que l'accès aux applications et aux données doit être basé sur un contexte complet comprenant l'utilisateur, l'appareil et l'application. Le contexte comprend

- Vérification de l'identité de l'utilisateur pour déterminer qui demande l'accès

- Vérification de l'intégrité du dispositif utilisé par l'utilisateur pour demander l'accès

- Identifier les applications ou les ressources auxquelles on accède

L'accès basé sur le contexte doit être appliqué à toutes les applications, où qu'elles se trouvent, que ce soit dans des data centersd'entreprise, des environnements cloud publics, des SaaS ou l'internet au sens large. Lorsque chaque décision de politique d'accès prend en compte le contexte de l'utilisateur, de l'appareil et de l'application, les organisations sont mieux à même de garantir une sécurité et une expérience utilisateur cohérentes.

L'accès basé sur le contexte exige une technologie avancée, notamment un moteur d'identité cloud et une sécurité SaaS. Un moteur d'identité en nuage peut faciliter l'authentification cohérente de l'identité de l'utilisateur et l'autorisation des utilisateurs, quel que soit l'endroit où se trouve l'identité de l'utilisateur - sur place, dans le nuage ou un hybride des deux. Un courtier de sécurité d'accès au cloud (CASB) intégré permet aux organisations d'étendre de manière proactive l'accès sécurisé à toutes les applications SaaS.

Figure 2. Chaque décision en matière de politique d'accès doit être prise sur la base d'un contexte complet et d'une connaissance vérifiée des identités des utilisateurs, des appareils et des applications.

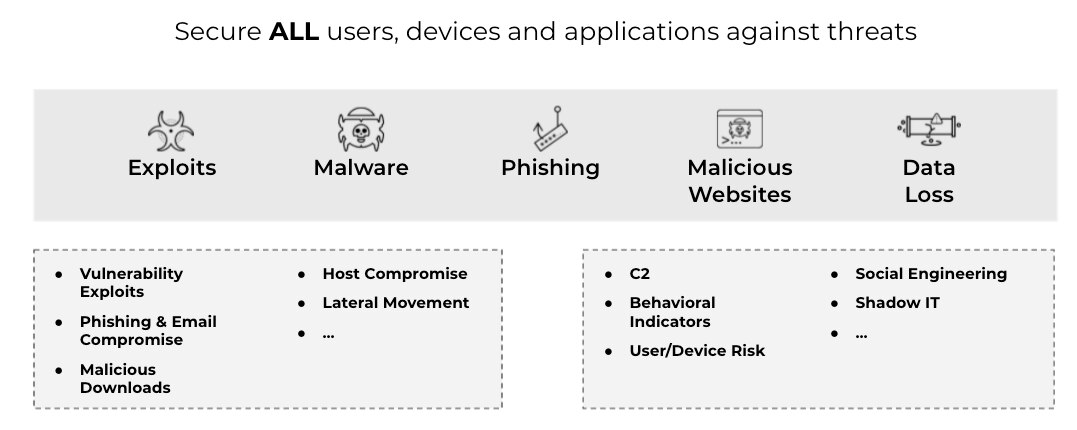

Accès sécurisé

Une véritable architecture Zero Trust Architecture permet non seulement d'accéder aux bonnes applications et données, mais aussi de sécuriser cet accès. Cela signifie qu'il empêche les exploits de vulnérabilité, le tunneling, les logiciels malveillants, le hameçonnage et les sites web malveillants. Pour sécuriser l'accès de tous les utilisateurs, appareils, apps et données, les organisations doivent constamment examiner tous les contenus afin de prévenir les activités malveillantes et de sécuriser les données de l'entreprise.

Zero Trust Network Security utilise une surveillance de sécurité exhaustive pour tous les utilisateurs, appareils, apps et données afin de détecter les activités malveillantes dans l'ensemble de l'entreprise, de l'informatique et de l'infrastructure de sécurité. La technologie requise pour un accès sécurisé comprend le Advanced URL Filtering pour prévenir les attaques web de type "zero-day". L'accès sécurisé exige également des capacités de Sécurité DNS pour empêcher les attaques DNS émergentes (telles que les attaques de réseau de la couche DNS) et les techniques d'exfiltration de données (telles que le dangling DNS et le tunnelingultra-lent), qui sont utilisées pour exploiter les réseaux et voler discrètement des données.

Figure 3. Une véritable architecture Zero Trust sécurise tous les utilisateurs, appareils et applications contre les exploits de vulnérabilité, le hameçonnage, les logiciels malveillants, le phishing et les sites web malveillants.

Accès et sécurité uniformes, disponibles dans le monde entier

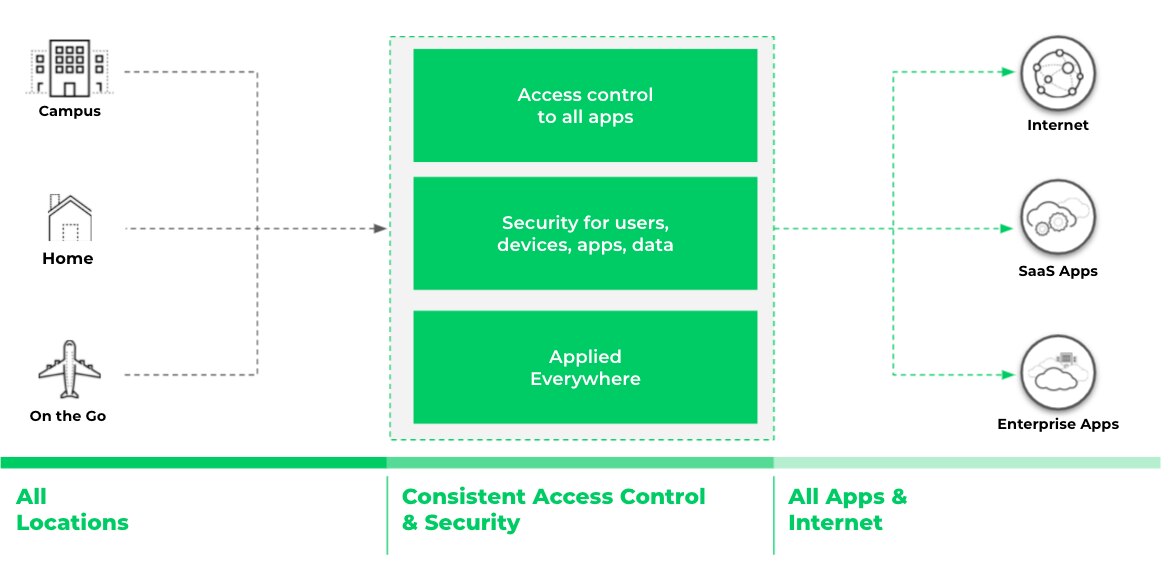

Pour parvenir à la Zero Trust Network Security, les capacités fondamentales d'accès et de sécurité décrites ci-dessus doivent être disponibles partout où les utilisateurs et les appareils vivent et travaillent. L'accès et la sécurité doivent être cohérents. La localisation de l'utilisateur, de l'appareil ou de l'application ne doit pas avoir d'importance. Cela permettra à tous les utilisateurs d'utiliser n'importe quel appareil pour accéder en toute sécurité à toutes les applications dont ils ont besoin pour effectuer leur travail. Cela peut garantir la productivité et constituer un puissant catalyseur pour l'entreprise.

La technologie nécessaire pour parvenir à un accès et une sécurité cohérents au niveau mondial comprend des pare-feu nouvelle génération (pour un accès et une sécurité basés sur le contexte sur place, dans le cloud et dans les environnements distants) et une plateforme ouverte, programmable et hautement évolutive.

Figure 4. L'accès et la sécurité doivent être cohérents et disponibles partout où les utilisateurs et les appareils vivent et travaillent.

Alors que les utilisateurs adoptent un lieu de travail hybride, Palo Alto Networks est particulièrement bien placé pour tenir la promesse de Zero Trust. Pour vos travailleurs qui passeront tout ou partie de leur temps à distance et une partie de leur temps sur leur lieu de travail, vous pouvez optimiser l'expérience utilisateur en tirant parti de capacités cohérentes à travers notre service cloud natif, le matériel et les facteurs de forme du logiciel.

Découvrez comment Palo Alto Networks permet aux entreprises d'adopter la confiance zéro dans l'ensemble de la pile de sécurité du réseau en regardant la série d'événements Complete Zero Trust Network Security .

Pour démarrer la mise en œuvre de la sécurité du réseau Zero Trust de votre organisation, lisez, un guide de mise en œuvre de Zero Trust de Forrester. Vous découvrirez votre point de départ Zero Trust et construirez une feuille de route qui adopte une approche multicouche pour protéger contre les menaces tout en permettant la pleine productivité des employés et l'adoption du cloud.