Qu'est-ce qu'un VPN d'accès à distance ? | VPN d'accès à distance expliqué

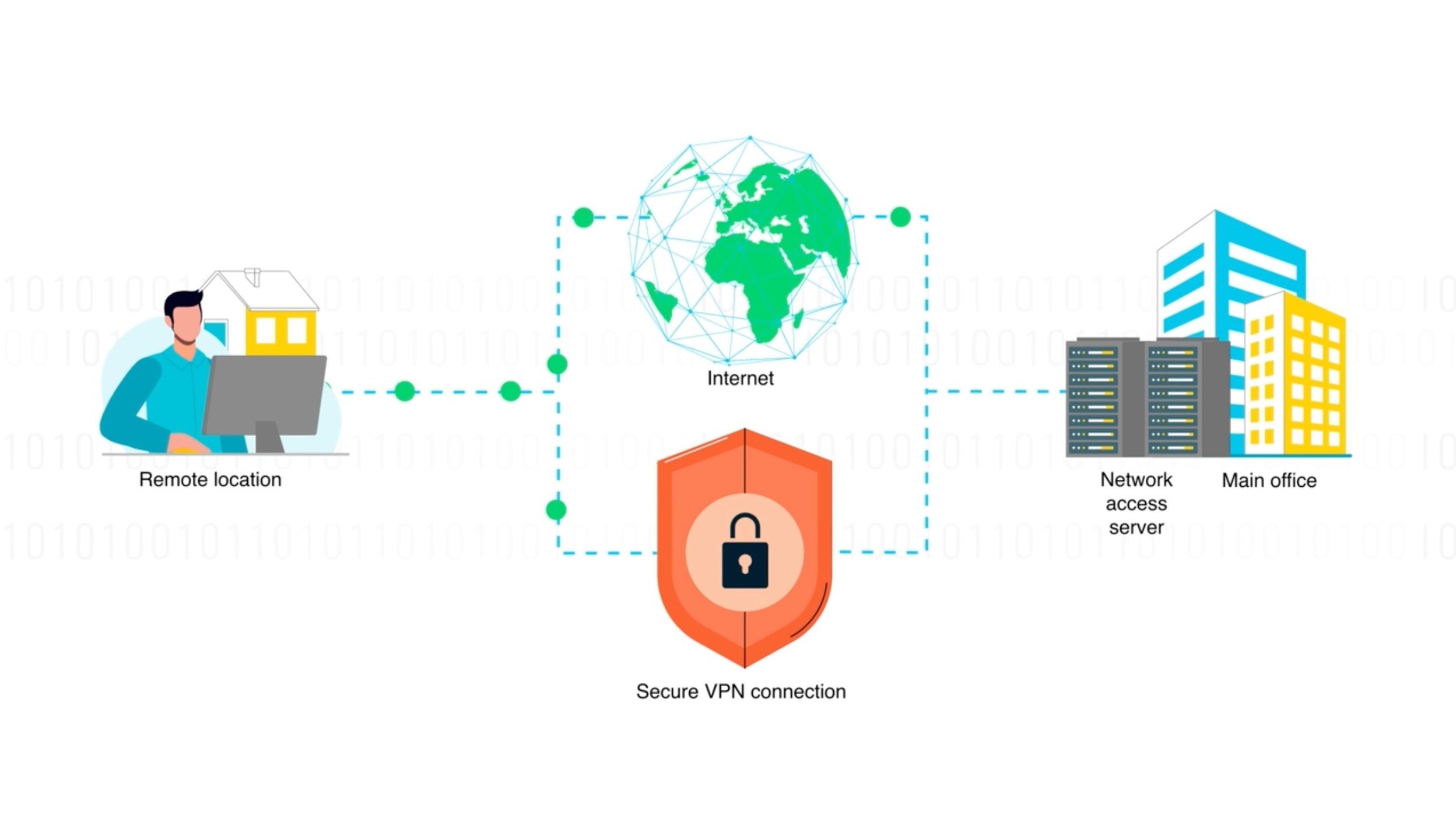

Un réseau privé virtuel (VPN) d'accès à distance permet aux utilisateurs à distance d'accéder en toute sécurité aux applications et aux données qui se trouvent dans le centre de données et au siège de l'entreprise, en cryptant tout le trafic que les utilisateurs envoient et reçoivent.

Un VPN d'accès à distance sécurisé crée un tunnel virtuellement privé entre le réseau et l'utilisateur distant. Le trafic est crypté, ce qui le rend inintelligible aux oreilles indiscrètes. Les utilisateurs à distance peuvent accéder au réseau en toute sécurité et l'utiliser de la même manière qu'au bureau. En utilisant des VPN d'accès à distance, les données peuvent être transmises sans risque d'interception ou de falsification.

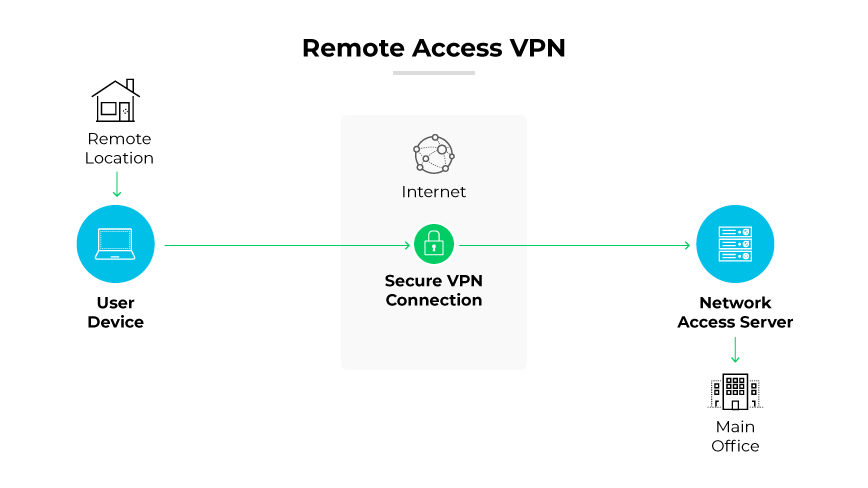

Comment fonctionne un VPN d'accès à distance ?

Un VPN d'accès à distance fonctionne en établissant une connexion sécurisée et cryptée entre le dispositif d'un utilisateur et le réseau de l'entreprise. Ce processus commence par un client VPN qui gère le processus d'authentification initial, confirmant que seuls les utilisateurs autorisés peuvent établir une connexion. Une fois authentifié, le logiciel client VPN crée un tunnel crypté vers la passerelle VPN. La passerelle joue le rôle de serveur VPN, facilitant un chemin sécurisé pour la transmission des données.

Même sur les réseaux internet publics, toutes les données transmises par le tunnel sont cryptées, ce qui préserve leur confidentialité et leur intégrité. Le tunnel sécurisé étend le périmètre du réseau à l'utilisateur à distance, le plaçant essentiellement au sein du réseau de l'entreprise. Ce processus permet un accès sécurisé aux ressources internes telles que les applications, les serveurs de fichiers et les bases de données.

Un VPN à distance comprend souvent des fonctions de sécurité telles que l'authentification multifactorielle et des normes de cryptage avancées. Des couches de sécurité supplémentaires garantissent que la connexion reste privée et protègent le réseau de l'entreprise contre les menaces potentielles introduites par les dispositifs à distance.

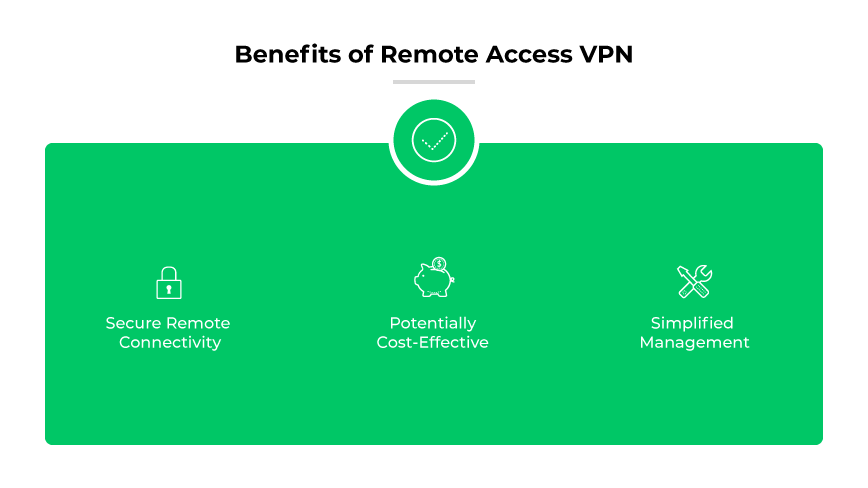

Avantages du VPN pour l'accès à distance

Connectivité à distance sécurisée

Un VPN d'accès à distance sécurise les connexions au réseau de l'entreprise pour les travailleurs à distance et les utilisateurs mobiles. Il crypte le trafic de données, assurant la confidentialité et protégeant l'intégrité des informations sensibles.

Potentiellement rentable

La mise en œuvre d'un VPN d'accès à distance peut parfois être une solution rentable pour étendre l'accès au réseau au-delà des limites physiques du bureau. Pour certaines entreprises, cela peut retarder le besoin initial d'investissements importants dans l'infrastructure.

Gestion simplifiée

Les VPN d'accès à distance simplifient la gestion du réseau en offrant un point de contrôle unique pour l'accès des utilisateurs et les politiques de sécurité. Les administrateurs peuvent facilement gérer les connexions, contrôler la sécurité et appliquer des politiques sans avoir besoin de configurations complexes sur site.

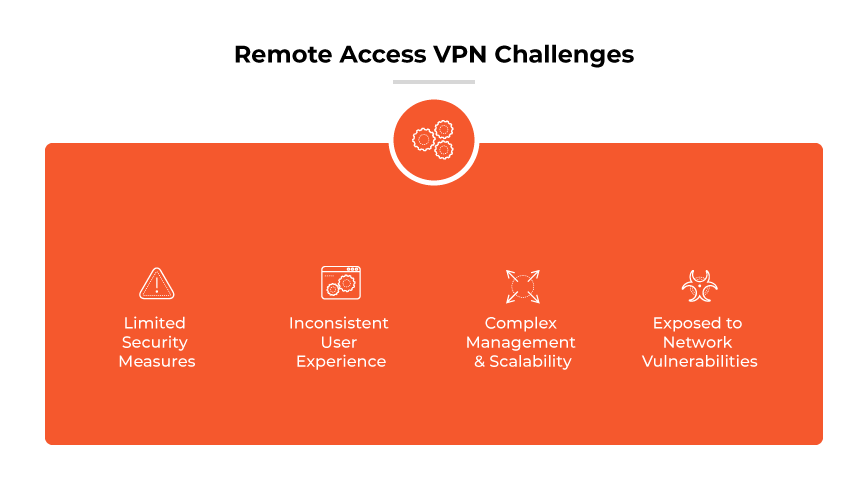

Défis liés au VPN pour l'accès à distance

Historiquement, les VPN d'accès à distance étaient un élément essentiel pour permettre aux travailleurs à distance d'accéder aux ressources de l'entreprise. Toutefois, à mesure que les architectures de réseau évoluent et que les menaces de sécurité deviennent plus sophistiquées, ces VPN peuvent parfois présenter des difficultés, en particulier lorsqu'ils sont comparés à des solutions plus modernes.

Mesures de sécurité limitées

Les VPN d'accès à distance traditionnels n'offrent pas de contrôles de sécurité suffisants au-delà des principes de base que sont le cryptage et l'authentification. Ils peuvent ne pas être en mesure d'appliquer des contrôles d'accès granulaires, laissant les ressources sensibles de l'entreprise potentiellement exposées à des accès non autorisés.

Expérience utilisateur incohérente

L'expérience des utilisateurs avec les VPN d'accès à distance peut être incohérente et parfois encombrante, selon le fournisseur et la plateforme. Les problèmes de connectivité et la nécessité de se connecter manuellement peuvent entraver la productivité et frustrer les employés à distance.

Gestion complexe et évolutivité

Au fur et à mesure que les organisations se développent, la gestion d'un VPN d'accès à distance peut devenir complexe et chronophage. L'échelle permettant d'accueillir un nombre croissant d'utilisateurs à distance exige souvent du matériel supplémentaire et peut entraîner des frais administratifs importants.

Exposé aux vulnérabilités du réseau

Les VPN d'accès à distance peuvent exposer les réseaux à des vulnérabilités, en particulier si les dispositifs terminaux sont compromis. Comme les VPN n'évaluent généralement pas le niveau de sécurité des appareils, ils peuvent devenir par inadvertance des vecteurs de logiciels malveillants ou d'autres cybermenaces.

VPN d'accès à distance vs. VPN de site à site

Les principales différences entre les VPN de site à site et d'accès à distance sont les architectures de connexion réseau et les cas d'utilisation.

Les VPN de site à site relient des réseaux entiers entre eux. Ils sécurisent le trafic à la périphérie du réseau, permettant à différents sites de partager des ressources comme s'ils faisaient partie du même réseau.

Les VPN d'accès à distance s'adressent aux utilisateurs individuels qui souhaitent accéder à un réseau à partir de lieux éloignés. Ces VPN utilisent un logiciel client installé sur l'appareil de chaque utilisateur qui crée un tunnel sécurisé vers le réseau.

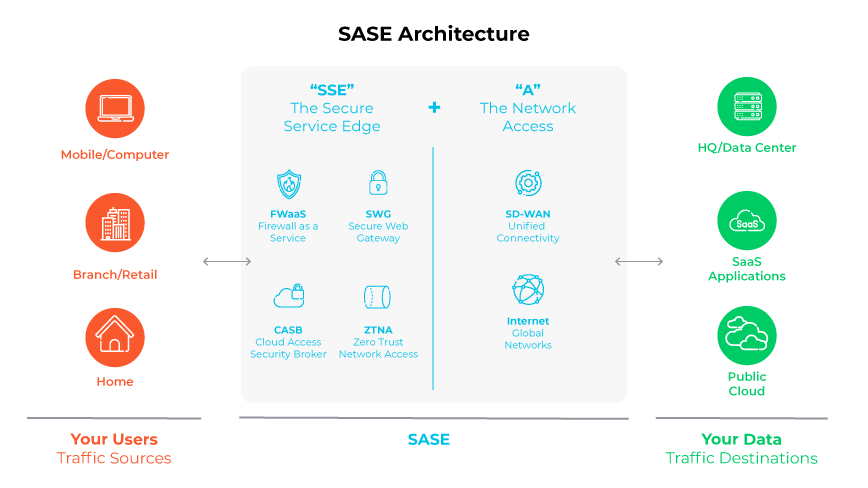

SASE, l'alternative moderne au VPN d'accès à distance

La tendance croissante du travail à distance et l'essor du Software as a Service (SaaS) ont entraîné un changement dans le flux du trafic numérique. Plutôt que d'être principalement dirigé vers les centres de données, le trafic est de plus en plus acheminé vers l'internet et les services basés sur le cloud.

Secure Access Service Edge (SASE) est apparu comme une solution permettant d'assurer un accès constant et sécurisé aux travailleurs à distance. SASE combine la fonctionnalité d'un réseau étendu (WAN) avec des mesures de sécurité robustes, de niveau entreprise, pour former un service intégré et cloud-native. Cette approche permet de fusionner efficacement les réseaux, les protocoles de sécurité et les procédures opérationnelles d'une organisation en un seul système rationalisé.

SASE représente un changement important en ce qui concerne la fragmentation de la sécurité. Elle s'éloigne du modèle traditionnel de multiples solutions de sécurité sur place provenant de divers fournisseurs, en se concentrant plutôt sur une structure de sécurité réseau unifiée basée sur le cloud. Cette architecture permet non seulement de renforcer la sécurité, mais aussi de s'adapter à l'intégration de divers services de sécurité.