- 1. Sécurité du protocole Internet (IPsec)

- 2. Protocole de tunnelisation de sockets sécurisés (SSTP)

- 3. WireGuard

- 4. OpenVPN

- 5. SoftEther

- 6. Protocole de tunnelisation point à point (PPTP)

- 7. Protocole de tunnelisation de la couche 2 (L2TP)

- 8. Quel est le meilleur protocole VPN pour votre entreprise ?

- 9. FAQ sur les protocoles VPN

- Sécurité du protocole Internet (IPsec)

- Protocole de tunnelisation de sockets sécurisés (SSTP)

- WireGuard

- OpenVPN

- SoftEther

- Protocole de tunnelisation point à point (PPTP)

- Protocole de tunnelisation de la couche 2 (L2TP)

- Quel est le meilleur protocole VPN pour votre entreprise ?

- FAQ sur les protocoles VPN

Quels sont les différents types de protocoles VPN ?

- Sécurité du protocole Internet (IPsec)

- Protocole de tunnelisation de sockets sécurisés (SSTP)

- WireGuard

- OpenVPN

- SoftEther

- Protocole de tunnelisation point à point (PPTP)

- Protocole de tunnelisation de la couche 2 (L2TP)

- Quel est le meilleur protocole VPN pour votre entreprise ?

- FAQ sur les protocoles VPN

Les types de protocoles VPN sont les suivants :

- Sécurité du protocole Internet (IPsec)

- Protocole de tunnelisation de sockets sécurisés (SSTP)

- WireGuard

- OpenVPN

- SoftEther

- Protocole de tunnelisation point à point (PPTP)

- Protocole de tunnelisation de la couche 2 (L2TP)

Sécurité du protocole Internet (IPsec)

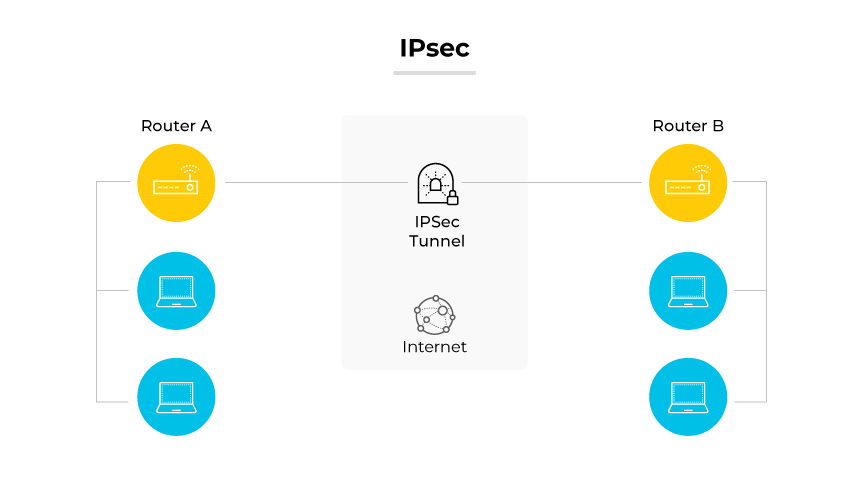

La sécurité du protocole Internet (IPsec) est un ensemble de protocoles qui permettent de sécuriser les communications sur les réseaux de protocole Internet (IP) grâce à l'authentification et au cryptage. Son objectif premier est de garantir l'intégrité et la confidentialité des données, ainsi que l'authentification de leur origine entre deux parties communicantes.

IPsec fonctionne en chiffrant et en authentifiant tous les transferts de paquets IP. Il fonctionne selon deux modes principaux : Transports et tunnels. Le mode transport ne crypte que le message contenu dans le paquet de données, tandis que le mode tunnel crypte l'ensemble du paquet de données. Deux protocoles principaux d'IPsec, l'en-tête d'authentification (AH) et la charge utile de sécurité encapsulante (ESP), assurent l'authentification de l'origine des données, l'intégrité sans connexion et un service anti-répétition.

IPsec est largement mis en œuvre dans la formation de tunnels sécurisés, en particulier pour les VPN. Les entreprises utilisent IPsec pour sécuriser l'accès à distance des utilisateurs aux réseaux d'entreprise, les connexions de site à site et le cryptage de la couche réseau.

Les avantages d'IPsec sont notamment sa grande sécurité et sa polyvalence par rapport aux différents protocoles de la couche réseau. La complexité de la configuration peut être un inconvénient, exigeant une expertise pour une installation et une maintenance correctes. Bien qu'IPsec soit indépendant du protocole et prenne en charge un large éventail d'algorithmes de cryptage, la gestion de ses clés et de ses certifications peut présenter des difficultés.

Protocole de tunnelisation de sockets sécurisés (SSTP)

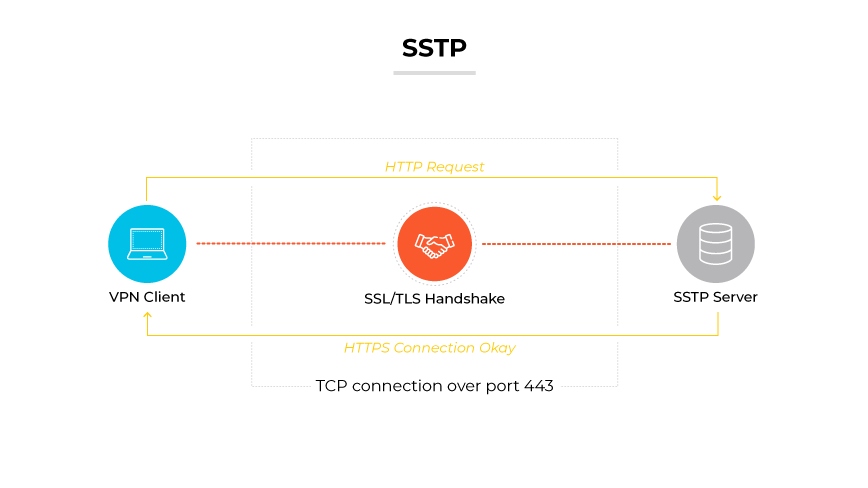

Secure Socket Tunneling Protocol (SSTP) est un protocole de communication VPN développé pour fournir des connexions sécurisées et cryptées sur un réseau. Le protocole SSTP utilise le cryptage SSL/TLS, qui est la même technologie que celle qui sous-tend les connexions Internet sécurisées. Le cryptage SSL/TLS garantit la confidentialité et la sécurité des données lorsqu'elles circulent sur l'internet.

SSTP fonctionne en canalisant le trafic VPN à travers le canal SSL 3.0. Cela signifie qu'il peut bénéficier de fonctionnalités telles que l'intégrité de la connexion et les capacités de cryptage intégrées de SSL. Le protocole SSTP utilise généralement le port HTTPS standard (TCP 443), ce qui lui permet de contourner la plupart des pare-feu et des restrictions du réseau. SSTP est un choix fiable pour les utilisateurs qui doivent s'assurer que leurs connexions VPN ne sont pas bloquées ou limitées par les outils de gestion des réseaux locaux.

Le protocole SSTP est couramment utilisé dans des scénarios où d'autres protocoles VPN peuvent être bloqués. Comme il fonctionne sur le port HTTPS, il est moins susceptible d'être détecté et filtré. Cette fonction est utile dans les environnements où les politiques Internet sont restrictives ou pour ceux qui doivent accéder à des informations potentiellement sensibles sur un réseau Wi-Fi public.

Les avantages du protocole SSTP sont notamment son haut niveau de sécurité, ses méthodes de cryptage puissantes et sa capacité à traverser les pare-feux. SSTP est un protocole propriétaire développé par Microsoft, ce qui peut limiter sa fiabilité pour certains utilisateurs. Le protocole SSTP est principalement conçu pour Windows, ce qui peut limiter son utilisation sur d'autres systèmes d'exploitation.

WireGuard

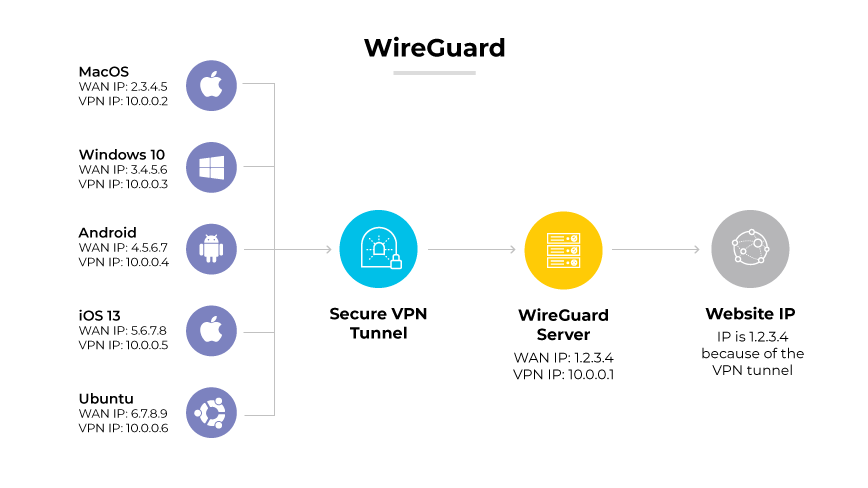

WireGuard est un protocole VPN de pointe connu pour sa simplicité et ses performances élevées. WireGuard est conçu pour être beaucoup plus simple et plus rapide que les anciens protocoles, en utilisant des techniques cryptographiques de pointe. En tant que projet open-source, l'approche rationalisée de WireGuard se traduit par une efficacité et une facilité d'utilisation accrues.

Grâce à un mécanisme unique appelé cryptokey routing, WireGuard établit des connexions VPN sécurisées avec une rapidité et une agilité remarquables. Il fonctionne en attribuant des adresses IP statiques aux clients VPN et en gérant le trafic au moyen de clés cryptographiques. Cette approche simplifie le processus de configuration, réduit la latence et augmente les performances du protocole par rapport aux protocoles VPN traditionnels.

WireGuard est avantageux pour les entreprises dont la main-d'œuvre est mobile ou qui ont des exigences en matière de connexions rapides et fiables pour les services cloud. Comme WireGuard est léger, il peut fonctionner sur différents dispositifs (systèmes embarqués, serveurs complets, etc.), ce qui le rend polyvalent pour différents scénarios de réseaux d'entreprise.

WireGuard a ses inconvénients. L'attribution d'une adresse IP statique peut poser des problèmes de protection de la vie privée, car elle peut potentiellement enregistrer l'activité de l'utilisateur. WireGuard est encore en cours de développement, ce qui signifie qu'il peut ne pas bénéficier des tests approfondis et de la confiance à grande échelle établis par les protocoles plus anciens.

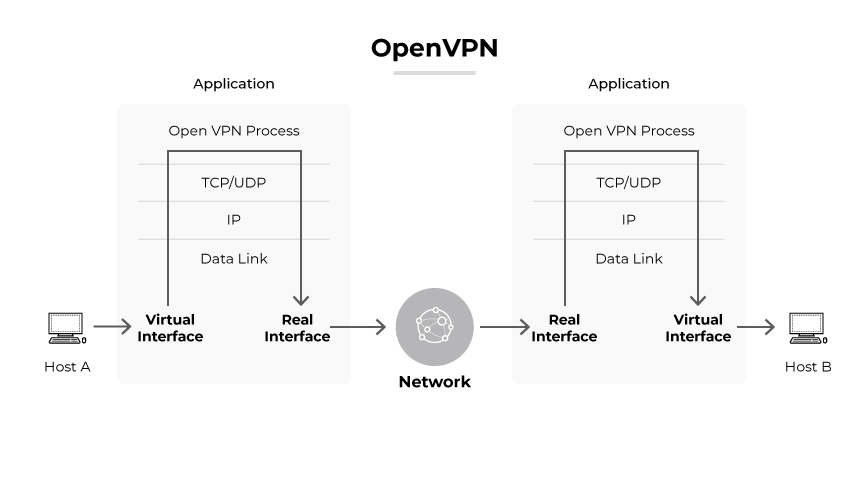

OpenVPN

OpenVPN est un protocole VPN robuste et sécurisé, apprécié dans les entreprises pour son cryptage puissant et sa configurabilité. Ce protocole permet de créer des connexions sécurisées point à point ou site à site dans des configurations routées ou pontées. OpenVPN utilise des protocoles de sécurité personnalisés qui font appel à SSL/TLS pour l'échange de clés.

OpenVPN fonctionne en encapsulant les données dans des paquets cryptés SSL/TLS, qui sont ensuite transmis sur le réseau. Ce protocole peut fonctionner sur les protocoles internet TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol). Le protocole TCP garantit une livraison fiable des paquets de données, tandis que le protocole UDP donne la priorité à la vitesse, ce qui rend OpenVPN polyvalent pour répondre aux différents besoins en matière de performances du réseau.

Les entreprises utilisent OpenVPN pour son adaptabilité à différents types de réseaux et sa capacité à établir une connexion sécurisée et fiable sur l'intranet et l'internet. OpenVPN est utile pour les organisations dont le personnel travaille à distance et/ou qui ont des exigences élevées en matière de sécurité.

Les avantages d'OpenVPN sont notamment son profil de sécurité solide, sa nature open-source (qui permet l'examen par les pairs et les audits) et sa capacité à contourner les pare-feux. OpenVPN n'est pas réputé pour être facile à mettre en place et à configurer, en particulier pour ceux qui n'ont pas de connaissances approfondies en matière de réseaux. Le protocole n'est pas compatible avec la plupart des systèmes d'exploitation.

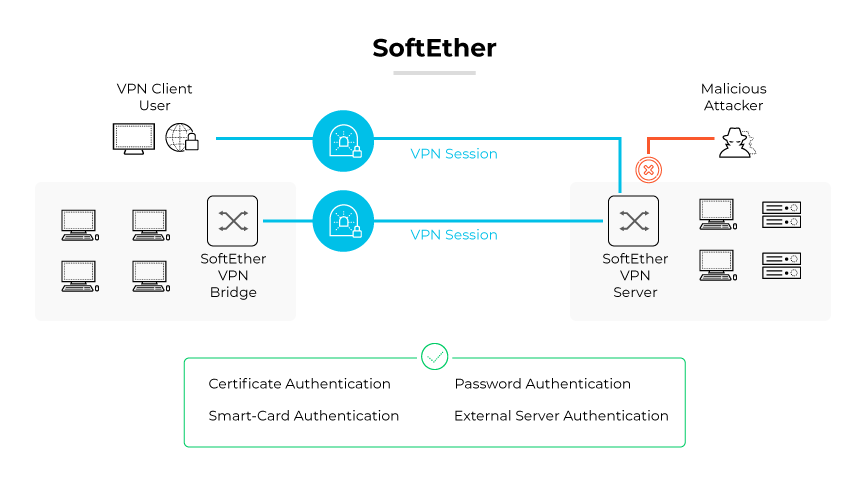

SoftEther

SoftEther (Software Ethernet) est un protocole VPN polyvalent connu pour ses performances et son interopérabilité. SoftEther est un logiciel VPN multiprotocole open-source qui prend en charge le VPN SSL, L2TP/IPsec, OpenVPN et SSTP, le tout au sein d'un seul et même serveur VPN.

Le protocole fonctionne en établissant une communication client-serveur sécurisée par le biais d'un tunnel SSL-VPN sur HTTPS. SoftEther contourne les pare-feu et les NAT, ce qui le rend très efficace pour les utilisateurs dans des environnements de réseaux restreints. SoftEther est également une solution VPN complète qui facilite l'accès à distance et le VPN site à site.

SoftEther fonctionne bien dans divers scénarios, y compris l'accès à distance individuel, les réseaux d'entreprise et la connexion sécurisée de plusieurs sites sur place. Sa capacité à prendre en charge différents protocoles VPN en fait un outil universel pour la création de tunnels VPN.

SoftEther se distingue par ses fortes capacités de cryptage, sa résistance aux restrictions du réseau et sa prise en charge de divers systèmes d'exploitation. SoftEther est moins connu que des protocoles établis comme OpenVPN, ce qui peut en limiter l'adoption. Il peut présenter une courbe d'apprentissage plus raide pour les administrateurs de réseau.

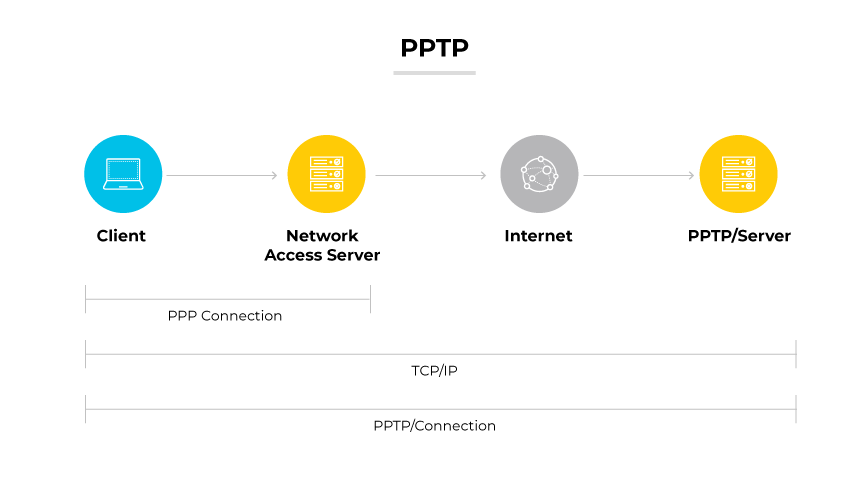

Protocole de tunnelisation point à point (PPTP)

Développé par Microsoft, le protocole PPTP (Point-to-Point Tunneling Protocol) est l'un des plus anciens protocoles VPN. PPTP facilite la transmission sécurisée des données en créant un tunnel pour la communication point à point. Le protocole encapsule les paquets de données dans une enveloppe IP, ce qui permet de les envoyer à travers un réseau.

Le PPTP utilise un canal de contrôle sur TCP et un tunnel GRE pour encapsuler les paquets PPP. Grâce à sa simplicité d'installation, il est relativement rapide et largement compatible avec divers appareils et configurations de réseau. Le protocole PPTP n'est pas recommandé pour les communications sensibles car il utilise des normes de cryptage plus faibles.

Le principal cas d'utilisation du PPTP est celui des scénarios dans lesquels une prise en charge ancienne est nécessaire, ou dans lesquels la vitesse est plus importante que la sécurité. Le protocole PPTP est déconseillé pour la transmission de données confidentielles de l'entreprise en raison de ses failles de sécurité connues.

Les avantages du PPTP sont la rapidité et la facilité d'installation. Le protocole est intégré dans la plupart des systèmes d'exploitation. Les inconvénients l'emportent sur les avantages, car le PPTP n'est pas sûr. Les normes de cryptage avancées ont dépassé le PPTP, le rendant obsolète pour les entreprises soucieuses de protéger leurs données sensibles.

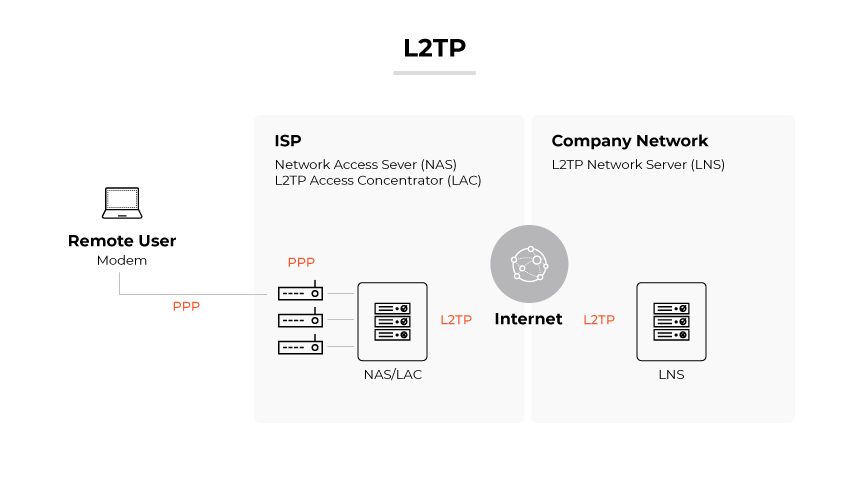

Protocole de tunnelisation de la couche 2 (L2TP)

Le Layer 2 Tunneling Protocol (L2TP) est un protocole de tunnelisation. Il n'assure pas à lui seul le cryptage ou la confidentialité. L2TP s'appuie sur un protocole de cryptage qu'il fait passer à l'intérieur du tunnel pour assurer la confidentialité. L2TP est souvent associé à IPsec, qui est responsable du cryptage et du transport sécurisé des données entre les terminaux.

Le L2TP fonctionne en encapsulant des paquets de données dans des trames L2TP qui sont envoyées sur l'internet. Combinés à IPsec, les paquets de données sont cryptés et authentifiés, ce qui permet de transmettre des informations sensibles en toute sécurité. Ce couplage est communément appelé L2TP/IPsec. Ce protocole est largement utilisé pour créer des connexions VPN.

Les cas d'utilisation typiques du L2TP comprennent la connexion des succursales à un réseau central d'entreprise, l'accès et l'amélioration de la sécurité de la transmission des données sur Internet. L2TP reste un choix privilégié pour les entreprises car il n'est pas aussi complexe que les protocoles plus récents et offre une prise en charge sur différents appareils et plateformes.

Les avantages de L2TP sont la compatibilité et la capacité à fonctionner sur plusieurs appareils. L2TP présente plusieurs inconvénients, notamment des goulets d'étranglement potentiels au niveau de la vitesse (en raison de la double encapsulation) et des difficultés à traverser les pare-feux par rapport aux protocoles qui utilisent des techniques furtives.

Quel est le meilleur protocole VPN pour votre entreprise ?

Pour choisir le meilleur protocole VPN pour votre entreprise, évaluez les exigences en matière de sécurité, de vitesse et de compatibilité avec le réseau. Des protocoles tels que L2TP/IPsec sont largement pris en charge et offrent un équilibre entre vitesse et sécurité. Les protocoles dotés d'un cryptage plus fort et de processus d'authentification plus rigoureux peuvent être plus appropriés pour les organisations nécessitant des mesures de sécurité renforcées.

Chaque protocole présente ses propres avantages. Certains donnent la priorité à la puissance du chiffrement, d'autres sont optimisés pour la vitesse afin de prendre en charge les tâches gourmandes en bande passante, et plusieurs offrent une stabilité supérieure pour les dispositifs mobiles et les utilisateurs à distance.

Le bon choix s'alignera sur les cas d'utilisation spécifiques de votre entreprise, l'architecture du réseau, les services VPN et les attentes en matière de performances. Une évaluation minutieuse des exigences vous guidera vers le protocole le plus approprié pour une expérience VPN sûre et efficace. Travaillez avec votre fournisseur de VPN pour prendre la meilleure décision possible.

| Comparaison des protocoles VPN | ||

|---|---|---|

| Protocole | Avantages | Inconvénients |

| IPsec | - Haute sécurité - Polyvalence des protocoles de réseau |

- Configuration complexe - Difficultés de gestion des clés et des certificats |

| SSTP | - Cryptage fort - Contournement des pare-feux par le port HTTPS |

- Propriété de Microsoft - Limité au système d'exploitation Windows |

| WireGuard | - Simple et rapide - Cryptographie de pointe - Efficace et facile à utiliser |

- Les attributions statiques d'adresses IP peuvent soulever des problèmes de protection de la vie privée - En cours de développement |

| OpenVPN | - Cryptage et sécurité renforcés - Open-source et auditable - Flexible sur différents réseaux |

- Difficile à mettre en place et à configurer - Exige des connaissances en matière de réseaux. |

| SoftEther | - Cryptage fort et interopérabilité - Prise en charge de divers protocoles - Efficace dans les réseaux restreints. |

- Moins connu, ce qui peut limiter l'adoption - Courbe d'apprentissage plus prononcée |

| PPTP | - Rapide et facile à installer - Largement compatible avec les appareils |

- Vulnérabilités de sécurité connues - Normes de cryptage dépassées |

| L2TP/IPsec | - Largement compatible et facile à utiliser - Fonctionne sur différents appareils et plateformes |

- Peut être lent en raison de la double encapsulation - Difficulté à traverser un pare-feu |