Comment fonctionne un VPN ?

Un réseau privé virtuel, ou VPN, sécurise les transferts de données sur internet en créant un tunnel crypté entre le dispositif de l'utilisateur et un serveur distant.

Il s'agit de configurer un réseau sécurisé, d'authentifier l'accès des utilisateurs, d'établir un tunnel protégé, de maintenir et de terminer les connexions. Les VPN permettent un accès à distance sécurisé aux ressources de l'entreprise en garantissant que les données restent cryptées et inaccessibles aux utilisateurs non autorisés.

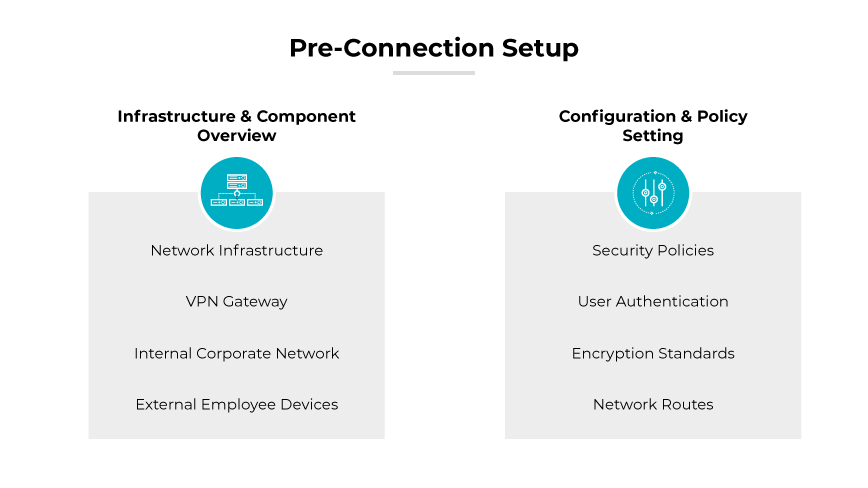

1. Configuration préalable à la connexion

Aperçu de l'infrastructure et des composants

Les réseaux privés virtuels (VPN) d'entreprise reposent sur la fonction coordonnée du serveur ou de la passerelle VPN, du logiciel client et de l'infrastructure réseau sous-jacente.

La passerelle VPN se trouve à la périphérie du réseau. Il sert de pont entre le réseau interne de l'entreprise et les appareils externes, en mettant en œuvre des mesures de sécurité pour le trafic de données. Le logiciel client, installé sur les appareils des employés, initie la connexion VPN et gère la communication continue avec la passerelle VPN. L'infrastructure du réseau comprend les routeurs, les commutateurs et les pare-feu qui maintiennent l'intégrité du réseau et facilitent la circulation des données.

Configuration et définition des politiques

Avant de vous connecter à l'internet par l'intermédiaire d'un VPN, vous devez suivre une série d'étapes. La configuration initiale du VPN exige un paramétrage minutieux.

Les administrateurs définissent des politiques de sécurité et des règles d'accès pour régir le flux de trafic et dicter les autorisations des utilisateurs. Cela implique l'établissement d'un protocole de communication sécurisé, la sélection de normes de cryptage strictes et la configuration des routes de réseau que le trafic VPN crypté suivra.

Les règles d'accès permettent de spécifier quels utilisateurs peuvent accéder à quelles ressources du réseau lorsqu'ils sont connectés via un VPN. Cela permet de garantir que les employés disposent du niveau d'accès approprié au réseau et que les données de l'entreprise et les informations personnelles restent sécurisées.

2. La phase d'initiation

Authentification de l'utilisateur

L'authentification de l'utilisateur est le début de la phase d'initiation du VPN. Ce processus permet de vérifier l'identité de l'utilisateur qui tente d'accéder au réseau. Les certificats émis par une autorité de certification de confiance confirment la légitimité de l'appareil de l'utilisateur.

L'authentification multifactorielle ajoute une couche de sécurité supplémentaire en exigeant de l'utilisateur qu'il fournisse au moins deux facteurs de vérification. Il peut s'agir d'un mot de passe, d'un jeton physique ou d'une vérification biométrique. Les services d'annuaire, tels que Active Directory, centralisent la gestion des informations d'identification et appliquent des politiques d'accès, garantissant que seuls les utilisateurs authentifiés ont accès au réseau.

Le processus d'authentification protège contre les accès non autorisés à partir du réseau local et de l'internet au sens large.

Handshake client-serveur

Une fois l'authentification réussie, le client et le serveur entament un protocole de prise de contact. Cette étape implique une négociation de version où le client et le serveur se mettent d'accord sur la version du protocole de sécurité VPN à utiliser. Ils sélectionnent également une suite de chiffrement, qui détermine l'algorithme de chiffrement et la méthode d'échange de clés.

La poignée de main permet de s'assurer que le client et le serveur disposent des informations d'identification et des capacités cryptographiques nécessaires à l'établissement d'un canal de communication sécurisé. C'est la base de tous les échanges de données ultérieurs à travers la connexion cryptée, de l'utilisateur au fournisseur d'accès à Internet (ISP) - et jusqu'au serveur VPN.

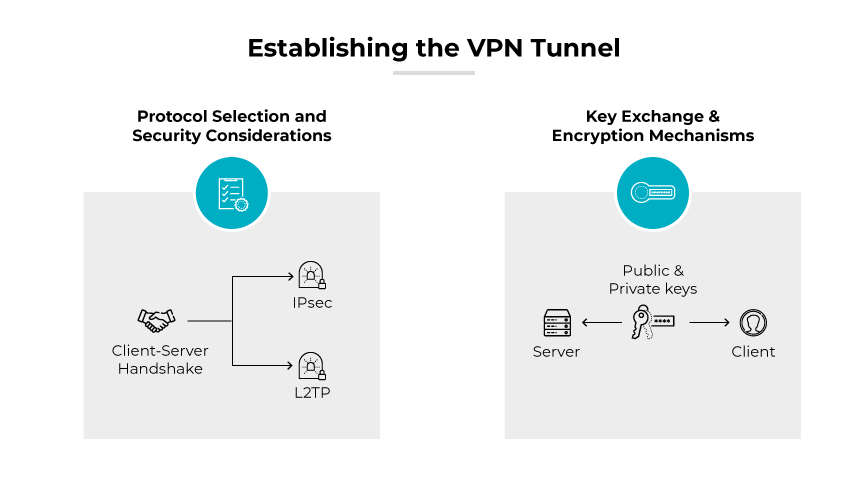

3. Établissement du tunnel

Sélection du protocole et considérations de sécurité

Une fois l'échange client-serveur terminé, l'accent est mis sur l'établissement du tunnel VPN. Le protocole de tunneling est l'élément central qui permet le passage sécurisé des données. Le client et le serveur conviennent d'un protocole de tunnelisation (tel que IPsec ou L2TP) adapté à leurs exigences de sécurité et aux capacités de leur réseau. Le choix du protocole de tunneling détermine le niveau de sécurité, la compatibilité avec l'infrastructure existante et la capacité à traverser les pare-feu et les traducteurs d'adresses réseau (NAT).

Mécanismes d'échange de clés et de cryptage

Après la sélection du protocole, la création du canal sécurisé commence par un échange de clés. L'algorithme Diffie-Hellman (DH) est souvent choisi pour ces échanges. Cela permet de générer et de partager en toute sécurité une clé entre les deux parties sans avoir à transmettre la clé elle-même sur l'internet. Dans ce mécanisme, le client et le serveur génèrent des paires de clés temporaires - privée et publique - et échangent les clés publiques entre eux. Chaque partie combine ensuite la clé publique reçue avec sa propre clé privée pour générer un secret partagé.

La sécurité est renforcée par l'utilisation de groupes DH avancés avec des clés de plus grande taille. En outre, des algorithmes cryptographiques tels que l'AES sont utilisés pour crypter le secret partagé, ce qui constitue un autre niveau de sécurité. Certaines mises en œuvre utilisent le principe du "perfect forward secrecy" (PFS), qui garantit que la compromission d'une clé n'entraînera pas la compromission de toutes les clés suivantes.

Le canal sécurisé est essentiel au maintien de la confidentialité et de l'intégrité des données dans toutes les communications entre le client et le réseau de l'entreprise. Une fois établi, le canal sécurisé agit comme un tunnel de protection pour le trafic de données. Cela garantit que les informations sensibles envoyées par le biais du tunnel restent cryptées et inaccessibles à toute personne ne disposant pas de la clé de décryptage.

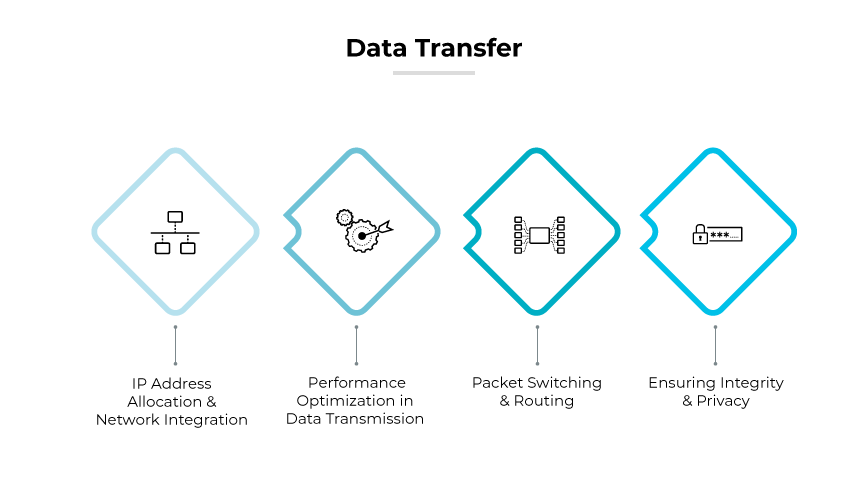

4. Transfert de données

Attribution d'adresses IP et intégration au réseau

Après l'établissement d'un canal sécurisé, l'attribution d'une adresse IP est essentielle à l'intégration du client dans le réseau. Chaque client VPN se voit attribuer une adresse IP à partir d'un pool désigné, ce qui est essentiel pour acheminer les paquets vers leur destination. L'attribution d'une adresse IP permet à l'appareil client de rejoindre efficacement le réseau de l'entreprise. Cela permet au client d'accéder aux ressources conformément aux autorisations et aux politiques établies.

Optimisation des performances dans la transmission de données

Dans cette phase, l'efficacité du transfert de données est au premier plan. Les protocoles VPN peuvent intégrer des mécanismes tels que la compression pour améliorer le débit et réduire la latence, optimisant ainsi les performances du réseau. Le choix du protocole de tunneling peut avoir un impact sur la vitesse et la fiabilité de la connexion. Des protocoles tels que le tunneling point à point (PPTP) offrent des vitesses plus élevées mais une sécurité moindre, tandis que d'autres, comme OpenVPN, offrent un meilleur équilibre entre vitesse et sécurité.

Commutation de paquets et routage

La méthode par laquelle les paquets de données naviguent à travers le VPN est essentielle pour maintenir une connexion performante. Les techniques de commutation de paquets permettent un routage dynamique des paquets. Cela permet de prendre en compte des facteurs tels que l'encombrement du réseau et l'évolution des conditions en temps réel. Une approche dynamique garantit que le VPN peut maintenir une connexion stable et efficace, même face à des demandes variables du réseau.

Garantir l'intégrité et la confidentialité

Une fois que les paquets de données sont préparés pour le transit, ils traversent le tunnel sécurisé, efficacement isolé des interférences extérieures. La protection de la vie privée ne consiste pas seulement à dissimuler des données à d'éventuelles oreilles indiscrètes. Il maintient également l'intégrité des paquets, garantissant qu'aucune partie de la communication n'est altérée en cours de route.

À l'extrémité du tunnel, le serveur VPN traite les paquets entrants. Il décrypte les données et supprime l'encapsulation pour transmettre les données originales à leur destination prévue au sein du réseau de l'entreprise.

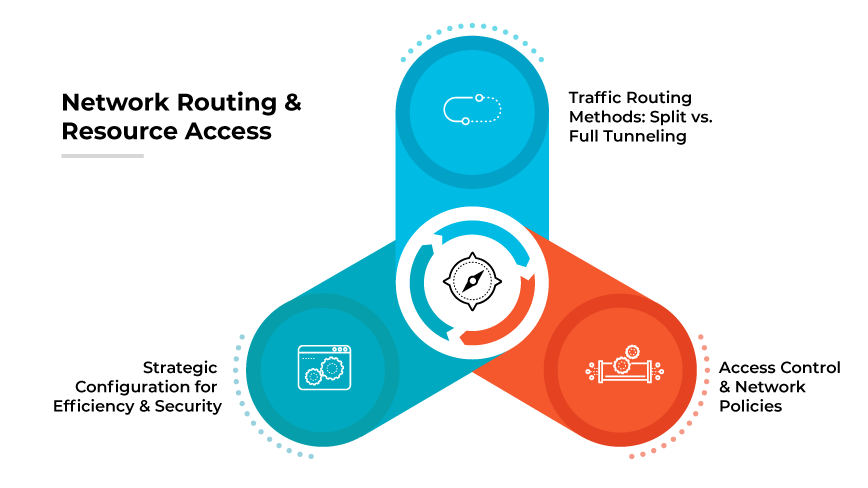

5. Routage des réseaux et accès aux ressources

Méthodes d'acheminement du trafic : Tunnels fractionnés ou complets

La technologie VPN offre deux méthodes principales pour acheminer le trafic des clients vers le réseau de l'entreprise : le tunneling fractionné et le tunneling complet.

Le tunneling fractionné permet un accès direct à l'internet par l'appareil de l'utilisateur pour le trafic ne provenant pas de l'entreprise. Cela permet d'économiser la bande passante sur le réseau de l'entreprise. Toutefois, cela peut entraîner des risques pour la sécurité, car le trafic ne bénéficie pas des pare-feu et autres mesures de sécurité de l'entreprise.

Le tunneling complet achemine tout le trafic du client à travers le VPN vers le réseau de l'entreprise, quelle que soit sa destination. Cela garantit que toutes les données sont soumises aux politiques de sécurité de l'entreprise, mais peut entraîner une utilisation accrue de la bande passante et une congestion potentielle du réseau.

Contrôle d'accès et politiques de réseau

L'accès aux ressources du réseau via un VPN est réglementé par des listes de contrôle d'accès (ACL) et des politiques de réseau. Les listes de contrôle d'accès (ACL) sont un ensemble de règles qui définissent les utilisateurs ou les processus du système auxquels l'accès aux objets est accordé, ainsi que les opérations autorisées sur ces objets. Chaque entrée d'une ACL spécifie un sujet et une opération ; par exemple, elle peut autoriser un utilisateur à lire un fichier mais pas à le modifier.

Les politiques de réseau peuvent en outre imposer des conditions basées sur les rôles des utilisateurs, l'état de conformité des appareils et d'autres facteurs. Ils garantissent que seuls les utilisateurs autorisés peuvent accéder aux ressources sensibles de l'entreprise et définissent les conditions d'accès à ces ressources. Ces mesures sont essentielles pour protéger le réseau de l'entreprise et empêcher tout accès non autorisé à des données sensibles.

La configuration stratégique du routage du réseau et de l'accès aux ressources est essentielle pour équilibrer l'efficacité opérationnelle et la sécurité dans une configuration VPN d'entreprise. Grâce à des méthodes de tunneling appropriées et à des contrôles d'accès stricts, les entreprises peuvent assurer à la fois la productivité et la protection de leurs actifs numériques.

6. Gestion continue des connexions

Contrôles d'intégrité et mécanismes de protection des données

La gestion permanente des connexions dans un VPN assure une protection et une stabilité constantes de la liaison réseau. Pour assurer l'intégrité des données, les protocoles VPN intègrent des mécanismes tels que les sommes de contrôle et les numéros de séquence.

Une somme de contrôle est une valeur dérivée de la somme des octets d'un paquet de données, qui est utilisée pour détecter les erreurs après la transmission. Si la somme de contrôle calculée par le destinataire correspond à celle de l'expéditeur, cela confirme que les données n'ont pas été altérées pendant le transit.

Les numéros de séquence permettent de maintenir l'ordre correct des paquets. Cela permet d'éviter les attaques par rediffusion qui consistent à renvoyer d'anciens messages, ce qui peut perturber la communication ou faciliter l'accès non autorisé.

Stabilité de la connexion et messages de contrôle

La connexion VPN est maintenue en vie et stable à l'aide de battements de cœur et de messages keepalive.

Les battements de cœur sont des signaux réguliers envoyés par un appareil à un autre pour confirmer que la connexion est active. Si aucun battement de cœur n'est renvoyé, cela signale un problème potentiel au niveau de la connexion, ce qui incite à prendre des mesures correctives.

Les messages Keepalive ont une fonction similaire. Ils sont envoyés à des intervalles prédéfinis afin de maintenir la connexion ouverte même si aucune donnée n'est transmise. Ce point est crucial pour les VPN, car les délais d'inactivité pourraient sinon fermer la connexion, interrompant ainsi l'accès au réseau de l'entreprise.

Ces contrôles et messages permettent un ajustement dynamique aux conditions changeantes du réseau tout en préservant l'intégrité et la confidentialité des données. Ils contribuent à créer un canal fiable et sécurisé pour les communications d'entreprise sur des réseaux Wi-Fi publics potentiellement peu sûrs.

7. Terminaison de la connexion

Processus de démontage et fermeture sécurisée

La fin de la connexion est une phase critique qui garantit la clôture sécurisée de la session de communication.

Le processus de démantèlement commence lorsque le client VPN de l'utilisateur signale au serveur qu'il doit mettre fin à la session, ou lorsque le serveur lui-même déclenche la fin de la session en raison de l'inactivité ou de la déconnexion de l'utilisateur. Ce signal lance une série de messages qui confirment la fermeture du tunnel. Le logiciel VPN procède ensuite au démantèlement du tunnel, souvent à l'aide d'une séquence contrôlée d'étapes. Le démantèlement comprend l'envoi d'un paquet de terminaison, qui garantit que les deux extrémités du tunnel VPN reconnaissent la fin de la session.

Le nettoyage de la session est une étape importante après la cessation d'activité. Le serveur VPN s'assure que toutes les ressources allouées, telles que les adresses IP, sont libérées et que les données temporaires associées à la session sont supprimées. Cela permet de préserver l'intégrité et la sécurité du service VPN pour les connexions futures.

L'enregistrement des sessions joue un rôle essentiel dans la tenue d'un registre à des fins d'audit et de conformité. Les journaux peuvent fournir des détails sur les temps de connexion, les volumes de transfert de données et l'activité des utilisateurs. Ces dossiers sont souvent examinés dans le cadre d'audits de sécurité afin de s'assurer du respect des politiques de l'entreprise. Les journaux sont également surveillés pour détecter toute activité anormale susceptible d'indiquer une infraction.

Le processus de résiliation de la connexion protège contre les accès non autorisés et les fuites de données potentielles. Le nettoyage et l'enregistrement des sessions permettent d'évaluer en permanence la sécurité dans l'environnement VPN de l'entreprise.

Comment fonctionne un VPN ? FAQ

- Configuration avant connexion

- Initiation

- Établissement du tunnel

- Transfert de données

- Routage du réseau et accès aux ressources

- Gestion continue des connexions

- Terminaison de la connexion

Pour utiliser un VPN :

- Installez le logiciel client VPN de votre fournisseur.

- Saisissez vos identifiants de connexion.

- Sélectionnez un emplacement de serveur pour l'adresse virtuelle souhaitée.

- Connectez-vous. Votre trafic internet est désormais crypté, ce qui sécurise vos activités en ligne au sein d'un réseau privé.

Il s'agit d'une vue d'ensemble simplifiée. Les étapes d'utilisation exactes varient en fonction du VPN.