-

- Qu'est-ce qu'un pare-feu ?

- Qu'est-ce qu'un système de détection d'intrusion (IDS) ?

- Qu'est-ce qu'un système de prévention des intrusions (IPS) ?

- Quelles sont les différences entre un pare-feu, un IDS et un IPS ?

- Quelles sont les similitudes entre un pare-feu, un IDS et un IPS ?

- Un pare-feu et un IDS ou IPS peuvent-ils fonctionner ensemble ?

- FAQ sur les IDS, les IPS et les pare-feu

Sommaire

-

Qu'est-ce qu'un pare-feu ? | Définition d'un pare-feu

- Que fait un pare-feu ?

- Types de pare-feu

- Fonctionnalités du pare-feu

- Avantages des pare-feu

- Défis en matière de pare-feu

- Menaces et vulnérabilités des pare-feu

- Configuration du pare-feu

- Architecture du pare-feu

- Règles de pare-feu

- Meilleures pratiques en matière de pare-feu

- Qu'est-ce qu'un pare-feu en tant que service (FWaaS) ?

- Comparaison des pare-feu avec d'autres technologies de sécurité

- Histoire des pare-feu

- FAQ

-

L'histoire des pare-feu | Qui a inventé le pare-feu ?

- Chronologie de l'histoire des pare-feu

- Histoire ancienne - Années 1980 : Les prédécesseurs du pare-feu

- 1990s : Première génération de pare-feu - pare-feu à filtrage de paquets

- Début des années 2000 : Deuxième génération de pare-feux - pare-feux stateful

- 2008 : Troisième génération de Pare-feu - Pare-feu nouvelle génération

- 2020 : Quatrième génération de pare-feux - NGFW alimentés par la lumière du soleil

- Histoire des pare-feu FAQ

IPS. vs. IDS vs. Firewall : Quelles sont les différences ?

Sommaire

Le pare-feu, l'IPS et l'IDS diffèrent en ce sens que le pare-feu agit comme un filtre pour le trafic basé sur des règles de sécurité, l'IPS bloque activement les menaces, et l'IDS surveille et alerte sur les violations potentielles de la sécurité.

Un pare-feu définit les limites du trafic sur le réseau, bloquant ou autorisant les données sur la base de protocoles prédéterminés. Un IDS surveille les activités du réseau et signale toute irrégularité pour examen, sans affecter directement le flux de données. Un IPS joue un rôle assertif, non seulement en détectant, mais aussi en empêchant les menaces identifiées de compromettre le réseau.

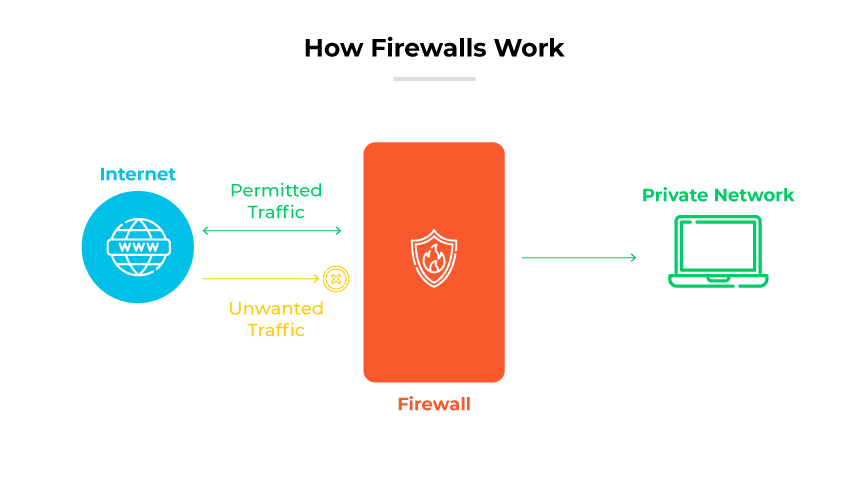

Qu'est-ce qu'un pare-feu ?

Un pare-feu est une solution de sécurité du réseau qui inspecte et régule le trafic sur la base de règles de sécurité prédéterminées, autorisant, refusant ou rejetant le trafic en conséquence.

Les pare-feu constituent un point de contrôle entre les réseaux internes et les menaces externes potentielles. Ils analysent les paquets de données en fonction des protocoles de sécurité définis. En fonction de ces protocoles, les pare-feu déterminent si les données doivent être autorisées ou refusées.

Chaque donnée sur l'internet voyage dans des paquets de réseau. Les pare-feu évaluent ces paquets en fonction d'un ensemble de règles et les bloquent s'ils ne sont pas conformes. Ces paquets de données, qui sont structurés pour transiter par l'internet, transportent des informations essentielles, notamment leur source, leur destination et d'autres données cruciales qui définissent leur voyage à travers le réseau.

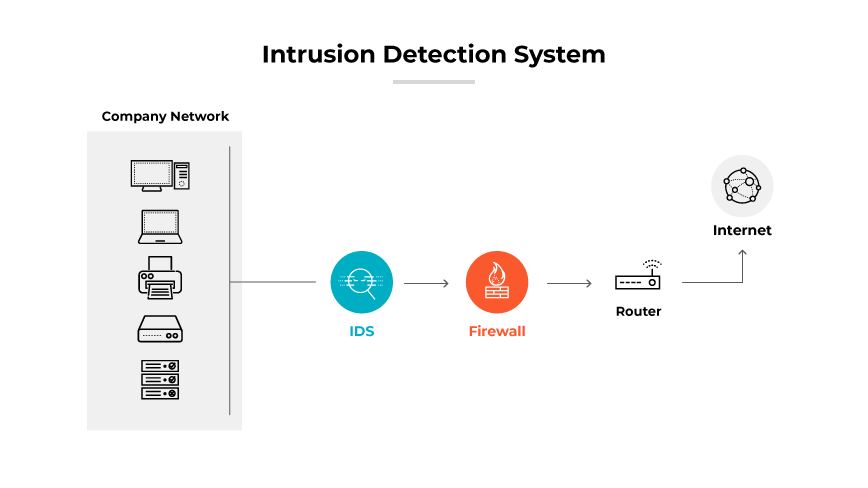

Qu'est-ce qu'un système de détection d'intrusion (IDS) ?

Un système de détection des intrusions (IDS) identifie les menaces et les faiblesses potentielles des systèmes en réseau. Un IDS examine le trafic du réseau et alerte les administrateurs en cas d'activités suspectes sans intervenir dans la transmission des données.

Les IDS sont placés en dehors du flux de trafic principal. Ils fonctionnent généralement en mettant en miroir le trafic pour évaluer les menaces, ce qui permet de préserver les performances du réseau en analysant un flux de données dupliqué. Cette configuration permet à l'IDS de rester un observateur non perturbateur.

Les systèmes IDS se présentent sous différentes formes : système de détection des intrusions par le réseau (NIDS), système de détection des intrusions par l'hôte (HIDS), système basé sur le protocole (PIDS), système basé sur le protocole d'application (APIDS) et système hybride. Il existe également un sous-groupe de méthodes de détection IDS. Les deux variantes les plus courantes sont les IDS basés sur les signatures et les IDS basés sur les anomalies.

Un IDS fait la différence entre les opérations habituelles du réseau et les activités anormales, potentiellement nuisibles. Pour ce faire, il évalue le trafic par rapport à des modèles connus d'utilisation abusive et de comportement inhabituel, en se concentrant sur les incohérences entre les protocoles du réseau et les comportements des applications.

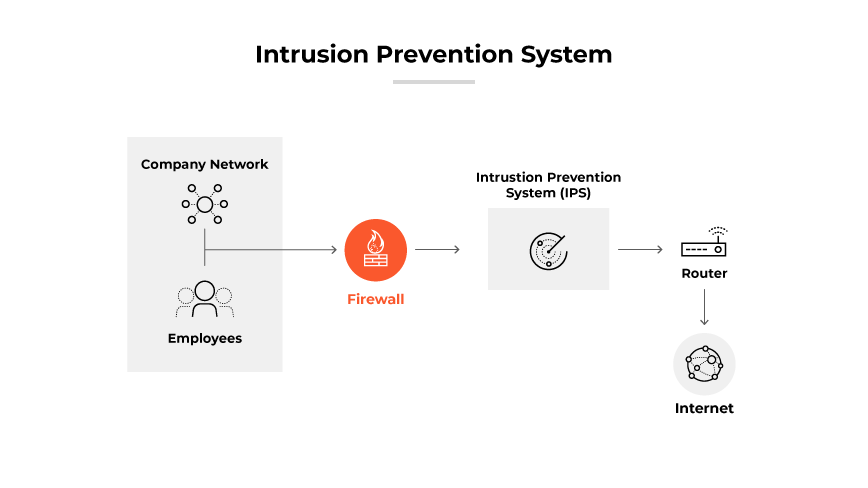

Qu'est-ce qu'un système de prévention des intrusions (IPS) ?

Les systèmes de prévention des intrusions (IPS) sont des solutions de sécurité dynamiques qui interceptent et analysent le trafic malveillant. Ils agissent de manière préventive pour atténuer les menaces avant qu'elles ne puissent s'infiltrer dans les défenses du réseau. Cela permet de réduire la charge de travail des équipes de sécurité.

Les outils IPS sont particulièrement efficaces pour identifier et stopper les tentatives d'exploitation des vulnérabilités. Ils agissent rapidement pour bloquer ces menaces, comblant souvent le fossé entre l'apparition d'une vulnérabilité et le déploiement d'un correctif. Avec l'évolution de la sécurité du réseau, la fonctionnalité IPS s'intègre dans des systèmes plus larges tels que les dispositifs de gestion unifiée des menaces et les pare-feu nouvelle génération. Les outils IPS modernes s'étendent également aux services connectés au cloud.

L'IPS est placé sur le chemin direct du trafic du réseau. Cela permet à l'IPS d'examiner les menaces et d'agir en temps réel, contrairement à l'approche de surveillance passive de son précurseur, l'IDS. Généralement placé juste après le pare-feu, l'IPS examine les données entrantes et prend des mesures automatisées si nécessaire. Les systèmes IPS peuvent signaler des alertes, rejeter les données nuisibles, bloquer les adresses sources et réinitialiser les connexions afin d'empêcher d'autres attaques.

Pour minimiser les faux positifs, les systèmes IPS font la différence entre les menaces authentiques et les données bénignes. Les systèmes de prévention des intrusions y parviennent en utilisant diverses techniques, notamment la détection basée sur les signatures, qui s'appuie sur des modèles connus d'exploits, la détection basée sur les anomalies, qui compare l'activité du réseau à des lignes de base établies, et la détection basée sur les politiques, qui applique des règles de sécurité spécifiques configurées par les administrateurs. Ces méthodes garantissent que seul l'accès autorisé est permis.

Quelles sont les différences entre un pare-feu, un IDS et un IPS ?

| Système de prévention des intrusions vs. système de détection des intrusions vs. pare-feu | |||

|---|---|---|---|

| Paramètres | Pare-feu | IPS | IDS |

| Objectif | Dispositif de sécurité du réseau qui filtre le trafic entrant et sortant en fonction de règles de sécurité prédéterminées. | Dispositif qui inspecte et prévient les menaces identifiées en temps réel en analysant le trafic. | Système qui surveille les activités du réseau ou du système pour détecter les actions malveillantes ou les violations de politiques. |

| Fonctionnement | Filtre le trafic en fonction des règles appliquées aux adresses et aux numéros de port. | Examine le trafic pour détecter les attaques en temps réel et intervient pour les arrêter dès qu'elles sont détectées. | Observe le trafic et recherche des schémas d'attaque ou des anomalies, en générant des anomalies. |

| Mode de configuration | Fonctionne en mode inline ou transparent à la frontière du réseau. | Généralement en ligne, positionné après le pare-feu au sein de la couche réseau. | Fonctionne généralement en mode surveillance, sans être en phase avec le flux de trafic. |

| Voie de circulation | Il doit s'agir de la principale voie de circulation du réseau. | Placé après le pare-feu pour examiner le trafic filtré. | Analyse le trafic après qu'il a traversé le pare-feu. |

| Placement | Situé au périmètre du réseau, il constitue la première ligne de défense. | Positionné juste après le pare-feu, avant le réseau interne. | Réside au sein du réseau, généralement après l'IPS pour une analyse plus approfondie du trafic. |

| Réponse au trafic non autorisé | Bloque ou autorise le trafic en fonction de l'évaluation des règles. | Empêche activement la progression des menaces détectées. | Il émet des alertes ou des alarmes lorsqu'il détecte des activités suspectes. |

Contrôle du trafic et surveillance

Un pare-feu fonctionne en régulant le trafic, en agissant comme un gardien qui autorise ou bloque les paquets de données sur la base de protocoles de sécurité prédéfinis afin de maintenir l'intégrité du réseau interne. En revanche, un système prévention des intrusions (IPS) contrôle activement le trafic en prenant des mesures automatisées pour bloquer les menaces, en opérant directement dans le flux de trafic. De son côté, un système de détection d'intrusion (IDS) se contente de surveiller le réseau, d'évaluer les signes d'activité malveillante et d'alerter les administrateurs, sans influencer directement le flux de trafic.

Position dans l'architecture de sécurité du réseau

Le pare-feu constitue la première ligne de défense contre les menaces extérieures. Il examine toutes les données entrantes et sortantes et n'autorise que celles qui sont conformes à la politique de sécurité établie. Un IPS, contrairement à un IDS passif, participe activement au flux de trafic du réseau. Placé derrière le pare-feu, l'IPS peut analyser les données et prendre des mesures, ce qui permet d'arrêter les menaces avant qu'elles n'atteignent les ressources internes.

Méthode de mise en œuvre de la défense

Les pare-feu fonctionnent principalement selon un ensemble de règles définies qui contrôlent le flux de trafic du réseau en fonction des adresses IP, des ports et des protocoles. Un IDS, quant à lui, utilise la reconnaissance des formes pour identifier les activités suspectes en comparant le trafic du réseau à une base de données de menaces connues. Il fonctionne comme un observateur, signalant les alertes en cas de comportement inhabituel sans prendre de mesures. L'IPS, quant à lui, adopte une approche plus proactive. Les IPS analysent activement les menaces potentielles et prennent des mesures préventives à leur encontre, par exemple en bloquant les données nuisibles ou en réinitialisant les connexions pour contrecarrer les attaques en cours.

Impact sur la performance du réseau

Les pare-feu sont efficaces dans leur rôle et n'ont qu'un impact minimal sur les performances du réseau. Les systèmes IDS surveillent le trafic en double, de sorte qu'ils ne perturbent pas le flux opérationnel du réseau. En revanche, les systèmes IPS peuvent avoir un impact plus important sur les performances du réseau. Cela est dû à leur positionnement en ligne et à leurs mécanismes de prévention active des menaces. Cependant, il est important de noter que la conception moderne des FAI minimise cet impact.

Quelles sont les similitudes entre un pare-feu, un IDS et un IPS ?

| En quoi les pare-feu, les IDS et les IPS sont-ils similaires ? |

|---|

|

Objectif de sécurité

Les pare-feu, les IDS et les IPS sont tous des éléments essentiels de la sécurité du réseau, conçus pour protéger les systèmes d'information contre les menaces et les accès non autorisés. Chaque technologie joue un rôle dans l'identification et la gestion du flux de paquets de données afin de garantir que seul un trafic sûr et légitime est autorisé, contribuant ainsi à la stratégie de défense globale des actifs numériques d'une organisation.

Gestion basée sur des politiques

Ces mécanismes de sécurité sont tous gérés par des politiques définies par les administrateurs de réseau. Les pare-feu appliquent des contrôles d'accès, tandis que les systèmes IDS et IPS utilisent des politiques pour déterminer la ligne de base normale du comportement du réseau et la réponse appropriée aux menaces. Les politiques de ces systèmes sont essentielles pour définir la sécurité du réseau.

Se déployer dans divers environnements

Le déploiement des pare-feu, IDS et IPS est polyvalent dans différents environnements informatiques. Qu'il s'agisse de matériel sur place, de solutions basées sur des logiciels ou d'environnements cloud, chacun peut être configuré pour répondre aux besoins de sécurité spécifiques du réseau qu'il protège, offrant ainsi une flexibilité dans une variété d'infrastructures informatiques.

Soutien à la détection des menaces et à la Threat Prevention

Les pare-feu, les IDS et les IPS contribuent tous à la détection et à la prévention des menaces. Ils fournissent une couche de sécurité qui contribue à la détection des activités suspectes, les pare-feu filtrant le trafic et les systèmes IDS/IPS l'analysant à la recherche de menaces potentielles, renforçant ainsi les mesures de sécurité au sein d'un réseau.

Un pare-feu et un IDS ou IPS peuvent-ils fonctionner ensemble ?

Les pare-feu, les systèmes de détection des intrusions et les systèmes de prévention des intrusions sont des éléments fondamentaux de la sécurité du réseau. Avec les solutions modernes d'aujourd'hui, ils peuvent fonctionner ensemble pour fournir un cadre de sécurité exhaustif.

Un pare-feu sert de barrière principale à la périphérie du réseau, surveillant et contrôlant le trafic entrant et sortant sur la base de règles prédéfinies. Associé à un pare-feu, un IDS analyse les schémas de trafic pour détecter les anomalies, et un IPS prend des mesures préventives contre les menaces identifiées.

La collaboration entre ces systèmes renforce la sécurité. Le pare-feu filtre le trafic initial, tandis que l'IDS et l'IPS analysent le trafic filtré à la recherche de menaces potentielles. Cette approche par couches garantit que même si une menace contourne le pare-feu, l'IDS peut alerter les administrateurs en cas d'activités suspectes, et l'IPS peut agir pour empêcher la menace de nuire. Cette intégration permet de mettre en place un dispositif de sécurité plus robuste, capable de répondre à un large éventail d'incidents de sécurité.

L'évolution récente de la sécurité du réseau a conduit à la convergence de ces outils dans des solutions unifiées. Les pare-feu nouvelle génération intègrent les fonctionnalités des pare-feu traditionnels avec des capacités IDS et IPS, créant ainsi un point unique et plus efficace d'application des politiques. Ces systèmes unifiés simplifient l'infrastructure de sécurité et peuvent appliquer des politiques basées sur des données complètes, notamment l'identité de l'utilisateur, ce qui permet des contrôles de sécurité plus nuancés.

FAQ sur les IDS, les IPS et les pare-feu

Un pare-feu contrôle l'accès à un réseau en bloquant ou en autorisant le trafic sur la base de règles de sécurité, tandis qu'un IDS surveille et analyse le trafic réseau à la recherche d'activités suspectes afin de détecter les menaces potentielles.

Oui, un IDS et un pare-feu peuvent fonctionner ensemble, le pare-feu jouant le rôle de filtre initial pour le trafic, et l'IDS surveillant les anomalies au sein de ce trafic.

Un IDS est généralement placé derrière le pare-feu pour surveiller le trafic du réseau interne qui a déjà été filtré par le pare-feu.