Identité des workloads

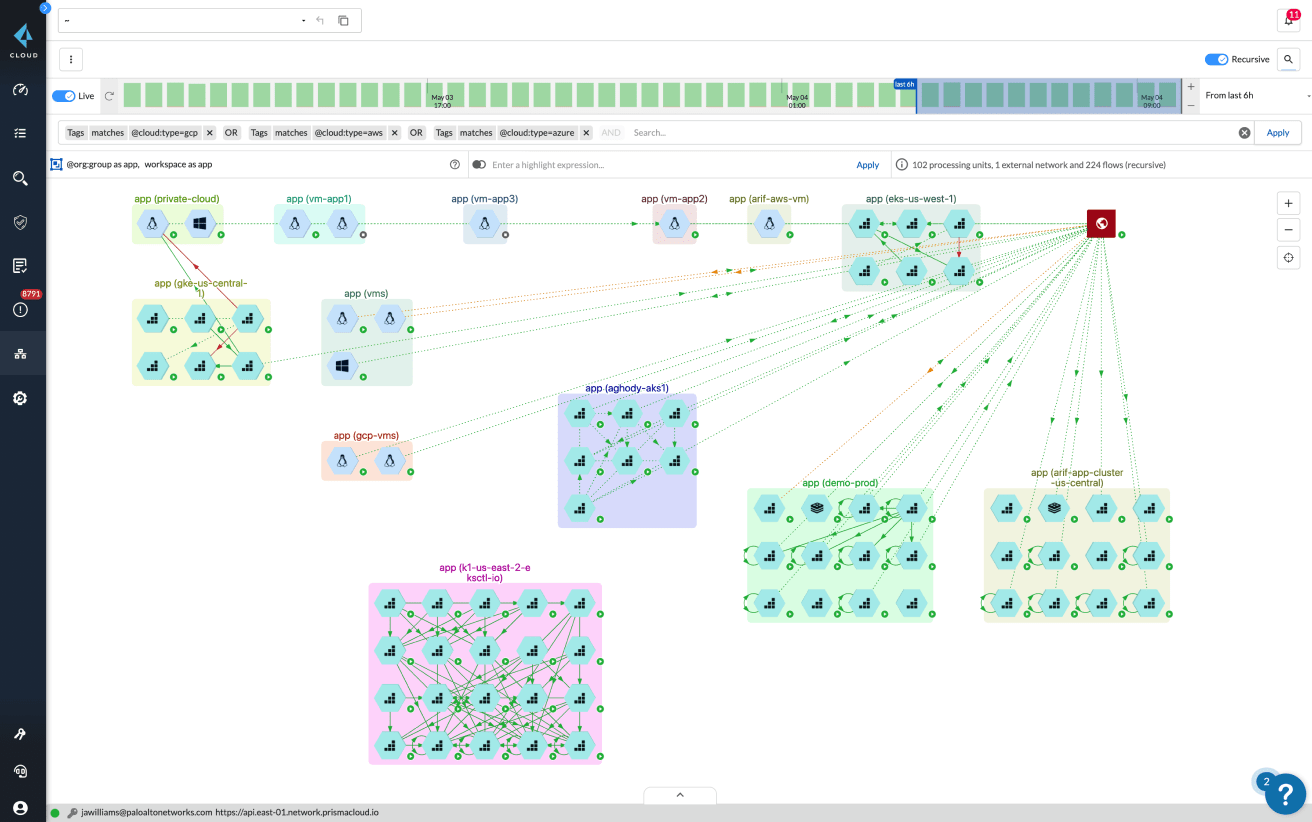

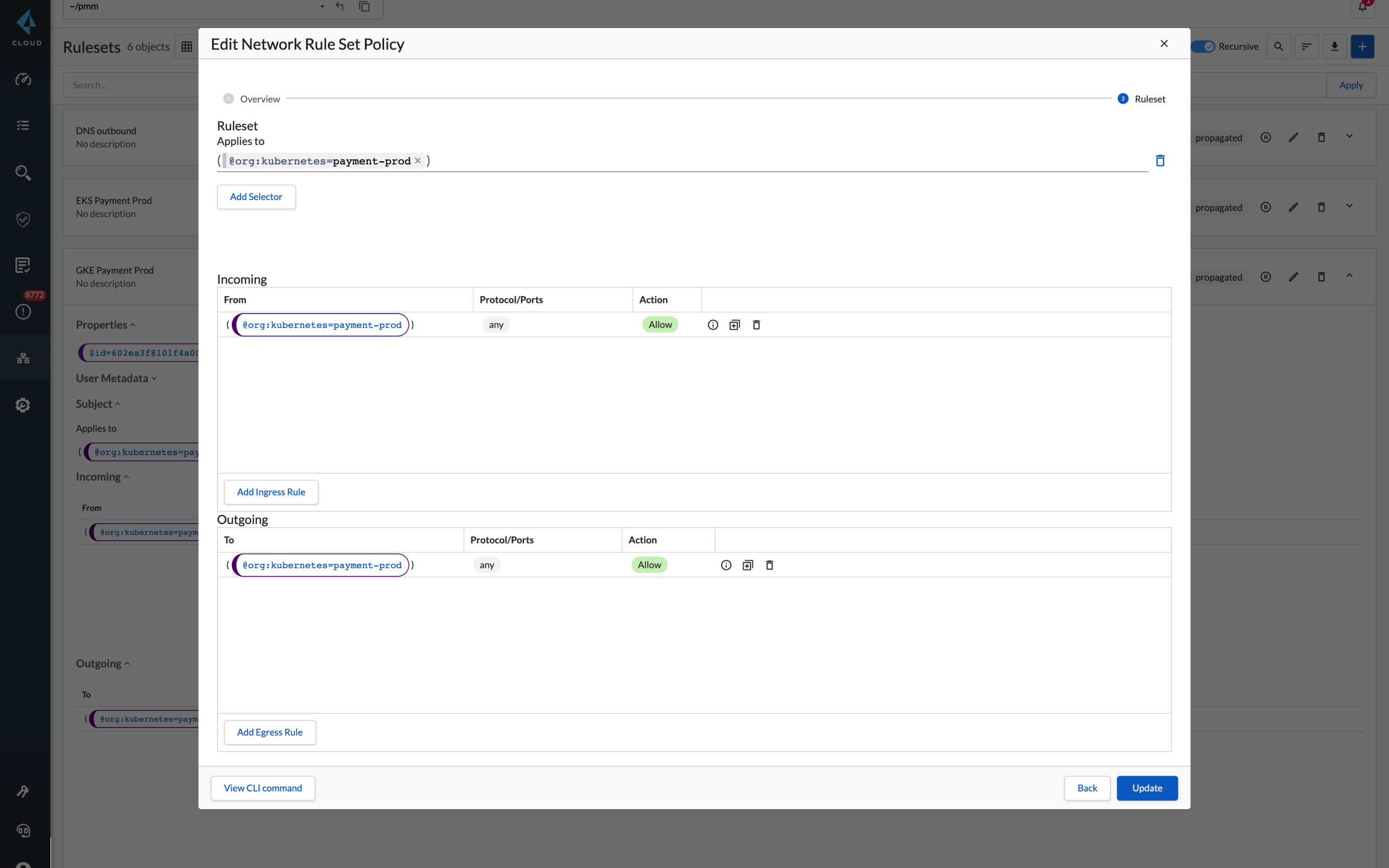

Les applications cloud-native requièrent une nouvelle architecture de sécurité, capable de protéger les workloads sans s’appuyer sur les adresses IP. Prisma Cloud répond à ce besoin en couplant sa solution de microsegmentation non plus au réseau, mais à l’identité des workloads, garantissant ainsi une protection optimale.

Définition de l’identité des workloads

L’identité des workloads est la clé d’une microsegmentation Zero Trust basée sur les identités. C’est pourquoi Prisma Cloud assigne une signature cryptographique à chaque hôte et container protégé.

Balises dédiées

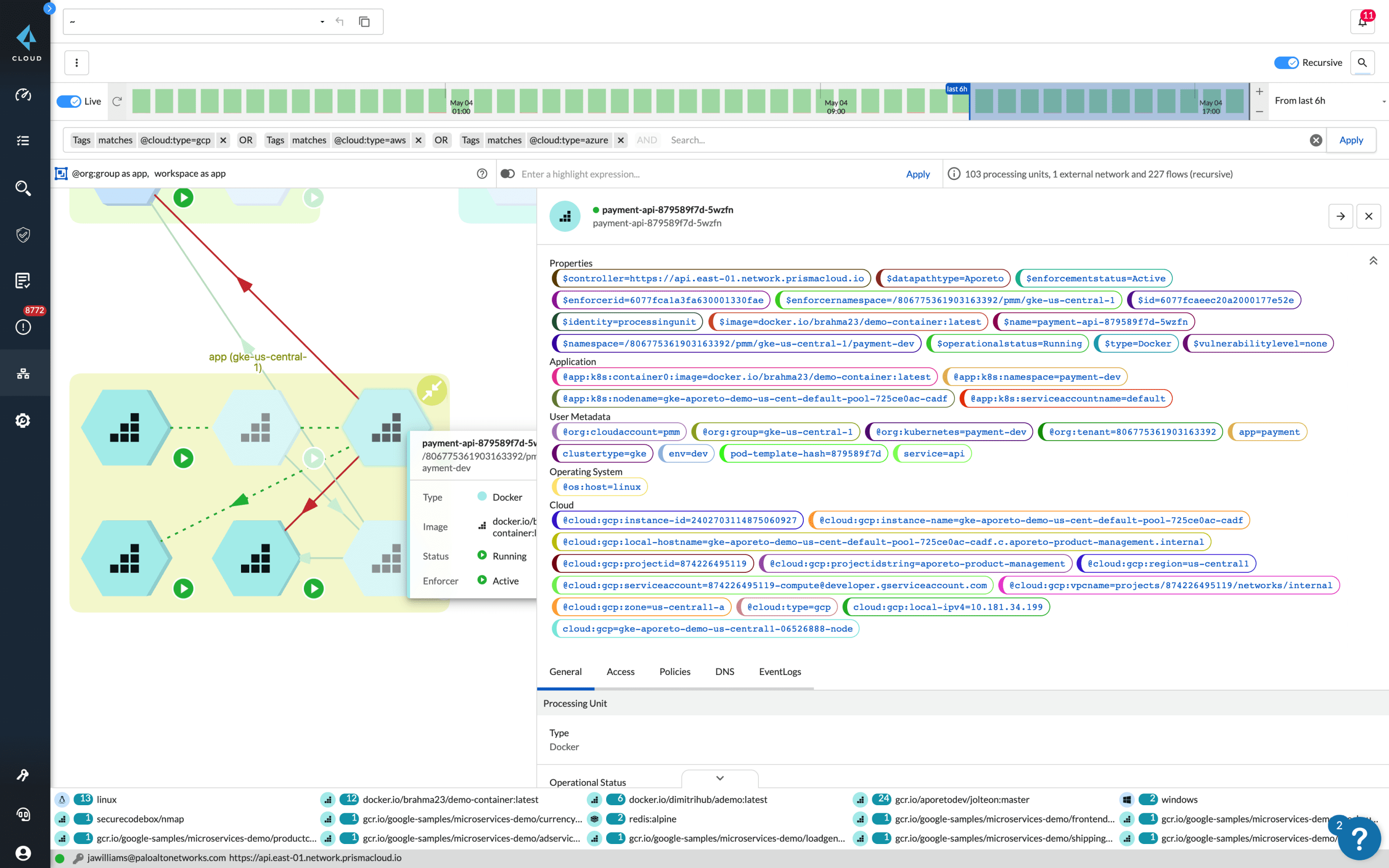

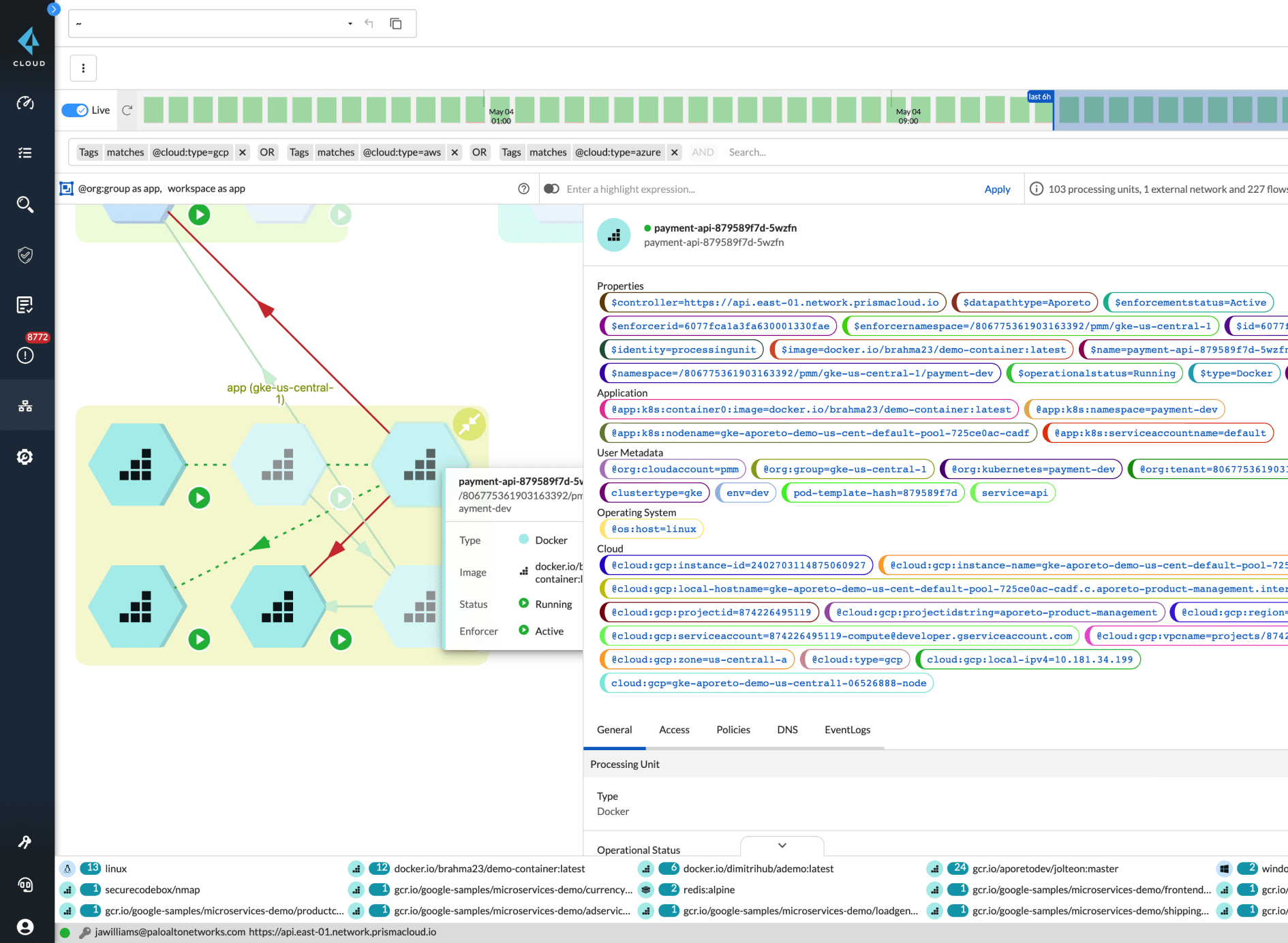

Chaque identité se compose d’attributs contextuels, dont les métadonnées issues de plateformes cloud-native comme Amazon Web Services (AWS®), Microsoft Azure®, Google Cloud ou Kubernetes®.

Visibilité réseau accrue

Les workloads protégés envoient et reçoivent une identité à chaque demande de communication. Ces attributs uniques sont intégrés aux flux réseau pour donner davantage de visibilité aux équipes de sécurité et enfin les libérer des adresses IP non contextualisées.

Défenses renforcées

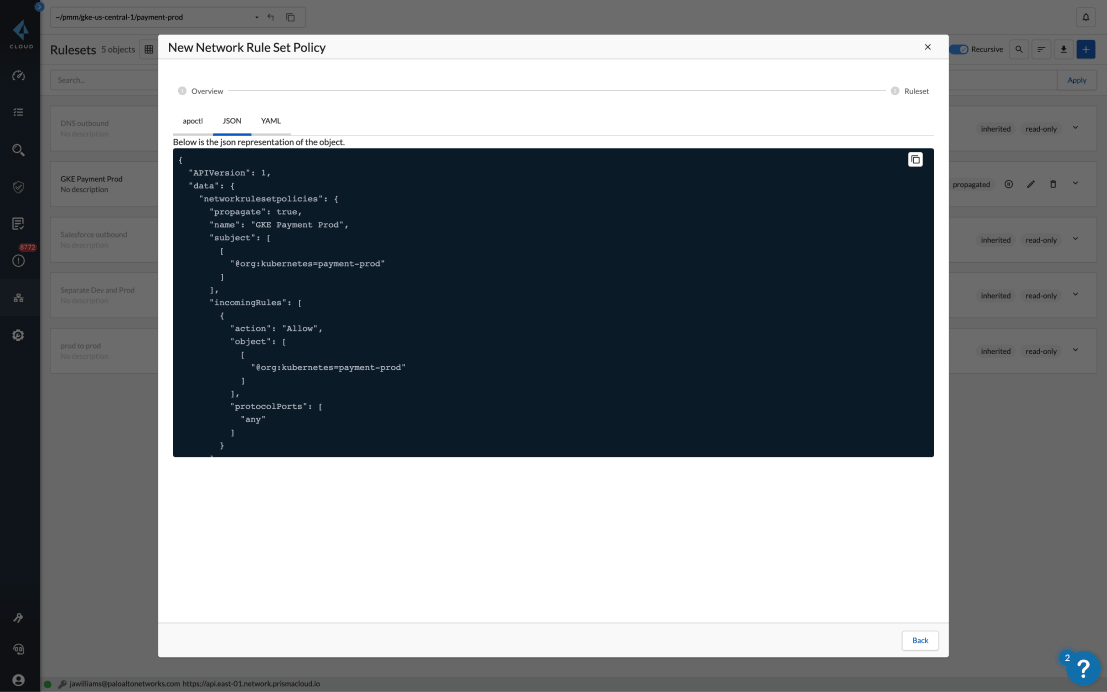

Prisma Cloud interroge directement l’identité (et non l’adresse IP) de chaque workload. Si ce dernier n’est ni vérifié ni autorisé, la demande d’accès réseau est rejetée.