Qu’est-ce que la gestion des droits sur l’infrastructure cloud (CIEM) ?

La gestion des droits sur l’infrastructure cloud (CIEM) désigne, comme son nom l’indique, la gestion des identités et des privilèges dans les environnements cloud et multicloud. Le CIEM vous offre une visibilité totale sur les droits d’accès existants pour mieux identifier et réduire les risques liés aux autorisations inutilisées ou trop permissives.

Les solutions CIEM aident les équipes de sécurité à gérer les identités et les autorisations, mais aussi à appliquer le least-privileged access pour contrôler l’accès aux infrastructures et ressources cloud. Les entreprises peuvent ainsi réduire leur surface d’attaque cloud et les risques qu’engendrent les autorisations excessives.

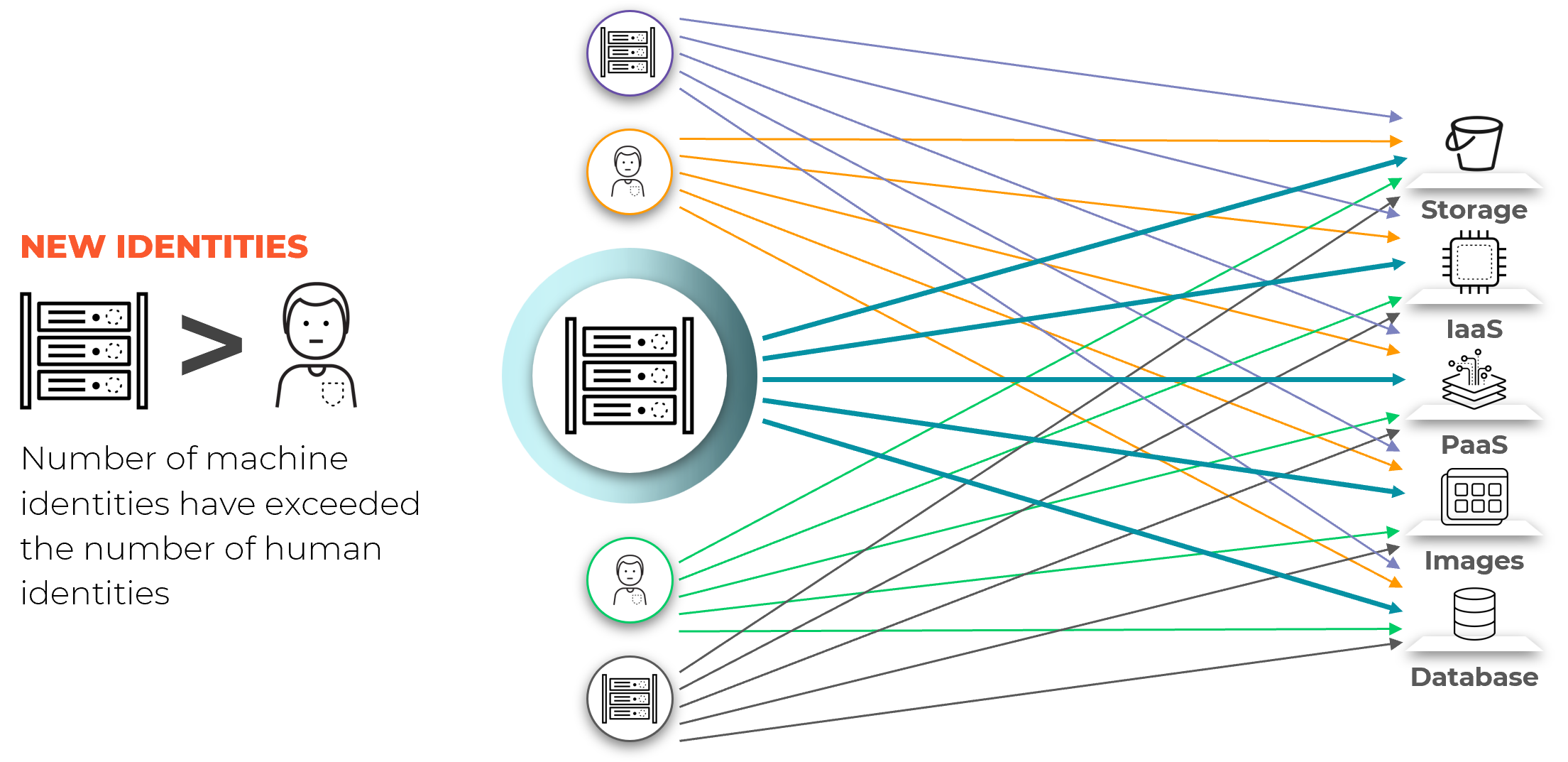

Figure 1. Si l’on multiplie le nombre d’identités dans un compte cloud par le nombre d’autorisations accordées à chaque identité, on obtient une surface d’attaque beaucoup trop étendue

Le principe du moindre privilège vise donc à réduire le nombre d’autorisations accordées à chaque identité pour ne conserver que celles vraiment nécessaires.

Un élément essentiel de votre stratégie de sécurité cloud

Les outils traditionnels de gestion des identités et des accès (IAM) ne permettent de contrôler les accès que dans les infrastructures statiques internes ou on-prem. Mais la migration des entreprises vers le cloud fait apparaître un nouveau genre d’infrastructures, de services et d’applications beaucoup plus éphémères et dynamiques que leurs pendants on-prem. Les outils IAM ne sont pas taillés pour ces environnements.

Vidéo – Gérer les autorisations, identités et permissions dans les environnements cloud grâce au CIEM

Les grands fournisseurs de services cloud (Amazon Web Services, Microsoft Azure et Google Cloud) proposent des contrôles cloud-native innovants pour aider les organisations à appliquer des politiques IAM plus granulaires..

Selon Gartner, 81 % des entreprises déclarent faire appel à au moins deux fournisseurs de cloud public. En effet, pour pallier le manque d’intégration des différents environnements cloud, ces structures optent pour une stratégie multicloud. Mais cette dernière complique la gestion des autorisations. Les solutions CIEM aident les équipes de sécurité du cloud à cerner le risque et à gérer les permissions propres à chacun de ces environnements.

L’étude Gartner Managing Privileged Access in Cloud Infrastructure livre aux experts de la gestion des risques et de la sécurité plusieurs recommandations pour déployer des outils qui facilitent la gestion des autorisations dans le cloud. Ce document définit ce qu’est le CIEM et explique comment l’utiliser pour identifier et prioriser les risques liés aux accès dans les clouds publics et autres infrastructures.

Les différents composants du CIEM

Le CIEM repose sur quatre piliers : visibilité, ajustement des autorisations, analyses avancées et conformité. Pour gérer les autorisations sur vos infrastructures cloud et réduire le risque associé, vous devez d’abord bénéficier d’une visibilité complète sur les droits existants dans ces environnements. Les outils CIEM scannent automatiquement vos règles, politiques et configurations de contrôle d’accès pour :

- Identifier les droits d’accès existants

- Définir la portée des autorisations octroyées aux utilisateurs (humains ou machines)

- Déterminer quel utilisateur (humain ou machine) peut accéder à chaque ressource cloud

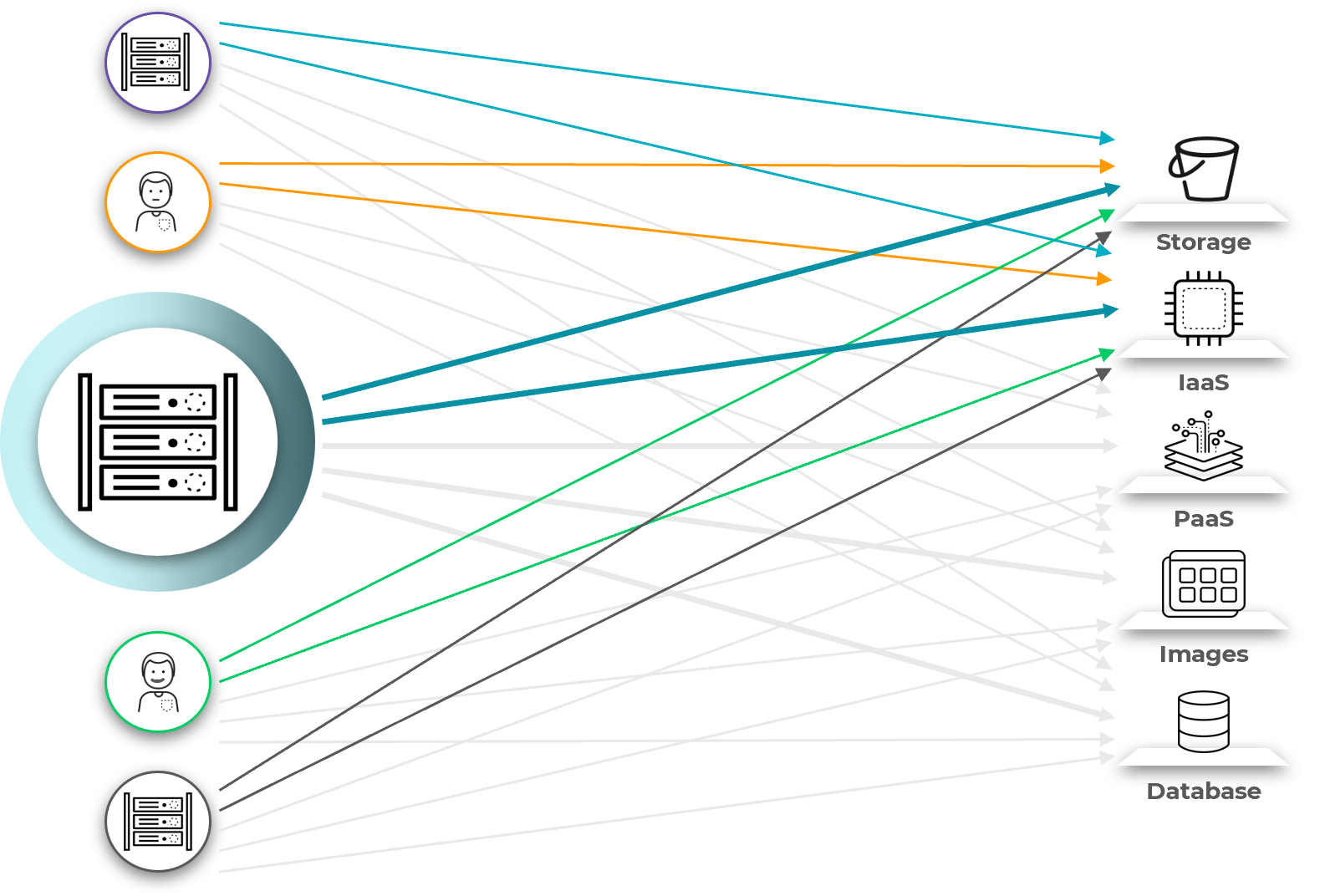

Figure 2. Le principe du moindre privilège réduit la surface d’attaque de façon exponentielle

Les outils CIEM analysent chaque droit identifié pour déterminer si les autorisations accordées répondent au principe du moindre privilège, autrement dit, si l’utilisateur reçoit bien les droits strictement nécessaires pour le workload concerné. Si les droits sont trop permissifs, l’outil CIEM peut soit alerter les administrateurs afin qu’ils corrigent le problème manuellement, soit ajuster automatiquement ces droits. La deuxième option est particulièrement utile pour les équipes chargées de gérer des environnements étendus.

Pour évaluer les droits, les outils CIEM vont au-delà des règles et des conditions génériques. Ils s’appuient sur des analyses avancées pilotées par machine learning (ML) et des fonctionnalités UEBA (analyse du comportement des utilisateurs et des entités). Bien qu’il ne s’agisse pas là de leur seule utilité, les outils CIEM peuvent déterminer si les droits s’alignent sur vos besoins en matière de conformité, et les adapter si nécessaire. Ils détectent également les droits rendus non conformes par des changements de configuration. L’objectif : renforcer la sécurité de la plateforme pour faciliter le déploiement d’accès par moindre privilège dans toutes les ressources cloud, quel que soit le fournisseur.

Le fonctionnement du CIEM

Le CIEM permet aux entreprises d’exploiter les avantages des techniques les plus avancées comme le machine learning pour déterminer le niveau minimal d’autorisation sur un workflow particulier.

Par exemple, un utilisateur peut demander un accès à SSH sur une machine de production pour vérifier certaines valeurs de configuration ou des variables de l’environnement. Ces tâches peuvent être effectuées à l’aide d’une paire de clés SSH temporaires acquises via un fournisseur de SSO. Une fois le travail accompli, l’accès à la ressource est révoqué et l’utilisateur ne peut plus accéder à la machine avec cette paire de clés. L’équipe de sécurité sait à tout moment de quel niveau d’autorisation chaque utilisateur dispose et peut vérifier s’il correspond bien au minimum requis pour chaque tâche.

Un modèle d’autorisation plus laxiste omettrait par exemple de désactiver les clés après une période donnée. Le risque serait alors beaucoup plus grand car des autorisations trop permissives exposent le système aux menaces internes et à d’autres activités malveillantes comme le détournement des clés d’accès.

Le CIEM pour renforcer la sécurité du cloud

Les autorisations désignent les droits effectifs octroyés en fonction des utilisateurs, des workloads et des données via le fournisseur cloud (politiques IAM) pour effectuer certaines tâches nécessaires (principe du moindre privilège). Sans suivi efficace de ces autorisations et sans l’application de contrôles de sécurité, les entreprises risquent d’accorder des droits trop permissifs aux utilisateurs ou workloads.

Renforcer la posture de sécurité cloud

Les solutions CIEM vous aident à renforcer la sécurité dans vos environnements cloud grâce à trois capacités essentielles :

- Visibilité sur les autorisations octroyées pour les différentes ressources dans vos comptes cloud

- Gouvernance pour la détection des privilèges excessifs et inutilisés

- Framework dynamique pour ajuster automatiquement les autorisations IAM et corriger les éventuels problèmes

Vidéo – Découvrez les fonctionnalités et avantages du CIEM pour appliquer le principe du moindre privilège plus efficacement

Les principaux avantages

La gestion des droits sur l’infrastructure cloud vous offre de nombreux avantages. En voici quelques exemples :

- Visibilité sur les autorisations dans les environnements multicloud – Le CIEM offre une visibilité à 360° sur les identités, les autorisations effectives, les politiques et les risques liés aux accès dans tous les environnements cloud.

- Gestion améliorée des identités et des accès – Selon Gartner, plus de 95 % des comptes dans les infrastructures IaaS utilisent moins de 3 % des droits qui leur sont octroyés. Beaucoup d’entreprises s’encombrent d’identités inactives (anciens collaborateurs, preuves de concepts, etc.). Les solutions CIEM suivent en continu les accès pour identifier ces identités obsolètes et réajuster les autorisations.

- Détection et remédiation automatisées – Les outils CIEM déterminent les comportements de référence et détectent les événements comme les compromissions de compte, les menaces internes, le vol de clés d’accès et d’autres activités potentiellement malveillantes.

- Facilitation des audits – Le suivi et le contrôle des autorisations sur vos plateformes cloud garantissent votre conformité aux réglementations et standards en vigueur.

Explorer le CIEM | Prisma Cloud

Découvrez comment appliquer le principe du moindre privilège pour contrôler l’accès aux workloads et ressources cloud grâce aux fonctionnalités CIEM de Prisma Cloud.