-

- Fonctionnement d’un pare-feu de filtrage des paquets?

- Cas d’usage des pare-feu de filtrage des paquets

- Avantages des pare-feu de filtrage des paquets

- Problématiques des pare-feu de filtrage des paquets

- Types de pare-feu de filtrage des paquets

- Comparatif entre les pare-feu de filtrage des paquets et les autres technologies de sécurité

- Pare-feu de filtrage des paquets : les questions fréquentes

Sommaire

-

Types de pare-feu : définitions et explications

- Quels sont les différents types de pare-feu ?

- Fonctionnalités des pare-feu modernes

- Types de pare-feu par catégorie de systèmes protégés

- Types de pare-feu par format

- Types de pare-feu par emplacement dans l’infrastructure réseau

- Types de pare-feu par méthode de filtrage des données

- Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

- Questions fréquentes sur les types de pare-feu

-

Qu'est-ce qu'un pare-feu périphérique ?

- Comment fonctionne un pare-feu périphérique ?

- Types de pare-feu périmétriques

- Qu'est-ce que le périmètre du réseau ?

- Avantages du pare-feu périphérique

- Risques liés au pare-feu périphérique

- Pare-feu périmétrique et pare-feu client

- Pare-feu périmétrique et pare-feu de centre de données

- FAQ sur les pare-feux périmétriques

- Qu'est-ce qu'un pare-feu de réseau ?

Qu’est-ce qu’un pare-feu de filtrage des paquets ?

Sommaire

Un pare-feu de filtrage des paquets est un dispositif de sécurité réseau qui filtre les paquets entrants et sortants sur le réseau selon des règles prédéfinies.

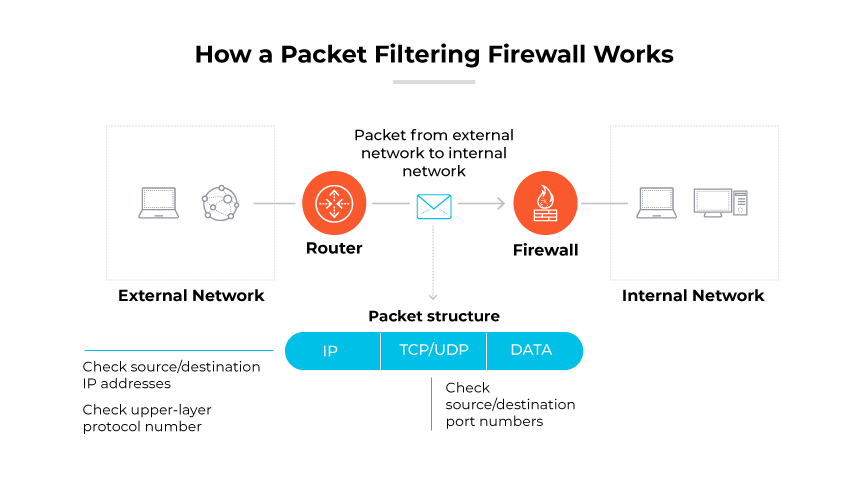

Ces règles sont généralement basées sur des adresses IP, des numéros de port et des protocoles. Le pare-feu inspecte les en-têtes des paquets pour voir s’ils correspondent à une règle d’autorisation et, dans le cas contraire, bloque le paquet. Ce processus permet de protéger les réseaux et de gérer le trafic, mais pas d’inspecter le contenu des paquets à la recherche d’éventuelles menaces.

Fonctionnement d’un pare-feu de filtrage des paquets?

Ce type de pare-feu intervient à un niveau fondamental en appliquant un ensemble de règles prédéterminées à chaque paquet réseau qui tente d’entrer ou de sortir du réseau. Définies par l’administrateur réseau, ces règles sont essentielles pour maintenir l’intégrité et la sécurité du réseau.

Les pare-feu de filtrage des paquets se basent sur deux composantes majeures de chaque paquet pour déterminer la légitimité de ce dernier : l’en-tête et la charge utile (ou payload).

L’en-tête du paquet comprend l’adresse IP source et de destination. Elle indique l’origine du paquet et le terminal vers lequel il se dirige. Des protocoles tels que TCP, UDP et ICMP définissent des règles d’engagement pour le parcours du paquet. Le pare-feu examine également les numéros de port source et de destination, que l’on peut assimiler aux portes par lesquelles transitent les données. Certains indicateurs dans l’en-tête TCP (signal de demande de connexion, par exemple) sont aussi inspectés. La direction du trafic (entrant ou sortant), et l’interface réseau spécifique (NIC) que les données traversent, sont prises en compte dans le processus décisionnel du pare-feu.

Les pare-feu de filtrage des paquets peuvent être configurés de manière à gérer à la fois le trafic entrant et le trafic sortant, offrant ainsi un mécanisme de sécurité bidirectionnel. Cette configuration empêche tout accès externe non autorisé au réseau interne et toute communication malveillante interne avec l’extérieur.

Cas d’usage des pare-feu de filtrage des paquets

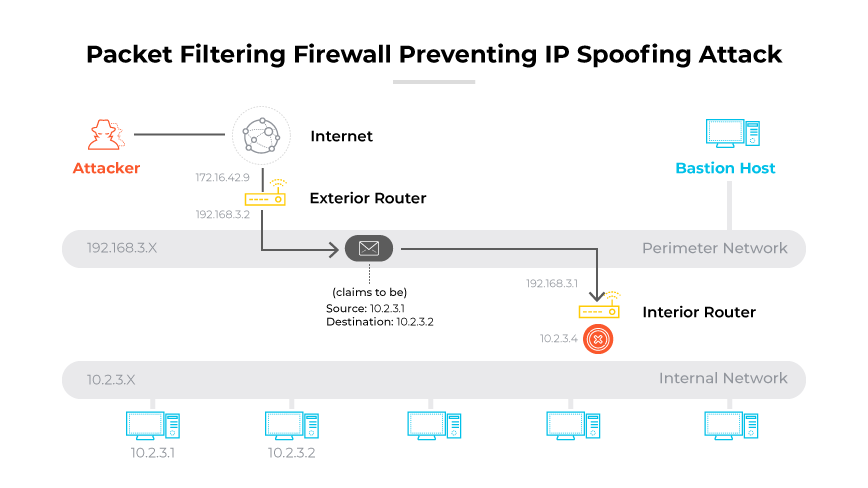

L’un des principaux cas d’usage des pare-feu de filtrage des paquets est la prévention contre les usurpations d’adresse IP (ou spoofing). Le pare-feu examine les adresses IP sources des paquets entrants et s’assure qu’ils proviennent bien de sources attendues et dignes de confiance. Il empêche ainsi les attaquants de se faire passer pour des entités légitimes au sein du réseau, ce qui s’avère particulièrement important pour les défenses périmétriques.

En plus de leurs fonctions de sécurité, les pare-feu de filtrage des paquets sont utilisés pour gérer et fluidifier le trafic réseau. En définissant des règles qui reflètent les politiques réseau, ces pare-feu peuvent limiter le trafic entre les différents sous-réseaux d’une entreprise. Limiter le trafic entre les différents sous-réseaux permet d’endiguer les menaces potentielles et de segmenter les ressources réseau en fonction des besoins des équipes ou des niveaux de sensibilité.

Un autre cas d’usage des pare-feu de filtrage des paquets concerne les scénarios où la vitesse et l’efficacité des ressources prévalent. Parce qu’ils consomment moins de ressources de calcul, les pare-feu de filtrage des paquets peuvent traiter rapidement le trafic sans surcharge majeure.

Avantages des pare-feu de filtrage des paquets

Rapidité

L’un des principaux avantages des pare-feu de filtrage des paquets est leur capacité à prendre des décisions rapides. En opérant au niveau de la couche réseau, ils acceptent ou rejettent les paquets en fonction de règles définies, sans que cela n’exige une inspection approfondie. Les paquets sont traités à très grande vitesse, ce qui fluidifie le trafic réseau et réduit les risques de goulets d’étranglement.

Transparence

Les pare-feu de filtrage des paquets ont été conçus pour être transparents côté utilisateurs. Ils fonctionnent de manière autonome et appliquent des règles sur le trafic réseau, sans aucune intervention humaine ni notification à l’utilisateur, sauf en cas d’abandon d’un paquet. Ainsi, les mesures de sécurité réseau n’entravent pas l’expérience et n’exigent aucune formation poussée des utilisateurs.

Économies

Les pare-feu de filtrage des paquets sont sources d’économies. Ils sont souvent intégrés aux routeurs du réseau, ce qui élimine le besoin d’installer des pare-feu distincts.

Simplicité initiale et facilité d’utilisation

La facilité d’utilisation a toujours été considérée comme un avantage des pare-feu de filtrage des paquets. Ils ne nécessitent généralement pas de configuration complexe.

Problématiques des pare-feu de filtrage des paquets

Capacités de journalisation limitées

L’un des principaux inconvénients des pare-feu de filtrage des paquets réside dans leurs capacités de journalisation limitées. Ils n’enregistrent souvent qu’un minimum d’informations sur le trafic réseau, ce qui peut poser des problèmes de conformité aux entreprises soumises à des réglementations strictes en matière de protection des données. Et sans journalisation complète, l’identification des schémas d’activités suspectes devient plus difficile, laissant potentiellement des vulnérabilités sans réponse.

Rigidité

Les pare-feu de filtrage des paquets ne sont pas réputés pour leur flexibilité. Ils ont été conçus pour contrôler des informations spécifiques, comme les adresses IP et les numéros de port, ce qui s’avère insuffisant dans le contexte actuel de gestion des accès réseau. Les pare-feu plus avancés offrent une visibilité et un contrôle accrus dans la mesure où ils s’adaptent de manière dynamique à l’évolution des problèmes de sécurité. Enfin, les pare-feu de filtrage des paquets exigent une configuration et une maintenance manuelles.

Sécurité moins robuste

Comparés à des pare-feu plus avancés, les pare-feu de filtrage des paquets sont moins sécurisés. Ils fondent leurs décisions de filtrage sur des informations superficielles (adresses IP, numéros de port, etc.), sans tenir compte du contexte des appareils ni de l’utilisation des applications. Leur incapacité à effectuer leur inspection au-delà de la seule enveloppe extérieure du paquet les empêche d’identifier ou de bloquer les payloads contenant du code malveillant, ce qui limite leur efficacité face aux usurpations d’identité et à d’autres attaques sophistiquées.

Fonctionnement sans état

Les pare-feu de filtrage des paquets étant par nature sans état, leur capacité de protection contre les menaces complexes restent limitées. Parce qu’ils traitent chaque paquet de manière isolée, ils ne se souviennent pas des actions passées, ce qui constitue un inconvénient pour la continuité de la sécurité. Ce manque de connaissance des états permet aux menaces de passer entre les mailles du filets dès lors que les règles de pare-feu ne sont pas méticuleusement paramétrées et mises à jour.

Gestion difficile

Au départ, les pare-feu de filtrage des paquets sont simples à utiliser. Les choses se compliquent ensuite à mesure que la taille et la complexité du réseau augmentent. Les règles doivent être configurées et mises à jour manuellement, ce qui alourdit la charge de travail des équipes de sécurité et augmente le risque d’erreur humaine. Le manque d’automatisation dans la gestion des menaces et l’inspection des paquets complique la capacité à sécuriser l’environnement réseau.

Incompatibilité avec certains protocoles

Un autre inconvénient des pare-feu de filtrage des paquets est leur incompatibilité avec certains protocoles, notamment ceux qui nécessitent d’allouer dynamiquement des ports ou de maintenir des informations sur les états. Ces lacunes entravent l’utilisation de certains services légitimes et compliquent l’application des politiques de sécurité.

Types de pare-feu de filtrage des paquets

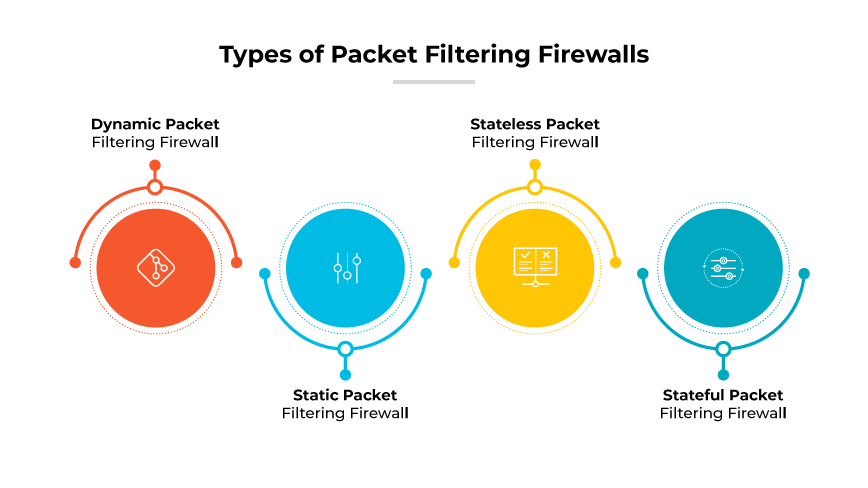

Pare-feu de filtrage dynamique des paquets

Les pare-feu de filtrage dynamique des paquets sont adaptatifs et peuvent modifier les règles en fonction des conditions du trafic réseau. Ils permettent une approche plus flexible de la sécurité réseau en ce sens qu’ils peuvent gérer les protocoles de transfert qui allouent des ports de manière dynamique. Ils ouvrent et ferment les ports au cas par cas, ce qui renforce la sécurité sans nuire aux fonctionnalités d’applications telles que les FTP.

Pare-feu de filtrage statiques des paquets

Les pare-feu de filtrage statique des paquets se caractérisent par leur configuration fixe. Les administrateurs définissent manuellement des règles qui demeurent inchangées jusqu’à leur mise à jour manuelle. Ce type de pare-feu est pratique pour les petits réseaux dont les schémas de trafic changent peu, entraînant de fait une charge administrative minime. Les pare-feu statiques sont simples et fiables. Ils offrent un niveau de sécurité de base suffisant pour les environnements réseau peu complexes.

Pare-feu de filtrage des paquets sans état

Les pare-feu de filtrage des paquets sans état évaluent chaque paquet de manière isolée, sans prendre en compte les paquets précédents ou ultérieurs. Ils s’appuient sur des règles prédéterminées pour gérer l’accès au réseau, offrant ainsi une solution rapide et légère. Seul inconvénient, le manque de compréhension du contexte peut rendre les pare-feu sans état moins sûrs, car ils sont incapables de détecter les schémas de trafic symptomatiques d’une attaque sophistiquée

Pare-feu de filtrage des paquets avec état

Les pare-feu de filtrage des paquets avec état conservent un enregistrement des connexions actives et prennent des décisions en fonction de l’état du trafic réseau. Autrement dit, ils identifient et autorisent les paquets faisant partie d’une connexion établie, ce qui renforce la sécurité en empêchant tout accès non autorisé qu’un système sans état pourrait ne pas détecter. Les pare-feu avec état offrent un niveau de sécurité plus élevé

Types de pare-feu : définitions et explications

Comparatif entre les pare-feu de filtrage des paquets et les autres technologies de sécurité

Pare-feu de filtrage des paquets vs serveur proxy

Les serveurs proxy fonctionnent comme des intermédiaires entre les utilisateurs et Internet. De fait, ils offrent une couche de sécurité différente de celle des pare-feu de filtrage des paquets. Contrairement aux pare-feu de filtrage des paquets, qui fonctionnent au niveau de la couche réseau, les proxys opèrent au niveau de la couche application, examinant et gérant le trafic pour des applications spécifiques. Les proxys peuvent anonymiser le trafic réseau interne et gèrent les connexions de manière plus granulaire. De même, ils offrent un niveau plus élevé de filtrage de contenu et d’authentification des utilisateurs. Ensemble, un pare-feu de filtrage des paquets et un proxy peuvent créer un environnement de sécurité plus complet, le proxy venant combler certaines lacunes de des pare-feu de filtrage des paquets pour contrer un plus large éventail de menaces.

Pare-feu de filtrage des paquets vs pare-feu d’inspection avec état

Les pare-feu d’inspection avec état représentent une avancée par rapport aux pare-feu de filtrage des paquets traditionnels dans la mesure où ils maintiennent le contexte du trafic réseau. Ils surveillent l’état des connexions actives et prennent des décisions en fonction de la séquence et de l’état des paquets, ce qui leur permet de détecter et de prévenir différents types d’attaques, comme celles exploitant les connexions établies, qu’un simple pare-feu de filtrage des paquets pourrait manquer. Tandis que les filtres de paquets autorisent ou refusent les paquets uniquement en fonction des données d’en-tête, l’inspection d’état crée un flux de contrôle dynamique pour une évaluation plus précise et plus sécurisée des paquets de données.

Pare-feu de filtrage des paquets vs passerelle de niveau circuit

Les passerelles de niveau circuit fournissent des mécanismes de sécurité au niveau de la couche session, ce qui leur permet de vérifier la légitimité des sessions sans inspecter le contenu de chaque paquet. Elles diffèrent des pare-feu de filtrage de paquets en ce sens qu’elles vérifient que toutes les sessions sont légitimes et que les paquets font partie d’une connexion connue. Cette méthode ajoute une couche de sécurité supplémentaire en suivant l’état de session des connexions pour empêcher certaines attaques réseau qui n’impliquent pas d’usurpation de paquet mais exploitent plutôt les failles des protocoles de gestion de session. Les passerelles de niveau circuit sont particulièrement efficaces dans les environnements où l’intégrité des sessions est plus critique que l’inspection granulaire du contenu des paquets.

Pare-feu de filtrage des paquets : les questions fréquentes

Un pare-feu de filtrage des paquets est un dispositif de sécurité réseau qui filtre les paquets entrants et sortants sur le réseau selon des règles prédéfinies.

Un pare-feu de filtrage des paquets inspecte l’en-tête de chaque paquet de données, et autorise ou bloque ce paquet en fonction de règles définies pour les adresses source et de destination, les ports et les protocoles.

1) traitement rapide des paquets,

2) transparence opérationnelle et

3) option peu coûteuse car elle exploite l’infrastructure de routage existante.

2) transparence opérationnelle et

3) option peu coûteuse car elle exploite l’infrastructure de routage existante.

Un routeur configuré pour autoriser le trafic HTTP via le port 80, mais bloquer le trafic FTP via le port 21, est un exemple de filtrage des paquets.

Leurs lacunes incluent la vulnérabilité aux usurpations des adresses IP, leur nature sans état offrant moins de contexte, et le manque d’inspection approfondie des paquets.

Un pare-feu filtre le trafic à l’aide de règles. Il contrôle le flux de données en fonction des adresses IP source et de destination, des ports et des protocoles.