Qu'est-ce qu'un site de fuite sur le Dark Web ?

Le dark web (également appelé darkweb et darknet) est un sous-ensemble de l'internet qui est caché et qui exige un certain navigateur ou logiciel pour accéder au contenu. Les sites de fuite du dark web sont des sites web du dark web utilisés par des groupes de ransomware, des pirates informatiques et d'autres acteurs malveillants pour faire fuir des données volées et mener des négociations de rançon avec les victimes.

Le Dark Web expliqué

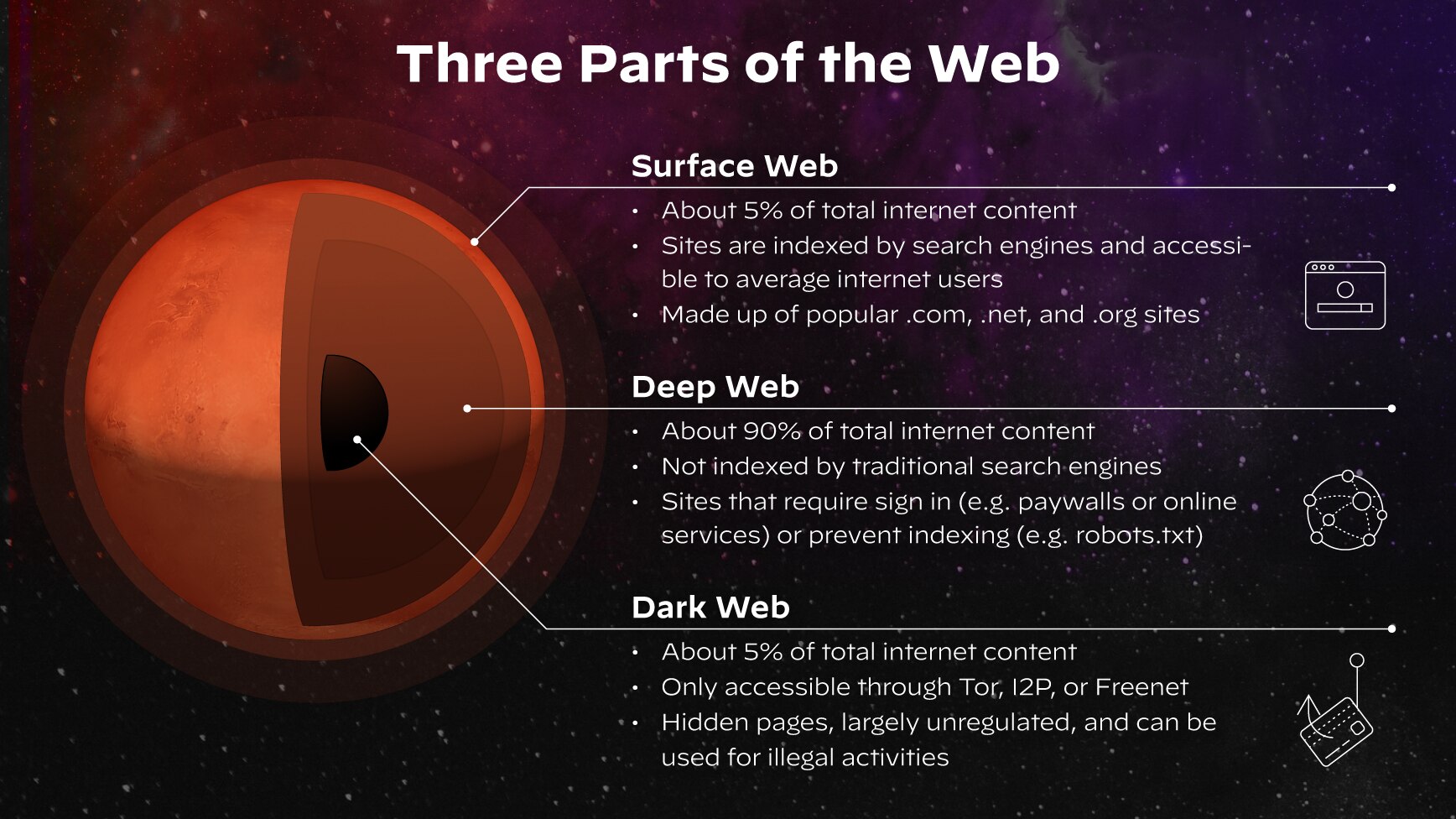

Le dark web est une zone de l'internet qui n'est pas indexée par les moteurs de recherche de surface comme Google ou Bing. Contrairement au web profond, qui n'est tout simplement pas indexé par les moteurs de recherche, les sites web sombres sont intentionnellement cachés. On accède généralement au dark web via le réseau Tor (alias The Onion Routing, selon la définition, ou The Onion Router, selon l'usage populaire).

Le réseau Tor est constitué de sites connus sous le nom de "sites oignons" ou "liens oignons" parce qu'ils se terminent par .onion plutôt que par .com ou .org. Ce réseau permet aux utilisateurs de naviguer de manière anonyme et d'accéder à des contenus non indexés. Tor protège les utilisateurs en fournissant des informations par le biais d'un chemin crypté de serveurs aléatoires, ce qui renforce leur vie privée et rend pratiquement impossible la surveillance et le repérage. Les acteurs de la menace profitent de cette confidentialité inhérente, ce qui signifie que le dark web est un monde souterrain en ligne d'activités anonymes et souvent illégales. Par exemple, les gens utilisent souvent ce réseau pour partager des contenus piratés, ainsi que pour échanger, vendre des drogues illégales et de l'attirail.

Comment fonctionnent les sites de fuite du Dark Web ?

Les sites de fuite du dark web sont utilisés par les acteurs de la menace sur le dark web pour effectuer des opérations commerciales cryptées et pour monétiser des ransomwares, des logiciels malveillants et d'autres attaques en ligne. Les sites de fuites du Dark web servent de plateforme pour télécharger et partager des informations sensibles et personnelles que les acteurs de la menace ont dérobées à des organisations ciblées.

Par exemple, les groupes de ransomware et les acteurs malveillants utilisent de plus en plus le dark web pour publier des informations sur les organisations victimes de violations et mettre en place des sites de fuite. Dans certains cas, les acteurs de la menace peuvent énumérer les noms des organisations qu'ils ont ciblées par des attaques de ransomware.

Certains acteurs utilisent également leurs sites de fuites pour publier des preuves de compromission, qui sont souvent un échantillon des données volées lors d'une attaque par ransomware. Les acteurs malveillants menacent d'utiliser le site de fuite pour publier l'ensemble des informations compromises et de partager ces informations avec les médias si l'organisation ne paie pas la rançon demandée.

Par conséquent, les sites de fuites du dark web permettent aux gangs de ransomware d'avoir une influence accrue sur leurs victimes. En désignant les organisations qui ont été touchées et en proférant des menaces publiques, ils augmentent la pression sur les organisations et augmentent la probabilité d'être payé rapidement. Même si les organisations ont sauvegardé leurs données et ont la capacité de se remettre d'une attaque par rançongiciel, la menace d'exposer des informations sensibles peut conduire une organisation à payer l'acteur de la menace.

Tendances des sites de fuite de ransomware

Dans toutes les industries et tous les secteurs, les organisations de toutes tailles sont vulnérables aux dommages dévastateurs de ce type d'attaque. Malheureusement, malgré la sensibilisation croissante du public et les tentatives d'endiguer les cyberattaques, les menaces de ransomware restent persistantes.

Dans le monde des ransomwares, les sites de fuites de données du dark web sont une tactique relativement nouvelle, devenue populaire en 2020. Dans le 2023 Unit 42® Ransomware Threat Report, Unit 42 a analysé ces sites pour découvrir les dernières tendances.

Chaque jour, les chercheurs en menaces de l'Unit 42 voient environ sept nouvelles victimes de ransomware publiées sur des sites de fuite. C'est une toutes les quatre heures. En 2022, les noms et les preuves de compromission de 2 679 victimes ont été rendus publics sur des sites de fuites de ransomware, soit environ 4 % de plus que le nombre observé en 2021.

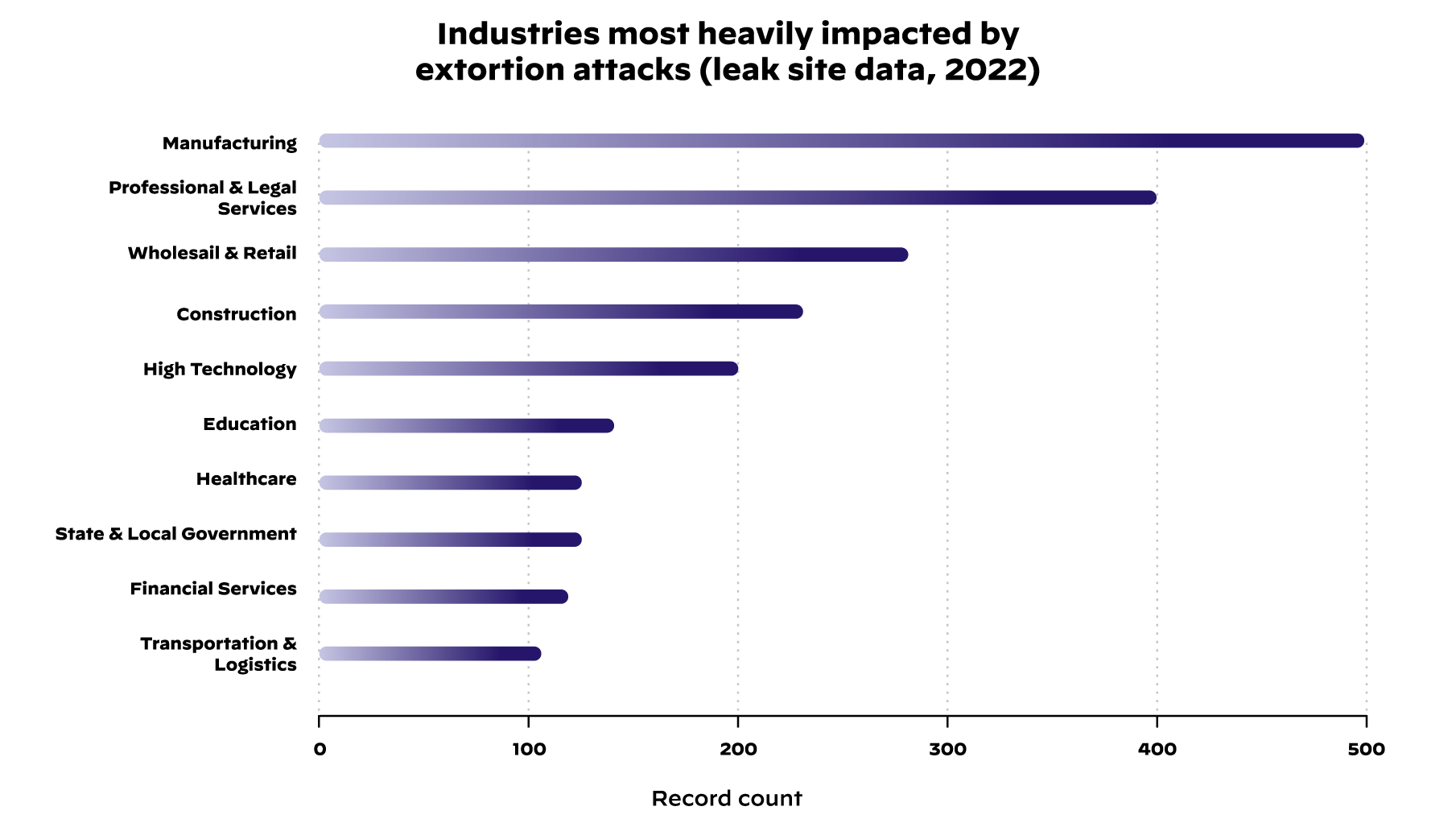

Les chercheurs en menaces de l'Unit 42 ont également découvert que l'industrie manufacturière était l'une des plus ciblées par les brèches de ransomware en 2022, suivie par l'industrie des services professionnels et juridiques.

Les attaques de ransomware étant opportunistes par nature, l'une des raisons pour lesquelles l'équipe constate que certains secteurs sont plus lourdement touchés est qu'ils utilisent souvent des systèmes dotés de logiciels obsolètes qui ne sont pas facilement ou fréquemment mis à jour ou corrigés. Les auteurs d'attaques par ransomware cherchent également des cibles dans les secteurs où la livraison en temps voulu de biens ou de services spécifiques est essentielle au fonctionnement de l'entreprise.

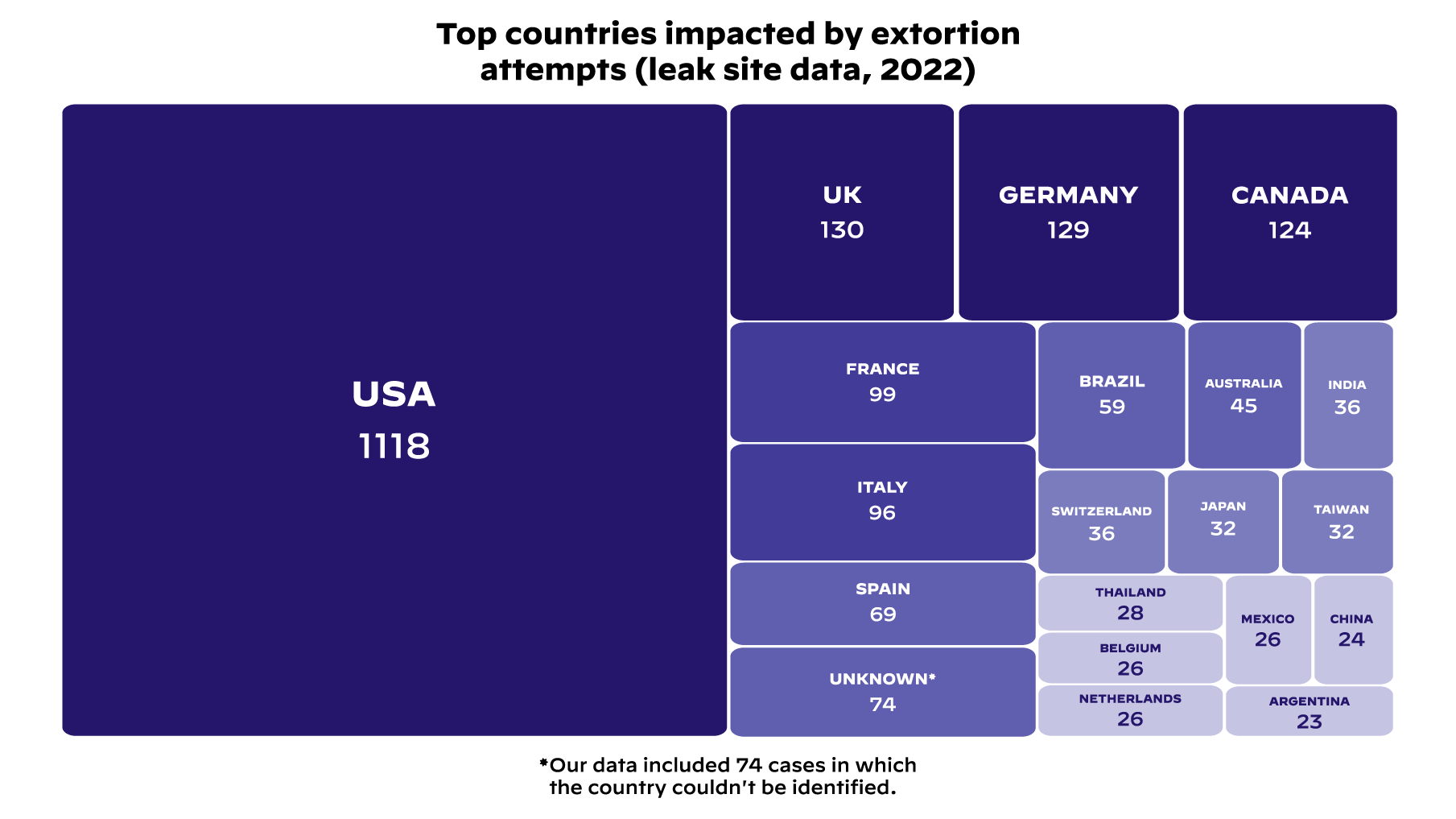

Une autre analyse clé du rapport a porté sur les organisations affichées sur les sites de fuites par pays. Selon le rapport, les États-Unis sont les plus gravement touchés par les opérations de ransomware, avec 42 % des fuites observées en 2022, suivis par l'Allemagne et le Royaume-Uni, avec moins de 5 % chacun. Cependant, malgré la concentration des attaques de ransomware aux États-Unis, les données de l'équipe ont montré que les groupes de ransomware ont une présence mondiale et ont été observés comme ayant un impact sur des organisations dans 107 pays en 2022.

Il convient également de préciser que lorsque l'Unit 42 recherche des organisations dont les informations ont été publiées sur un site de fuite, elle s'intéresse généralement aux victimes qui ont choisi de ne pas payer la rançon. On peut donc s'attendre à ce que l'impact mondial réel des gangs de ransomware qui entretiennent des sites de fuite soit plus élevé que ce que l'équipe peut observer, car on peut supposer que certaines organisations choisissent de payer les rançons demandées pour que leurs informations ne circulent pas sur le dark web.

Parmi les groupes de ransomware qui utilisent souvent des sites de fuite pour faire pression sur les victimes, on trouve LockBit 2.0, Pysa, Avaddon, Hive, Black Matter et Grief. Mais une tendance majeure observée avec les sites de fuites du dark web est les flux et reflux des gangs responsables. L'activité d'un groupe de pirates informatiques particulier a tendance à être imprévisible, avec une activité effrénée souvent suivie d'une accalmie. Plusieurs raisons peuvent expliquer cette situation, notamment la pression exercée par les services répressifs, les problèmes opérationnels, la concurrence intense ou le changement d'image de marque.

Lisez le 2023 Unit 42 Ransomware and Extortion Report pour obtenir des informations supplémentaires, notamment des recommandations exploitables mises en correspondance avec le cadre ATT&CK de MITRE.

Que faire si votre organisation apparaît sur un site de fuite du Dark Web ?

Si les informations relatives à votre organisation apparaissent sur un site de fuite du dark web, cela peut entraîner des conséquences juridiques et financières, ainsi qu'une atteinte à la réputation et des pertes commerciales connexes. Il est important d'agir rapidement et de prendre des mesures spécifiques pour limiter les dégâts.

Étape 1 : Confirmez que la fuite est légitime

Recueillez autant d'informations que possible sur la fuite, y compris la source du piratage et le type d'informations susceptibles d'avoir été exposées. Recouper ces informations avec les données internes de votre organisation pour confirmer si la fuite est légitime. Il existe également plusieurs outils et services en ligne spécialisés dans la surveillance du dark web. En vérifiant d'abord la légitimité de la fuite, vous vous épargnerez des actions inutiles.

Étape 2 : Informez l'équipe de sécurité informatique et le service juridique de votre organisation.

Si vous vérifiez la légitimité de la fuite sur le dark web, l'étape suivante consiste à avertir vos équipes de sécurité informatique et votre service juridique (y compris en demandant l'avis d'un conseiller juridique externe). L'équipe de sécurité s'emploiera àenquêter sur la violation et à sécuriser les systèmes et réseaux de votre organisation afin d'empêcher toute nouvelle exposition de données et d'informations personnelles.

Parallèlement, le service juridique évaluera les implications de la violation et prendra des mesures juridiques si nécessaire. Ils peuvent être amenés à collaborer avec les services de police, comme le FBI, pour enquêter sur la violation et en identifier les auteurs. En outre, l'équipe juridique de votre organisation peut être amenée à se conformer aux exigences légales et réglementaires en matière de conformité et à notifier les personnes concernées et les organismes réglementaires.

Étape 3 : Renforcer vos protocoles et systèmes de sécurité

Alors que votre équipe informatique commence à comprendre la nature de la violation de données, il est essentiel de revoir et de renforcer les protocoles et les systèmes de sécurité de l'organisation afin d'éviter que de nouvelles violations ne se produisent. Les membres de l'équipe informatique doivent examiner minutieusement les mesures de sécurité existantes et identifier les domaines qui nécessitent une amélioration ou une modification.

Profitez-en pour protéger les informations sensibles en mettant en œuvre des mesures de sécurité supplémentaires, notamment l' authentification multifactorielle, la limitation des protocoles d'accès à distance et l'application du chiffrement des données et du trafic. Il est également essentiel de rétablir des politiques et des lignes directrices claires en matière de sécurité pour les employés, telles que les exigences en matière de mots de passe et les contrôles d'accès aux données. Veillez à ce que les employés soient formés aux nouvelles politiques de sécurité et à ce qu'ils en comprennent l'importance.

Étape 4 : Surveillez le dark web

Une fois la cybermenace gérée et vos systèmes et votre réseau remis en état de marche, continuez à surveiller le dark web à la recherche de nouvelles fuites. Envisagez l'avantage d'un contrat d'honoraires avec une société de cybersécurité réputée pour vous aider à surveiller les menaces éventuelles.

La capacité de votre organisation à réagir rapidement et efficacement à une notification de fuite sur le dark web peut contribuer à atténuer l'impact d'une fuite sur votre organisation, en protégeant votre réputation et vos informations sensibles.