Maintien de la conformité dans AWS

Amazon Web Services (AWS) a obtenu de nombreuses certifications comme ISO et SOC 2. Toutefois, il est possible que la façon dont vous stockez vos données dans AWS ne soit pas conforme.

À l'heure où les entreprises poursuivent leur migration vers le cloud, la sécurité des données et la conformité règlementaire se situent au cœur des enjeux. C'est pourquoi la plateforme cloud Amazon Web Services (AWS®) est certifiée conforme à des normes et réglementations comme ISO, PCI DSS et SOC 2. Mais attention : la conformité de la plateforme ne constitue en rien une garantie de conformité du stockage de vos données. Tout comme la sécurité, la conformité est une responsabilité partagée . En d'autres termes, AWS est chargé de la conformité règlementaire de l'hôte et de l'infrastructure physique, tandis que ses clients doivent veiller au respect des règlementations applicables à leur utilisation des applications et des services, ainsi qu'à la manière dont ils stockent les données dans le cloud.

Avant d'aller plus loin, penchons-nous d'abord sur la gestion de la conformité d'une infrastructure IT dans un modèle traditionnel. Pour commencer, l'équipe en charge de la conformité dresse l'inventaire de toutes les ressources IT de l'entreprise. Ensuite, elle passe en revue toutes celles qui contiennent des données soumises à des règlementations et vérifie que les contrôles en place répondent bien aux exigences de conformité correspondantes.

Toutefois, dans AWS, une gestion manuelle de la conformité ne suffit pas. Les développeurs peuvent en effet déployer de nouvelles ressources et modifier rapidement l'infrastructure, souvent à l'insu des équipes de sécurité et de conformité. Une entreprise conforme à une date donnée peut ainsi se retrouver en infraction deux semaines, voire même 24 heures, plus tard. Dans le cloud, les contrôles de conformité ponctuels deviennent vite obsolètes.

Les entreprises ont donc besoin d'une nouvelle approche pour maintenir leur conformité dans AWS. De la même manière que l'innovation et les déploiements continus (CI/CD) font désormais partie du vocabulaire des équipes DevOps, les questions de sécurité et de conformité continues doivent aussi s'ancrer dans les habitudes.

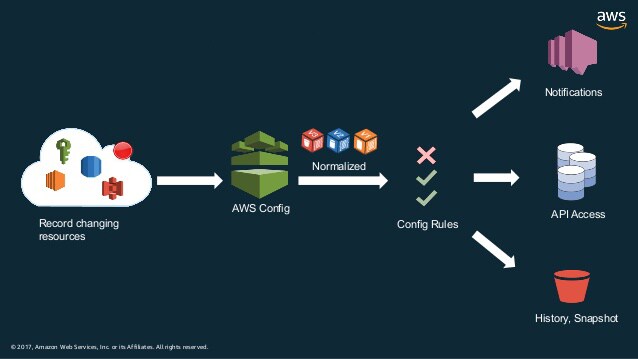

La bonne nouvelle, c'est que contrairement aux data centers traditionnels, l'infrastructure AWS ouvre la voie à une gestion programmatique et automatique de la sécurité et de la conformité. En effet, les API du fournisseur cloud élargissent les possibilités en matière d'automatisation de la sécurité. AWS Config permet ainsi à une entreprise d'utiliser les API AWS pour accéder aux métadonnées de son infrastructure, mais aussi pour détecter en continu les changements nuisibles à la conformité.

AWS Config pour le maintien de la conformité

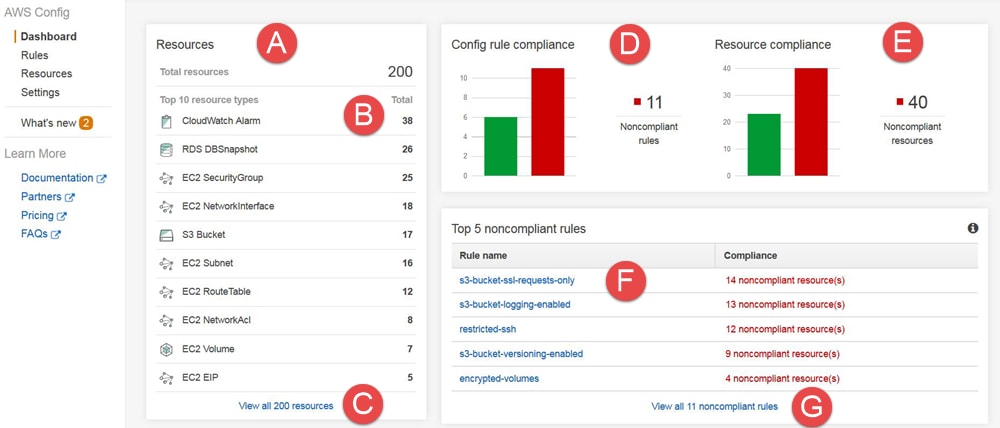

À partir d'un seul et même tableau de bord (cf. Figure 1), AWS Config permet de surveiller un environnement en permanence afin de repérer les changements de configuration et de veiller au respect des règles applicables. Autre avantage : la consultation et la gestion des relations entre les ressources.

Figure 1 : Tableau de bord AWS

Pour maintenir votre conformité avec AWS Config, deux options s'offrent à vous :

Option 1 : Vous pouvez utiliser Simple Notification Service (SNS) pour résoudre les problèmes manuellement. Si un changement dans l'environnement est contraire aux règles de l'entreprise, SNS déclenchera une alerte. Vous pourrez ainsi résoudre les problèmes manuellement dès leur apparition.

Option 2 : Vous pouvez utiliser AWS Lambda pour automatiser la résolution. Un changement non conforme déclenchera une fonction Lambda de résolution automatique. Imaginons une règle de configuration selon laquelle les journaux de flux VPC doivent toujours être activés. Si quelqu'un désactive la journalisation de ces flux, Lambda utilisera l'accès API pour la réactiver.

Figure 2 : Fonctionnement d'AWS Config

AWS Config fournit des règles prédéfinies et personnalisables à gérer via les API. Les administrateurs peuvent également créer des règles de configuration spécifiques à une équipe ou à une organisation pour établir des rapports de conformité plus complets. Cliquez ici pour accéder à un référentiel communautaire de règles AWS Config personnalisées et soigneusement sélectionnées.

AWS Services pour le maintien de la conformité

Pour rappel, conformément au modèle de responsabilité partagée, AWS est chargé de la sécurité et de la conformité de l'infrastructure cloud sur laquelle les workloads s'exécutent, tandis que ses clients sont responsables de la conformité desdits workloads. Toutefois, AWS fournit plusieurs outils pour vous aider à remplir votre part de responsabilité. Par exemple :

La condition 8 de la norme PCI DSS oblige les responsables d'application à « identifier et authentifier l'accès aux composants système ». AWS Cognito, un service qui permet de configurer l'authentification et l'accès des utilisateurs et des autres services AWS, sert souvent à remplir cette condition.

La condition 10 de la norme PCI DSS concerne quant à elle le suivi et la surveillance de tous les accès aux ressources réseau et aux données de titulaires de carte. Il est possible d'implémenter ce type de suivi à l'aide d'outils de surveillance comme CloudWatch et CloudTrail.

Vers plus de granularité

À mesure que votre environnement cloud s'étend et que le cadre règlementaire se durcit, vous aurez besoin de rapports de conformité AWS plus granulaires. Par exemple, peut-être souhaiterez-vous connaître les règles à appliquer à votre environnement AWS au regard d'une norme bien particulière, ou encore présenter vos rapports de conformité sous différentes formes en fonction des comptes AWS et des équipes.

C'est là que des outils tiers de gestion de la conformité, basés sur les API, ont un véritable rôle à jouer. Ces outils vous permettent de surveiller vos configurations cloud en continu afin d'identifier les éventuels changements en temps réel et de relier ces configurations à des modèles de conformité prédéfinis pour les normes ISO, SOC 2, HIPAA, PCI DSS, les spécifications du NIST, le RGPD et d'autres règlementations encore. Ainsi, vous pourrez facilement générer des rapports de conformité et démontrer votre respect des normes et règlementations à vos auditeurs, vos clients et vos parties prenantes en un seul clic. Pour savoir comment choisir le bon outil, lisez cet article de blog.

Pour approfondir ces sujets, téléchargez l'eBook intitulé Surveillance continue et maintien de la conformité dans le cloud.