![]()

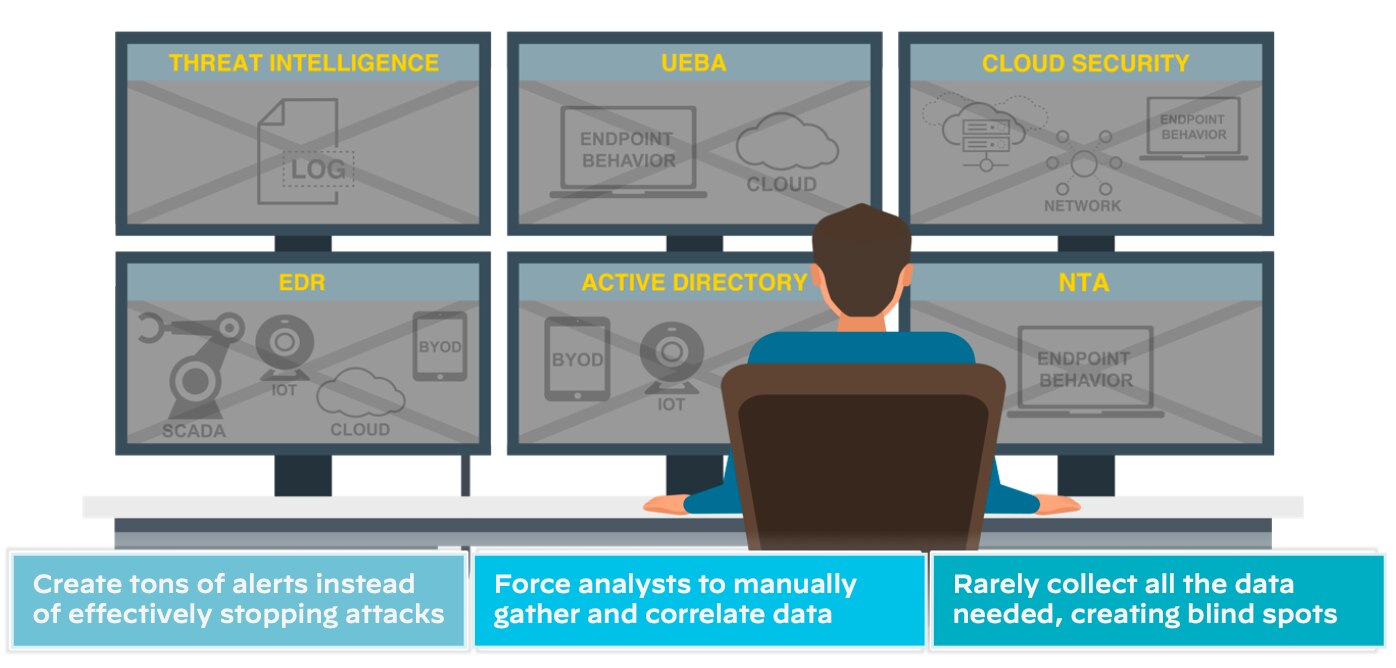

Figure 1 : SIEM : le SOC doit faire sa révolution

Rien d’étonnant, donc, à ce que ce marché évolue lentement vu le peu d’empressement des fournisseurs à investir dans une véritable transformation de leurs produits et solutions. Il existe plusieurs raisons à cette inertie technologique :

- Technologies obsolètes – La création des solutions SIEM remonte pour beaucoup à une dizaine d’années. Nombre d’entre elles s’appuient sur des architectures dépassées, d’où leur difficulté à s’adapter aux nouveaux défis de sécurité.

- Complexité – Souvent complexes à implémenter et à gérer, les SIEM exigent en outre une optimisation continue pour résoudre les problèmes de faux positif ou éviter de passer à côté d’événements critiques de sécurité. Les fournisseurs hésitent donc à se lancer dans des refontes majeures susceptibles de perturber les opérations de leurs clients.

- Manque d’innovation – Le marché du SIEM ayant plus ou moins atteint sa maturité, ses acteurs manquent d’incitations financières pour investir massivement dans l’innovation.

- Problèmes d’intégration – Les solutions SIEM tendent à s’intégrer à d’autres systèmes de sécurité tels que les outils de détection et réponse sur les terminaux (EDR), de détection des intrusions (IDS) et d’analyse du trafic réseau (NTA). Dès lors, modifier la technologie sous-jacente des solutions SIEM risquerait de rompre ces intégrations et de sérieusement compliquer la gestion des opérations de sécurité pour les clients.

- Personnalisation – Nombre d’organisations ont personnalisé leur solution SIEM en fonction de leurs besoins. Tout changement technologique profond pourrait les obliger à reconfigurer leurs systèmes : une mission coûteuse et chronophage.

- Conformité réglementaire – Les solutions SIEM permettent à de nombreuses organisations de respecter leurs obligations réglementaires. Autant dire que tout changement majeur pourrait remettre leur conformité en cause.

« Ces plateformes d’analyse de sécurité ont plus de 10 ans d’expérience dans l’agrégation de données. Elles s’appliquent à ces problématiques, mais n’offrent pas encore de fonctionnalités de réponse à incident efficaces à grande échelle, ce qui contraint les entreprises à se tourner vers d’autres solutions. »

– Allie Mellen, Senior Analyst, Forrester

![]()

Figure 2 : Des outils cloisonnés ralentissent les investigations et la réponse à incident

Une cybersécurité repensée de fond en comble

La remédiation des menaces pose problème pour les équipes de cybersécurité. Car avec la prolifération des applications, des workloads, des microservices et des utilisateurs, la surface d’attaque numérique s’étend à un rythme qu’elles ne peuvent tout simplement par tenir. Autre conséquence de cette nouvelle réalité, les outils de détection et de prévention des menaces finissent par ensevelir les équipes de sécurité sous une avalanche d’alertes quotidiennes. Et comme ces alertes proviennent de nombreuses sources disparates, il incombe aux analystes de reconstituer eux-mêmes toutes les pièces du puzzle.

L’analyse d’une menace potentielle se divise généralement en de multiples étapes :

- Analyser les journaux disponibles pour reconstituer l’incident présumé

- Recouper manuellement tous ces éléments avec les différentes sources de Cyber Threat Intelligence (CTI) pour identifier d’éventuels indicateurs de compromission connus

- Identifier les éléments d’informations manquants et rechercher des données symptomatiques d’éventuelles autres étapes de l’attaque

- Vérifier si des membres de l’équipe enquêtant sur d’autres alertes détiennent ces informations afin de coordonner les efforts

- Décider de la marche à suivre : escalade, classement sans suite ou résolution et clôture rapides de l’alerte

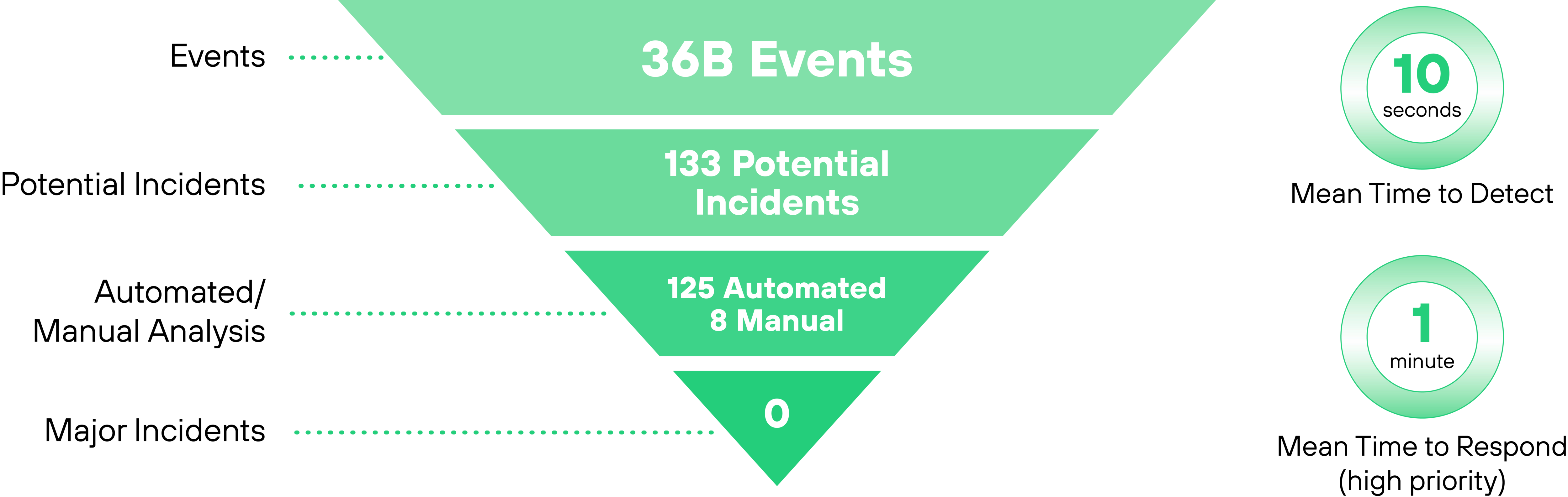

![]()

Toutes ces étapes mobilisent énormément de temps et d’outils – sachant qu’il ne s’agit là que de la phase de tri des alertes. C’est pourquoi les analystes ne peuvent traiter que les alertes prioritaires parmi les énormes volumes qu’ils reçoivent chaque jour. En conséquence, un nombre inquiétant d’alertes jugées moins prioritaires passe à la trappe. Or, l’historique des investigations d’incidents révèle qu’une attaque tend à comporter des actions plus anodines qui passent sous le radar des plateformes de détection d’ancienne génération.

En outre, les analystes chargés du tri ne disposent souvent pas des informations contextuelles nécessaires pour évaluer le risque réel de telle ou telle menace pour leur organisation. L’alerte est alors transmise à une équipe plus expérimentée pour validation. En somme, l’entreprise y consacre davantage de temps et mobilise des effectifs et des ressources supplémentaires, ce qui nuit à l’efficacité de toute l’organisation. Et c’est justement sur cette temporisation que tablent les acteurs cyber. La plupart des organisations prennent des heures, quand ce n’est pas des jours ou des mois, à identifier les menaces et à y remédier.

Le fond du problème, c’est notre inaptitude à exploiter des volumes colossaux de données pour renforcer nos défenses. Les solutions SIEM sont conçues pour faciliter la gestion des alertes et des journaux. Le hic, c’est qu’elles dépendent fortement non seulement de l’humain, mais aussi de capacités d’analyse et d’automatisation des processus mal intégrées pour détecter et répondre aux incidents. Face à des menaces toujours plus sophistiquées, nous devons repenser de manière radicale la manière dont nous protégeons les organisations, notamment grâce à l’IA.

L’architecture du SOC moderne se doit de répondre à l’évolution des besoins des environnements IT d’aujourd’hui. Et cela passe par quatre impératifs : flexibilité, scalabilité, adaptabilité et intégrabilité à un large éventail de solutions et technologies de sécurité. En bref, voilà ce que ce nouveau modèle devrait offrir :

- Une intégration, une analyse et un tri des données élargis et automatisés

- Des workflows unifiés qui améliorent la productivité des analystes

- Une Threat Intelligence intégrée et une réponse automatisée capables de bloquer les attaques avec un minimum d’intervention humaine

Le SOC moderne applique la data science à d’énormes volumétries de données, en total contraste avec les SecOps d’ancienne génération qui reposaient sur l’humain et sur des règles totalement dépassées face aux nouvelles menaces.

Les rouages de XSIAM

Palo Alto Networks travaille sans relâche pour pallier les faiblesses des solutions de sécurité actuelles. Son mot d’ordre ? L’innovation continue, condition sine qua non pour garder un temps d’avance sur les attaquants. Et c’est dans cette optique que s’inscrit Cortex XSIAM, véritable socle d’une architecture spécialement pensée pour l’IA.

En ce sens, cette solution de gestion étendue de l’automatisation et des informations de sécurité marque un tournant dans la manière d’aborder la cybersécurité : confier à l’IA les domaines où elle surclasse l’humain. L’ambition ici est de créer la plateforme de sécurité autonome de demain, garante d’une détection et réponse en temps quasi réel et d’une sécurité considérablement renforcée.

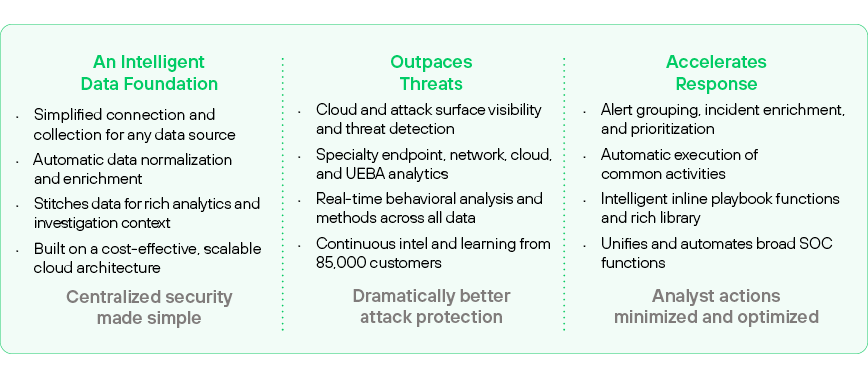

![]()

Figure 3 : Chez Palo Alto Networks, notre premier client, c’est nous

Cortex XSIAM unifie les fonctions essentielles du SOC (EDR, XDR, SOAR, CDR, ASM, UEBA, TIM et SIEM). Fondée sur un modèle data axé sur la sécurité et sur une Threat Intelligence issue de dizaines de milliers de déploiements clients à travers le monde, cette solution fait appel au machine learning pour intégrer des volumes colossaux de données de sécurité. Elle automatise l’agrégation, l’analyse et le tri des alertes pour répondre systématiquement à la plupart des incidents, laissant aux analystes le soin de se consacrer à ceux qui nécessitent une intervention humaine. Cortex XSIAM a déjà démontré son efficacité dans le SOC interne de Palo Alto Networks, en réduisant plus d’un milliard d’événements par mois en une poignée d’incidents soumis chaque jour à l’examen d’un analyste.

Une nouvelle donne pour le SOC moderne

Cortex XSIAM exploite toute la puissance du machine learning et de l’automatisation pour renforcer la sécurité et réinventer le modèle SecOps. Le SOC reprend ainsi totalement la main sur la sécurité de l’entreprise, des terminaux jusqu’au cloud. XSIAM centralise les données et les fonctions de sécurité pour garder une longueur d’avance sur les menaces, accélérer la réponse et simplifier considérablement les missions des analystes et du SOC.

![]()

Figure 4 : Points forts de Cortex XSIAM : une plateforme tout-en-un

Aujourd’hui, les entreprises hybrides produisent beaucoup plus de données de sécurité qu’il y a quelques années. Pourtant, à l’échelle du SOC, les données silotées, le manque de visibilité sur le cloud, les technologies vieillissantes et le manque d’automatisation créent chaque jour de nouvelles failles dans lesquelles les attaquants n’hésitent pas à s’engouffrer.

Même en recrutant de nouveaux analystes, il est impossible d’endiguer la vague. Quant à l’ajout de nouveaux outils de sécurité, il ne fait qu’accroître la complexité de l’architecture du SOC et la charge de travail des équipes d’ingénierie. Il est temps pour le SOC d’adopter un modèle de Threat Intelligence automatisé, capable de bloquer les attaques des terminaux jusqu’au cloud, à l’échelle de tout l’environnement d’entreprise et avec un minimum d’intervention des analystes et des ingénieurs du SOC.

Conçu pour le SOC d’aujourd’hui, Cortex XSIAM libère toute la puissance du machine learning et de l’automatisation pour améliorer la sécurité tout en réduisant considérablement les tâches SecOps manuelles. Fort de ce nouveau modèle, le SOC délaisse son approche réactive au profit d’une démarche résolument proactive. Grâce aux données triées par l’IA, les analystes peuvent se concentrer sur les comportements suspects et les anomalies.

Bref, en unifiant toutes les fonctionnalités au sein d’une plateforme holistique orientée SecOps, Cortex XSIAM est appelé à supplanter les outils SIEM et autres produits spécialisés pour devenir le centre névralgique des activités du SOC. Spécialement pensé pour la détection et la réponse aux menaces, Cortex XSIAM centralise, automatise et démultiplie vos capacités SecOps pour protéger totalement l’entreprise hybride.

L’approche des SecOps axée sur l’humain s’est depuis longtemps heurtée à un mur. Le SOC moderne doit donc se transformer en un système de sécurité intelligent, piloté par des machines et doté d’un pouvoir humain, offrant une protection nettement meilleure à une échelle et avec une efficacité sans précédent.

Le principe

Plateforme SecOps centralisée, Cortex XSIAM offre les fonctionnalités indispensables au SOC moderne : EDR, XDR, SOAR, gestion de la surface d’attaque (ASM), gestion de la Threat Intelligence (TIM), analyse du comportement des utilisateurs et des entités (UEBA), SIEM, et bien d’autres encore. Bien loin des patchworks d’outils disparates, cette plateforme fusionne la Threat Intelligence et les fonctions de sécurité pour offrir une expérience centrée sur les missions du SecOps. Son flux détaillé de gestion des incidents minimise les tâches à accomplir et les changements de contexte incessants, pour une réponse rapide et précise en cas d’attaque.

Si le modèle opérationnel de Cortex XSIAM représente un tel changement de paradigme, c’est parce qu’il utilise l’automatisation pour se départir des processus manuels qu’imposent les produits de sécurité actuels. De l’intégration des données jusqu’à la gestion des incidents, cette solution déleste les analystes et l’équipe SOC des tâches fastidieuses afin qu’ils se concentrent sur les missions critiques qu’eux seuls peuvent effectuer.

SOC : des contrôles adaptés au cloud et à l’entreprise hybride

Aujourd’hui, la plupart des équipes SOC doivent composer avec des données limitées et silotées, ainsi qu’avec une visibilité totalement inadaptée au caractère dynamique des ressources cloud et Internet. Or ces dernières sont impliquées dans plus d’un tiers des cas de compromission. Le problème, c’est que les produits de sécurité cloud, bien qu’efficaces, tendent à opérer indépendamment et en dehors du SOC. Les équipes SOC sont alors incapables d’assurer un suivi centralisé de la sécurité de bout en bout et d’investiguer les multiples incidents concernant des assets cloud.

Pour pallier ces lacunes, Cortex XSIAM crée un socle data intelligent englobant toutes les sources de données de sécurité de l’entreprise : des terminaux jusqu’aux flux cloud provenant des CSP, en passant par les workloads dynamiques et les solutions de sécurité cloud. Ainsi, ce système collecte des données télémétriques, alertes et événements en continu depuis toutes ces sources. Puis il les prépare et les enrichit automatiquement pour corréler ces différents événements en données CTI analysables par machine learning. Ces analyses avancées sont conçues à la fois pour les sources spécifiques et pour une détection comportementale sur l’ensemble de la kill chain.

Réinventer l’architecture du SOC

Architecture de base de données vieillissante, gestion complexe, évolutivité limitée… les faiblesses intrinsèques des solutions SIEM ont contraint d’innover sur des outils connexes pour pallier ces lacunes. Résultat : l’architecture du SOC s’apparente à un véritable dédale de pipelines de données et d’intégrations produits particulièrement difficiles à gérer.

En réponse, Cortex XSIAM consolide les différents outils, puis scalabilise, centralise et automatise la collecte de données, avec à la clé une simplification de l’infrastructure du SOC et une nette réduction des coûts opérationnels et d’ingénierie.

Synthèse : renforcez l’efficacité de vos analystes à l’aide d’une CTI pilotée par ML

Pour transformer le SOC, les équipes de sécurité doivent exploiter tout le potentiel du machine learning en appui et en renfort de leurs moyens humains. L’IA et les outils d’analyse avancée peuvent considérablement accélérer le traitement d’énormes volumes de données dans l’entreprise, avec à la clé des éclairages inestimables sur les événements de sécurité. Sous-discipline de l’IA, le machine learning exploite les données d’entraînement d’un environnement client pour permettre aux ordinateurs d’apprendre et d’affiner leurs connaissances sur l’environnement en question, et ainsi améliorer les tâches réalisées.

En automatisant la détection d’anomalies à travers de multiples sources de données et en ajoutant systématiquement du contexte aux alertes, le machine learning tient aujourd’hui ses promesses d’accélération des investigations et d’élimination des angles morts dans l’entreprise.

À condition cependant d’utiliser des données de sécurité fiables pour entraîner les modèles ML à détecter des patterns spécifiques dans les schémas de données, puis tester et optimiser les processus. Les techniques ML permettent de collecter, d’intégrer, d’analyser et d’interroger les données, réduisant considérablement le temps et les connaissances nécessaires à l’humain pour exécuter ces tâches. Le ML facilite également la vie des équipes SOC en les libérant de la recherche de preuves et d’informations contextuelles dans les données générées par de multiples couches de sécurité.

Les techniques de ML supervisé peuvent servir à identifier différents types d’équipements grâce à leurs marqueurs numériques (ordinateurs fixes, serveurs de messagerie, serveurs de fichiers, etc.), puis à profiler leurs comportements spécifiques et à détecter les éventuelles anomalies. La promesse du machine learning réside dans sa capacité à établir des liens de causalité sur ce qui se passe dans un environnement et à permettre au logiciel de déterminer les prochaines étapes, sans dépendre de l’intervention humaine. Par exemple, il est possible de signaler des activités comme « malveillantes » sur la base de comportements et d’interactions au sein d’ensembles de données joints, puis de diffuser une décision au reste du réseau avec des instructions explicites (mise en quarantaine, blocage des communications, etc.).

Les apports du ML dans XSIAM :

- Analyse comportementale – À l’aide d’algorithmes IA et ML, XSIAM passe au crible les comportements des terminaux et repère les signes symptomatiques de la présence d’une menace.

- Threat Intelligence – La plateforme s’appuie sur des algorithmes ML pour analyser d’importants volumes de données CTI et y détecter des patterns et tendances révélateurs de menaces émergentes.

- Réponse automatisée – L’automatisation pilotée par IA permet à Cortex XSIAM de répondre aux menaces en temps réel, sans aucune intervention humaine.

- Analyses prédictives – À la lumière des données historiques examinées grâce aux algorithmes ML, la plateforme peut prédire les menaces et ainsi aider les organisations à parer aux futures attaques.

- L’apprentissage continu – Les algorithmes ML de Cortex XSIAM se nourrissent de nouvelles données pour apprendre et ajuster leurs modèles en continu. En conséquence, la plateforme gagne en précision et en efficacité au fil du temps.

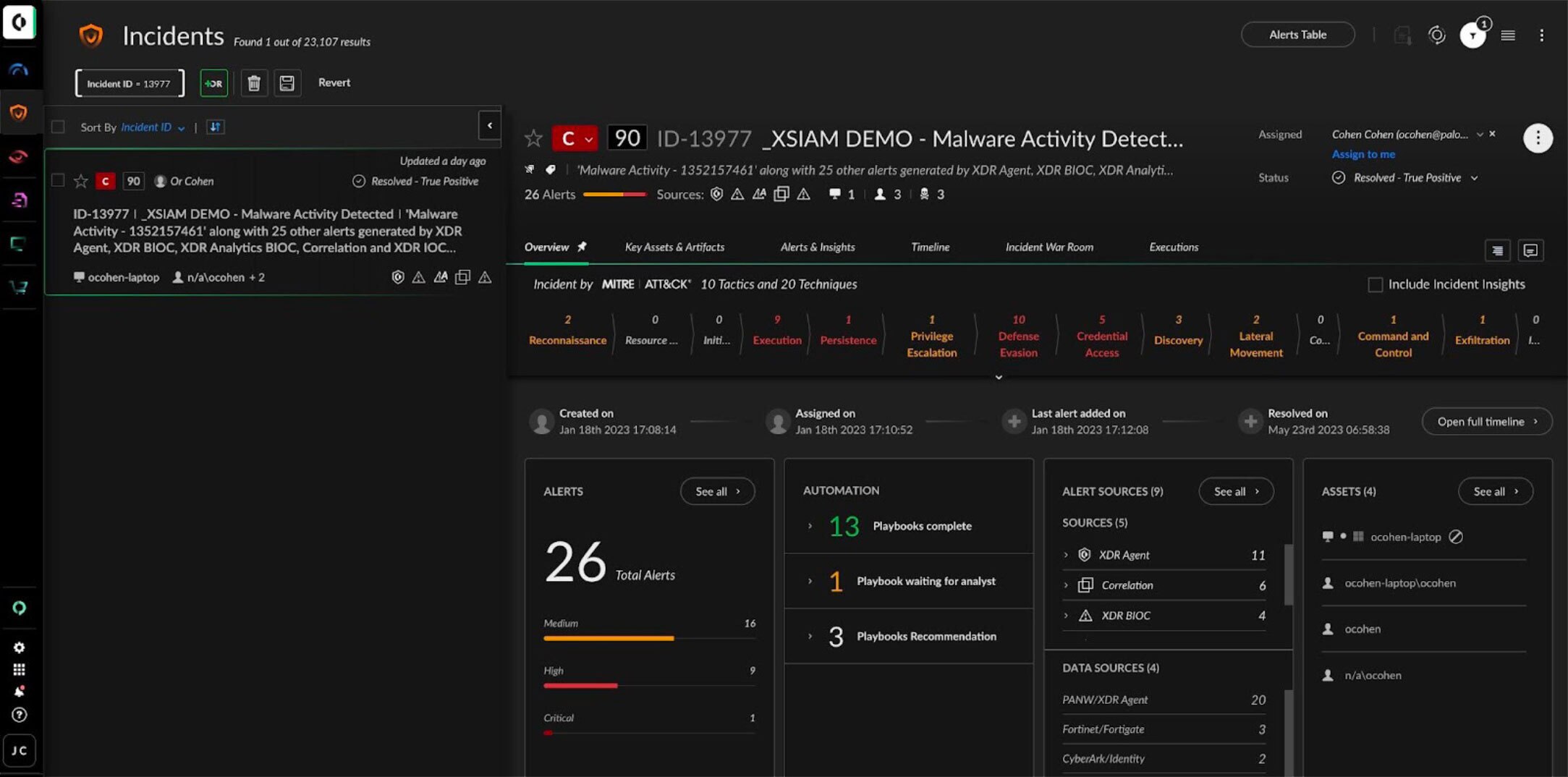

Une solution pensée pour la détection et réponse à incident

Cortex XSIAM propose une automatisation inédite du flux de gestion des incidents, véritable atout dans sa mission première de détection et de réponse aux menaces. Ses analyses produisent des données CTI basées sur les techniques des attaquants, regroupant ainsi différentes alertes au sein d’un même incident, en contexte et avec des données enrichies. L’automatisation intégrée et les playbooks inline prennent ensuite le relais pour agir sur la base des résultats d’analyse, avec pour objectif de traiter intégralement et de clore un maximum d’alertes et d’incidents sans intervention humaine.

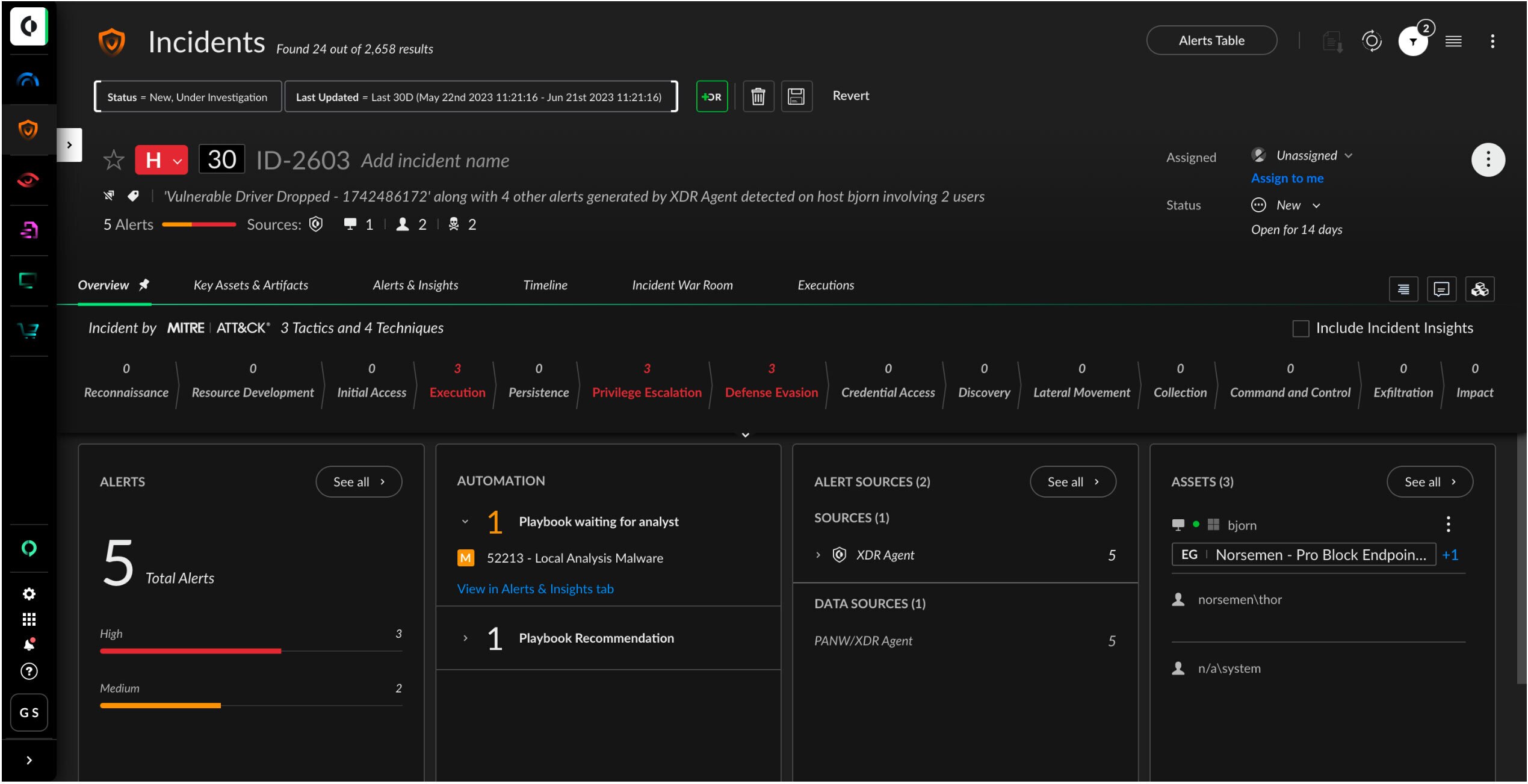

![]()

Figure 5 : Console de gestion des incidents, côté analystes

La console de gestion des incidents fournit aux analystes un résumé complet des actions exécutées automatiquement, des résultats obtenus et des suggestions sur les mesures à prendre. Lorsque des investigations plus poussées ou des actions complémentaires s’imposent, les analystes disposent alors d’une chronologie détaillée de l’incident et d’un vaste pool de données CTI provenant des différentes analyses et fonctionnalités de XSIAM. Ils peuvent s’appuyer sur des playbooks inline pour les actions de remédiation et de réponse. Sur les terminaux managés, Cortex XSIAM offre des options de réponses en un clic, ainsi qu’un accès à Live Terminal et à des outils d’analyse forensique.

![]()

Figure 6 : Contextualisation approfondie des incidents (alignement sur le framework MITRE ATT&CK, alertes associées, statut des playbooks, sources des alertes et artefacts)

Avantages uniques de Cortex XSIAM

En offrant une plateforme SOC complète, Cortex XSIAM rebat les cartes de l’ancien modèle opérationnel SOC fondé sur l’intervention humaine et une multitude d’outils. La majorité des organisations recourant à ce modèle daté se heurtent toutes aux mêmes difficultés de gestion de leur sécurité. Créé par des professionnels de sécurité qui ont eux-mêmes été confrontés à ce casse-tête, Cortex XSIAM s’est également inspiré des problématiques de sécurité des clients de Palo Alto Networks.

![]()

Figure 7 : Centralisez, automatisez et scalabilisez vos SecOps pour protéger votre organisation

| Principales fonctionnalités |

Intégration des données

Intégration, suivi, reporting… l’architecture cloud simplifie tout le processus. Ses atouts : des centaines de packs de données préintégrés, des connecteurs standard et une configuration facile et automatisée.

|

Gestion des renseignements sur les menaces

Gérez les flux CTI provenant de tiers et de Palo Alto Networks pour ensuite les mapper automatiquement aux alertes et aux incidents.

|

Base de données intelligente

Collectez des données télémétriques, alertes et événements en continu depuis n’importe quelle source ; enrichissez-les automatiquement et structurez-les selon un modèle de données unifié ; et consolidez ces différents événements en données CTI analysables par machine learning.

|

Protection et Threat Intelligence sur les terminaux

Consolidez vos investissements SIEM et EPP/EDR au sein d’une solution unique et intégrée, dotée d’un back-end d’analyse cloud et des données des agents sur les terminaux. Ses missions : prévention des menaces sur les terminaux, réponse automatique, et analyse télémétrique approfondie pour tout type d’investigation.

|

Analyse de détection des menaces

Appliquez des méthodes d’analyse des techniques d’attaque et des modèles de détection basée sur les comportements pour l’ensemble des données collectées.

|

Visibilité et gestion de la surface d’attaque

Visualisez l’inventaire de vos assets dans sa globalité, y compris les terminaux internes ; recevez des alertes sur les vulnérabilités des ressources connectées à Internet et prenez les mesures nécessaires grâce à des fonctionnalités ASM intégrées.

|

Réponse et investigation automatiques

Exécutez automatiquement de nombreuses tâches. Pour les actions exigeant une intervention humaine, dotez vos analystes des données CTI et des conseils nécessaires pour les mener à bien grâce à des fonctions automatisées et des playbooks inline intelligents.

|

Analyse du comportement des utilisateurs et des entités

Utilisez le machine learning et l’analyse comportementale pour profiler les utilisateurs et entités, puis détecter les comportements symptomatiques d’une compromission de compte ou d’activités malveillantes en interne.

|

Playbooks et orchestration

Créez et orchestrez vos playbooks à l’aide d’un solide module d’orchestration, d’automatisation et de réponse aux incidents de sécurité (SOAR) et d’une

|

Analyse du réseau et du cloud

À l’aide d’analyses spécialisées, passez au crible vos données réseau et cloud (événements de pare-feu, journaux et alertes des CSP, etc.) pour y détecter d’éventuelles anomalies et déclencher l’alerte.

|

Cortex Exposure Management

Réduisez jusqu’à 99 % le bruit lié aux vulnérabilités grâce à une priorisation pilotée par IA et une remédiation automatisée. Gérez l’environnement cloud et d’entreprise simultanément avec Cortex Exposure Management.

|

Cortex Email Security

Étendez les capacités de détection et de réponse pilotées par IA les plus performantes du secteur pour stopper les menaces par e-mail les plus sophistiquées.

|

Gestion, rapports et conformité

Les fonctions de gestion centralisées contribuent à simplifier les opérations. Les puissantes fonctions graphiques facilitent le reporting sur tous les fronts : conformité, ingestion de données, tendances en matière d’incidents, métriques de performance du SOC, etc.

|

![]()

XSIAM 3.0 : un pont entre la sécurité proactive et la sécurité réactive

La dernière évolution de Cortex XSIAM franchit une étape révolutionnaire en unifiant la réponse réactive aux incidents et la gestion proactive de la posture de sécurité. XSIAM 3.0 étend ses capacités pour répondre à deux des domaines de risque les plus critiques auxquels les entreprises sont confrontées aujourd’hui :

Cortex Exposure Management

Réduisez jusqu’à 99 % le bruit lié aux vulnérabilités grâce à une priorisation pilotée par IA et une remédiation automatisée. Gérez l’environnement cloud et d’entreprise simultanément. Cette approche révolutionnaire de la gestion des vulnérabilités se concentre sur les vulnérabilités sujettes à des exploits actifs pour lesquels aucun contrôle compensatoire n’existe, ce qui vous permet de prioriser les 0,01 % de menaces les plus critiques.

Avec Cortex Exposure Management, vous pouvez :

- Réduire de 99 % le bruit lié aux vulnérabilités dans l’entreprise et le cloud en priorisant celles qui comportent des exploits armés et ne disposent d’aucune mesure compensatoire

- Accélérer la remédiation avec une automatisation de pointe grâce à des résumés en langage clair générés par l’IA et à l’automatisation native des playbooks

- Boucler la boucle pour prévenir de futures attaques en créant sans effort des protections contre les risques critiques, directement au sein des plateformes de sécurité de pointe de Palo Alto Networks

Cortex Email Security

Neutralisez les menaces par e-mail et autres tentatives d’hameçonnage avancé grâce à la fusion d’analyses pilotées par LLM et de fonctionnalités de détection et de réponse leaders sur le marché. Alors que l’e-mail demeure l’outil de communication principal – avec un nombre d’utilisateurs prévu à 5 milliards d’ici 2030 – et représente un quart de tous les incidents de sécurité, cette fonctionnalité offre :

- Détection des comportements d’attaquants liés à l’identité et protection avancée contre l’hameçonnage grâce à des analyses basées sur des modèles de langage (LLM) qui apprennent en continu des menaces émergentes

- Suppression automatique des e-mails malveillants, désactivation des comptes compromis et isolement des terminaux affectés en temps réel

- Corrélation des données issues des e-mails, des identités, des terminaux et du cloud pour une visibilité inégalée sur l’ensemble de la chaîne d’attaque, permettant une réponse aux incidents plus efficace

En réunissant ces nouvelles capacités dans une plateforme unique alliant données, IA et automatisation, déjà adoptée par les SOC les plus exigeants à travers le monde, XSIAM 3.0 transforme les opérations de sécurité, passant d’une réponse réactive aux incidents à une cyberdéfense proactive, capable de faire face à toutes les menaces actuelles et futures.

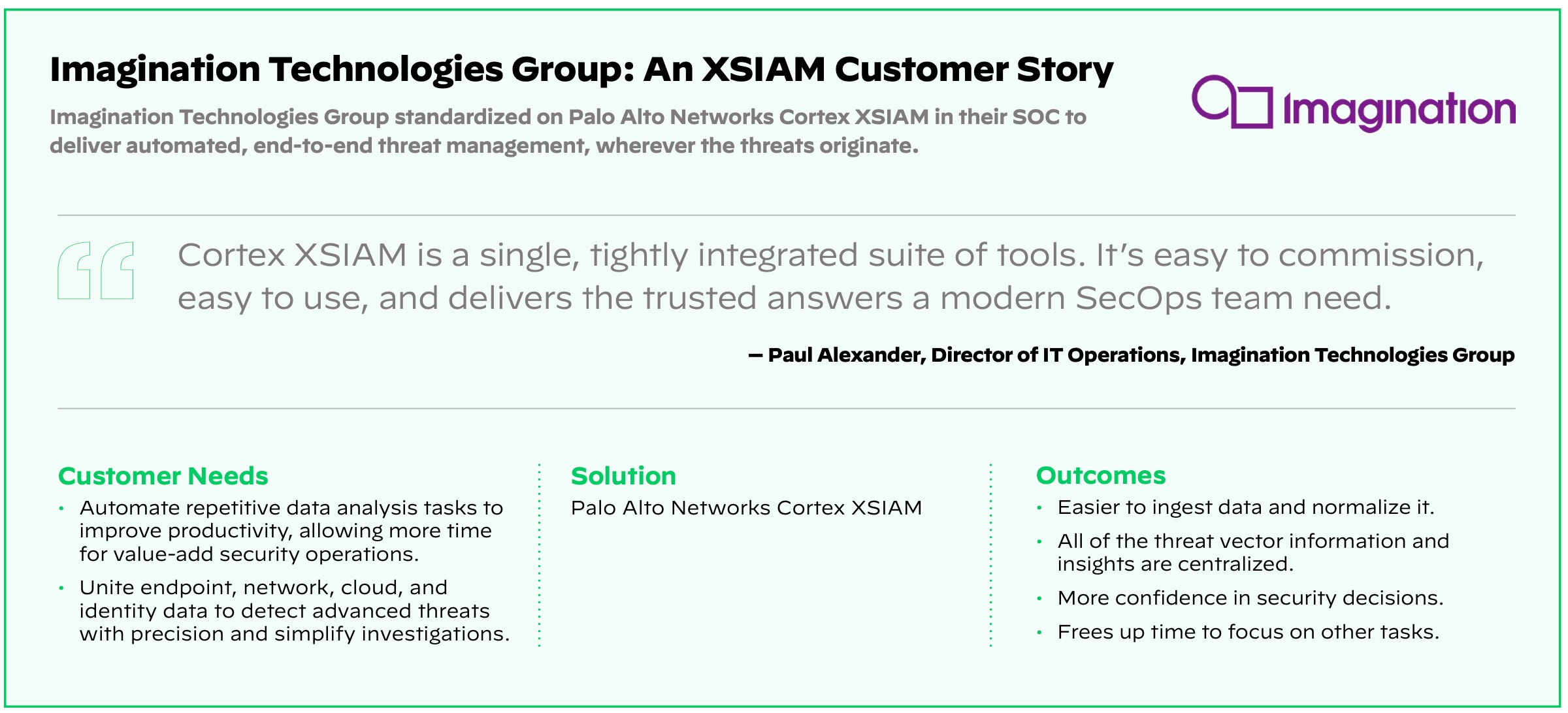

Des services XSIAM à vos côtés

Libérez tout le potentiel de XSIAM avec Global Customer Services

Expertise technique, services professionnels, processus opérationnels… nos experts en cybersécurité vous accompagnent dans l’optimisation de vos déploiements pour maximiser le retour sur vos investissements en sécurité.

![]()

Figure 8 : Global Customer Services propose tout un éventail de services pour XSIAM

Les services de déploiement XSIAM favorisent l’adoption des fonctionnalités de la solution et accélèrent sa rentabilisation.

Principaux avantages :

- Protection accélérée contre les menaces sophistiquées sur l’ensemble des points de contrôle ; optimisation des politiques de sécurité des terminaux ; création de corrélations ; bonnes pratiques SecOps, méthodologie de gestion des incidents ; et création de playbooks

- Réduction des risques de déploiement grâce aux bonnes pratiques et aux conseils de nos experts

- Transfert de connaissances pour maintenir l’efficacité des opérations, de l’administration et de la gestion de Cortex XSIAM post-déploiement

- Plus de rapidité, plus de performances, plus de sécurité

Les services de transformation du SOC offrent aux organisations un framework pour créer et améliorer leur SOC, avec à la clé une réponse à incident rapide et efficace, et des processus automatisés en toute simplicité.

Principaux avantages :

- Élaboration d’une stratégie pour opérationnaliser les plateformes Cortex dans votre environnement

- Mise en place de processus et procédures modulaires pour augmenter les possibilités d’automatisation

- Illustration des résultats SecOps obtenus à l’aide de métriques solides et de modèles de reporting

- Accompagnement des analystes pour une utilisation efficace de la solution

- Création de fonctionnalités SOC avancées en matière de threat hunting et CTI grâce à la plateforme Cortex

Le service Premium Customer Success vous offre un accompagnement en continu, un alignement opérationnel transparent et un support technique Premium.

Principaux avantages :

- Accès à nos experts Customer Success et à leurs conseils stratégiques tout au long du cycle de vie de votre investissement Cortex XSIAM

- Élaboration d’une stratégie personnalisée, garante d’un retour sur investissement (ROI) optimal

- Assistance technique 24 h/7 j pour répondre à toutes vos questions et vos difficultés

- Support digital et ressources disponibles H24

Pour plus d’informations sur ces services, contactez l’équipe commerciale de Palo Alto Networks Professional Services.

Compléments d’information sur XSIAM :

Consultez la page produit XSIAM

Qu’est-ce que XSIAM ?

Demandez une démo personnalisée de XSIAM

Visionnez notre vidéo XSIAM en action (15 minutes)

Les vrais résultats de vrais clients Cortex XSIAM