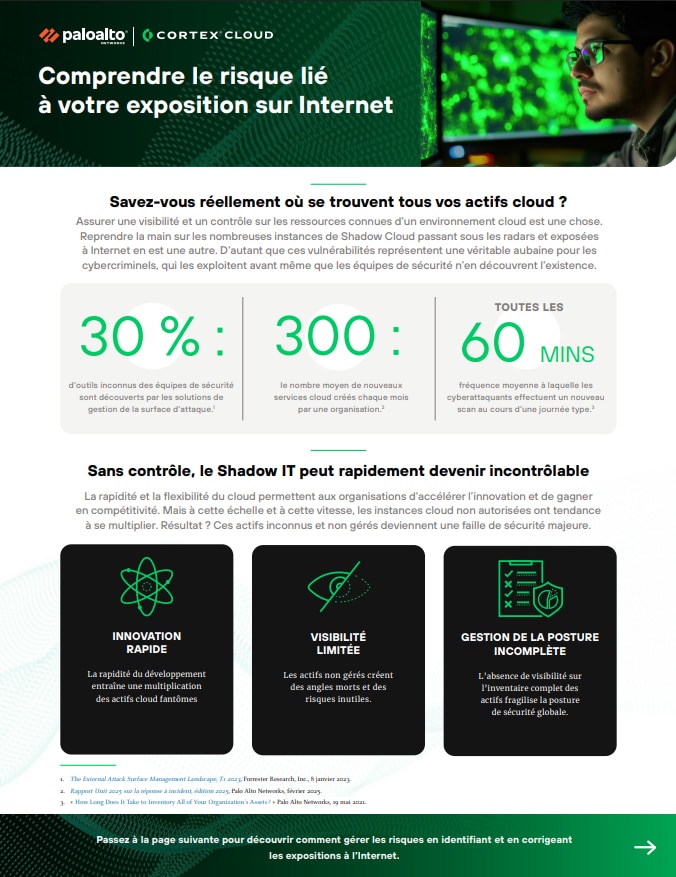

Savez-vous réellement où se trouvent tous vos actifs cloud ? Assurer une visibilité et un contrôle sur les ressources connues d’un environnement cloud est une chose. Reprendre la main sur les nombreuses instances de Shadow Cloud passant sous les radars et exposées à Internet en est une autre. D’autant que ces vulnérabilités représentent une véritable aubaine pour les cybercriminels, qui les exploitent avant même que les équipes de sécurité n’en découvrent l’existence.

Il est temps de voir votre cloud comme le ferait un adversaire. Les actifs inconnus et non gérés représentent un risque majeur pour votre organisation. La mise en œuvre d’une stratégie efficace de CDEM vous permet d’établir un inventaire complet de vos actifs. Vous pouvez ainsi identifier et éliminer les expositions en toute confiance, pour ainsi garantir une visibilité et un contrôle proactifs sur l’ensemble de votre environnement cloud.

Prenez le contrôle de l’intégralité de votre écosystème cloud

Téléchargez notre fiche pratique pour découvrir comment :

- Adopter une approche « outside-in » de la découverte des actifs, en analysant tout l’Internet pour détecter les ressources cloud exposées.

- Automatiser la détection des actifs afin de créer un inventaire de référence couvrant toute l’infrastructure cloud publique et exposée à Internet.

- Surveiller en continu les ajouts, modifications et déplacements liés aux actifs cloud exposés à Internet.

- Intégrer les actifs non gérés dans une solution complète de gestion de la posture de sécurité du cloud (CSPM).

Téléchargez dès aujourd’hui cette fiche essentielle et commencez à sécuriser vos actifs inconnus en toute confiance.