This post is also available in: English (Anglais) 简体中文 (Chinois simplifié) 繁體中文 (Chinois traditionnel) 日本語 (Japonais) 한국어 (Coréen)

Aujourd’hui, les chercheurs de l’Unit 42 de Palo Alto Networks livrent des détails à propos d’une nouvelle vulnérabilité de gravité élevée menaçant la plateforme Google Android. Des correctifs pour contrer cette vulnérabilité sont disponibles dans le cadre du bulletin de sécurité Android de septembre 2017. Cette nouvelle vulnérabilité n’affecte PAS la toute dernière version d’Android, Android 8.0 Oreo, mais toutes les versions antérieures. Il s’agit d’un logiciel malveillant qui exploite certains vecteurs décrits dans cet article. Pour l’heure, l’Unit 42 de Palo Alto Networks n’a pas connaissance de mesures actives prises à l’encontre de cette vulnérabilité. Étant donné qu’Android 8.0 est une version relativement récente, il convient que quasiment tous les utilisateurs Android agissent dès aujourd’hui en appliquant les mises à jour disponibles pour contrer cette vulnérabilité.

Ce qu’ont découvert nos chercheurs, c’est une vulnérabilité qui peut servir à déployer plus facilement une « overlay attack » (une attaque par superposition), un type de menace déjà familier de la plateforme Android. Ce type d’attaque peut servir à introduire un logiciel malveillant sur l’appareil Android de l’utilisateur. Il peut également être utilisé pour donner au logiciel malveillant le contrôle total de l’appareil. Dans le pire des cas, cette vulnérabilité pourrait rendre le téléphone inutilisable (ou « briqué ») ou pourrait servir à installer n’importe quel type de logiciel malveillant dont, entre autres, les ransomware ou les programmes voleurs d’informations. Autrement dit, cette vulnérabilité pourrait être utilisée pour prendre le contrôle d’appareils, les verrouiller et voler des informations après l’attaque.

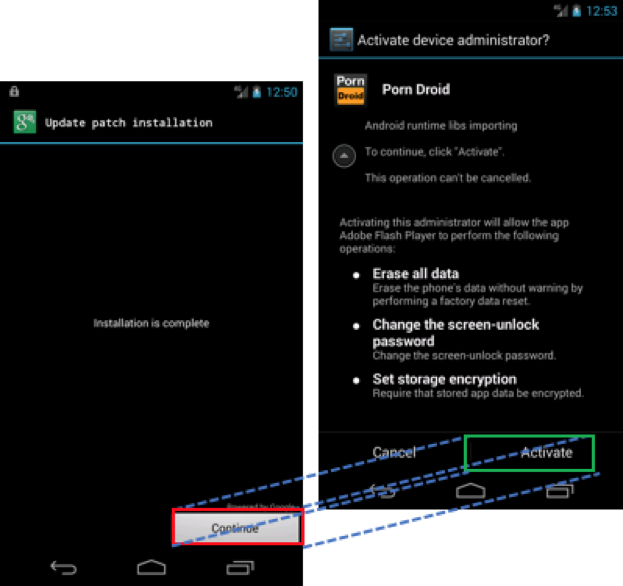

Une « attaque par superposition » est une attaque dans laquelle une application affiche une fenêtre par-dessus d’autres fenêtres et applications exécutées sur l’appareil. Si l’opération aboutit, un pirate est en mesure de faire croire à l’utilisateur qu’il clique sur une fenêtre, alors qu’en réalité, il clique sur une autre. À la Figure 1, vous pouvez voir un exemple dans lequel un pirate fait croire à l’utilisateur qu’il installe un correctif, alors qu’en fait, l’utilisateur clique pour accorder tous les droits d’administration à Porn Droid sur l’appareil.

Figure 1 : Programme fantôme d’installation d’un correctif demandant les droits d’administration

Vous pouvez voir comment cette attaque peut servir à convaincre les utilisateurs d’installer à leur insu des logiciels malveillants sur leur appareil. Elle peut également servir à accorder tous les droits d’administration de l’appareil au logiciel malveillant.

Une attaque par superposition peut également être utilisée pour créer un déni de service sur l’appareil en faisant apparaître des fenêtres qui restent à l’écran. C’est précisément le type d’approche qu’utilisent les pirates pour mener les attaques de ransomware sur les appareils mobiles.

Il va sans dire qu’une attaque par superposition peut, en une seule offensive, accomplir les trois forfaits suivants :

- Tromper un utilisateur en installant un logiciel malveillant sur son appareil.

- Tromper un utilisateur en accordant au logiciel malveillant tous les droits administratifs sur l’appareil.

- Utiliser l’attaque par superposition pour verrouiller l’appareil et le garder en otage contre rançon.

Les attaques par superposition ne datent pas d’hier. Elles ont déjà fait parler d’elles. Mais, jusqu’à maintenant, sur la base des dernières recherches compilées dans le document de l’IEEE sur la sécurité et la confidentialité, tout le monde pensait que les applications malveillantes qui tentaient de mener des attaques par superposition devaient, pour réussir, contourner deux obstacles de taille :

- Elles doivent explicitement demander à l’utilisateur le droit de se superposer lorsqu’elles sont installées.

- Elles doivent être installées à partir de Google Play.

Il s’agit là de facteurs notoires de limitation des risques. C’est pourquoi les attaques par superposition n’ont pas été considérées comme une grave menace.

Cependant, la nouvelle recherche de l’Unit 42 montre qu’il est possible de perpétrer des attaques par superposition lorsque ces facteurs de réduction des risques ne s’appliquent pas. Si une application malveillante utilise cette nouvelle vulnérabilité, elle peut, selon nos chercheurs, mener une attaque par superposition en étant simplement installée sur l’appareil. Cela veut dire, en substance, que les applications malveillantes provenant de sites Web et d’app stores autres que Google Play peuvent perpétrer des attaques par superposition. Il est important de noter que les applications provenant de sites Web et d’app stores autres que Google Play représentent une source non négligeable de logiciels malveillants pour Android à l’échelle mondiale.

La vulnérabilité en question affecte une fonction Android connue sous le nom de « Toast ». Il s’agit d’un type de fenêtre de notification qui apparaît à l’écran (tel un toast). Le « toast » est généralement utilisé pour afficher des messages et des notifications par-dessus d’autres applications.

Contrairement aux autres types de fenêtre dans Android, le Toast ne requiert pas les mêmes autorisations. Aussi les facteurs de limitation des risques valables pour les attaques par superposition précédentes ne s’appliquent-ils pas ici. En outre, nos chercheurs ont expliqué dans quelle mesure il est possible de créer une fenêtre Toast se superposant à l’ensemble de l’écran de manière à l’utiliser pour créer l’équivalent fonctionnel des fenêtres d’application normales.

À la lumière de ces derniers travaux, le risque que représentent les attaques par superposition prend de l’ampleur. Par chance, la toute dernière version d’Android est immunisée face à ces attaques immédiates (« out of the box »). Cependant, la plupart des utilisateurs d’Android exécutent des versions vulnérables. Cela signifie qu’il est indispensable que tous les utilisateurs des versions d’Android antérieures à 8.0 mettent à jour leurs appareils. Vous pouvez vous renseigner sur la disponibilité d’un correctif et d’une mise à jour auprès de votre opérateur mobile ou du constructeur de l’appareil.

Là encore, une des meilleures protections contre les applications malveillantes consiste à obtenir vos applications Android exclusivement auprès de Google Play, car l’équipe de sécurité Android scrute l’apparition d’applications malveillantes et les supprime du store en premier lieu.