Résumé de la situation

Ce blog du groupe Unit 42 fournit des informations actualisées sur l'étendue des menaces associées aux attaques du ransomware Petya qui touchent des entreprises en Ukraine, en Russie et, dans une moindre mesure, dans d'autres pays du monde.

Le 27 juin 2017, nous avons appris qu'une nouvelle variante du malware Petya se propageait au moyen de techniques de mouvement latéral. L'une de ces techniques emploie l'outil d'exploit ETERNALBLUE. Il s'agit du même exploit que le malware WanaCrypt0r/WannaCry a utilisé pour se propager dans le monde entier en mai 2017. Au moins 50 entreprises, notamment des administrations et des opérateurs d'infrastructures critiques, ont signalé avoir été touchées. La plupart d'entre elles sont basées en Ukraine, mais des entreprises d'envergure internationale possédant des bureaux en Ukraine ont vu leur réseau contaminé au-delà des frontières de ce pays.

Dans l'article de blog « Palo Alto Networks Protections for Petya Ransomware » (en anglais), le groupe Palo Alto Networks® décrit en détail les outils et mesures de prévention qu'il met en œuvre contre cette menace. Les utilisateurs Windows doivent effectuer les opérations générales suivantes pour se protéger :

- Appliquer les mises à jour de sécurité indiquées dans MS17-010

- Bloquer les connexions entrantes sur le port TCP 445

- Créer et conserver des sauvegardes saines permettant de restaurer les données en cas d'infection.

Comme la situation évolue, nous mettrons à jour le blog à mesure que de nouvelles informations seront disponibles. Les utilisateurs d'AutoFocus peuvent visualiser les échantillons à l'aide de l'outil Étiquette Petya.

Présentation de l'attaque

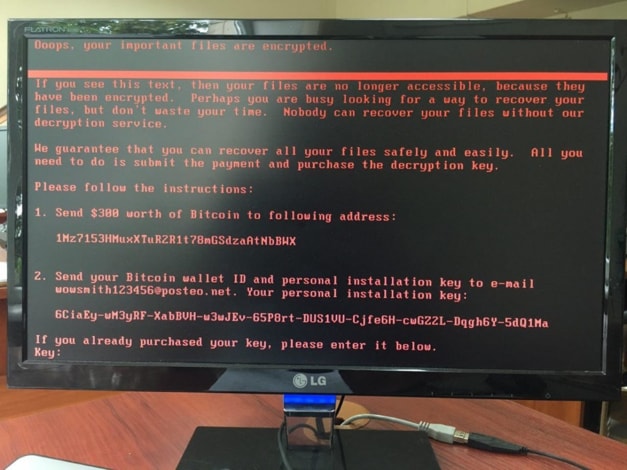

Petya désigne une famille de ransomware dont l'action modifie la zone amorce (le MBR, Master Boot Record) de Windows, provoquant l'arrêt prématuré du système. Lorsque l'utilisateur redémarre son PC, la zone amorce modifiée empêche le chargement de Windows et affiche un faux écran « chkdisk » qui indique que le disque dur de l'ordinateur est en cours de réparation ; pendant ce temps, le malware chiffre les fichiers de l'utilisateur. À l'issue de ce processus, le malware affiche un avis de rançon au format ASCII demandant un paiement à sa victime (image 1).

Image 1 : Dernier avis de rançon affiché par Petya sur un ordinateur compromis.

La dernière version du ransomware Petya se propage via le protocole SMB de Windows et elle utilise apparemment l'outil d'exploit ETERNALBLUE, qui profite de la brèche de sécurité CVE-2017-0144 et qui avait été initialement signalée par le groupe Shadow Brokers en avril 2017.

Une fois le système compromis, le virus demande à la victime d'envoyer la somme de 300 USD en Bitcoins à l'adresse Bitcoin indiquée dans le message, puis d'envoyer un e-mail indiquant l'identifiant du porte-monnaie électronique en Bitcoin de la victime, à l'adresse wowsmith123456@posteo[.]net, en échange de la clé de déchiffrement du système. Posteo (fournisseur de messagerie gratuit) ayant déjà désactivé cette adresse e-mail, les victimes ne peuvent même pas payer la rançon demandée. À la date du 28 juin 13h00 UTC, environ 4 Bitcoins ont été transférés au porte-monnaie électronique de l'attaquant.

Le groupe Unit 42 ne connait AUCUN cas de rétablissement réussi après paiement de la rançon. En outre, des travaux menés par des experts informatiques démontrent que les actions de ce malware rendent le retour à la normale techniquement infaisable, voire impossible.

Ainsi, bien qu'il fonctionne comme un ransomware, du point de l'évaluation des menaces, ce malware doit être considéré comme un « wiper » (virus effaceur).

Cycle de vie de l'attaque

Voici les informations en notre possession sur le fonctionnement du cycle de vie de l'attaque Petya.

Mode de propagation/action malveillante

Nous n'avons pas encore confirmé l'origine du vecteur d'infection de cette nouvelle variante de Petya. Les variantes précédentes s'étaient propagées par e-mail, mais ce dernier échantillon n'a pas été identifié dans ce mode d'attaque.

Bien que nous ne puissions pas confirmer notre source d'information, il nous a été rapporté que les pirates informatiques diffusaient la DLL Petya par le biais d'un logiciel ukrainien dénommé MEDoc. Celui-ci est fortement implanté en Ukraine et il semble que les ordinateurs de l'entreprise aient été compromis et utilisés pour transmettre une mise à jour malveillante aux systèmes exécutant le programme dans la matinée du 27 juin. Ce vecteur d'infection aide à comprendre la forte concentration d'infections en Ukraine.

Installation

Cette variante de Petya se propage sous la forme d'un fichier DLL qui doit être exécuté par un autre processus pour pouvoir agir sur le système infecté. Une fois exécuté, il écrase la zone amorce et crée une tâche planifiée pour redémarrer le système. Lors du redémarrage du système, le malware affiche un faux écran « chkdisk » qui fait croire à la victime que le programme est en train de réparer le disque dur de l'ordinateur. En réalité, le malware chiffre la table de fichiers principale NTFS en arrière-plan. À l'issue du faux chkdsk, le malware affiche un avis de rançon demandant le paiement de 300 USD en Bitcoins.

Commande et contrôle

À notre connaissance, Petya ne contient aucun mécanisme de Commande et contrôle. Lorsqu'un hôte est infecté, le malware ne communique pas avec l'attaquant.

Mouvement latéral

Petya utilise trois mécanismes pour se propager vers d'autres hôtes.

- Il scrute le répertoire local /24 à la recherche de partages ADMIN$ vers d'autres systèmes, puis se duplique vers ces hôtes et s'exécute à l'aide de PSEXEC. Cela n'est possible que si l'utilisateur infecté possède des droits d'écriture et d'exécution des fichiers sur le système hébergeant le partage.

- Petya utilise l'outil WMIC (Windows Management Instrumentation Command-Line) pour se connecter aux hôtes sur le sous-réseau local et il tente de s'exécuter à distance sur ceux-ci. Il utilise Mimikatz pour extraire les informations d'identification du système infecté afin de les réemployer pour s'exécuter lui-même sur l'hôte visé.

- Enfin, Petya tente d'utiliser l'outil d'exploit ETERNALBLUE sur le sous-réseau local. Cela n'est possible que si les correctifs MS17-010 n'ont pas été déployés sur l'hôte visé.

Conclusion

Bien que très courantes, les attaques de ransomware sont rarement associées à un exploit permettant de propager le malware comme un ver réseau. En mai 2017, les attaques WannaCry ont montré que la plupart des systèmes Windows n'avaient pas été protégés contre cette vulnérabilité. La propagation de Petya par ce mode indique qu’un grand nombre d’entreprises restent exposées au risque d'infection malgré le précédent du ransomware WannaCry.

Comme à l'accoutumée, vous pouvez poser vos questions (en anglais) au groupe de discussion Threat & Vulnerability (Menaces et vulnérabilités) de notre communauté Live.

Récapitulatif des versions

Le 27 juin 2017 :

- Publication initiale

Le 27 juin 2017 à 13h08 heure du Pacifique

- Mise à jour de la section Mode de propagation/action malveillante afin de signaler la possible propagation du malware par le biais d'un progiciel financier ukrainien.

- Mise à jour de la section Mouvement latéral afin de décrire les mécanismes supplémentaires de propagation de Petya.

Le 28 juin 2017 à 08h40 heure du Pacifique

- Mise à jour du résumé sur la propagation au-delà de l'Ukraine et l'Europe

- Ajout d'informations détaillées sur le processus de chiffrement employé par le malware.

- Mise à jour relative au mécanisme d'infection indiquant la mise à jour du logiciel MECon comme vecteur de propagation du virus.

Le 29 juin 2017 à 17h00 heure du Pacifique

- Ajout d'informations détaillées sur les caractéristiques de rétablissement et de « wiper » (virus effaceur).