Cette publication fait partie d'une série de notre blog sur les prévisions presque certaines et les hypothèses moins probables en matière de cybersécurité pour 2017.

Voici nos prévisions dans le domaine des menaces en 2017 :

Les quasi-certitudes

Le modèle commercial du ransomware se déplace vers de nouvelles plateformes

Comme nous l'avons souligné dans notre rapport de mai, le ransomware n'est pas un problème de logiciel malveillant mais un modèle commercial criminel. Le logiciel malveillant est généralement le mécanisme par lequel les attaquants bloquent un système contre rançon, mais il ne constitue qu'un moyen comme un autre. Comme nous l'avons précisé dans notre rapport, le modèle commercial du ransomware implique la réalisation de cinq tâches par l'attaquant :

- Prendre le contrôle d'un système ou d'un appareil. Il peut s'agir d'un simple ordinateur, d'un téléphone mobile ou de tout autre système capable de lancer des logiciels.

- Empêcher le propriétaire d'y accéder. Cela peut passer par le cryptage, le verrouillage d'un écran ou même simplement par une tactique d'intimidation, comme nous le décrirons plus loin dans ce rapport.

- Avertir le propriétaire que l'appareil est bloqué contre rançon en indiquant la méthode de paiement et le montant à payer. Cette étape peut paraître évidente, mais il est important de rappeler que les attaquants et les victimes parlent rarement la même langue, vivent dans des parties du monde éloignées et ont des compétences techniques extrêmement différentes.

- Accepter le paiement du propriétaire de l'appareil. Si l'attaquant ne peut pas recevoir le paiement et, surtout, s'il devient la cible d'autorités policières, les trois premières étapes sont inutiles.

- Rendre un accès complet au propriétaire de l'appareil après la réception du paiement. Les attaquants peuvent arriver à leurs fins temporairement en acceptant les paiements sans rendre l'accès aux appareils, mais le modèle en deviendrait inefficace à long terme. Personne ne paye une rançon sans espoir de retrouver ses biens.

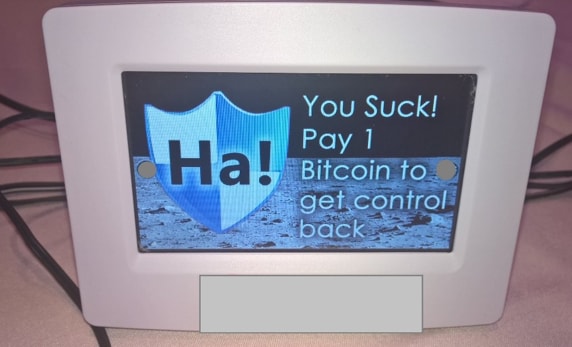

Le modèle commercial du ransomware peut cibler n'importe quel appareil, système ou données si ces cinq étapes sont réussies. À DEF CON 24, en août 2016, les chercheurs de Pen Test Partners ont fait la démonstration d'une prise de contrôle d'un thermostat connecté à Internet en verrouillant ses commandes avant d'afficher une demande de rançon (Figure 1) et en demandant un bitcoin en guise de paiement.

Figure 1 : Demande de rançon affichée sur un thermostat connecté à Internet à DEF CON 24

Cette attaque n'était qu'une simulation, mais nous pourrions voir un écran similaire apparaître sur un appareil connecté à Internet en 2017. L'argent est le cœur de l'activité des cybercriminels. Prendre le contrôle d'un appareil n'a de valeur que s'ils peuvent monétiser ce contrôle. S'ils prennent le contrôle d'un réfrigérateur connecté à Internet, ils auront sûrement des difficultés à trouver des données à vendre ou à monétiser, mais bloquer l'appareil pour une petite rançon peut s'avérer très profitable. Cela est également vrai pour tout autre appareil connecté à Internet, dès lors que les cinq tâches mentionnées ci-dessus sont réalisées. Il serait néanmoins difficile de communiquer une demande de rançon via une ampoule connectée à Internet, à moins que la victime ne maîtrise parfaitement le morse.

Les fuites à teneur politique sont désormais la norme

Les unes des journaux de 2016 suffisent à comprendre l'influence importante des fuites de données de nature politique aux États-Unis. Même si les élections américaines sont terminées, je pense que nous entendrons encore beaucoup parler de ce type de failles à travers le monde.

Certains aspects des fuites de données politiques sont aussi souhaitables pour les acteurs gouvernementaux que dangereuses pour les électeurs. Il est important de considérer ceci :

- Des années de fuites de WikiLeaks et d'autres sources ont poussé le public à supposer que les informations divulguées sont vraies par défaut. Même si des données communiquées dans le passé ont pu être authentiques, cette supposition pourrait facilement être exploitée pour influencer les électeurs.

- Lorsque des données divulguées sont altérées, le parti ciblé peut n'avoir aucun moyen raisonnable de prouver l'altération. Une signature numérique pourrait prouver l'authenticité d'un document, mais l'absence d'une telle signature ne constitue pas une preuve d'inauthenticité.

- Une organisation gouvernementale (ou soutenue par un gouvernement) peut divulguer des informations collectées par espionnage sous couvert d'un hacktiviste, évitant ainsi un impact politique négatif. Même dans les cas où des preuves solides montrent qu'un gouvernement est à l'origine de l'intrusion qui a permis de révéler des données, le déni plausible fait effet.

Supposons que des documents privés décrivent une négociation entre une nation A et une nation B qui n'est pas au goût d'une nation C. Si la nation C obtient un document légitime décrivant les détails de la négociation et divulgue une version altérée qui favorise considérablement la nation A, les votants de la nation C peuvent en être outragés, provoquant l'échec des négociations. Pour réfuter la fuite, les nations A et B devraient divulguer les documents authentiques, ce qui pourrait également entraver la négociation.

Quelles que soient vos opinions politiques ou votre avis sur la transparence des gouvernements, il est important de comprendre comment certains partis peuvent abuser de l'environnement actuel. Les fuites politiques sont une forme d'opérations d'informations qui peuvent être conduites avec une grande efficacité et peu de risques de rétribution. Ce à quoi nous avons assisté en 2016 deviendra la nouvelle norme.

Spéculations

Les applications de messagerie sécurisées seront largement adoptées suite aux fuites d'e-mails massives

Si l'on ne devait retenir qu'un enseignement des fuites de 2016, le voici probablement :

Il ne faut jamais mettre dans un e-mail ce qu'on ne veut pas voir à la une d'un journal.

Cette leçon est difficile à assimiler, dans la mesure où l'e-mail est devenu la forme la plus populaire de communication asynchrone pour la majeure partie de la population (et probablement pour ceux qui liront ces lignes). Il est cependant indispensable de mesurer son importance.

De nombreux problèmes découlent de l'utilisation des e-mails pour transmettre des messages uniquement destinés à des interlocuteurs spécifiques. Les messages sont rarement cryptés lorsqu'ils atteignent leur destination, et même s'ils le sont, l'émetteur n'a généralement aucun contrôle sur la sécurité du système du destinataire. Ce dernier pourrait décrypter l'e-mail et le stocker en texte brut ou mal gérer les clés de cryptage. Dans la plupart des cas, les messages sont classés, catalogués et indexés automatiquement, de sorte que des individus simplement dotés d'un accès temporaire peuvent dénicher des secrets par mots-clés et les faire suivre n'importe où.

Si vous pensez qu'il est préférable de revenir au téléphone pour communiquer les informations privées, vous n'avez pas tort, mais il suffit de jeter un coup d'œil au téléphone de n'importe quel adolescent pour envisager une solution technologique. Une excellente fonctionnalité de Snapchat permet de supprimer automatiquement les messages une fois qu'ils ont été lus par le destinataire. Cela permet aux utilisateurs d'envoyer des messages en se souciant moins de possibles partages futurs. Il existe aujourd'hui de nombreux systèmes mettant l'accent sur la sécurité, parmi lesquels Telegram, Wickr, Signal et Allo, qui proposent un cryptage d'un bout à l'autre et des messages autodestructeurs. Il est toujours possible d'effectuer une capture d'écran des messages, mais ils restent bien plus sûrs que des e-mails.

L'adoption généralisée de ces services en 2017 reste toutefois une prévision incertaine, dans la mesure où de nombreux utilisateurs ne se sentent pas encore prêts à quitter leurs e-mails. Ceux qui ont retenu la leçon des fuites d'e-mails passées vont cependant chercher des moyens alternatifs de partager leurs réflexions privées.

Quelles sont vos prévisions de cybersécurité concernant les menaces à venir ? N'hésitez pas à partager votre avis dans les commentaires et ne manquez pas la prochaine publication de cette série, qui sera dédiée à nos prévisions sur la sécurité des réseaux.