Cette publication fait partie d'une série de notre blog sur les prévisions presque certaines et les hypothèses moins probables en matière de cybersécurité pour 2017.

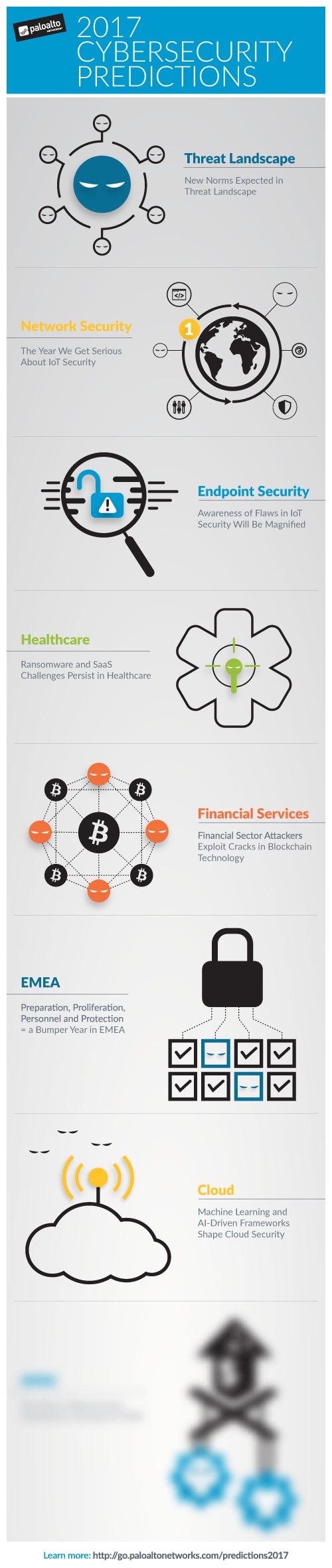

Voici nos prévisions pour le cloud en 2017 :

Les quasi-certitudes

Une stratégie de sécurité hybride et multi-cloud deviendra la nouvelle norme en sécurité de l'information

Ces dernières années, l'empreinte numérique des organisations s'est étendue au-delà des limites du data center sur site et du cloud privé pour incorporer désormais les SaaS et les clouds publics. Jusqu'à aujourd'hui, les équipes de sécurité de l'information sont restées en mode réactif tout en essayant d'implémenter une stratégie de sécurité globale pour leur architecture hybride. En 2017, nous assisterons à un effort concerté de ces équipes pour bâtir et développer une stratégie de sécurité multi-cloud destinée à répondre aux besoins numériques émergents de leurs organisations. Le souci du maintien d'une posture de sécurité cohérente, d'une visibilité globale et d'une gestion de la sécurité fluide à travers tous les clouds conduira les équipes de sécurité à étendre leur stratégie au-delà des considérations de sécurité pour les clouds publics et privés et à se concentrer sur une introduction sécurisée des applications SaaS.

Le terrain mouvant des lois sur la protection des données influencera les décisions sur la sécurité du cloud

Les lois transfrontalières sur la protection des données jouent un rôle important pour les organisations du monde entier qui considèrent leurs options de cloud computing. Face aux événements récents comme le Brexit et à l'expansion des restrictions des flux de données transfrontaliers en Asie-Pacifique, les leaders de la sécurité de l'information seront en quête de flexibilité et d'adaptabilité auprès de leurs fournisseurs de sécurité en 2017. Les offres en matière de sécurité des clouds doivent prendre en compte la diversité de ceux-ci, appliquer une politique de sécurité cohérente et s'adapter aux lois sur la protection de la vie privée de l'État-nation de résidence. Le cloud WildFire EU est un excellent exemple d'introduction d'une présence régionale pour assurer la conformité aux exigences locales de résidence des données. Il s'agit d'une structure d'analyse communautaire globale des menaces situées dans le cloud, qui met en corrélation les informations sur les risques et érige des ensembles de règles de prévention applicables à travers l'empreinte publique, privée et SaaS des organisations établies hors d'Europe.

Une intrusion de grande ampleur dans le cloud public

L'enthousiasme autour du cloud public nous rappelle les premiers temps d'Internet. Presque toutes les organisations avec lesquelles nous discutons utilisent ou envisagent d'utiliser Amazon Web Services (AWS) ou Microsoft Azure pour leurs nouveaux projets. C'est sur la base de cette observation que nous prévoyons un incident de sécurité qui aboutira à la perte de données stockées dans un cloud public et suscitera une attention internationale. En vérité, étant donné le volume de données perdues l'année dernière, une ou plusieurs intrusions ont probablement déjà été commises, mais l'emplacement spécifique (privé, public ou SaaS) des données est rarement, voire jamais divulgué. Cet état de fait est cependant voué au changement, puisque les sociétés déplacent de plus en plus leurs applications critiques vers le cloud public.

Le fondement de la prévision est double. Les fournisseurs de cloud public sont plus sécurisés que la plupart des organisations, mais leur protection est conçue pour une infrastructure sous-jacente, et non pas nécessairement pour les applications utilisées, l'accès qui leur est accordé et les données rendues accessibles par leur utilisation. Les attaquants ne se soucient pas de savoir où se situe leur cible. Leur objectif est de s'introduire dans votre réseau et de se diriger vers une cible, qu'il s'agisse de données, d'une propriété intellectuelle ou d'un surplus de ressources informatiques, après quoi ils mettent en œuvre leur but ultime, quel que soit l'emplacement. De ce point de vue, votre déploiement dans le cloud public doit être considéré comme une extension de votre data center, et les étapes à suivre pour protéger le cloud doivent être identiques à celles qui permettent de protéger le data center.

La rapidité du déplacement vers le cloud, associée aux annonces d'« infrastructure plus sécurisée », pousse dans certains cas à prendre des raccourcis avec la sécurité, voire à ne pas s'en soucier du tout. Trop souvent, nos clients et nos prospects nous disent que l'utilisation de services de sécurité natifs et/ou de produits de sécurité ponctuels est suffisante. En réalité, le filtrage élémentaire et les ACL sont peu efficaces pour réduire l'étendue des menaces, alors que l'ouverture des ports 80 et 443 donne accès à presque 500 applications de tous types, parmi lesquels des proxys, des tunnels cryptés et des applications d'accès à distance. Le filtrage de port est incapable de prévenir les menaces ou de contrôler les déplacements de fichiers, et il ne s'améliore que peu lorsqu'il est combiné avec des produits ponctuels de détection et de réparation ou avec ceux qui se contentent de contrer les menaces connues. Alors que les projets du cloud prennent de l'ampleur en volume et en portée, nous espérons qu'une attention accrue sera portée à la partie client du modèle de responsabilité de sécurité partagée. Il s'agit notamment d'obtenir une visibilité et un contrôle complets au niveau des applications et de prévenir les menaces connues et inconnues, tout en gardant un œil sur l'automatisation afin de réutiliser ce qui a été appris pour améliorer continuellement les techniques de prévention pour tous les clients.

Spéculations

Sécurité autonome : La montée de l'intelligence artificielle et des structures logicielles de sécurité fondées sur l'apprentissage automatique

En 2016, nous avons assisté à l'apparition des voitures autonomes et des drones à selfies. La technologie à la base de ces innovations repose grandement sur l'intelligence artificielle (IA) et l'apprentissage automatique (« machine learning » ou ML). L'utilisation de l'IA et du ML en cybersécurité n'est pas nouvelle. Les fournisseurs de cybersécurité les exploitent déjà pour analyser les risques et répondre aux défis de gestion des mégadonnées que leur lancent les renseignements sur les menaces. Cependant, l'omniprésence des structures logicielles IA/ML open source et la simplicité de leur automatisation redéfiniront les approches de sécurité automatisée pour les équipes de sécurité de l'information. Aujourd'hui, l'automatisation de la sécurité se concentre sur la simplification et l'accélération des tâches monotones liées à la définition et à l'application des politiques de cybersécurité. Bientôt, les structures logicielles à intelligence artificielle et apprentissage automatique seront exploitées par les équipes de sécurité de l'information pour implémenter des postures prévisionnelles au sein des infrastructures de cloud public, privé et SaaS. Des exemples précoces de l'approche ci-dessus commencent déjà à émerger. Des projets open source comme MineMeld aiguillent la réflexion des équipes de sécurité de l'information sur l'exploitation de données externes sur les menaces et leur utilisation dans le cadre d'une politique de sécurité autoconfigurée, fondée sur les besoins spécifiques des organisations. À partir de 2017, nous assisterons à une poussée des approches autonomes de cybersécurité.

Faible sécurité des API : le contournement de l'automatisation pour hacker votre cloud

Les API (interfaces de programmation) sont devenues le pivot de l'accès aux services au sein des clouds. En réalisant les risques liés aux méthodes d'authentification traditionnelles et aux pratiques de stockage des identifiants (on pense bien sûr aux mots de passe codés en dur), les fournisseurs de cloud ont implémenté des mécanismes d'authentification (clés API) et des services de métadonnées (mots de passe temporaires) comme alternatives pour rationaliser le développement des applications. L'approche API se répand dans tous les services de cloud et s'avère souvent peu sécurisée. Elle fournit ainsi de nouveaux vecteurs d'attaque aux hackers, et nous entendrons probablement parler dès 2017 d'intrusions exploitant des API ouvertes et non sécurisées pour compromettre des clouds.

Quelles sont vos prévisions en matière de cybersécurité du cloud ? N'hésitez pas à partager votre avis dans les commentaires et ne manquez pas la prochaine publication de cette série, qui sera dédiée à nos prévisions sur l'Asie-Pacifique.