Cette publication fait partie d'une série de notre blog sur les prévisions presque certaines et les hypothèses moins probables en matière de cybersécurité pour 2017.

Le marché de la sécurité des terminaux connaîtra des changements radicaux en 2017. Tout évoluera, depuis la conception des menaces jusqu'aux fournisseurs de solutions de cybersécurité, en passant par la nature des points d'accès. De nombreuses organisations seront certainement prises au dépourvu par ces changements. Toutefois, il existe des options pour les professionnels de la sécurité qui souhaitent rester prêts. Dans cette publication, je mettrai en évidence quatre changements auxquels ces professionnels pourront faire face en 2017.

Les quasi-certitudes

Une consolidation rapide dans le marché de la sécurité des terminaux

Selon la firme de recherche Cybersecurity Ventures, il existait plus de 30 fournisseurs et startups sur le marché de la sécurité des terminaux en 2016. Pour un évaluateur ou un acheteur de produits de sécurité, cela représente trop d'options, trop d'approches disparates et trop de confusion ; des signes évidents de saturation dans tous les marchés.

Les investisseurs semblent également avoir reconnu que le marché de la sécurité des terminaux arrive à son point de saturation : 2016 a connu un ralentissement du financement des nouvelles startups de sécurité par rapport à 2015. Dans la mesure où de moins en moins de startups (nouvelles et déjà existantes) reçoivent des financements, celles qui ne proposent pas des prix assez intéressants pour s'implanter dans ce marché très concurrentiel sont vouées à disparaître. Les autres seront acquises par les fournisseurs d'antivirus (AV) traditionnels, qui admettent la nécessité de remodeler rapidement leurs offres afin de rester compétitifs.

Le rythme des cyberattaques ne cesse de s'accélérer et la consolidation du marché suit la cadence. Les fournisseurs de sécurité des terminaux reconnaîtront qu'ils doivent évoluer rapidement pour suivre le rythme des menaces actuelles et des conditions du marché. Celles-ci mèneront à une consolidation rapide et darwinienne du marché de la sécurité des terminaux.

Explosion de l'utilisation des exploit kits

Une étude récente d'Unit 42, l'équipe de renseignement sur les menaces de Palo Alto Networks, a mis en évidence les trois principales raisons pour lesquelles les cybercriminels continuent d'utiliser massivement les exploit kits :

- ils leur offrent une option très discrète pour infecter les environnements Windows avec des logiciels malveillants ;

- le processus d'exploitation est automatique ;

- ils permettent aux criminels d'externaliser la distribution des logiciels malveillants.

En d'autres termes, les exploit kits transforment les cyberattaques en opérations automatiques, externalisées et évolutives. En outre, comme il est possible de louer un accès à autant d'exploit kits qu'on le souhaite pour quelques centaines de dollars par mois, le lancement d'une attaque par ce moyen est aujourd'hui bien moins coûteux qu'auparavant.

La sécurité de l'information a toujours été une histoire de « gendarmes et de voleurs ». Avec les exploit kits, les voleurs ont désormais l'automatisation, l'externalisation et l'adaptabilité de leur côté. Cette tendance continuera certainement de prendre de l'ampleur en 2017. Il semble que le secteur de la sécurité n'ait quant à lui reconnu que récemment la nécessité de répondre à ces nouvelles compétences pour ne pas perdre la bataille. Heureusement, il existe déjà des solutions comme Advanced endpoint protection, qui proposent des technologies de prévention automatique et évolutive aux organisations soucieuses de garder une longueur d'avance.

Spéculations

Une augmentation notable des logiciels malveillants sur macOS

En mars 2016, Unit 42 a découvert KeRanger, le premier exemple de ransomware fonctionnant sur macOS. Depuis lors, l'équipe a également trouvé d'autres types de logiciels malveillants spécifiques à macOS. Cette tendance n'est pas surprenante. Ce qui est étonnant, c'est que cela n'arrive que maintenant.

Les systèmes fonctionnant sous macOS présentent aux criminels un ensemble parfait de circonstances :

- Un sentiment de sécurité illusoire chez les utilisateurs finaux : La fréquence habituellement faible des intrusions dans les systèmes dotés de macOS peut conduire les utilisateurs à relâcher leur vigilance quant aux exigences de cybersécurité, et ce malgré les risques similaires aux systèmes fonctionnant sous Windows (à titre d'exemple, ces deux systèmes ont de nombreuses applications vulnérables en commun, notamment Adobe Flash) ;

- Un manque de solutions de sécurité sophistiquées : La majorité des systèmes fonctionnant sous macOS soit ne disposent pas de solution de sécurité, soit utilisent les solutions antivirus traditionnelles qui se sont avérées inefficaces contre les cybermenaces d'aujourd'hui ;

- L'adoption croissante de l'écosystème de technologies Apple par les organisations (les iPhone, les iPad ou les ordinateurs Mac) : Dans un récent rapport d'étude de Nomura (enquête auprès des DSI d'octobre 2016), la firme rapporte que 42 % des DSI interrogés « indiquent que les produits Apple deviennent omniprésents dans leur infrastructure de technologies de l'information. »

Des utilisateurs d'entreprise toujours plus nombreux, peu soucieux de cybersécurité et qui ne disposent pas de solutions de sécurité automatiques et sophistiquées pour protéger leurs systèmes ? Voilà une cible parfaite pour les cybercriminels ingénieux en quête de nouveaux revenus de ransomwares en 2017.

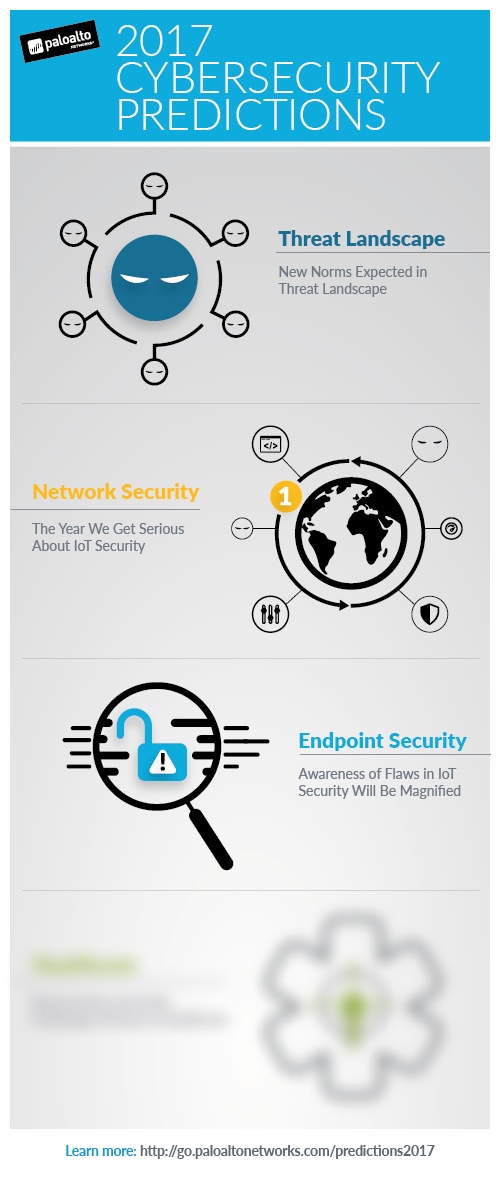

La sensibilité croissante aux failles de sécurité de l'IdO

La prolifération de l'Internet des objets (IdO) a déjà débuté. Selon le cabinet d'études Gartner, environ 6,4 milliards d'appareils IdO étaient utilisés en 2016. Gartner prévoit que ce chiffre passera à 20 milliards en 2020. Malgré le nombre important d'appareils, la sécurité de l'IdO semble toujours négligée. Ce fait est inquiétant si l'on prend en compte :

- L'interconnectivité croissante entre les appareils IdO ;

- Le potentiel de récupération et de partage des données parmi les appareils IdO et leurs services de données ;

- Le nombre inconnu, mais potentiellement important et croissant, de vulnérabilités dans l'écosystème IdO.

L'écosystème IdO n'en est qu'à ses balbutiements technologiques. L'étendue et l'impact des failles de sécurité existantes peuvent être encore difficiles à discerner en raison des faibles capacités de calcul et de connectivité des appareils d'aujourd'hui.

Le même argument a probablement déjà servi à justifier la distribution de systèmes non sécurisés dans l'industrie automobile... jusqu'à ce que les chercheurs démontrent en 2015 qu'ils pouvaient hacker, à distance, une voiture roulant à grande vitesse.

Le nombre d'appareils IdO et leurs capacités continueront d'augmenter en 2017, et les failles de sécurité inhérentes qui ont pu être ignorées par le passé deviendront plus importantes, complexes et déconcertantes. Les organisations qui développent, produisent et proposent ces appareils doivent fournir un effort concerté pour intégrer la sécurité au sein des appareils eux-mêmes et des réseaux auxquels ils sont reliés. Aucune organisation ne souhaiterait être la première à faire face aux répercussions publiques d'une faille exploitée dans la sécurité de l'IdO.

Quelles sont vos prévisions en matière de cybersécurité des terminaux ? N'hésitez pas à partager votre avis dans les commentaires et ne manquez pas la prochaine publication de cette série, qui sera dédiée à nos prévisions sur le secteur de la santé.