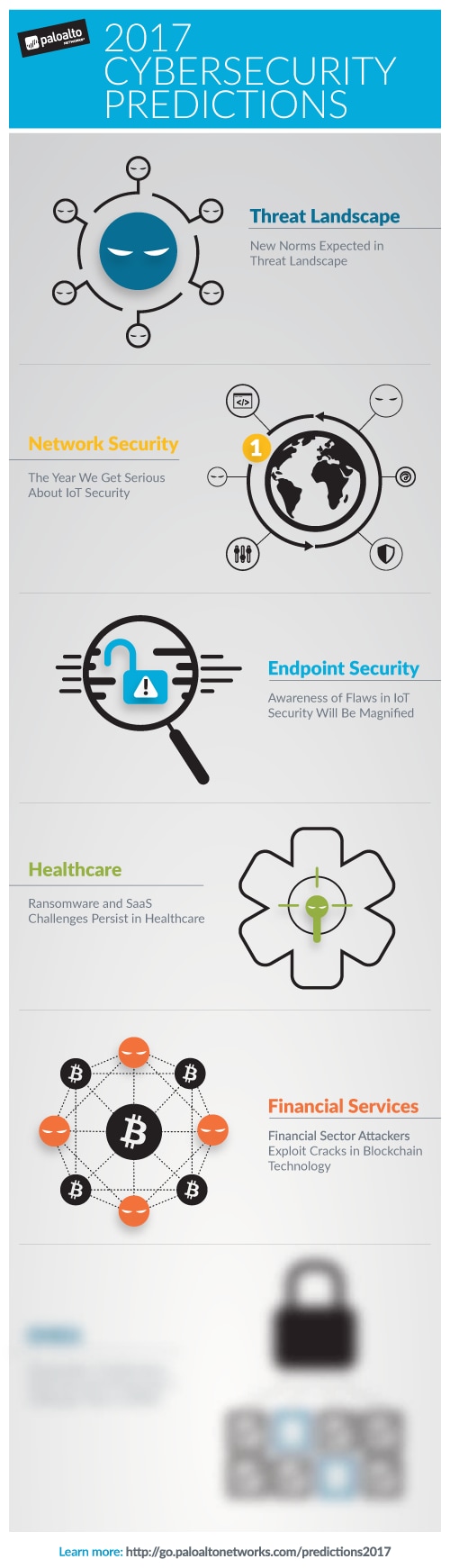

Cette publication fait partie d'une série de notre blog sur les prévisions presque certaines et les hypothèses moins probables en matière de cybersécurité pour 2017.

Quelques événements notables ont eu lieu cette année dans l'industrie des services financiers, notamment les vols commis à l'encontre d'un certain nombre de banques membres de la SWIFT (Society for Worldwide Interbank Financial Telecommunication) et de guichets automatiques bancaires en Asie, infectés par des logiciels malveillants. À l'aube de 2017, voici mes prévisions quant aux futures tendances en matière de cybersécurité dans le secteur des services financiers.

Les quasi-certitudes

- Adoption croissante du cloud public – Le secteur des services financiers est la frontière ultime du cloud public. Après avoir estimé pendant des années que le cloud public était trop risqué pour être jamais adopté, ce secteur s'est lentement préparé à son usage. Amazon Web Services (AWS) et Microsoft Azure ont déjà rendu publiques un certain nombre d'institutions financières qui se sont attaché leurs services. En 2016, de nombreuses organisations ont effectué des essais, des évaluations et des démonstrations de faisabilité en maintenant un regard critique sur les pratiques de cybersécurité adaptées. Une part importante de ces institutions adoptera finalement le cloud public pour les charges de travail informatique en 2017. Au départ, il s'agira probablement d'applications traitant de données relativement peu sensibles. Il existe toujours des poches de résistance dans le secteur des services financiers, mais elles tendent indiscutablement à se résorber. L'attrait de la flexibilité, de l'adaptabilité et du rapport coût-bénéfice du cloud public est irrésistible, surtout lorsque la sécurité peut être intégrée à même l'architecture de la solution au lieu d'y être simplement greffée.

- Usage courant de l'authentification multifacteur (MFA) – Comme nous l'avons vu récemment avec les transactions frauduleuses réalisées dans plusieurs banques membres de la SWIFT, des identifiants et des mots de passe légitimes ont pu être dérobés et utilisés pour engager des transferts de fonds. Cette technique élémentaire d'authentification peut être compromise et est vulnérable aux attaques par usurpation de compte. Les institutions financières finiront par s'en rendre compte et adopteront des techniques d'authentification multifacteur plus résistantes, au moins en interne, pour les applications critiques et les données sensibles, et certainement pour les comptes privilégiés tels que le compte administrateur. Les techniques d'authentification multifacteur ne sont pas toutes identiques, mais elles opposent toutes différents obstacles difficiles à contourner pour les cyberattaquants. Elles reposent sur la présentation d'au moins deux des preuves suivantes :

- un élément que vous connaissez (par exemple, un nom d'utilisateur/mot de passe ou un code PIN) ;

- un élément que vous possédez (comme un code à usage unique ou un téléphone mobile) ;

- un élément qui fait partie de vous (par exemple, une empreinte digitale ou un scan rétinien).

Spéculations

- Vaste implémentation des réseaux Confiance Zéro – Forrester Research a introduit le modèle Confiance Zéro en 2009, mais son implémentation n'était pas encore très répandue à la fin de 2016. Théoriquement, il semble évident que le fait de limiter le trafic à des flux légitimes connus entre les diverses parties d'un réseau est un moyen efficace de garantir la sécurité de l'information. Toute activité malveillante se trouve ainsi contrainte par la passerelle de segmentation la plus proche. Cependant, le modèle Confiance Zéro fait face à des défis comme la difficulté d'identifier entièrement les structures de trafic légitimes (aussi bien à l'origine qu'à long terme), la coopération nécessaire entre diverses disciplines (l'informatique, la sécurité, le commerce...) et la perturbation potentielle des activités commerciales, surtout dans les environnements de systèmes hérités. Malgré tout, les institutions financières feront certainement de grands pas vers l'adoption du modèle Confiance Zéro pour leurs réseaux en 2017. Le processus débutera avec des poches de segmentation réseau limitant le trafic vers et depuis les zones les plus sensibles de chaque environnement. Cela permettra de réduire la vulnérabilité et de restreindre la traversée latérale après une compromission. À terme, la question est de savoir jusqu'où les institutions financières iront dans l'intégration du modèle Confiance Zéro à leur réseau.

- La chaîne de blocs ouvre un nouveau vecteur d'attaque – La technologie de chaîne de blocs suscite toujours l'intérêt du secteur financier. Sûrement plus importante que Bitcoin, la chaîne de blocs est une technologie de registres distribués actuellement en cours d'examen pour le traitement des paiements, le règlement des transactions, les portefeuilles virtuels, etc. Outre les startups, les institutions financières traditionnelles travaillent activement à comprendre cette technologie et son impact potentiel sur leurs organisations. Grâce à la suppression des intermédiaires, la chaîne de blocs offre des avantages comme une plus grande commodité et la réduction des coûts pour les paiements transfrontaliers, le négoce de titres et les règlements. Elle permet également une plus grande transparence et une prise d'audit pour les agents de conformité, les auditeurs et les régulateurs. Même mues par les meilleures intentions, les premières institutions du secteur financier qui adopteront cette technologie créeront un nouveau vecteur d'attaque, et ce malgré les mécanismes inhérents de cryptographie et d'immutabilité. En 2017, des agents malveillants découvriront probablement des vulnérabilités dans les implémentations naissantes de la technologie de chaîne de blocs et les exploiteront pour compromettre la sécurité et la confidentialité des transactions financières. Voilà une bonne transition pour la prévision suivante.

- De meilleurs résultats grâce à la coopétition – Les startups FinTech continuent de défier les institutions financières pour capter une partie de leurs parts de marché. Les FinTech apportent des coûts réduits et des approches innovantes à un segment des investisseurs et des banquiers. Cependant, elles manquent souvent d'une bonne notoriété de marque, d'un accès à une vaste clientèle et d'expérience sur les questions de réglementation. Les institutions financières traditionnelles bénéficient quant à elles de ces avantages, mais manquent de flexibilité et de capacité d'innovation. Ces institutions tentent aujourd'hui d'adopter le cloud computing pour fluidifier leur travail, et certaines ont même lancé leurs propres unités de FinTech (autonomes). D'autres ont lancé des collaborations avec des sociétés FinTech afin d'associer les compétences clés des deux sous-secteurs. Cette approche peut s'avérer la meilleure voie vers des solutions innovantes en 2017, avec une qualité industrielle en matière d'adaptabilité, d'architecture d'entreprise, de cybersécurité, etc. Au final, le prix des produits et des services financiers baissera et l'expérience client sera améliorée, et ce en intégrant entièrement la sécurité, la fiabilité et la conformité réglementaire.

Quelles sont vos prévisions de cybersécurité pour le secteur des services financiers ? N'hésitez pas à partager votre avis dans les commentaires et ne manquez pas la prochaine publication de cette série, qui sera dédiée à nos prévisions sur la zone EMEA.