C'est un fait : Cortex XDR offre une protection inégalée contre des menaces en perpétuelle mutation

Cortex XDR fournit une détection et une réponse étendues dans une seule et même application, avec en prime la capacité de gérer un data lake distinct pour les alertes et la télémétrie de sécurité hors-terminaux.

La solution propose :

- Des analyses comportementales pilotées par ML sur de multiples sources de données

- Une sandbox leader pour l’analyse de malwares

Toute incapacité à traiter les données au niveau du thread peut être lourde de conséquences

Pourquoi Cortex XDR devance CrowdStrike lors des tests ?

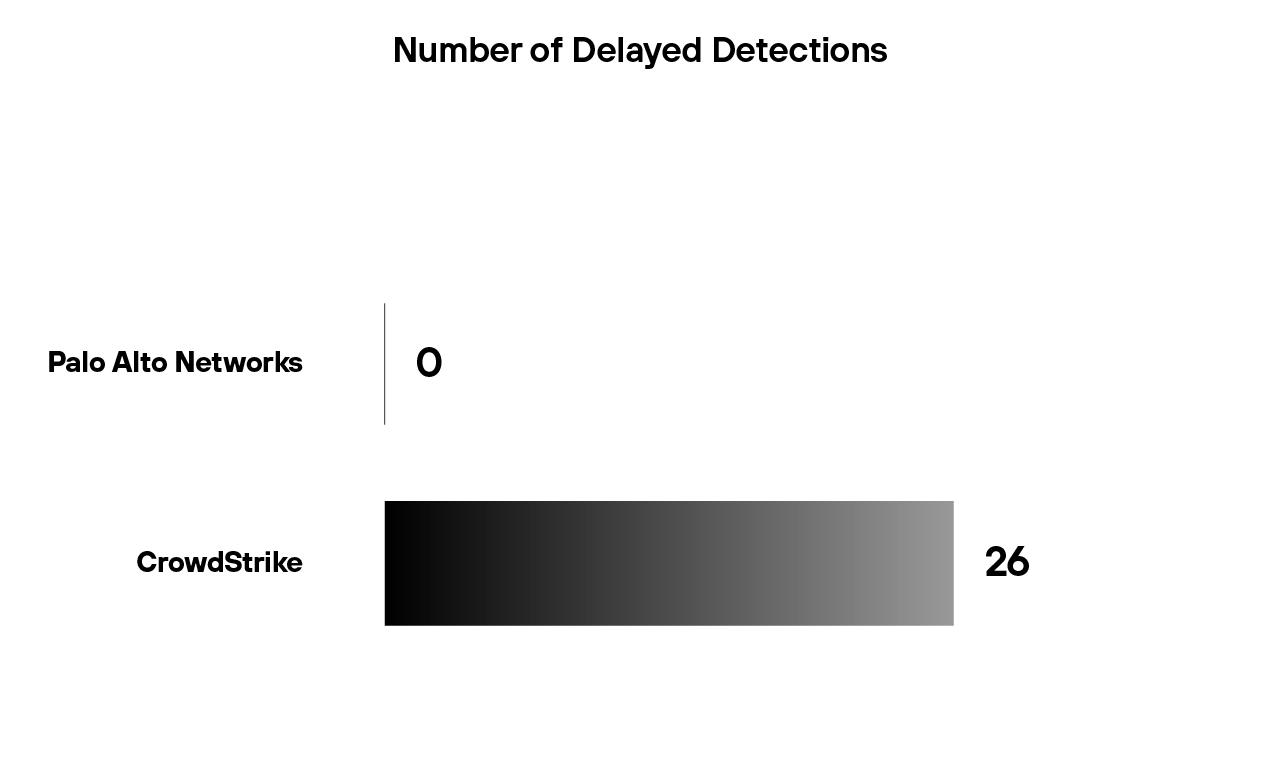

En matière de protection, Cortex XDR® affiche 20 % de détections techniques (les meilleures détections qui soient) en plus que CrowdStrike. Cette supériorité, elle la doit à sa capacité à envoyer des données de niveau thread non filtrées vers le cloud. La solution peut ainsi facilement détecter des menaces avancées et réaliser des analyses du comportement des utilisateurs et des entités (UEBA) sur ce data lake.

L’une des grandes faiblesses de CrowdStrike est sa protection basée sur les hashs et les IoC. Elle ne détecte ainsi que les attaques connues et ce, uniquement après l’intrusion initiale. Ce manque de protection se reflète clairement dans les chiffres : un taux de détection analytique de 87,4 % en version « sortie du carton », contre un score de 100 % pour Cortex XDR lors des évaluations MITRE ATT&CK® 2023.

Le constat est sans appel : Cortex XDR garantit une plus vaste détection des menaces et propose une Threat Intelligence plus complète lors des investigations. Ses avantages :

- Une intégration au service WildFire® de prévention des malwares pour identifier des menaces inconnues dans un environnement d’analyse cloud

- Des analyses permettant de dresser un profil comportemental extrêmement précis, basé sur plus de 1 000 critères

- Une visibilité native sur les analyses comportementales, les analyses forensiques et le réseau, directement dans Cortex XDR

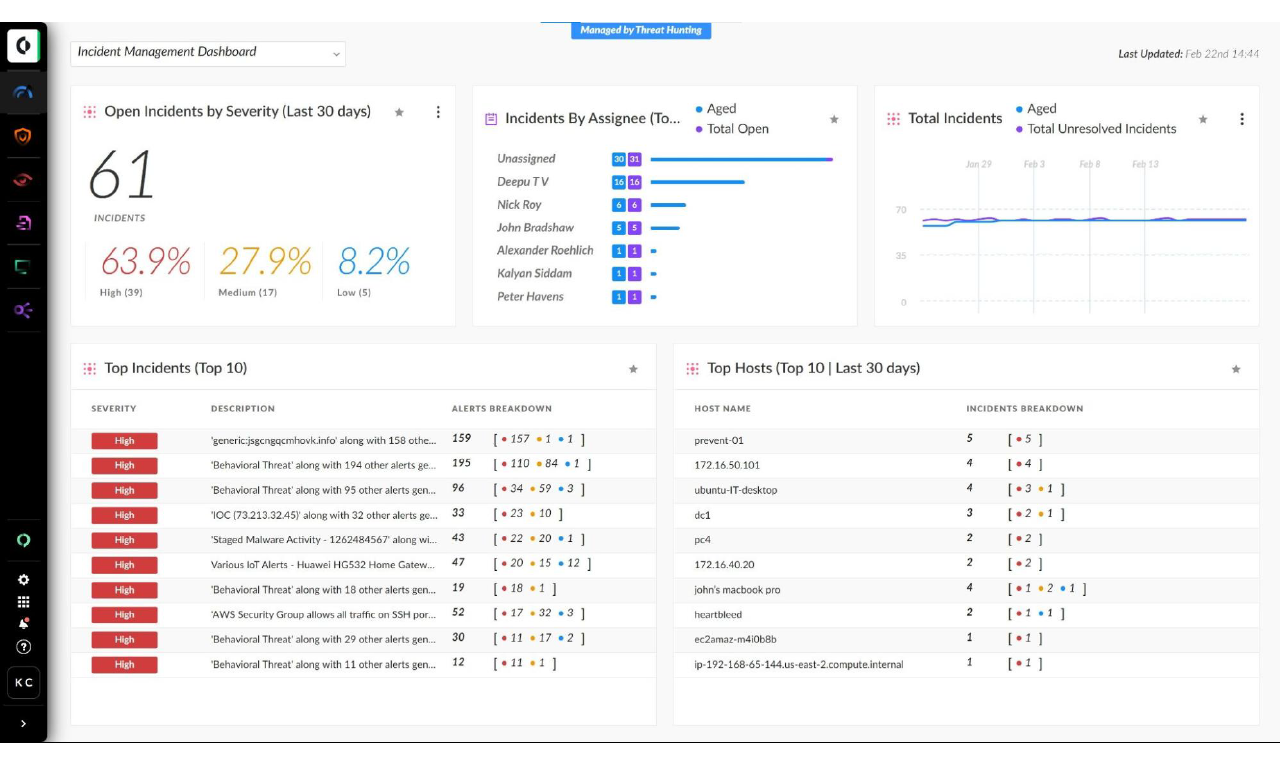

Des investigations complètes et automatisées accélèrent la réponse à incident

La lenteur de votre réaction et les restrictions de votre rayon d’action vous rendent plus vulnérables aux menaces. C’est le cas de Falcon Insight, dont le terminal live à distance n’accepte que les commandes définies par CrowdStrike. En comparaison, Cortex XDR propose un terminal live complet pour réaliser de nombreuses actions sur n’importe quel terminal (endpoint). Et ce n’est pas tout. Falcon Insight ne peut automatiser qu’une poignée de suggestions d’actions correctives. Par contraste, Cortex XDR enquête automatiquement sur les chaînes de processus de causalité suspectes et les incidents sur tous vos terminaux. La solution vous suggère alors une liste d’actions de correction des processus, fichiers et clés de registre liés aux terminaux sélectionnés.

Pour accélérer la réponse aux incidents, Cortex XDR offre de nombreux avantages : regroupement automatique des alertes par incident, modélisation des menaces, contextualisation exhaustive, établissement de la chronologie et de la séquence des attaques pour mieux identifier leur cause racine et leur impact, etc. Les retours d’expérience des clients sont formels : la solution Cortex XDR peut réduire le nombre d’alertes de sécurité de plus de 98 %* et les temps d’investigation de 88 %**. Cortex XDR accélère l’investigation et la réponse à incident grâce à deux fonctionnalités :

* Selon une analyse des environnements client Cortex XDR.

** Résultat de l’analyse du SOC Palo Alto Networks : délais d’investigation réduits de 40 minutes à 5 minutes.

- Une gestion des incidents capable de corréler les événements et de regrouper les alertes associées dans un même incident, ce qui simplifie grandement le tri

- La remédiation en un clic accélère la restauration post-incident

Le cloisonnement de l’interface CrowdStrike l’empêche de répondre aux exigences des clients « enterprise »

Au-delà du seul terminal, l’ingestion des données de CrowdStrike se limite aux intégrations bilatérales avec ses partenaires CrowdXDR Alliance. À titre d’exemple, sa solution Falcon Insight XDR est dépourvue de tout centre d’actions centralisé d’où vos analystes SOC peuvent lancer toutes les actions possibles. Sa capacité de rétention de données dans le cloud reste par ailleurs insuffisante. Enfin, CrowdStrike ne prend pas en charge les analyses à la demande sur Linux et macOS, exposant ainsi les organisations qui dépendent de ces scans de sécurité pour identifier des malwares dormants et réduire leur surface d’attaque sur Linux.

Par contraste, Cortex XDR vous permet d’évaluer les vulnérabilités et d’analyser les identités, sans dépendre de partenaires ni recourir à un module de connexion particulier. Notre intégration avec des outils tiers est ainsi plus ouverte et plus adaptable aux besoins des organisations en pleine croissance :

- Cortex XDR ingère, mappe et utilise les données d’un nombre infini de sources, dans des formats standards tels que syslog ou HTTP.

- Cortex XDR utilise ces données pour générer des alertes XDR rattachées aux incidents traités par la solution, ce qui élargit la visibilité à l’échelle de l’organisation.

- Cortex XDR effectue des scans complets des disques sur Linux et macOS.

| Produits | CrowdStrike | Cortex XDR |

|---|---|---|

| La meilleure des protections ? C’est ce que disent les chiffres. | En matière de sécurité, peut-on accepter moins que la perfection ?

| Prévention de 100 % des menaces, soit les meilleurs résultats de toutes les solutions testées

|

|

| |

|

| |

|

| |

|

| |

| ||

| Des capacités de détection nettement supérieures. | Couverture incomplète sur les écosystèmes

| Les avantages de la détection par analytique

|

|

| |

|

| |

| ||

| Investigation et réponse : la rapidité et l’exhaustivité Cortex font la différence. | Les opérations manuelles freinent la remédiation

| L’automatisation accélère les réponses

|

|

| |

|

| |

|

| |

| ||

| ||

| Une solution taillée pour les entreprises, personnalisée et en constante évolution. | Les écueils d’une solution universelle

| Taillée sur mesure pour votre entreprise

|

|

| |

|

| |

|

|

Votre solution de sécurité des terminaux est-elle à la hauteur des dangers ?

Cortex XDR surclasse CrowdStrike lors des évaluations MITRE ATT&CK®

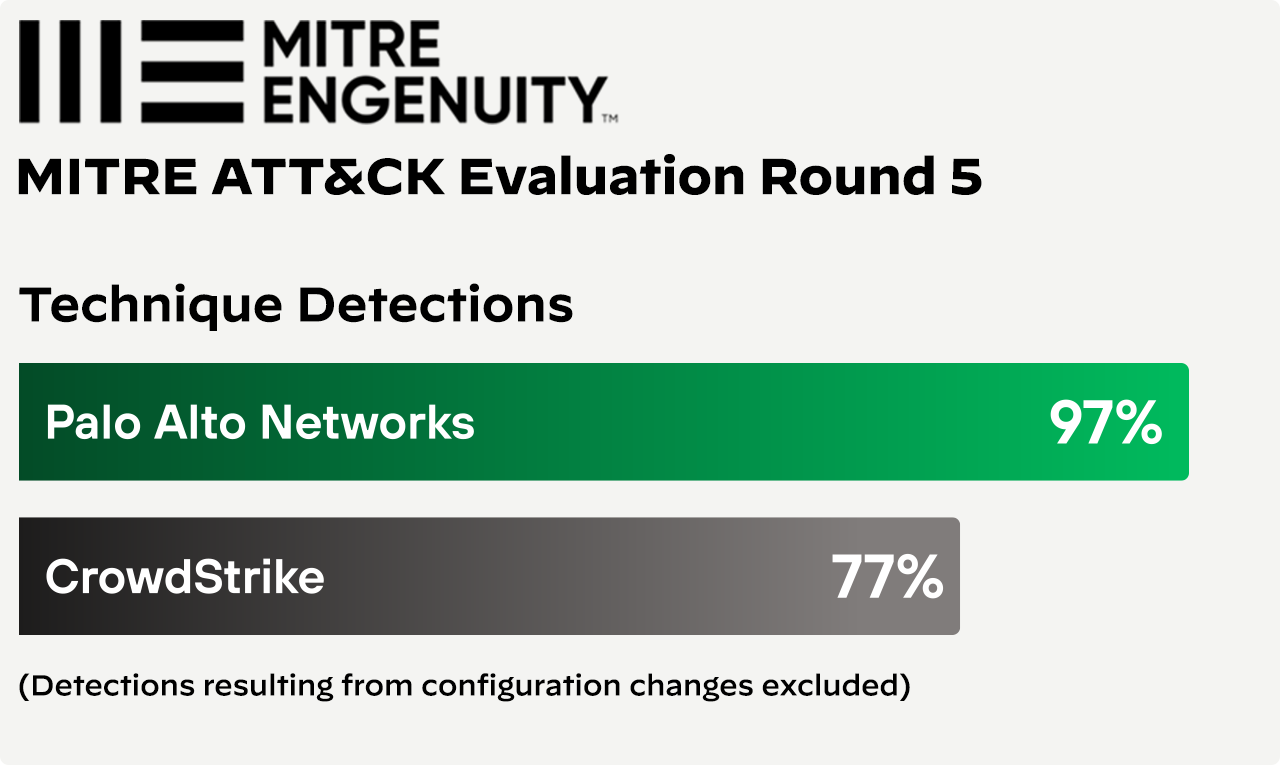

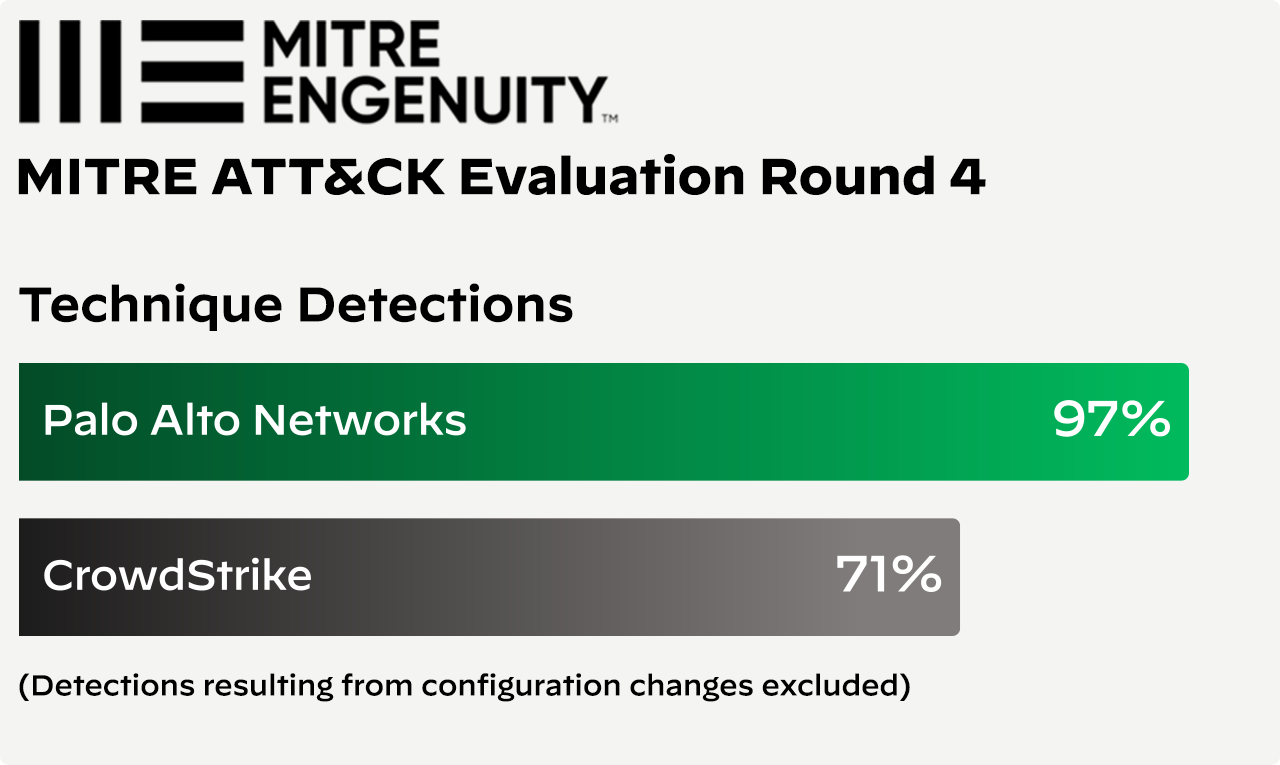

À la phase 4 des évaluations MITRE ATT&CK, Cortex XDR est parvenue à identifier plus de 97 % des sous-étapes d’attaque grâce à ses capacités de détection par analyse des techniques utilisées, contre 71 % seulement pour CrowdStrike. Les détections des techniques d’attaque représentent l’arme absolue pour les analystes. Ces derniers disposent ainsi de toutes les données contextuelles nécessaires pour identifier le comment et le pourquoi d’une attaque et y remédier le plus rapidement possible. Avec Cortex XDR, vos équipes accèdent à une Threat Intelligence de pointe pour contrer vos adversaires dès les premières phases de l’attaque.

Au moment de choisir une solution de sécurité des terminaux, optez pour un fournisseur capable de vous défendre contre tous les attaquants et leurs modes opératoires. Ce n’est qu’à cette condition que vous pourrez réduire le flux d’alertes, d’incidents et de compromissions qui submerge les équipes de votre SOC.