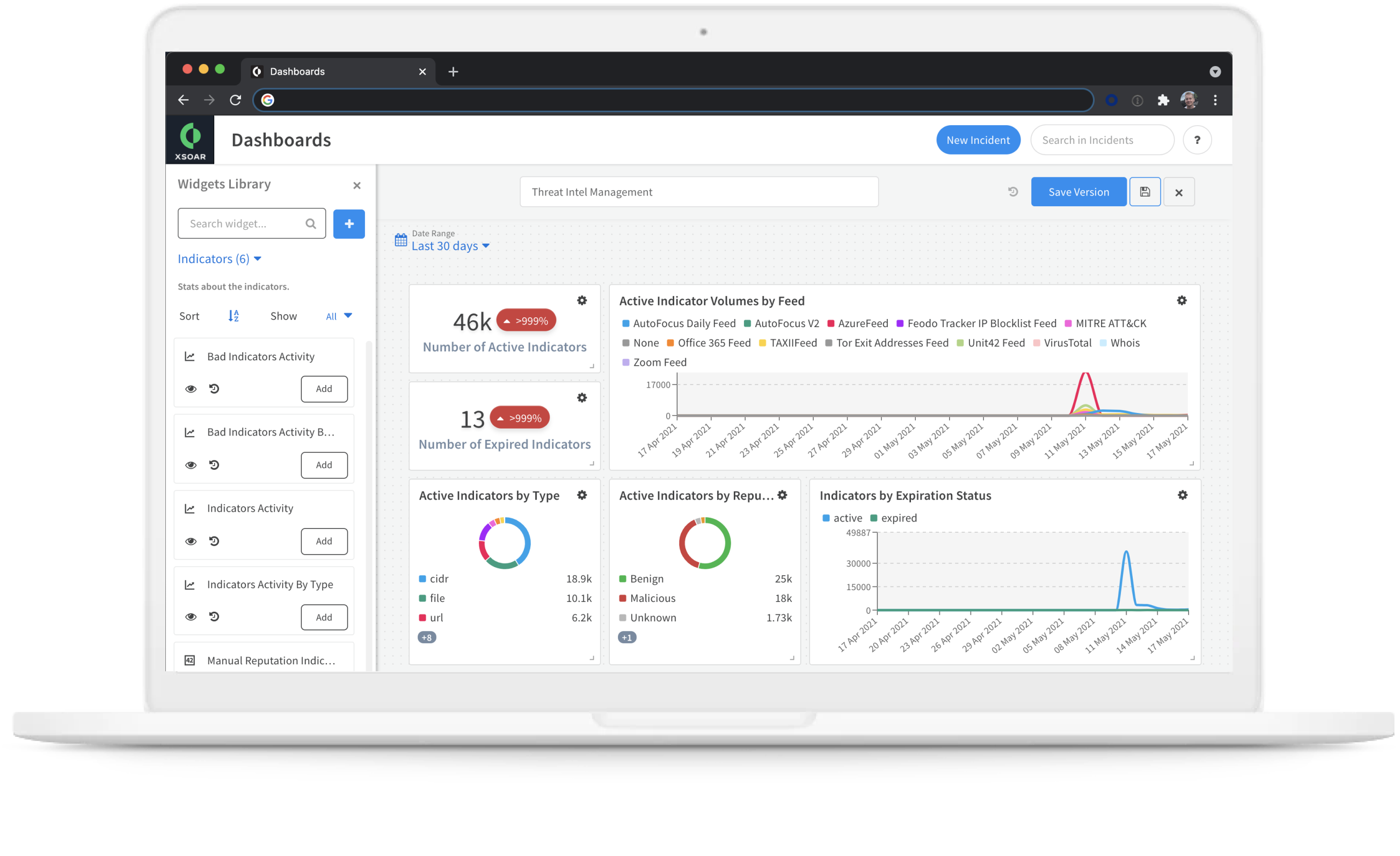

Centraliser et gérer l’ensemble de la threat intelligence

Exploitez un paysage mondial des menaces grâce à un accès natif à l’énorme référentiel de threat intelligence de Palo Alto Networks. Vous pouvez également gérer n’importe quelle source tierce de threat intelligence, qui peut être ajoutée à une bibliothèque centrale de threat intelligence.

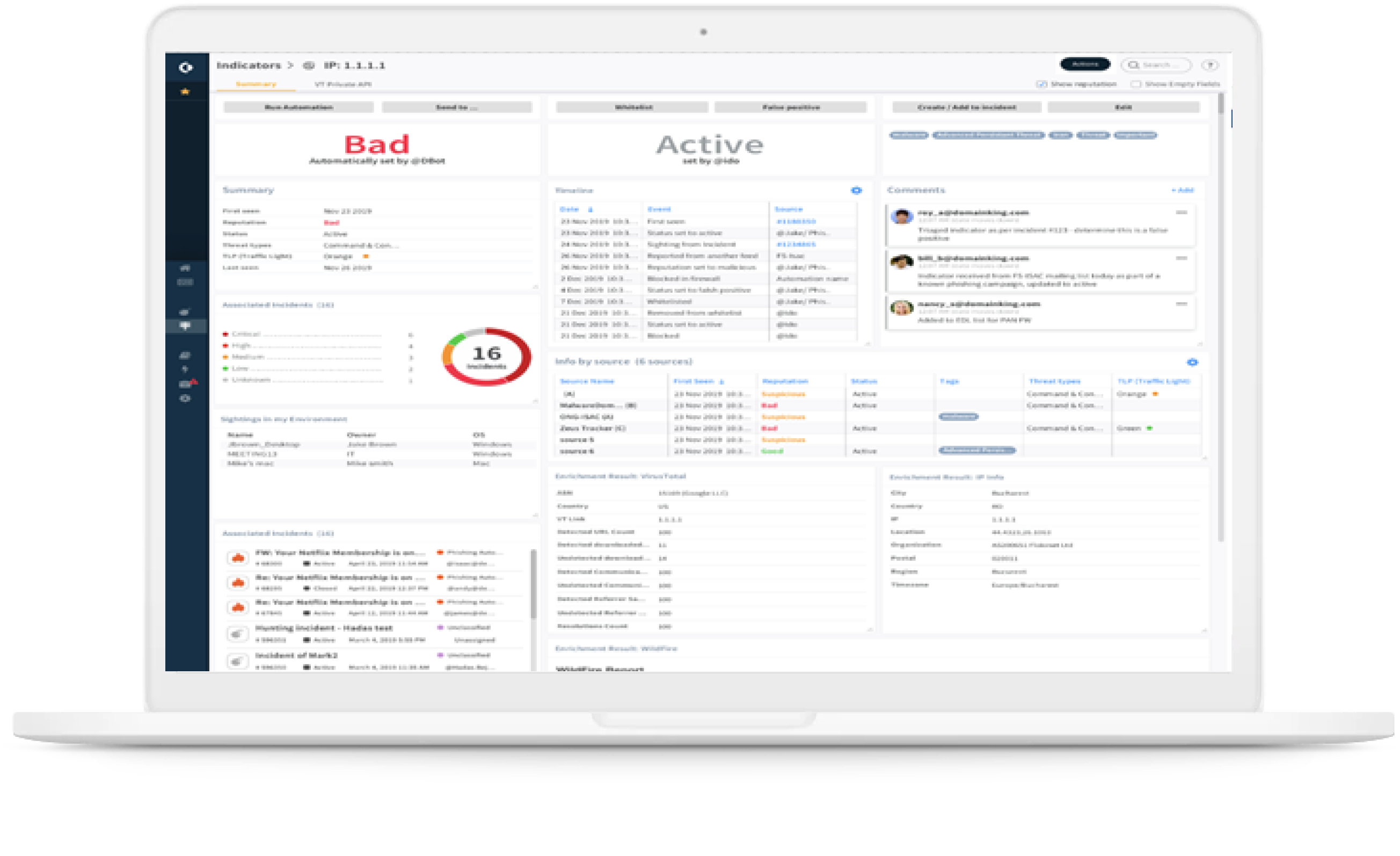

Défense proactive contre les attaques

Le pouvoir de la threat intelligence réside dans la prise de décisions stratégiques en matière de sécurité pour protéger votre organisation avant qu’un incident ne se produise. Les résultats de threat intelligence obtenus par les chercheurs de l’Unité 42 sont automatiquement intégrés dans les outils existants d’un analyste, pour un contexte et une compréhension instantanés et inégalés de chaque évènement et menace.

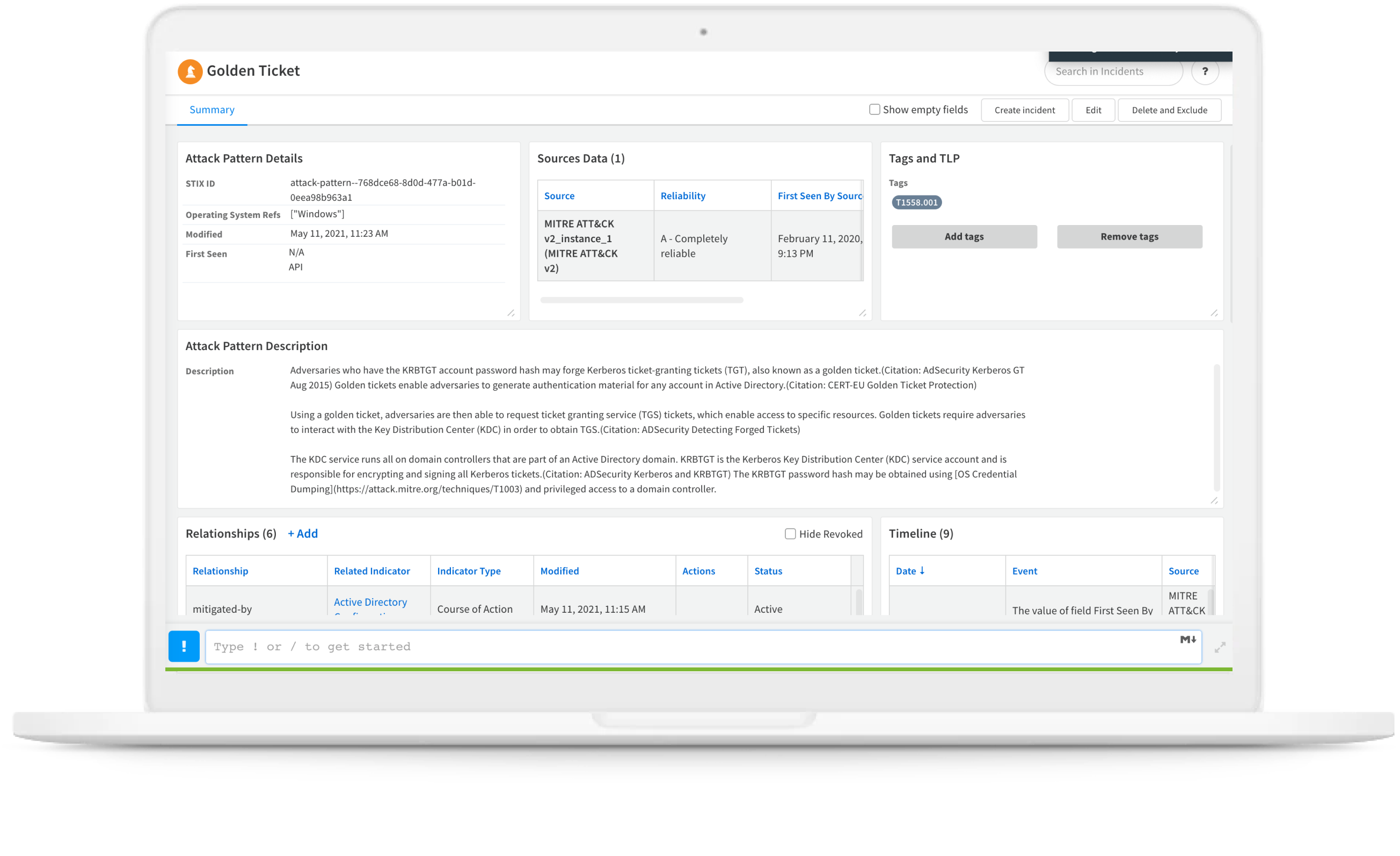

Recherche granulaire avec combinaisons illimitées

Basculez rapidement à travers des milliards d’échantillons et des trillions d’artefacts en combinant des centaines de dimensions de manière illimitée. Les équipes peuvent obtenir rapidement les informations dont elles ont besoin sans avoir besoin de l’expertise d’un traqueur de menaces avancées.