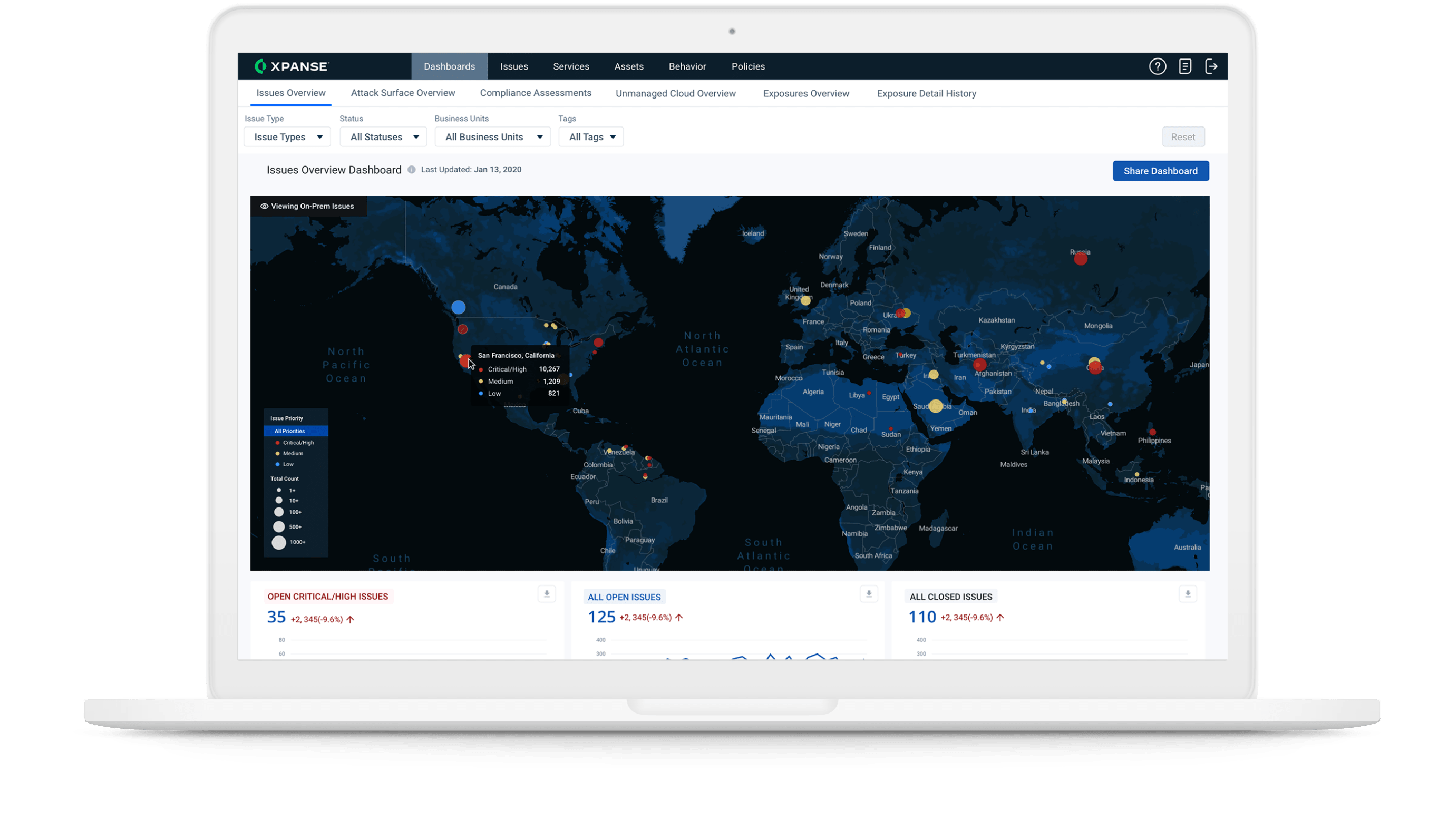

Connaissez votre surface d’attaque, où qu’elle soit

Les équipes de sécurité font face à une complexité accrue qui résulte des multiples fournisseurs cloud, des collaborateurs en pleine évolution, des fournisseurs de la supply chain, des partenaires tiers, et des failles de sécurité héritées des fusions-acquisitions. D’un point de vue de l’attaquant, votre surface d’attaque ne présente aucun angle mort.

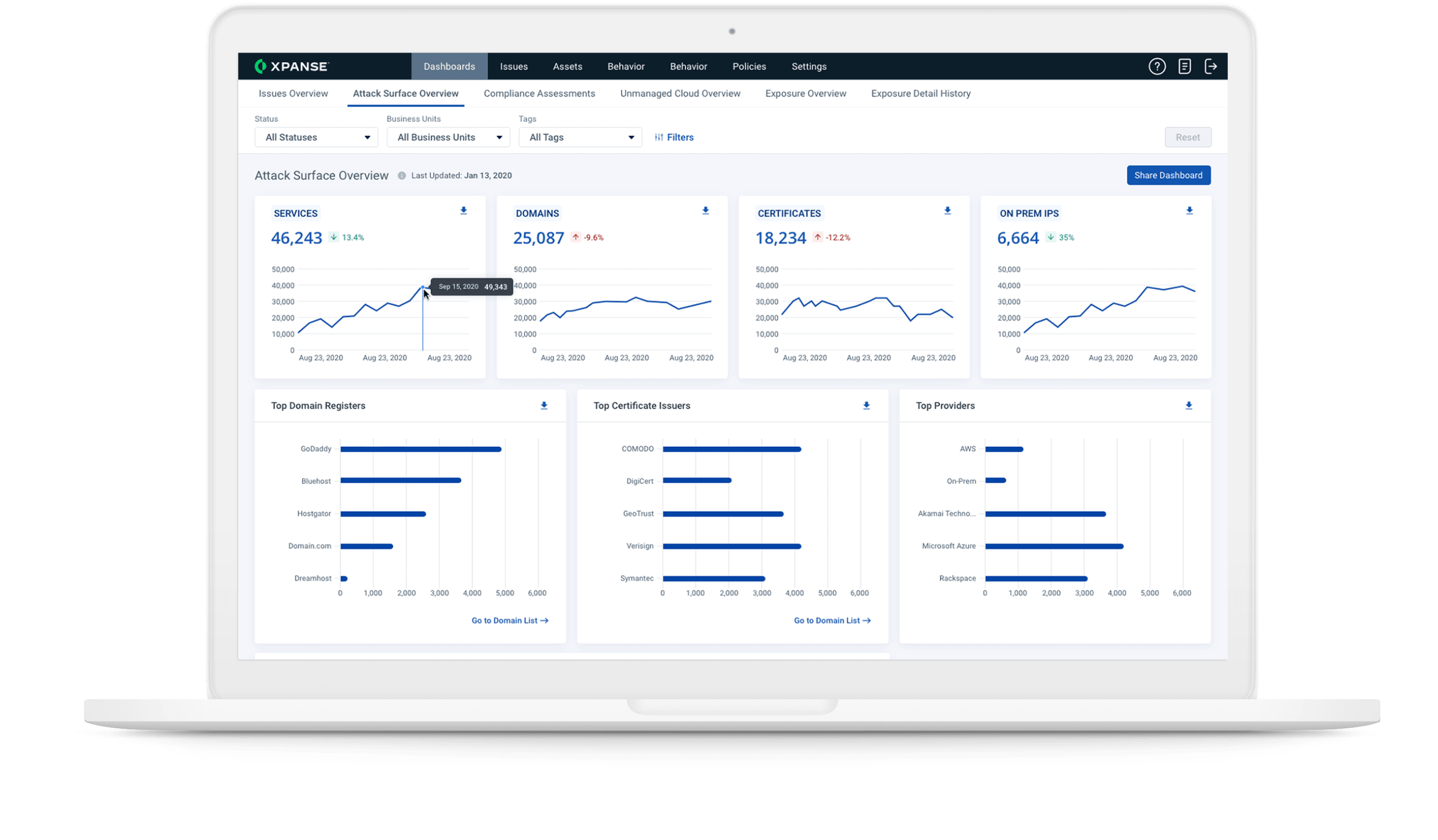

Découverte et surveillance continues des ressources

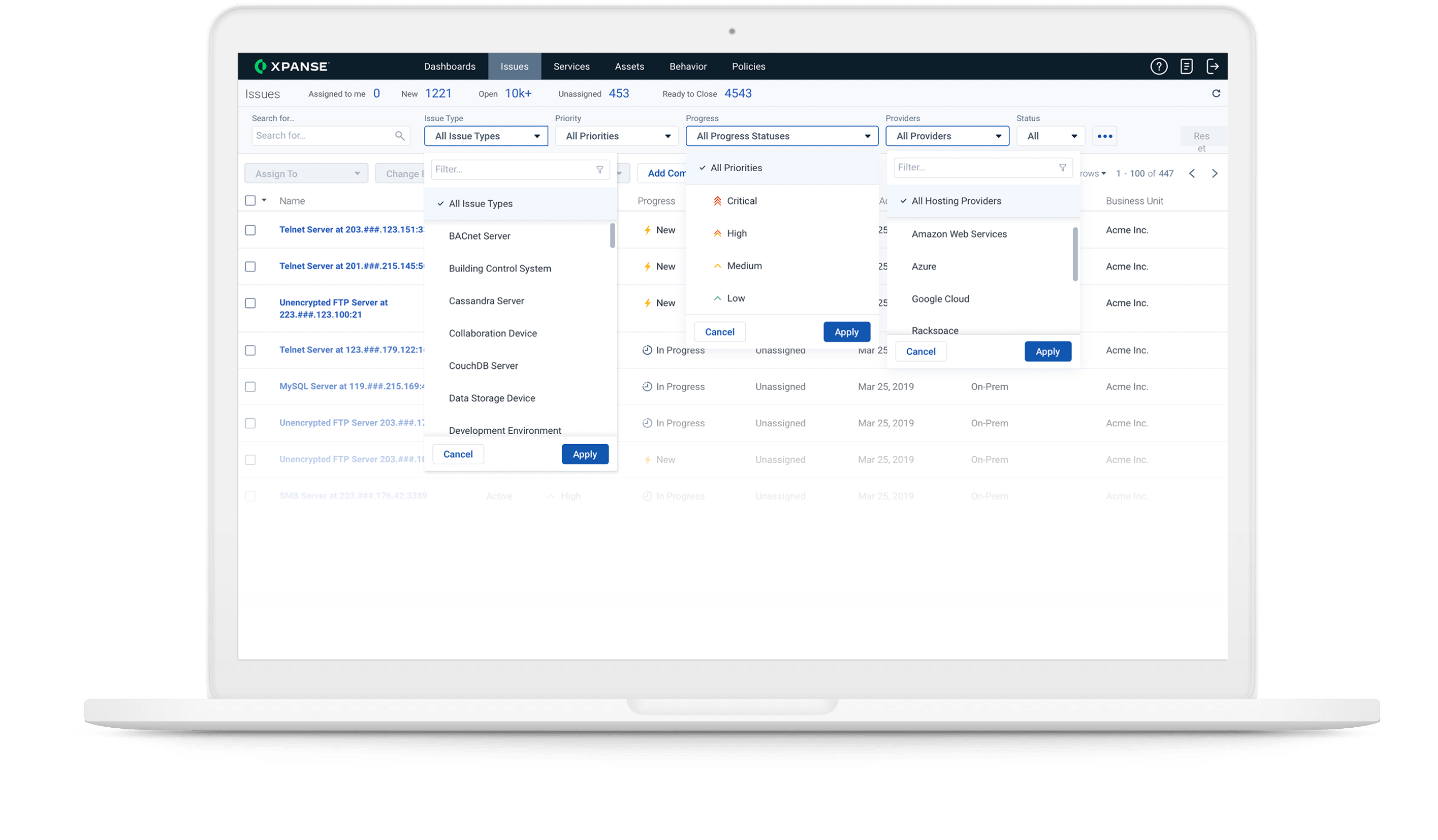

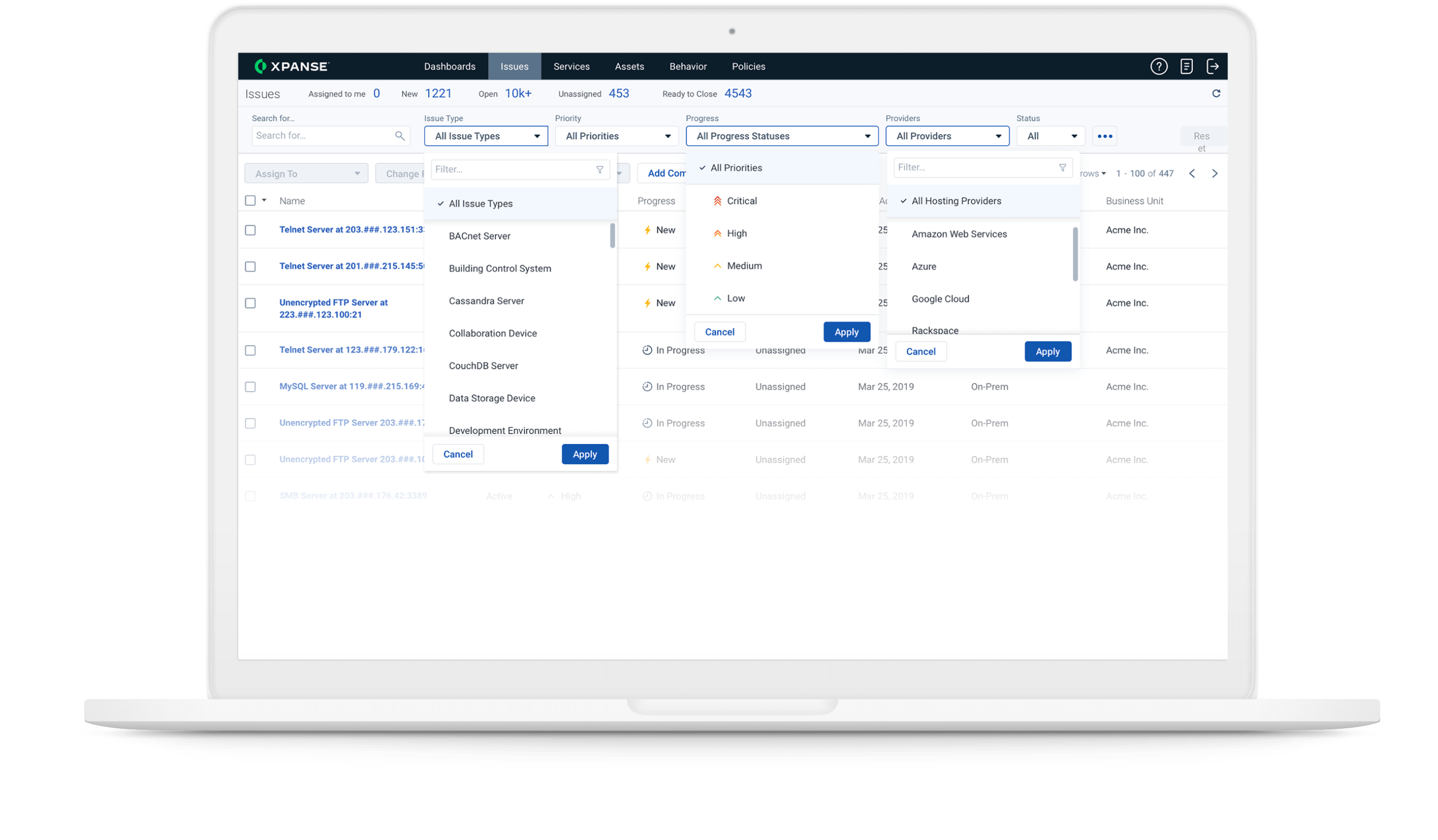

Les surfaces d’attaque évoluent sans cesse. Xpanse analyse l’intégralité de l’espace IPv4, et ce, jusqu’à plusieurs fois chaque jour, afin de détecter l’ensemble de vos ressources connectées à Internet et de suivre les modifications présentant un risque.

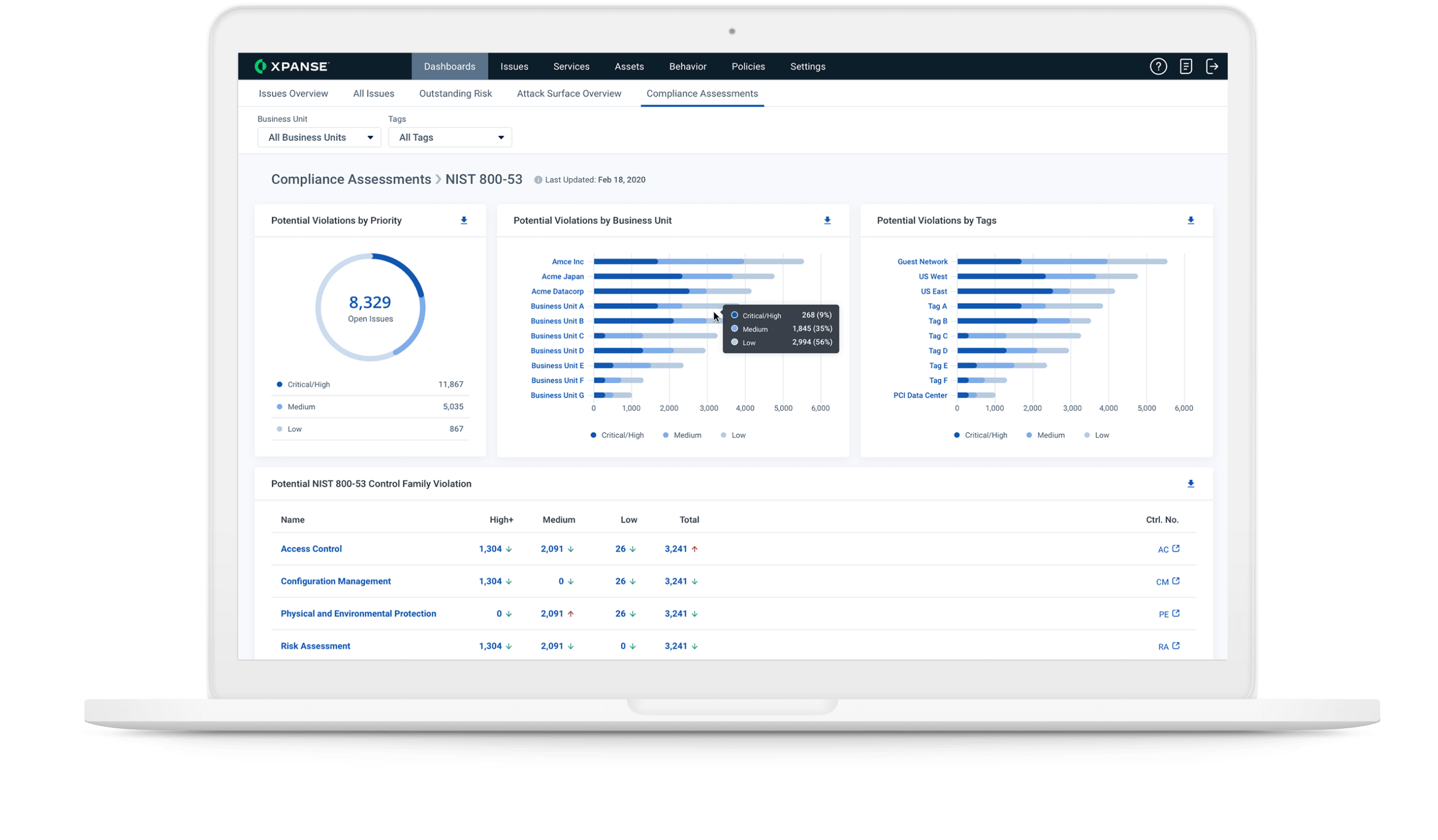

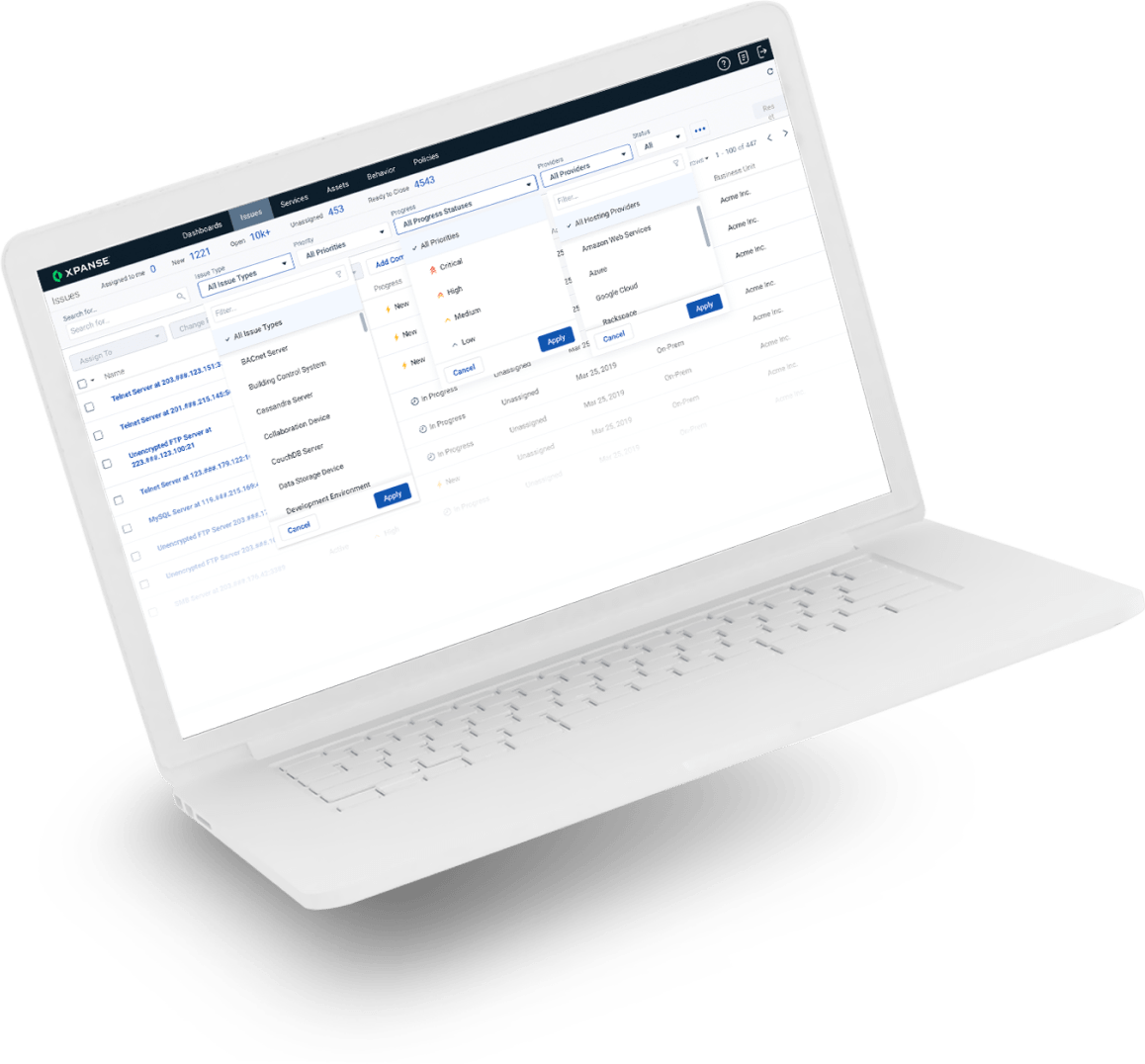

Risque causé par des tiers et sécurité des entreprises acquises

Les failles de sécurité résultant des partenaires de la supply chain, des fournisseurs tiers et des entreprises acquises présentent un risque. Afin d’atténuer ce risque, détectez ces vulnérabilités et les parties prenantes concernées.