CORTEX CLOUD

Sécurité des architectures sans serveur

Créez, déployez et exécutez des applications serverless sans risque, du code au cloud

RECOMMANDATION

CAS D’UTILISATION

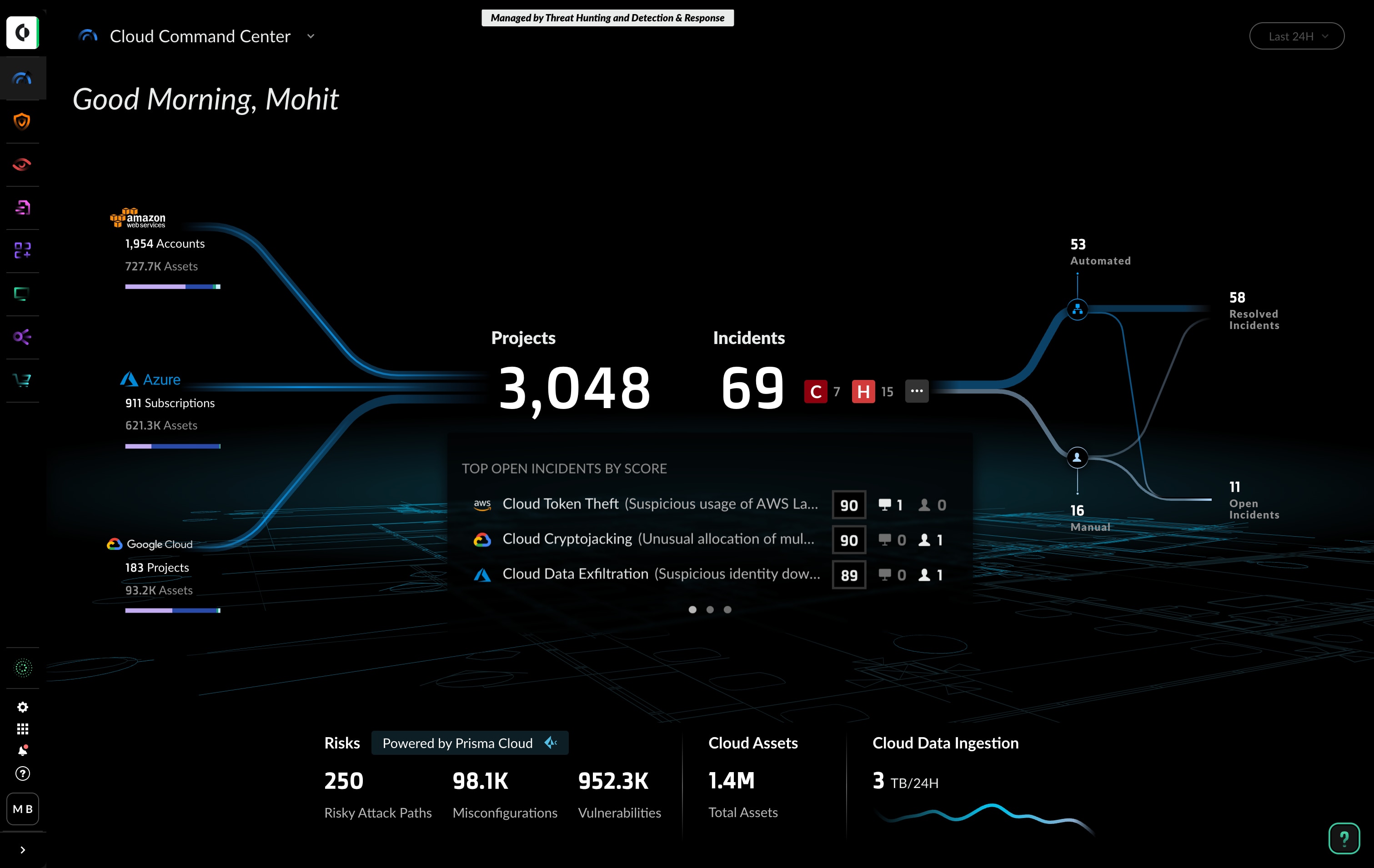

Sécurisez les fonctions serverless avec Cortex Cloud

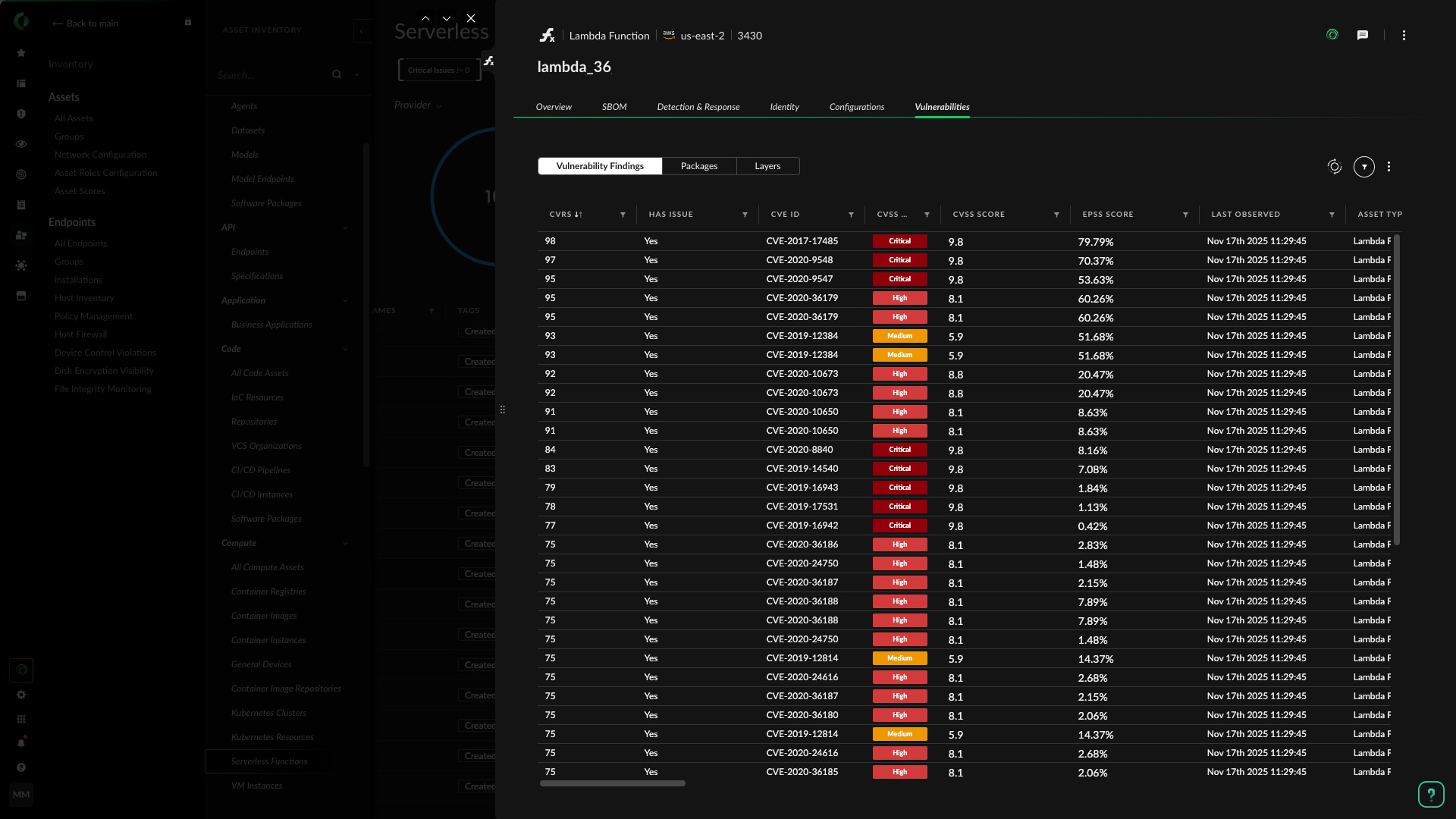

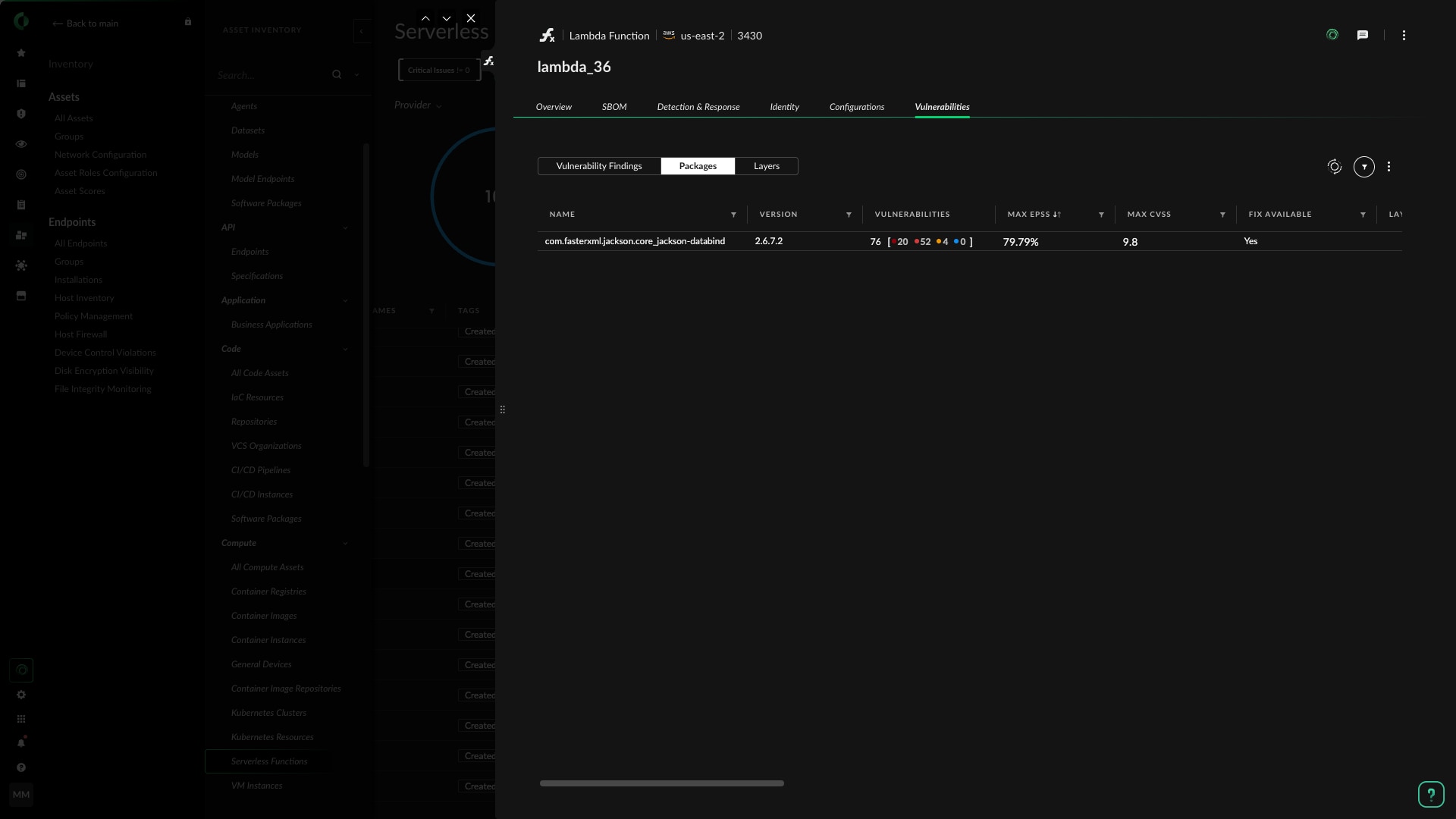

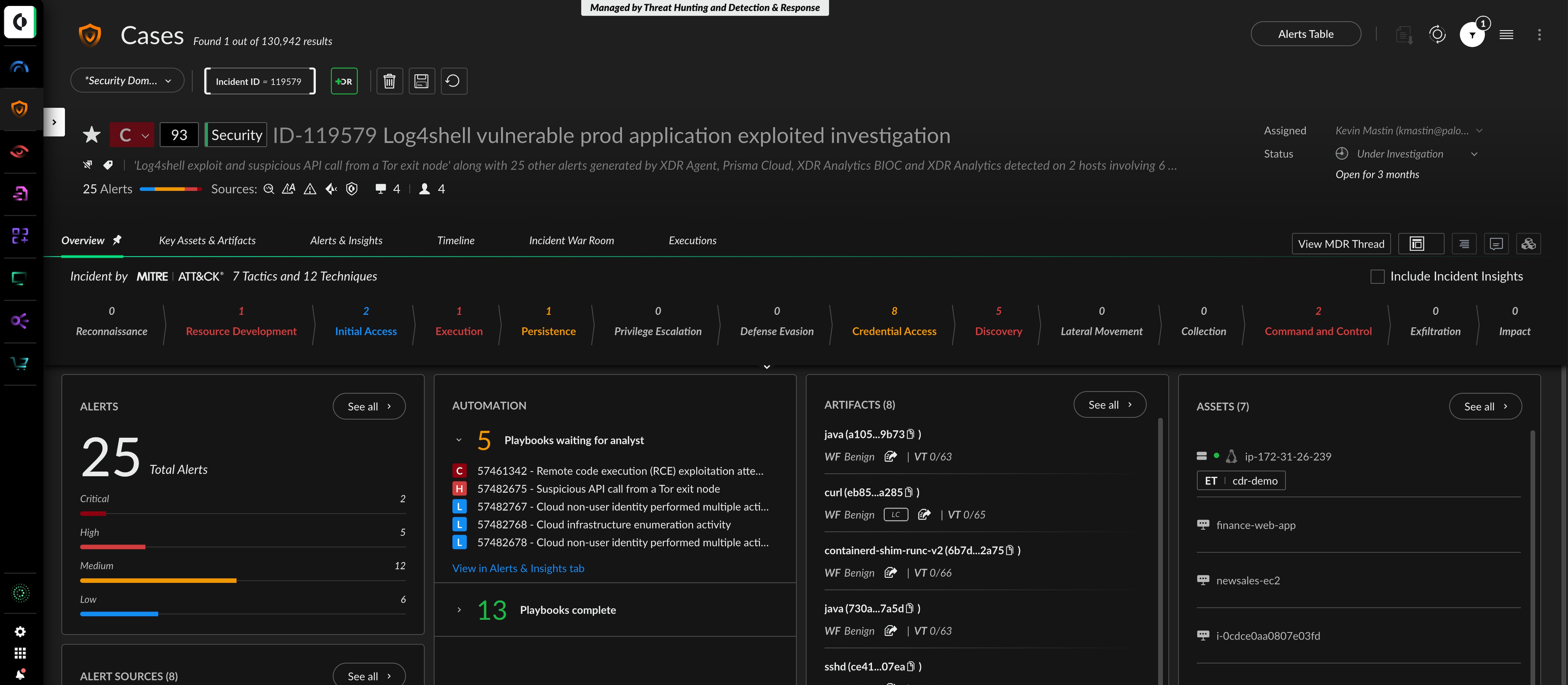

GESTION DES VULNÉRABILITÉS

Identifiez et corrigez les failles de sécurité des fonctions

Corrigez en priorité les vulnérabilités critiques en fonction de leur niveau de risque et de leur exposition, du dépôt à l’exécution. Évaluez en continu la posture de risque et bloquez les builds et déploiements vulnérables.

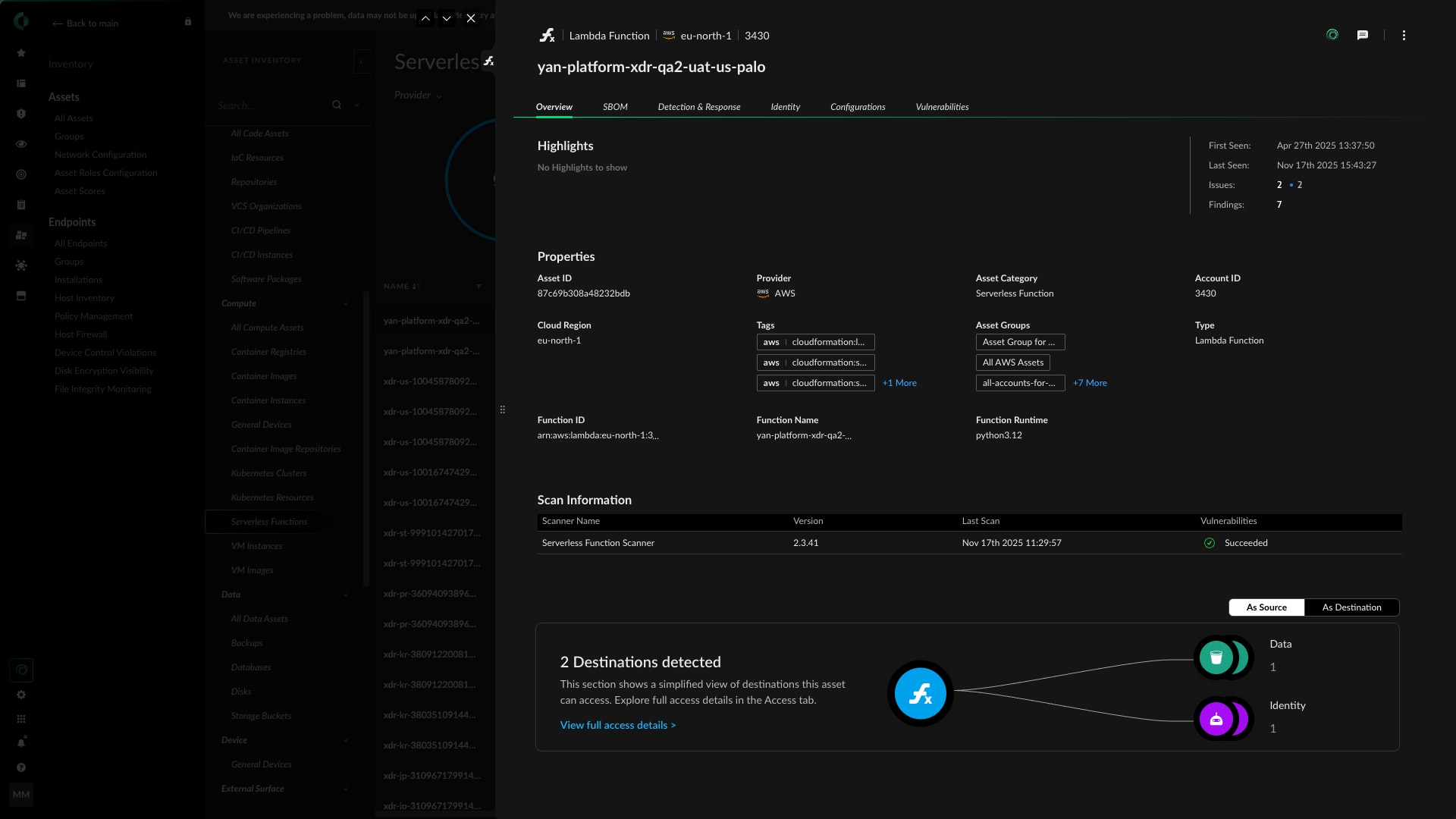

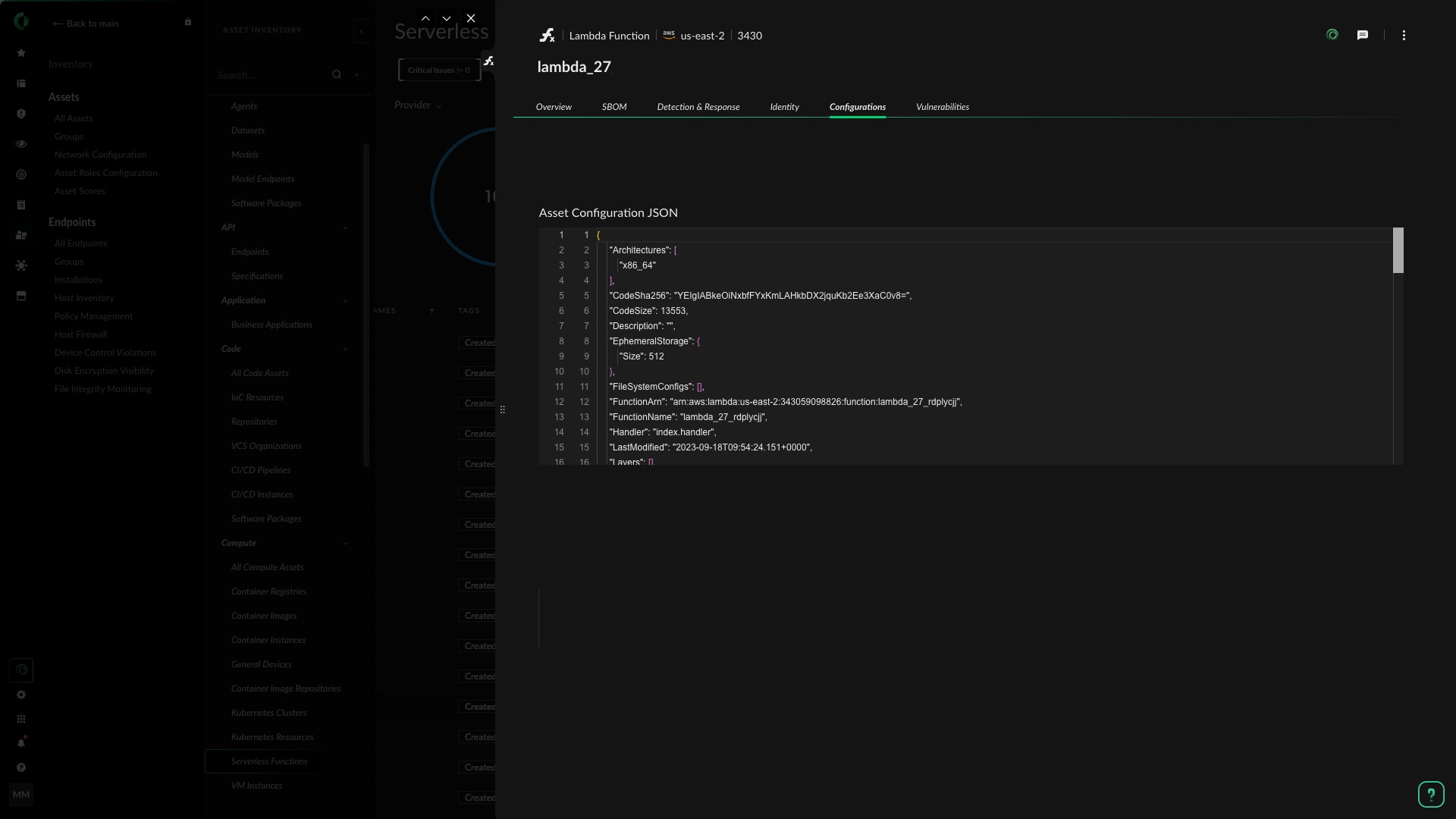

CONFORMITÉ DES FONCTIONS

Appliquez la conformité sur l’intégralité du cycle de vie

Réduisez la surface d’attaque au niveau du runtime et empêchez le déploiement de fonctions non conformes en corrigeant les configurations erronées – notamment les clés privées stockées dans les fonctions ou les risques liés aux autorisations.

ANALYSE DU CI/CD ET DES DÉPÔTS

Identifiez de manière précoce et régulière les risques applicatifs serverless

Intégrez l’analyse de sécurité aux outils CI et aux dépôts de code. Alertez les développeurs sur les vulnérabilités et les configurations erronées, proposez des recommandations de remédiation et renforcez leurs fonctions.