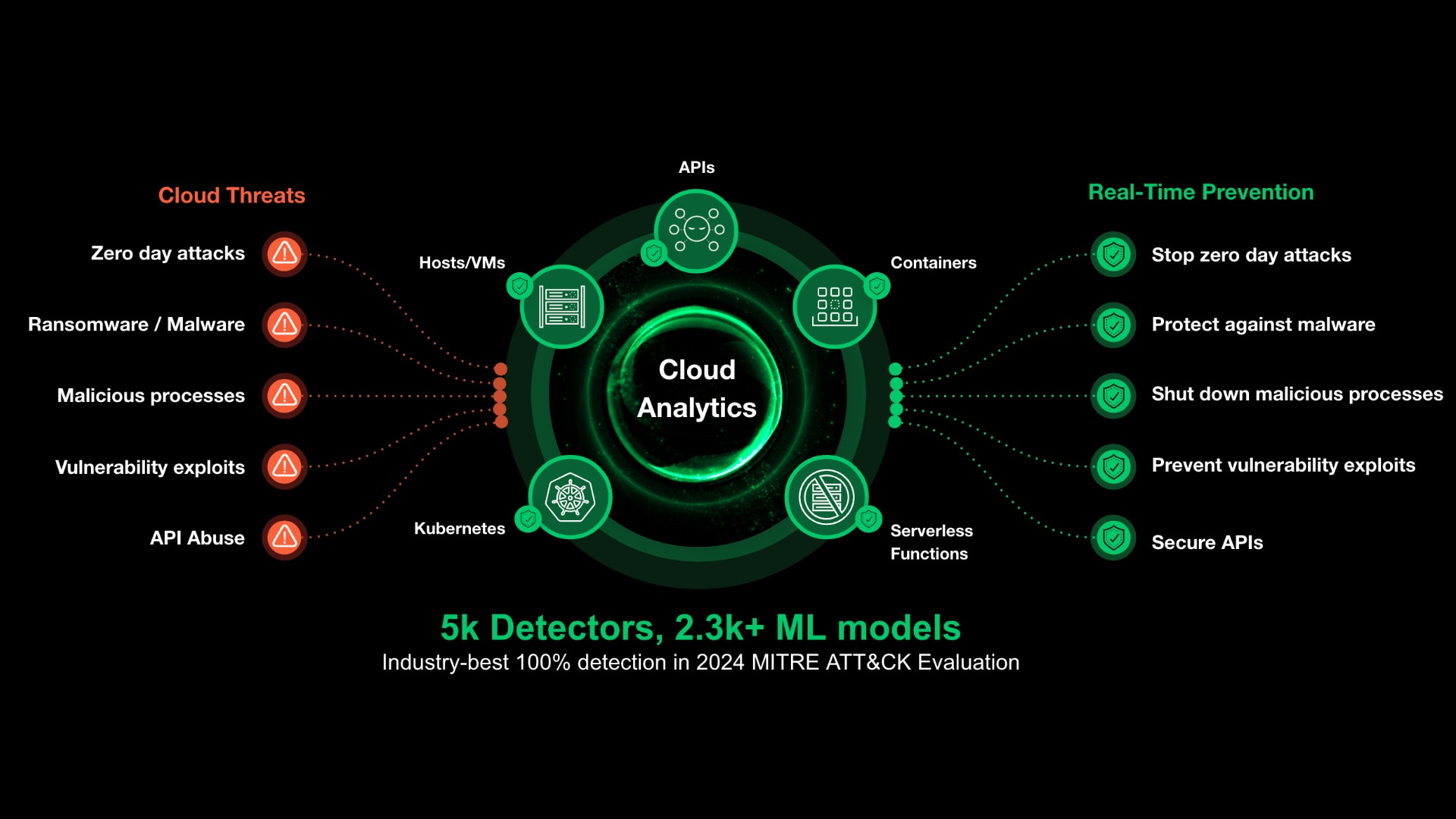

Sécurité des containers et des environnements Kubernetes

Créez, déployez et exécutez des applications conteneurisées sans risque, du code au cloud.

RECOMMANDATION

Sécuriser les containers et les applications Kubernetes avec Cortex Cloud

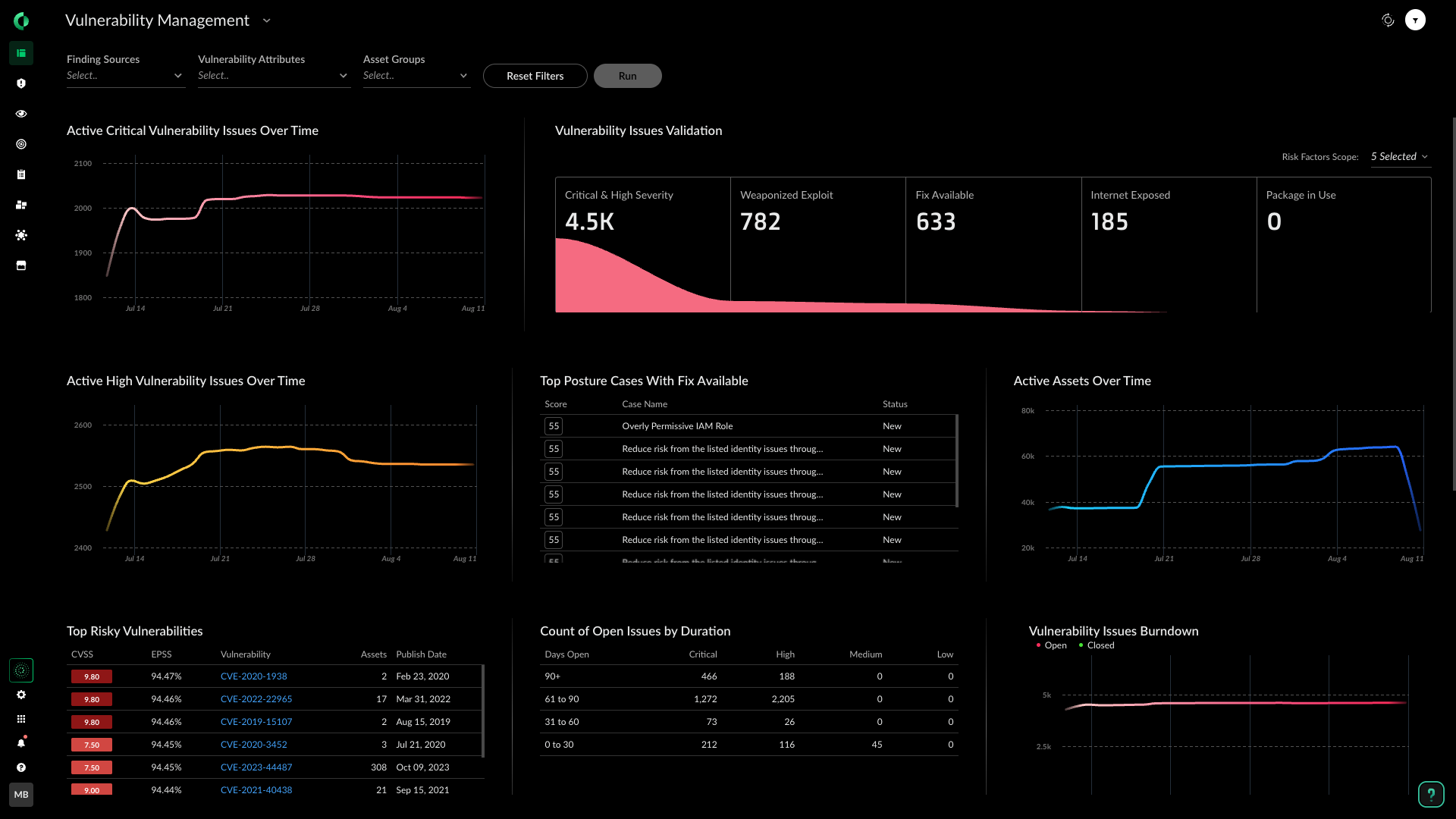

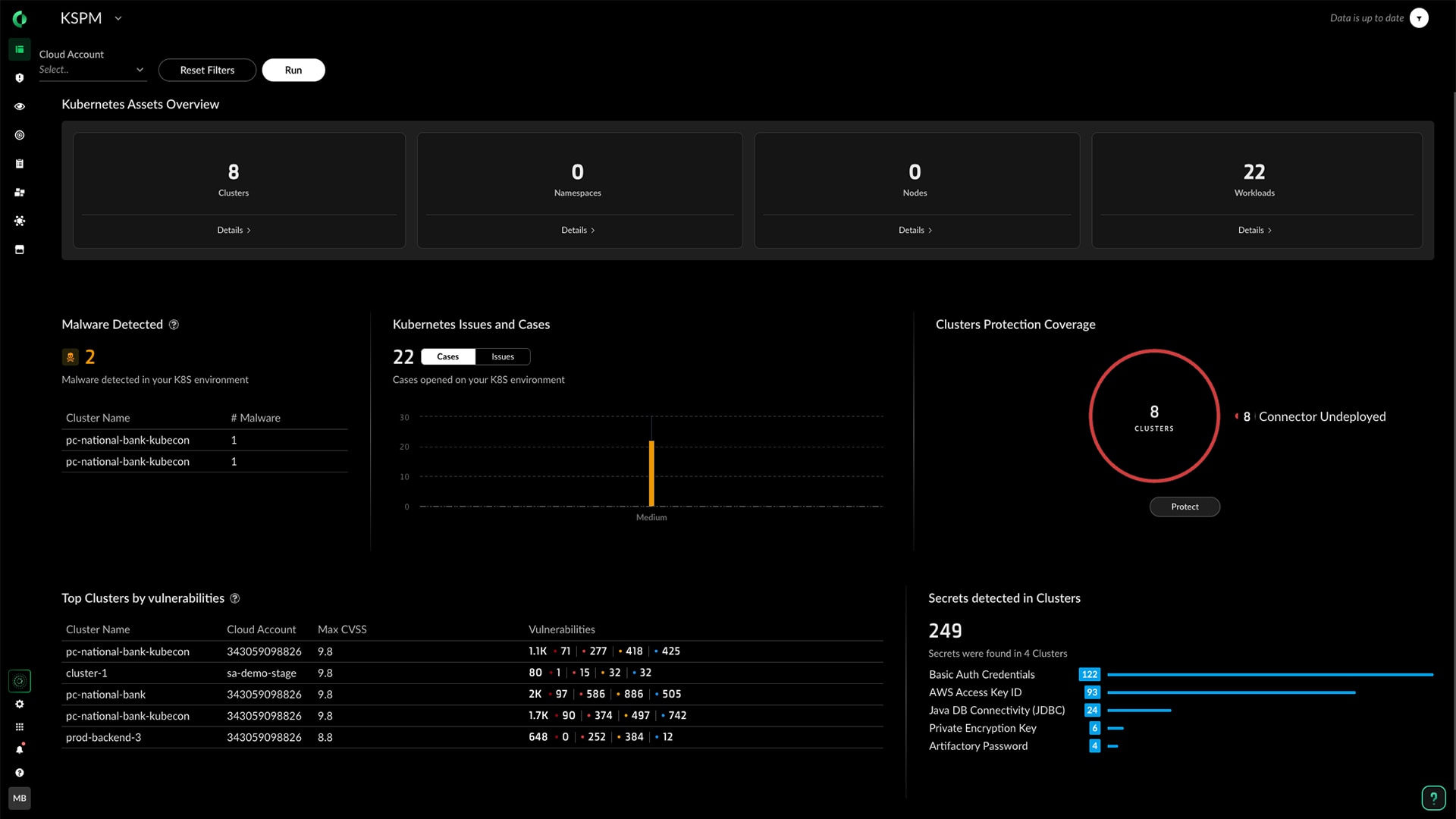

Identifier les vulnérabilités et y remédier

Hiérarchisez les risques et réduisez l’accoutumance aux alertes en mettant en évidence les vulnérabilités critiques, en utilisant des facteurs de risque corrélés tels que l’exposition externe, les autorisations excessives, les configurations erronées, les données sensibles, les secrets et les malwares.

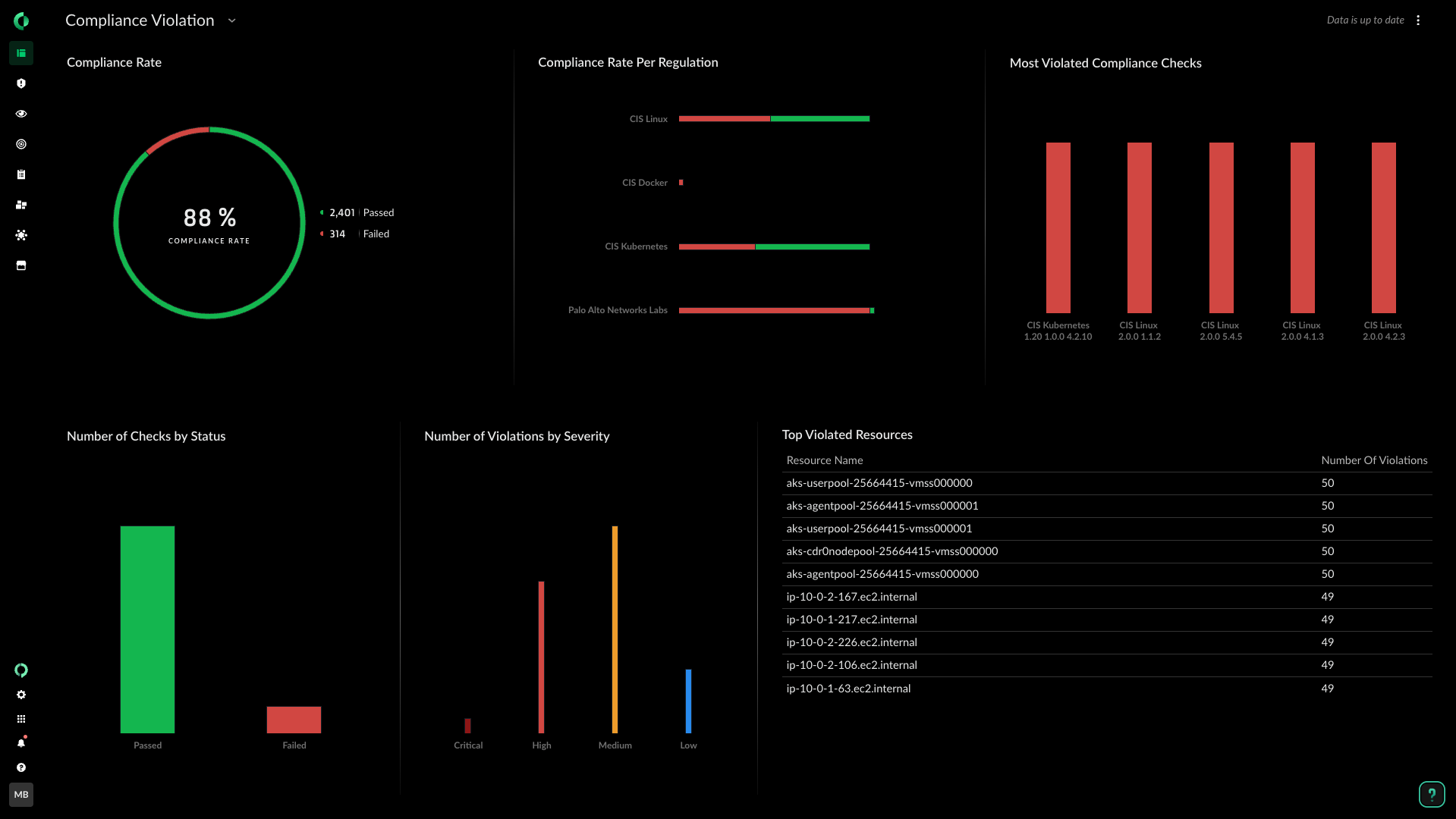

Assurer la conformité tout au long du cycle de vie

Conservez un historique d’audit complet de la conformité, de la conception à l’exécution. Effectuez des contrôles de conformité et des rapports pour les principaux frameworks et mettez en œuvre des politiques pour les contrôles personnalisés.

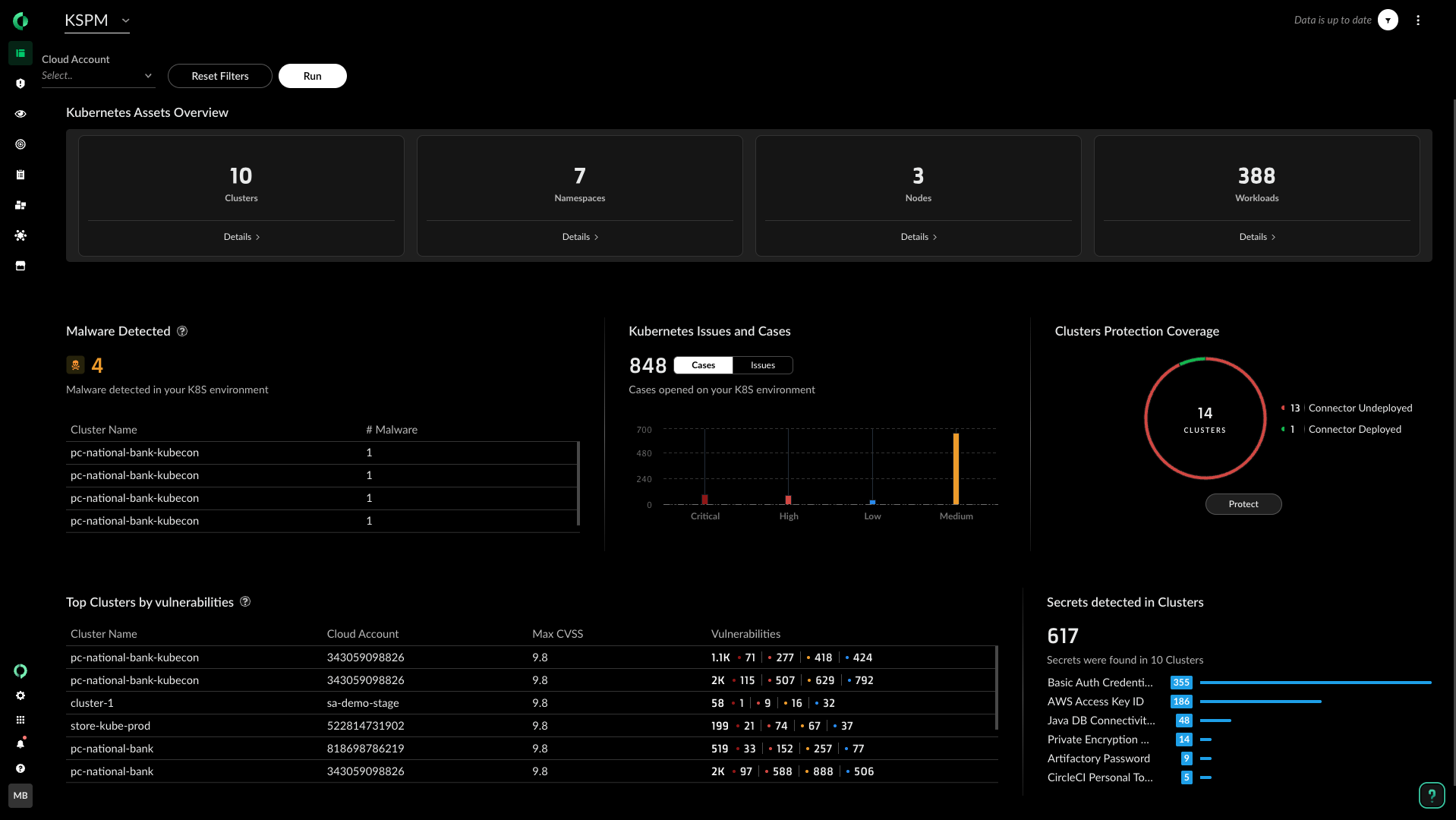

Protéger les environnements Kubernetes

Trouvez et corrigez les configurations Kubernetes erronées et les risques de sécurité avec une remédiation guidée. Renforcez la posture Kubernetes et respectez la conformité aux référentiels CIS pour les clusters Kubernetes EKS, AKS et GKE.

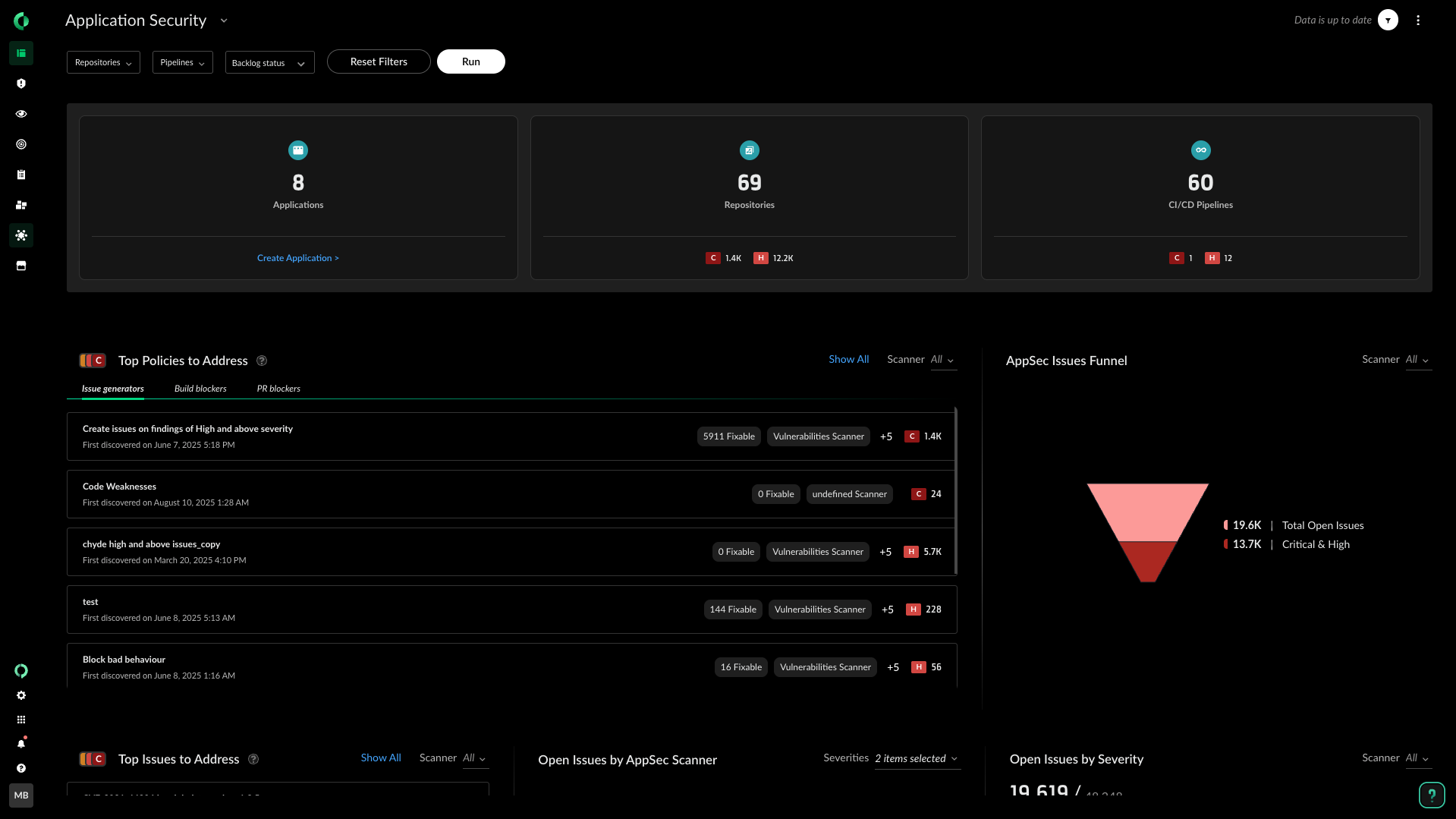

Soulager les équipes de développement et de sécurité

Intégrez des contrôles de sécurité Code to Cloud, en ajoutant des garde-fous à vos constructions d’images et à leurs déploiements. Analysez automatiquement des référentiels et des registres à la recherche de vulnérabilités et de configurations erronées.