Gestion des privilèges d’accès

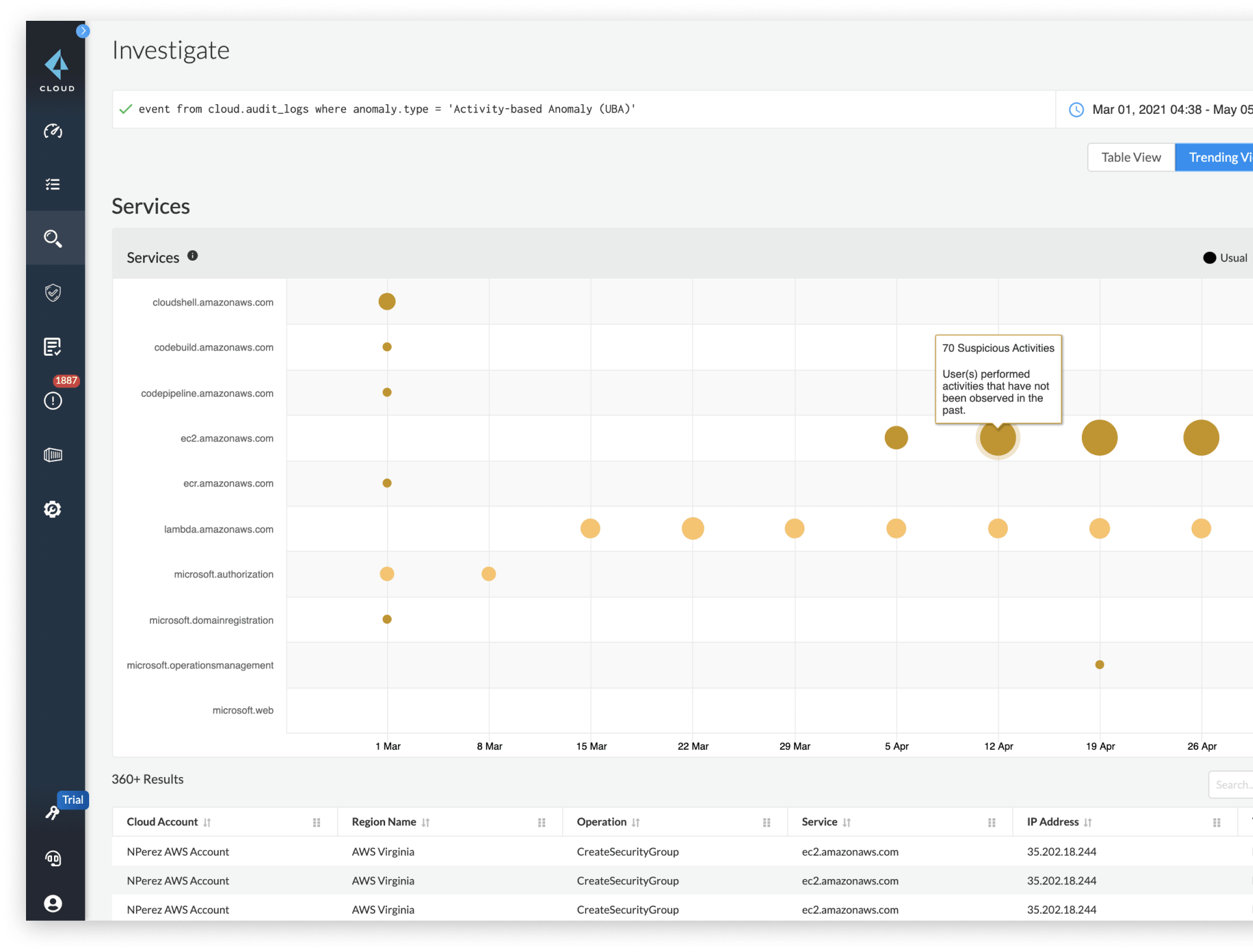

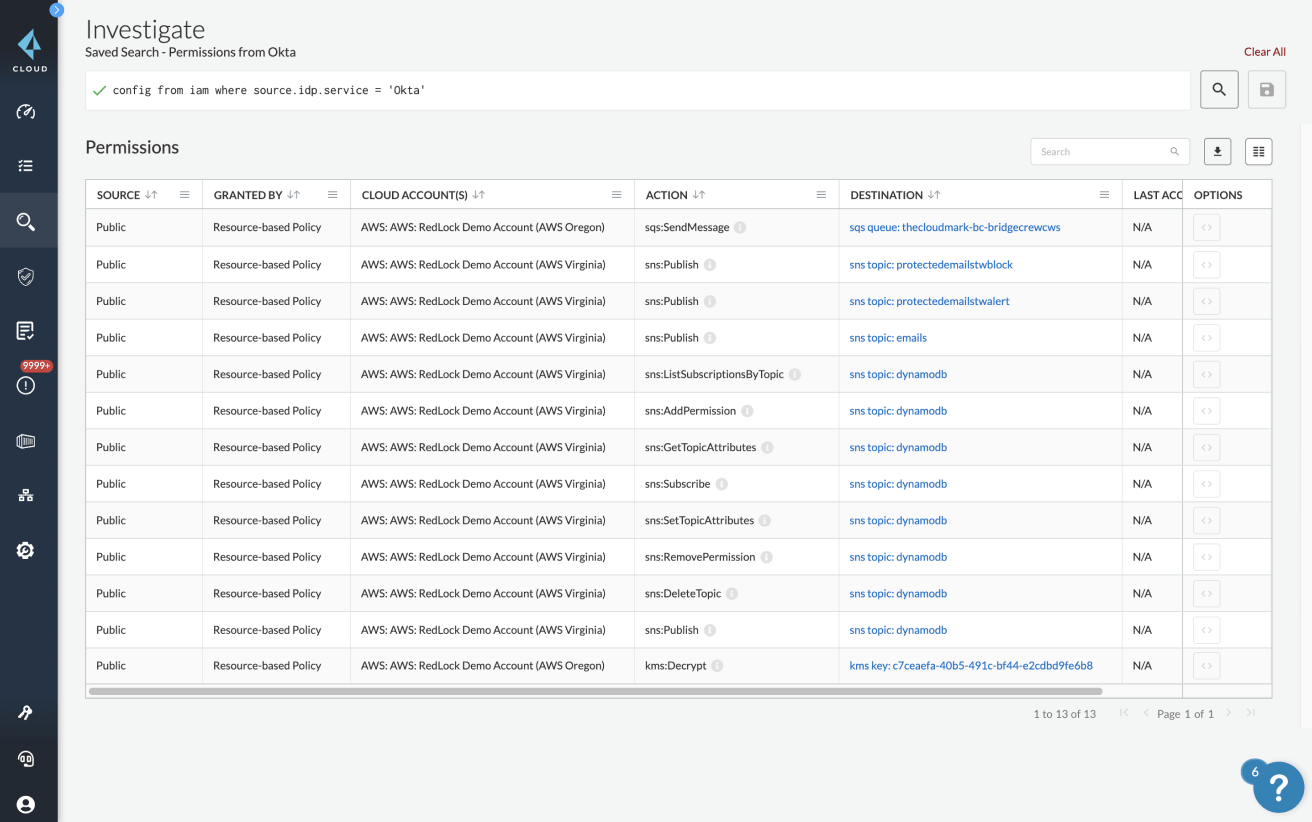

La sécurité des droits sur l’infrastructure cloud commence par une visibilité complète sur les comptes autorisés à consulter ou modifier des ressources spécifiques. Prisma Cloud analyse les privilèges d’accès aux clouds publics pour déterminer les niveaux d’autorisations effectives en vigueur et proposer des suggestions en phase avec les rôles de chacun.

Solution unifiée de gestion des droits d’accès au cloud

Exploitez les fonctionnalités intégrées de Prisma Cloud pour étendre la gestion de la posture de sécurité des ressources individuelles à vos identités cloud.

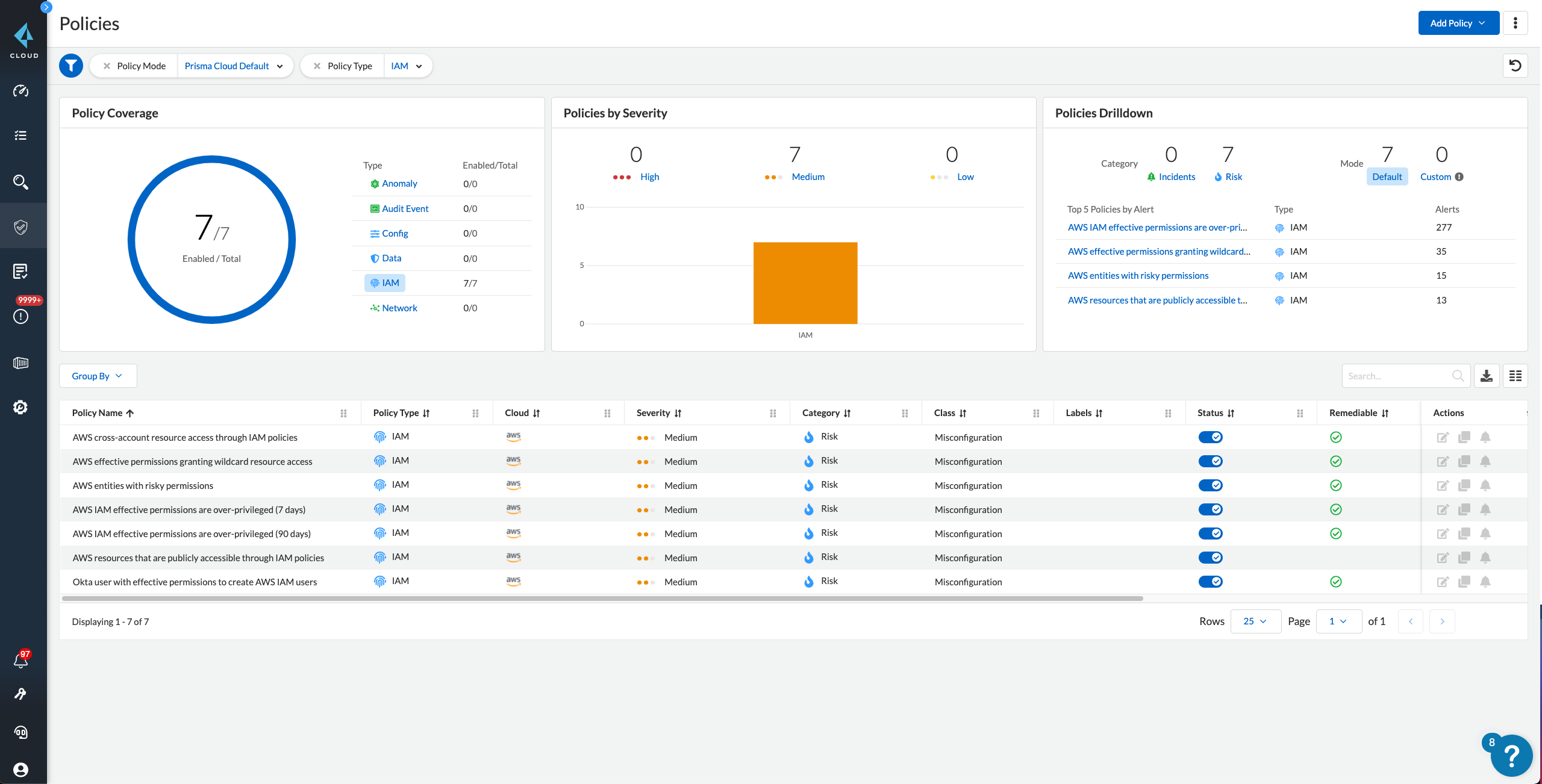

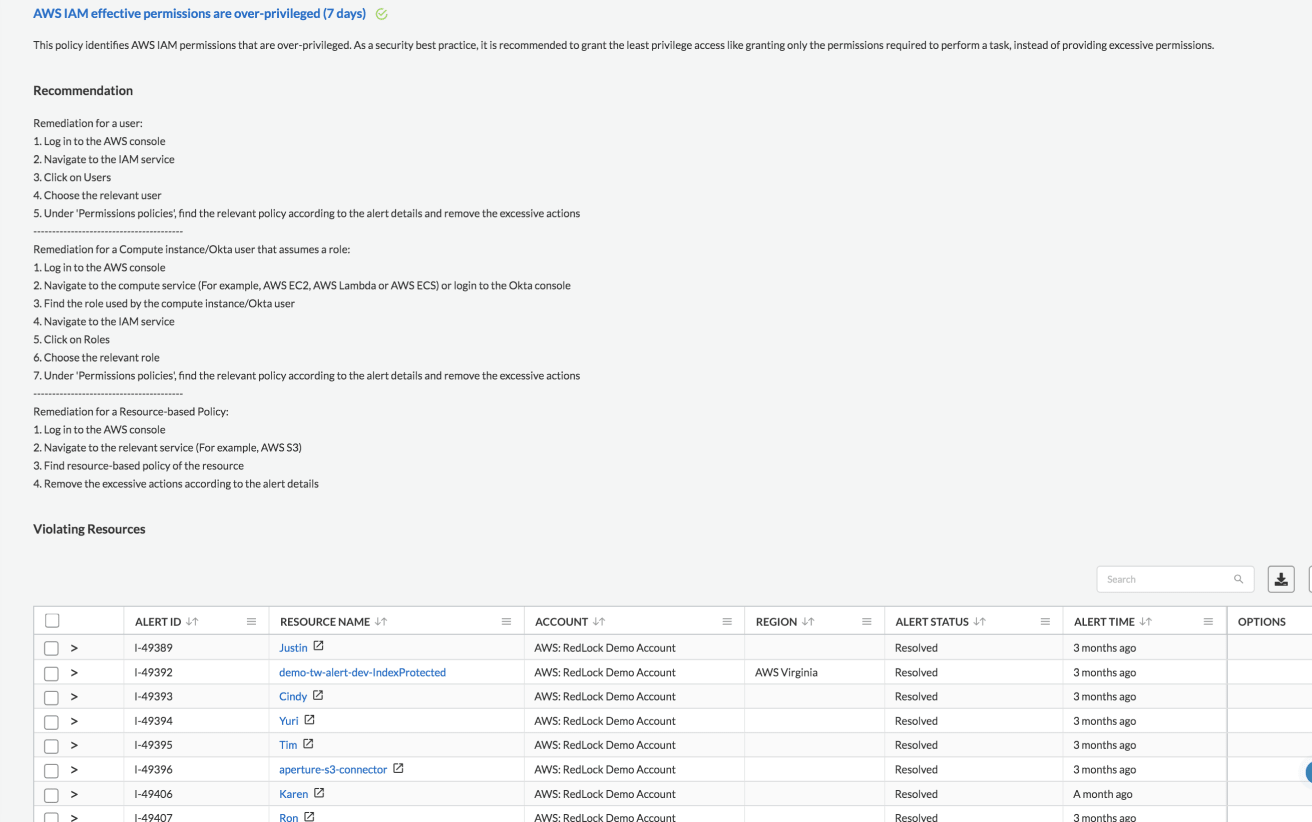

Déploiement de politiques prédéfinies

Nos politiques préconfigurées et prêtes à l’emploi ont été spécialement pensées pour détecter les autorisations excessives et supprimer les accès indésirables aux ressources cloud.

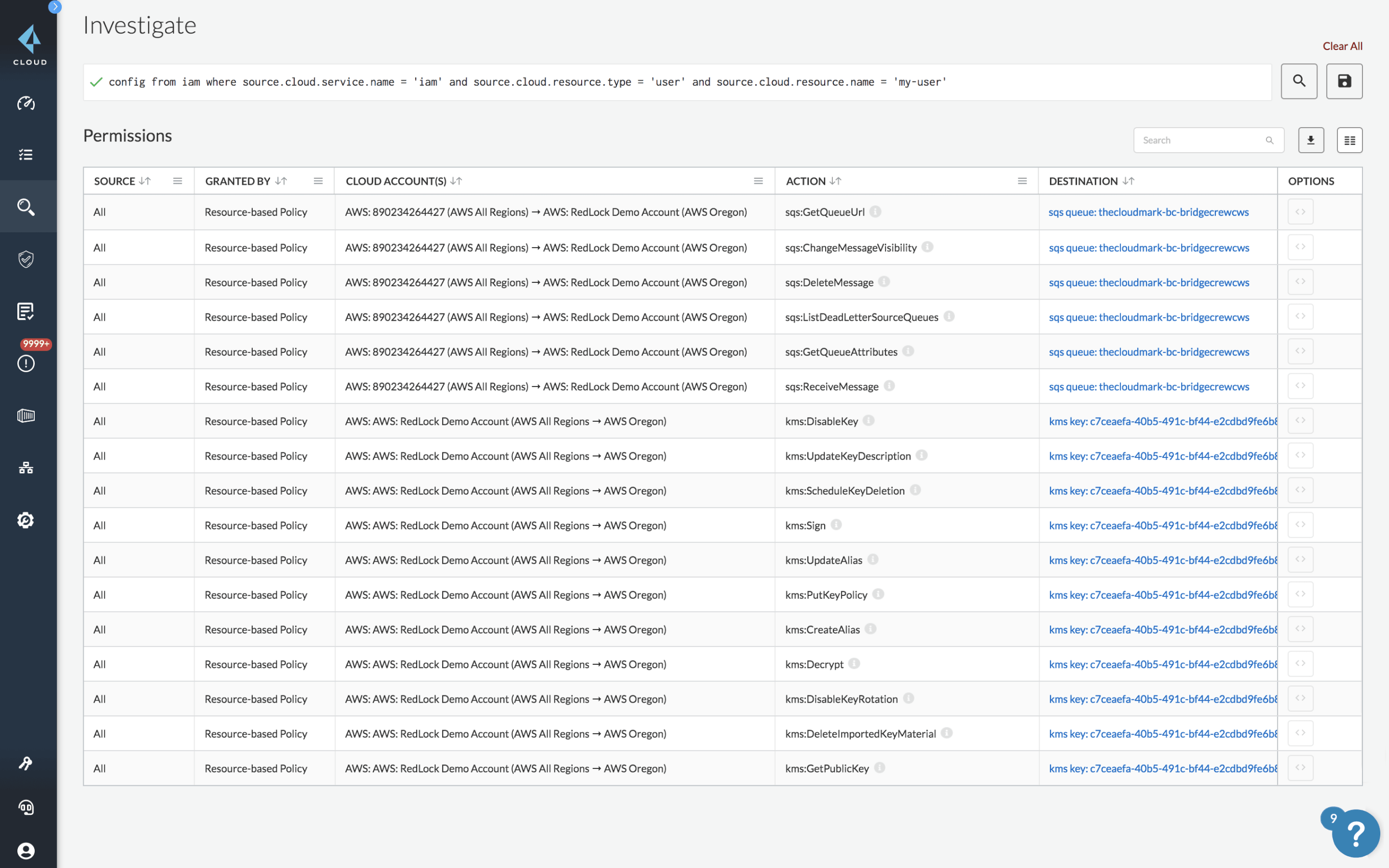

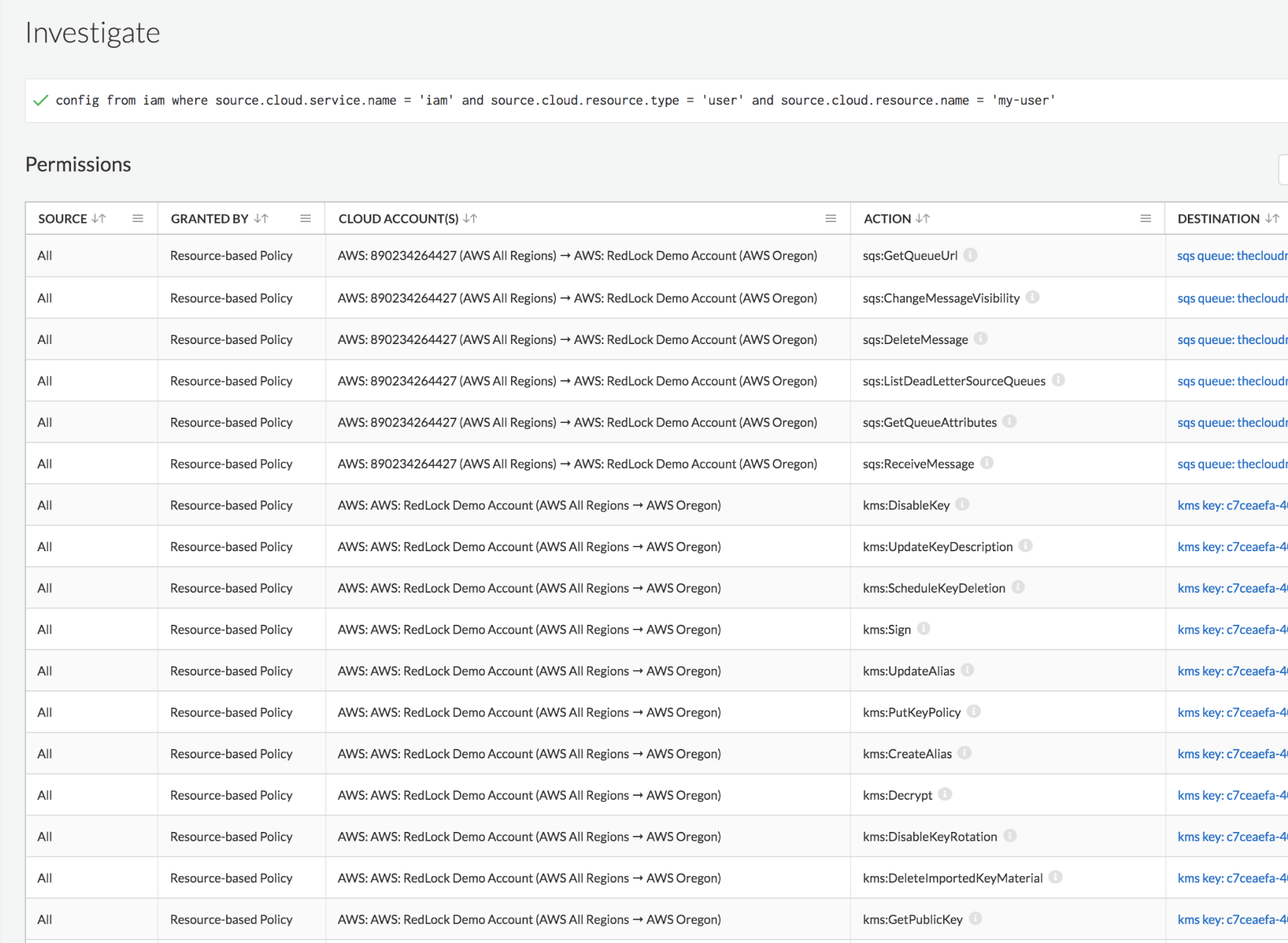

Audit des autorisations au titre de la conformité interne

Auditez facilement les autorisations cloud au regard des données utilisateurs, des données de service et des comptes cloud associés.