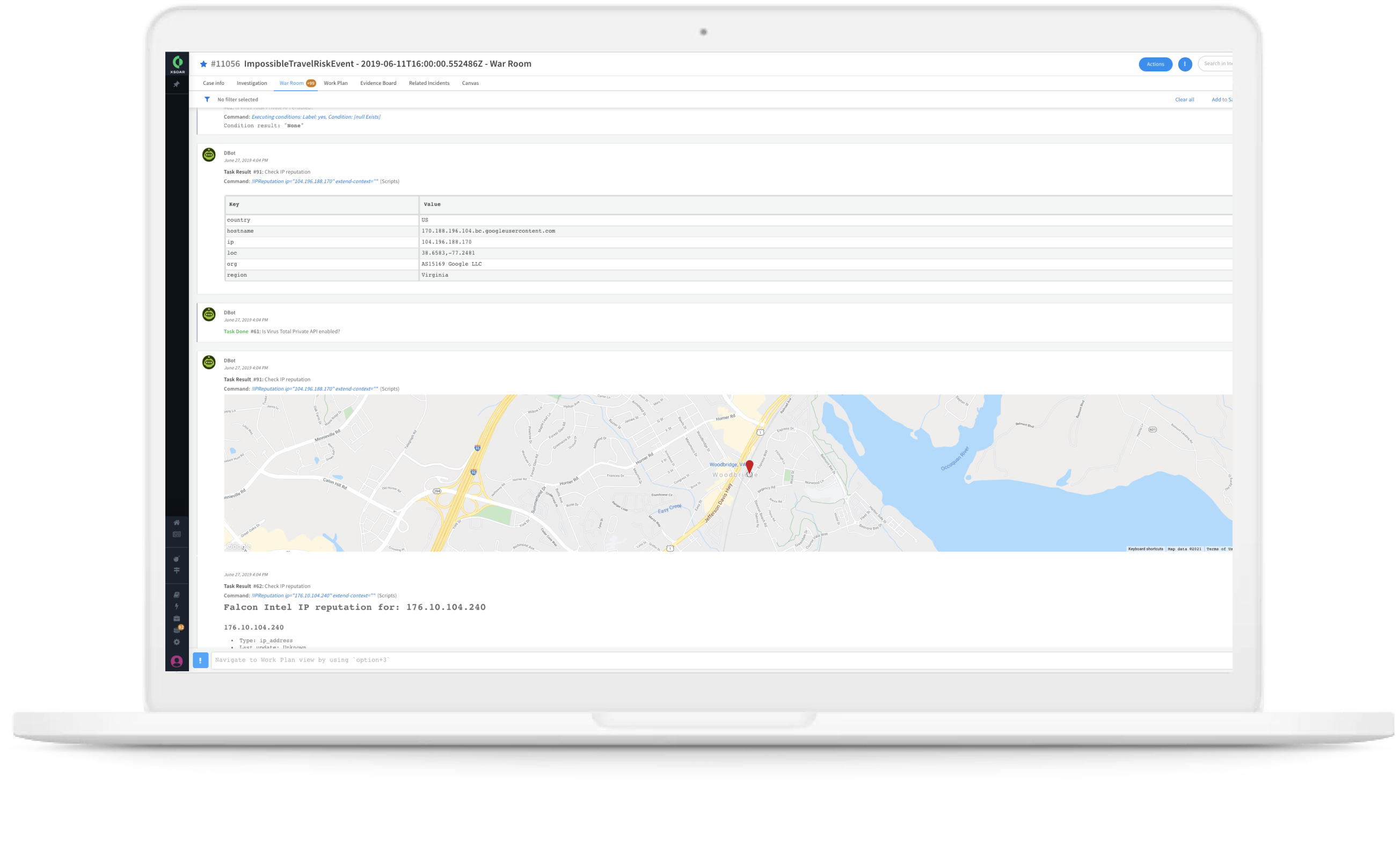

Un centre de crise pour chaque incident

Chaque incident est associé à un centre de crise, qui permet aux analystes de réaliser des investigations et de collaborer en temps réel. Le centre de crise permet également aux artefacts d’incidents importants d’être facilement marqués en tant que données factuelles. De plus, toutes les actions exécutées par les playbooks ou les analystes sont automatiquement documentées.

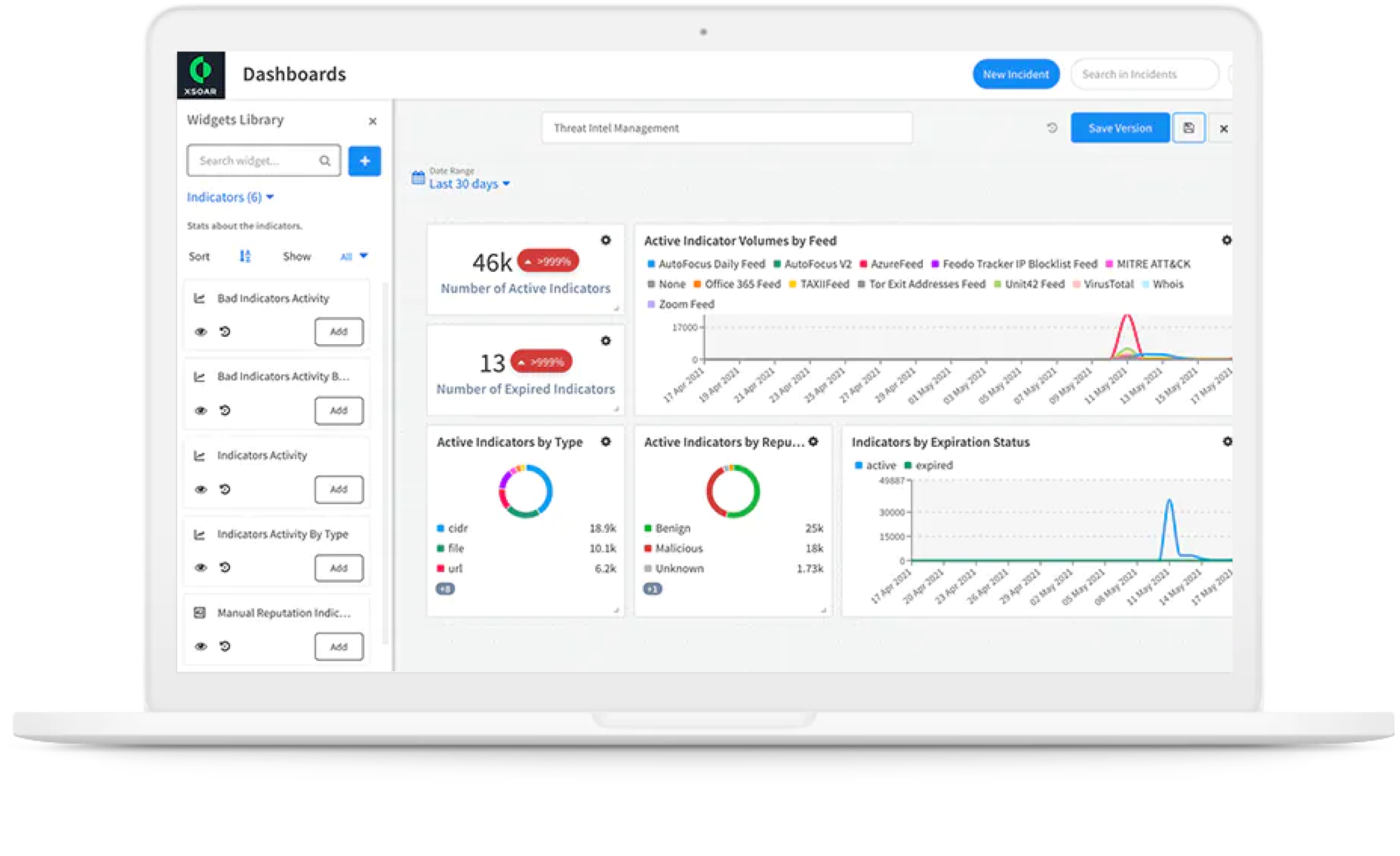

Agencements spécifiques aux incidents

Les visibilités et les flux d’incidents sont spécifiques au type d’incident ; toutes les données pertinentes sont donc à portée de main. Créez des onglets et des agencements personnalisés selon le type d’incident, et bénéficiez d’un contrôle d’accès complet basé sur les rôles.

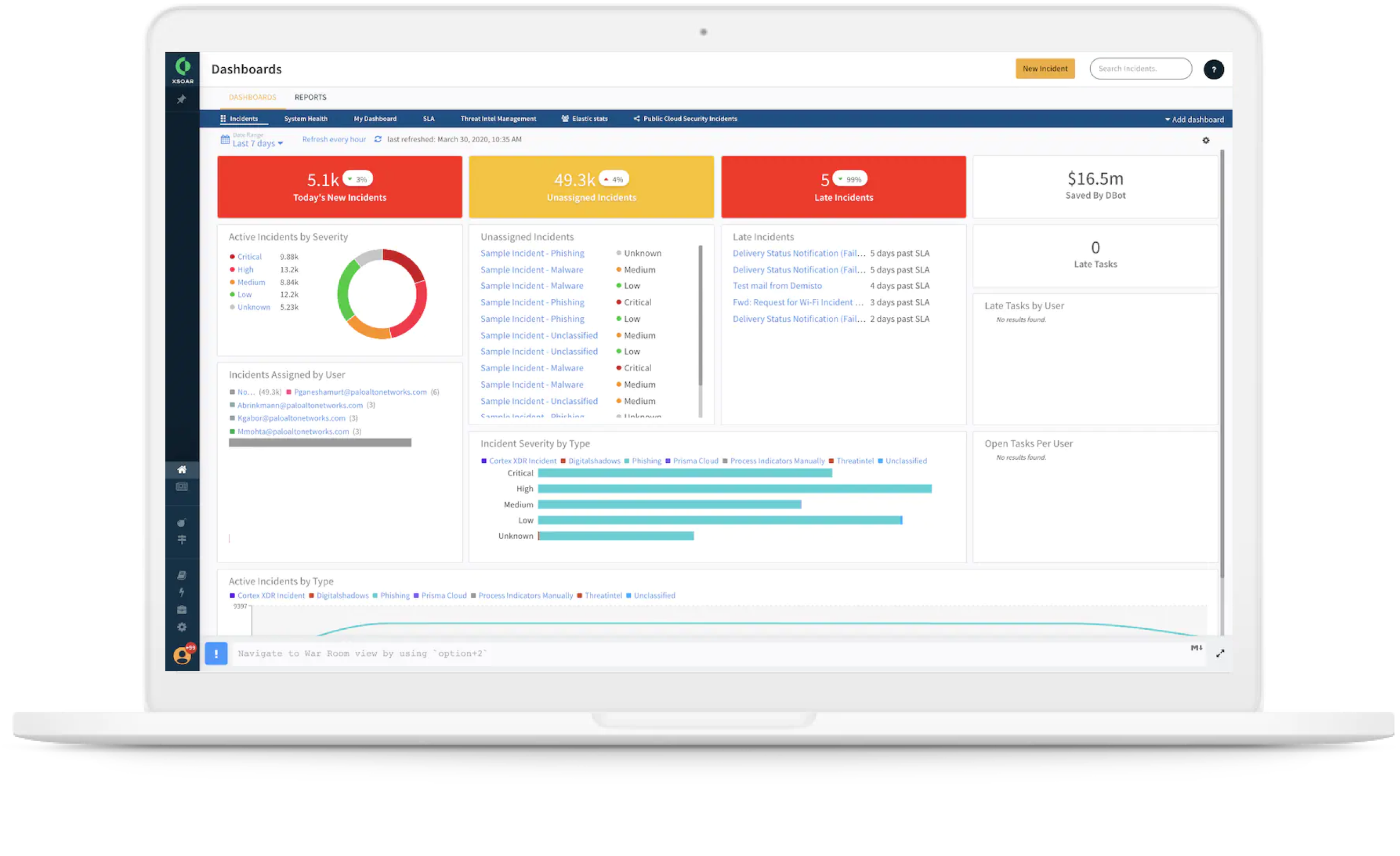

Référentiel centralisé de tickets

Gérez tous vos incidents de sécurité depuis un emplacement centralisé. Exploitez la mise en miroir complète des tickets avec des outils tels que ServiceNow, Jira et Slack, afin d’automatiser les tâches d’émission de tickets et de gérer les tickets depuis un emplacement centralisé.